Microsoft 365 服務工程師存取控制

零常設存取 (ZSA) 表示 Microsoft 服務小組人員沒有任何 Microsoft 365 生產環境或客戶資料的常設特殊許可權存取權。 當 Microsoft 服務小組成員因為任何原因而想要更新服務或存取客戶資料時,他們必須提交證明需要的要求,並取得授權管理員的核准。 大規模地,無法視需要手動提供和移除存取權來維護 Microsoft 365 服務,因此 Microsoft 已開發自動化解決方案,以視需要管理特殊許可權存取。

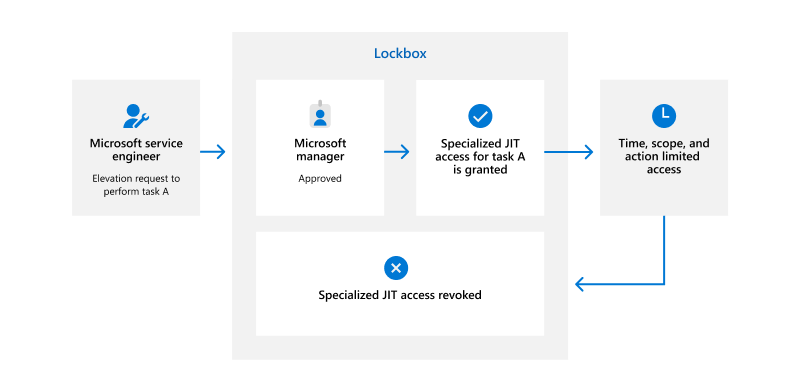

Lockbox

Microsoft 365 系統和客戶資料的所有存取都是由 Lockbox 代理,這是一種存取控制系統,使用 Just-In-Time (JIT) 和 Just-Enough-Access (JEA) 模型,為服務工程師提供指定 Microsoft 365 服務和資料的暫時特殊許可權存取權。 此外,所有要求和動作都會記錄以供稽核之用,並可使用Office 365管理活動 API和安全性與合規性中心來存取。

Microsoft 服務工程師必須先透過 Lockbox 提交存取要求,才能連線到任何 Microsoft 365 系統或存取客戶資料。 只有在符合特定準則時,才能核准此要求:

- 服務工程師符合 服務小群組帳戶的資格需求,

- 它們屬於與要求中的工作相關聯的 Lockbox 角色,

- 要求的存取時間不會超過允許的時間上限,

- 它們有合法的商業理由

- 他們想要存取的要求資源位於其工作範圍內,而且

- 他們會收到經理核准

一旦 Lockbox 符合並驗證所有準則之後,就會授與暫時存取權以執行所要求的特定動作。 在完成要求的時間之後,就會撤銷存取權。

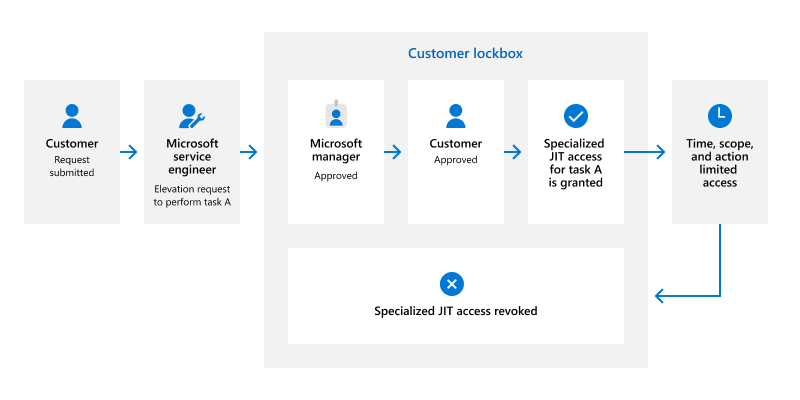

此外,如果客戶授權並啟用 客戶加密箱 功能,Microsoft 服務工程師存取客戶資料的任何嘗試都必須由客戶租使用者中的系統管理員額外核准。 存取客戶資料的需求可能同時來自客戶和 Microsoft。 例如,客戶所引發的事件可能需要存取其資料才能修正問題,或是當 Microsoft 需要資料存取權以套用特定更新時。

客戶沒有任何工具可起始客戶加密箱要求;他們必須將需要提出客戶加密箱要求的票證提交給 Microsoft。 Microsoft 服務工程師所提出的客戶加密箱要求必須由 Microsoft 管理員和客戶租使用者中的授權系統管理員核准。

Lockbox 角色

若要強制區分職責和最低許可權原則,服務工程師必須屬於與其在小組中的角色相對應的 Lockbox 角色。 Lockbox 角色是在身分識別管理工具內管理,並定義服務小組成員可透過 Lockbox 要求程式核准的許可權和動作。 服務小組人員必須要求成為 Lockbox 角色的成員,並獲得主管核准。 如果核准,員工的服務小群組帳戶會放在 Active Directory (AD) 和Microsoft Entra識別碼強制執行的安全性群組中。

受限的管理介面

服務工程師會使用兩個管理介面來執行系統管理工作:從安全管理員工作站 (SAW) 遠端桌面, (TSG) 和遠端 PowerShell。 在這些管理介面中,以核准的 Lockbox 要求和軟體原則為基礎的存取控制會對執行的應用程式以及可用的命令和 Cmdlet 進行重大限制。

遠端桌面

使用遠端桌面管理其服務的服務小組成員必須從 SAW 連線,這是專為此使用案例而由 Microsoft 所管理的特別設計和製造膝上型電腦。 Microsoft 與供應商合作建置 SAW,建立簡短且安全的供應鏈。 SAW 會使用強化的作業系統,這些作業系統設定為限制所有功能,但定義的管理工作所需的功能除外。 這些限制包括停用所有 USB 埠、嚴格應用程式存取清單、移除電子郵件存取、限制網際網路流覽,以及強制執行非使用中的螢幕保護裝置鎖定。 Microsoft 存取控制系統會定期檢查 SAW 機器,以確保它們符合最新的安全性控制,並在判定電腦不符合規範時自動停用機器。

服務工程師一次只能連線到一個 TSG,而且不允許多個會話。 不過,TSG 可讓 Microsoft 365 服務小組系統管理員連線到多部伺服器,每個伺服器都只有一個並行會話,讓系統管理員可以有效地執行其職責。 服務小組系統管理員沒有 TSG 本身的任何許可權。 TSG 僅用來強制執行多重要素驗證 (MFA) 和加密需求。 一旦服務小組系統管理員透過 TSG 連線到特定伺服器,特定伺服器就會強制執行每個系統管理員一個的會話限制。

Microsoft 365 人員的使用限制、連線和設定需求是由 Active Directory 群組原則所建立。 這些原則包含下列 TSG 特性:

- 僅使用 FIPS 140-2 驗證加密

- 閒置 15 分鐘後會話中斷連線

- 會話會在 24 小時後自動登出

與 TSG 的連線也需要使用個別實體智慧卡的 MFA。 服務工程師會針對各種平臺發出不同的智慧卡,而秘密管理平臺可確保認證的安全儲存。 TSG 會使用 Active Directory 群組原則來控制誰可以登入遠端伺服器、允許的會話數目,以及閒置逾時設定。

遠端 PowerShell

除了使用特別設定的 TSG 進行遠端存取之外,具有服務工程師作業加密箱角色的服務小組人員也可以使用遠端 PowerShell 來存取生產伺服器上的特定系統管理功能。 若要使用此存取權,使用者必須獲得 Microsoft 365 生產環境的唯讀 (偵錯) 存取權。 許可權提升的啟用方式與使用 Lockbox 進程為 TSG 啟用的方式相同。

針對遠端存取,每個資料中心都有負載平衡的虛擬 IP,可作為單一存取點。 可用的遠端 PowerShell Cmdlet 是以在驗證期間取得的存取宣告中識別的許可權等級為基礎。 這些 Cmdlet 提供使用此方法連線的使用者唯一可存取的系統管理功能。 遠端 PowerShell 會限制工程師可用的命令範圍,並根據透過 Lockbox 進程授與的存取層級。 例如,在Exchange Online中,Get-Mailbox Cmdlet 可能可供使用,但 Set-Mailbox Cmdlet 則無法使用。