Essential Eight 設定Microsoft Office 巨集設定

設定 Microsoft Office 巨集設定

本文將逐步引導 IT 系統管理員完成設定 office 巨集設定的 Essential Eight 風險降低策略Microsoft。 概述的控件會與基本八個成熟度層級 3 的意圖一致。 套用建議的原則來強化 Microsoft 365 Apps 符合使用者應用程式強化的特定控件。

注意事項

從信任位置啟用 Office 巨集執行的建議不在本文的範圍內。 建議您改用受信任的發行者。

參考

澳大利亞網路安全中心 (ACSC) 提供多個關於強化 Microsoft 365 Apps 的指引檔,以及設定巨集的建議原則。 本文中的所有原則都是以下列參考為基礎:

部署企業用 Microsoft 365 Apps & 適用於企業 Microsoft 365 Apps 的 ACSC 強化指引

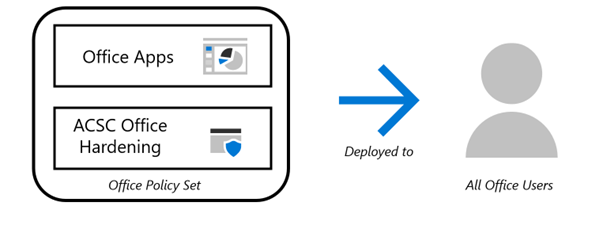

Intune 具有稱為原則集合的功能。 原則集合提供將應用程式、設定原則和其他物件合併成單一可部署實體的能力。 企業版 Microsoft 365 Apps 部署應一律伴隨建議的 ACSC Office 強化原則。 這可確保 Office 應用程式套件的所有使用者都已套用適當的 ACSC Office 強化原則。

實作詳細數據

若要套用原則集合,系統管理員必須完成三個階段:

- 建立以所需用戶為目標的原則。

- 匯入 ACSC 強化指導方針原則。

- 建立結合 Microsoft 365 Apps 和 ACSC 強化指導方針原則的原則集。

階段 1:建立以所需用戶為目標的原則

- 建立原則,以用來包含以 Office 應用程式和 Office 強化原則為目標的使用者。 在本文的其餘部分,此群組稱為 「所有 Office 使用者」。

- 在 [應用程式 Windows > 新增 > Microsoft 365 Apps] 底下,建立 Windows 10 或更新版本應用程式>的 Microsoft 365 Apps。

- 視組織需求包含 Microsoft 365 Apps。

- 將架構設定為: 建議使用64位 () 。

- 將更新通道設定為: 半年企業通道 (建議) 。

注意事項

請勿指派應用程式。 這會在稍後的步驟中完成。

階段 2:匯入 ACSC 強化指導方針原則

- 將 ACSC Office 強化指導方針原則 儲存至本機裝置。

- 流覽至 Microsoft Intune 主控台。

- 匯入原則,位於 [ 裝置>] [Windows>組態配置檔] 下的>[建立>匯入原則]。

- 將原則命名為 ,選取 [瀏覽原則檔案] 底下的檔案,然後從步驟 1 瀏覽至儲存的原則。

- 選取 [儲存]。

匯入文本以防止啟用對象連結和內嵌套件

- 流覽至 [ 裝置 > 腳本] ,然後建立新的 PowerShell 腳本。

- 匯入 PowerShell 腳本以防止啟用 對象連結和內嵌套件。

- 使用登入的認證執行此腳本: 是。

- 強制執行腳本簽章檢查: 否。

-

- 在 64 位 PowerShell 主機中執行腳本: 否。

- 將 PowerShell 腳本指派給:在階段 1) 中建立 的所有 Office 使用者 (。

注意事項

此 PowerShell 腳本特別適用於 Office 2016 和更新版本。 這裡提供防止啟用 OLE for Office 2013 的腳稿: OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1。

階段 3:建立結合 Microsoft 365 Apps 和 ACSC 強化指導方針原則的原則集

- 流覽至 [裝置 > 原則集合 > 建立]。

- 在 [應用程式管理>應用程式] 底下,選取 [Microsoft 365 Apps (],以 取得在階段 1) 中建立的 Windows 10 和更新) (。

- 在 [裝置管理 > 裝置組態配置檔] 底下,選取 [ASC Office 強化 (在階段 2) 中建立。

- 在 [指派] 底下,選取 [階段 1]) 中建立的所有 Office 使用者 (。

- 匯入 Endpoint Security Attack Surface Reduction 原則。

- 流覽至 [圖形總管] 並進行驗證。

- 使用受攻擊面縮小原則端點的 Beta 架構建立 POST 要求:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance。 - 複製 ACSC Windows 強化 Guidelines-Attack Surface Reduction 原則中的 JSON,並將它貼到要求本文中。

- (選擇性) 視需要修改名稱值。

- 將原則指派給:在階段 1) 中建立 的所有 Office 使用者 (。

注意事項

此受攻擊面縮小 (ASR) 原則會設定 ACSC 在稽核模式中建議的每個 ASR 規則。 在強制執行之前,應該先針對任何環境中的相容性問題測試 ASR 規則。

藉由遵循檔到此時為止,會進行下列額外的風險降低:

| ISM 控件 2024 年 12 月 | 控制項 | 測量 |

|---|---|---|

| 1488 | Microsoft源自因特網之檔案中的 Office 巨集會遭到封鎖。 | 針對每個 Office 應用程式,已透過ACSC Office 強化 原則 (設定下列原則) : 封鎖巨集從因特網在 Office 檔案中執行: 已啟用 |

| 1675 | Microsoft無法透過 [訊息列] 或 [Backstage 檢視] 啟用由不受信任發行者數字簽署的 Office 巨集。 | 針對每個 Office 應用程式,已透過 ACSC Office 強化 原則) (設定下列原則: 停用未簽署應用程式的信任列通知: 已啟用 |

| 1672 | Microsoft啟用 Office 巨集防病毒軟體掃描。 | 下列原則已透過 ACSC Office 強化指導方針 原則) (設定: 強制運行時間防 V 掃描: 已啟用 巨集運行時間掃描範圍: 針對所有文件啟用 注意:這需要 Windows Defender 在裝置上執行。 |

| 1673 | Microsoft會封鎖 Office 巨集進行 Win32 API 呼叫。 | 已透過 ASR 原則) (設定下列受攻擊面縮小規則: 封鎖來自 Office 巨集的 Win32 API 呼叫 (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

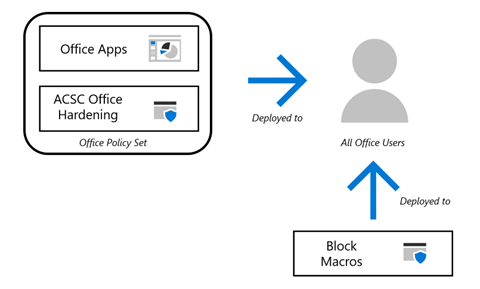

控制巨集執行

封鎖巨集的原則不包含在原則集合中。 這可讓您選擇性地豁免具有執行巨集之示範商務需求的使用者群組。 所有其他沒有示範需求的用戶都會遭到封鎖而無法執行巨集。

實作詳細數據

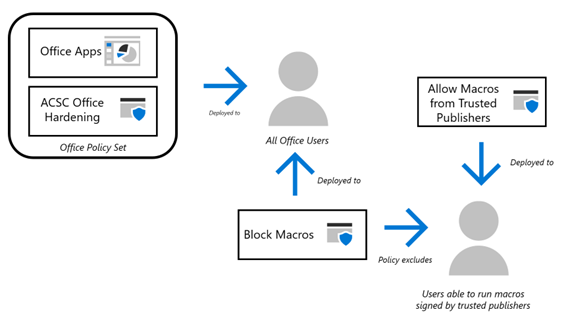

若要加速後續步驟,讓您能夠執行由信任的發行者簽署的巨集,必須建立新的群組。 此群組會從其他 Office 巨集策略中排除以避免衝突,並允許執行受信任的發行者所簽署的巨集。 所有其他用戶都會以停用所有巨集執行的原則為目標。

只允許已由受信任發行者簽署的巨集:

- 建立一個群組,其中包含能夠在受信任的發行者簽署時執行 Office 巨集的使用者。 此群組稱為: 允許巨集執行 - 信任的發行者。

- 將 [所有巨集停用] 原則 儲存至本機裝置。

- 流覽至 Microsoft Intune 主控台。

- 匯入原則,位於 [ 裝置>] [Windows>組態配置檔] 下的>[建立>匯入原則]。

- 為原則命名,選取 [瀏覽原則檔案] 底下的檔案,然後流覽至步驟 2) 中儲存的原則 (。

- 選取 [儲存]。

- 將 [所有巨集停用] 原則指派給本文件開頭所建立 的所有 Office 使用者 () 。

- 從步驟 1 排除 [ 允許巨集執行 - 信任的發行者 ] 群組 () 。

遵循檔到此時為止,已進行下列額外的緩和措施:

| ISM 控件 2024 年 12 月 | 控制項 | 測量 |

|---|---|---|

| 1671 | Microsoft沒有示範商務需求的使用者會停用 Office 巨集。 | 根據預設,所有 Office 用戶都會以封鎖巨集執行的原則為目標, (每個 Office 應用程式的原則不同) : 停用適用於 Office 應用程式的 VBA: 已啟用 |

| 1489 | Microsoft使用者無法變更 Office 巨集安全性設定。 | 標準使用者無法變更透過 Intune 設定和部署的原則。 用戶無法變更強化 Office 和停用巨集的原則。 請確定豁免封鎖巨集原則的使用者是以只允許從受信任發行者執行巨集的原則為目標。 |

信任的發行者

針對標準使用者,建議盡可能使用受信任的發行者,而不是允許從信任的位置執行巨集。 使用信任的位置需要先徹底檢查每個巨集,再放入 [信任的位置]。 使用受信任發行者的原因是因為藉由選擇信任的發行者,已示範其產品的安全性承諾,相較於位置或網站,可降低使用巨集的風險。 從封鎖上一個步驟中巨集的原則豁免的使用者,會以原則為目標,該原則會將巨集的執行限制為策劃的受信任發行者清單。

Microsoft會先檢查 Office 巨集,以確保它們沒有惡意代碼,然後再進行數位簽署或放置在信任的位置

藉由實作 ACSC Office 強化指導方針,巨集會在執行前由 Microsoft Defender 掃描, (如上所示,會議 ISM-1672) 。 在簽署任何巨集之前,系統管理員應該先在已中斷聯機的裝置上執行巨集, (套用) 的 ACSC Office 強化原則,專門用來判斷巨集的安全性。

第三方工具也可供使用,並可為提交的巨集提供自動掃描和簽署。

實作詳細數據

若要匯入已啟用信任發行者原則的巨集,請完成下列步驟:

- 將 [為受信任的發行者啟用的巨集 ] 原則儲存到本機裝置。

- 流覽至 Microsoft Intune 主控台。

- 匯入原則,位於 [裝置 > ] [Windows > 組態配置檔] 下的 > [建立 > 匯入原則]

- 將原則命名為 ,選取 [瀏覽原則檔案] 底下的檔案,然後流覽至步驟 2 中的已儲存原則 ()

- 選取 [儲存]。

- 將原則指派給群組: 允許巨集執行 - 信任的發行者

匯入信任的發行者原則之後,您必須指定一或多個受信任的發行者。 若要新增受信任的發行者,請遵循使用下列命令將憑證新增至受信任發行者證書存儲的指示 Intune:使用 Intune 將憑證新增至受信任的發行者 - Microsoft Tech Community。

為每個受信任的發行者建立新原則,而不是在同一個原則中統合多個發行者。 這可簡化已部署之受信任發行者的識別,並簡化移除不再需要的任何受信任發行者。 將任何受信任的發行者憑證原則部署到相同的群組:允許巨集執行 – 信任的發行者。

注意事項

簽署巨集時,請使用更安全的 VBS 專案簽章配置版本:V3 簽章。

藉由只允許執行受信任的發行者所簽署的巨集,就符合下列額外的緩和措施:

| ISM 控件 2024 年 12 月 | 控制項 | 測量 |

|---|---|---|

| 1674 | 只允許Microsoft從沙盒化環境中執行的 Office 巨集、信任的位置或 由受信任的發行者數字簽署 。 | 針對每個 Office 應用程式,已透過 [針對 受信任 的發行者啟用巨集] 原則 (設定下列設定) : 停用數位簽名巨集以外的所有專案: 已啟用 |

| 1487 | 只有負責檢查Microsoft Office 巨集沒有惡意代碼的特殊許可權使用者,才能寫入和修改信任位置內的內容。 | 不適用。 只允許由受信任發行者簽署的巨集針對選取的用戶執行。 |

| 1890 | Microsoft會檢查 Office 巨集,以確保它們沒有惡意代碼,然後再進行數位簽署或放置在信任的位置。 | 系統管理員會在已套用 ACSC Office 強化原則的裝置上啟動巨集,該原則已與生產環境中斷連線,並專門用於在簽署前判斷巨集的安全性。 |

Office 巨集執行記錄

適用於端點的 Microsoft Defender (MDE) 使用下列技術組合,這些技術是以Microsoft的強固雲端服務所建置:

- 端點行為感測器:內嵌在 Windows 中,這些感測器會從操作系統收集和處理行為訊號,並將此感測器數據傳送至您私人、隔離的雲端 適用於端點的 Microsoft Defender 實例。

- 雲端安全性分析:跨 Windows 生態系統使用巨量數據、裝置學習和唯一的Microsoft光纖、企業雲端產品 (,例如 Office 365) ,以及在線資產,行為訊號會轉譯成深入解析、偵測和建議的進階威脅回應。

- 威脅情報:由Microsoft搜捕者、安全性小組產生,並由合作夥伴所提供的威脅情報增強,威脅情報可讓適用於端點的 Defender 識別攻擊者的工具、技術和程式,並在收集到的感測器數據中觀察到攻擊者時產生警示。

MDE 可用來從端點取得和保留記錄,然後用來偵測網路安全性事件。

Microsoft Intune 與 MDE 之間的整合可讓您輕鬆地將 Intune 受控裝置上線至 MDE。

實作詳細數據 – 將端點上線至 適用於端點的 Microsoft Defender

- 在執行 Windows 10 或更新版本的桌面裝置 適用於端點的 Microsoft Defender (建立具有範本>類型的新 Windows 組態配置檔)

- 將 [加速遙測報告頻率 ] 設定為 [ 啟用]

- 將原則指派給部署群組。

一旦裝置上線以 MDE,就會擷取特定動作以供檢閱,並可視需要採取動作。 如需詳細資訊,請參閱在 適用於端點的 Microsoft Defender 中對裝置採取回應動作。

藉由將裝置上線以 MDE,符合已部署受攻擊面縮小 (ASR) 規則的巨集所執行的程式會記錄在適用於端點的 Defender 中。 符合攻擊或入侵指示的執行會產生警示以供檢閱。

驗證信任的發行者清單

使用已允許從信任的發行者執行巨集的使用者,驗證裝置上信任的發行者清單。 在 [信任的發行者] 證書存儲中,確認每個受信任的發行者憑證:

- 組織中使用的巨集仍然需要 。

- 憑證仍在其有效期間內。

- 憑證仍有有效的信任鏈結。

拿掉不符合先前準則的任何憑證。

| ISM 控件 2024 年 12 月 | 控制項 | 測量 |

|---|---|---|

| 1676 | Microsoft每年或更頻繁地驗證 Office 的信任發行者清單。 | 系統管理員會驗證受信任發行者證書存儲中的憑證,確保所有憑證仍為必要憑證,且在有效期間內。 拿掉不再需要的任何憑證和相關聯的原則。 |