Azure 應用程式閘道上的 Azure Web 應用程式防火牆 Bot 保護概觀

大約 20% 的網際網路流量來自惡意的 Bot。 它們會抓取、掃描、尋找 Web 應用程式中的弱點。 當這些 Bot 被停在 Web 應用程式防火牆 (WAF) 之外,就無法攻擊您。 它們也不能使用您的資源和服務,例如您的後端和其他基礎結構。

您可以為 WAF 啟用受控的 Bot 保護規則集,以封鎖或記錄來自已知惡意 IP 位址的要求。 這些 IP 位址皆來自 Microsoft 威脅情報摘要。 包括適用於雲端的 Microsoft Defender 在內的多項服務皆使用 Intelligent Security Graph,其同時也支援 Microsoft 威脅情報的運作。

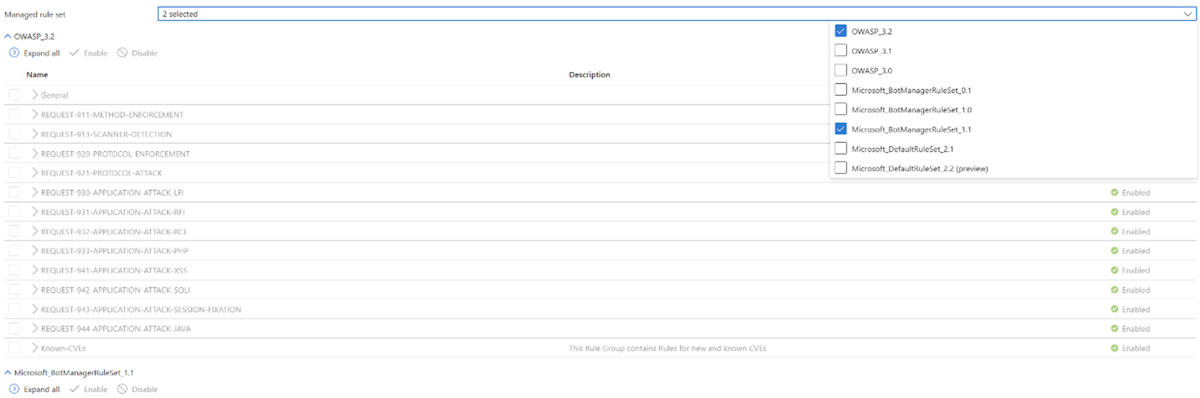

使用 OWASP 規則集

您可以跟任何搭配應用程式閘道 WAF v2 SKU 的 OWASP 規則集一起使用 Bot 保護規則集。 在任何指定的時間都只能使用一個 OWASP 規則集。 Bot 保護規則集包含一個額外的規則,此規則有其自己的規則集。 其標題為 Microsoft_BotManagerRuleSet_1.1,您可以像其他 OWASP 規則一樣啟用或停用它。

規則集更新

已知惡意 IP 位址的 Bot 風險降低規則集清單會每天更新一次,更新來自 Microsoft 威脅情報摘要,以維持與 Bot 同步。 即使 Bot 攻擊媒介變更,您的 Web 應用程式仍會持續受到保護。

記錄範例

以下是 Bot 保護的範例記錄:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}