教學課程:使用 Azure 入口網站建立和管理 VPN 閘道

本教學課程可協助您使用 Azure 入口網站建立和管理虛擬網路閘道 (VPN 閘道)。 VPN 閘道是連線結構的一部分,可協助您使用 VPN 閘道安全地存取虛擬網路內的資源。

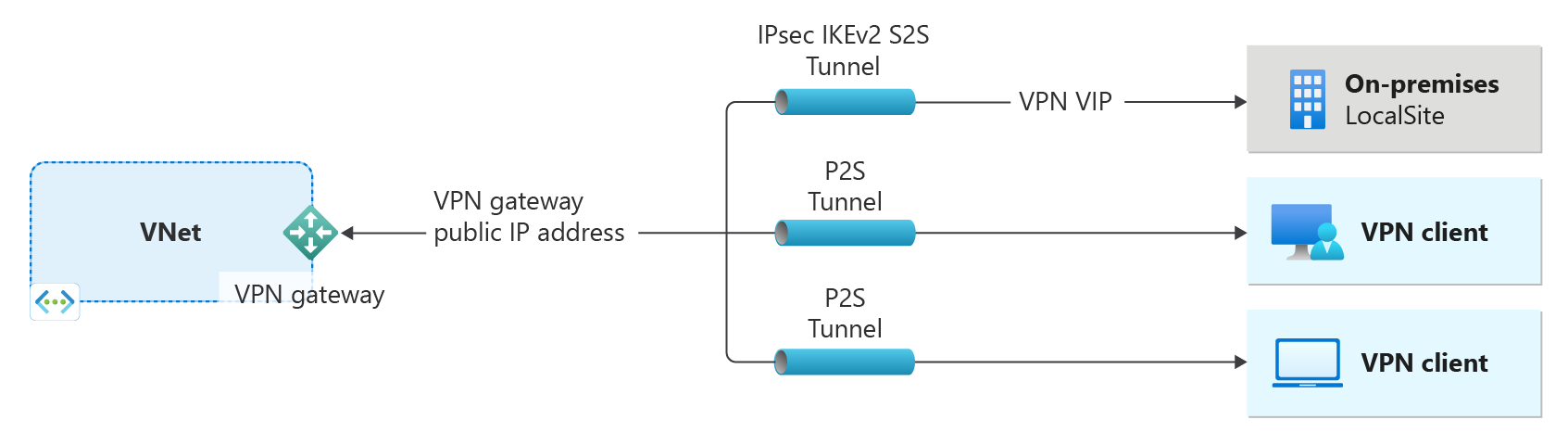

- 圖表左側會顯示您使用本文步驟所建立的虛擬網路和 VPN 閘道。

- 您稍後可以新增不同連線類型,如圖表右側所示。 例如,您可以建立站對站和點對站連線。 若要檢視您可以組建的不同設計結構,請參閱 VPN 閘道設計。

在本教學課程中,您會了解如何:

- 建立虛擬網路。

- 建立主動-主動模式區域備援 VPN 閘道。

- 檢視閘道公用 IP 位址。

- 調整 VPN 閘道的大小 (調整 SKU 的大小)。

- 重設 VPN 閘道。

- 如果您想要深入了解本教學課程中使用的組態設定,請參閱關於 VPN 閘道組態設定。

- 如需 Azure VPN 閘道的詳細資訊,請參閱什麼是 Azure VPN 閘道。

- 如果您想要使用基本 SKU 建立閘道(而非 VpnGw2AZ),請參閱 建立基本 SKU VPN 閘道。

- 如需主動-主動模式閘道的詳細資訊,請參閱 關於主動-主動模式。

- 如需區域備援網關的詳細資訊,請參閱 關於區域備援網關。

注意

本文中的步驟會使用閘道 SKU VpnGw2AZ,這是支援 Azure 可用性區域的 SKU。 如果您的區域不支援可用性區域,請改用非 AZ SKU。 如需 SKU 的詳細資訊,請參閱關於閘道 SKU。

必要條件

您需要具有有效訂用帳戶的 Azure 帳戶。 如果您沒有帳戶,請免費建立一個。

建立虛擬網路

使用下列範例值建立虛擬網路:

- 資源群組︰TestRG1

- 名稱:VNet1

- 區域: (美國) 美國東部 (或您選擇的區域)

- IPv4 位址空間:10.1.0.0/16

- 子網名稱: 使用預設名稱,或指定名稱。 範例:FrontEnd

- 子網路位址空間:10.1.0.0/24

登入 Azure 入口網站。

在入口網站頁面頂端的搜尋資源、服務和文件 (G+/)中,輸入虛擬網路。 從 Marketplace 搜尋結果中選取 虛擬網路,以開啟 虛擬網路 頁面。

在虛擬網路頁面上,選取建立以開啟建立虛擬網路頁面。

在基本索引標籤上,設定專案詳細資料和執行個體詳細資料的虛擬網路設定。 輸入的值經過驗證後,即會顯示綠色的核取記號。 您可以依必要設定來調整範例中顯示的值。

- 訂用帳戶:確認列出的訂用帳戶是否正確。 您可以使用下拉式方塊變更訂用帳戶。

- 資源群組:選取現有的資源群組,或選取新建以建立新的資源群組。 如需有關資源群組的詳細資訊,請參閱 Azure Resource Manager 概觀。

- 名稱:輸入虛擬網路的名稱。

- 區域:選取虛擬網路的位置。 這會決定您部署到此虛擬網路的資源存留位置。

選取下一步或安全性以移至安全性索引標籤。在此練習中,請保留此頁面上所有服務的預設值。

選取 IP 位址以移至 IP 位址索引標籤。在 IP 位址索引標籤上完成設定。

IPv4 位址空間:根據預設,會自動建立位址空間。 您可以選取位址空間並加以調整,以反映自己的值。 您也可以新增不同的位址空間,並移除自動建立的預設值。 例如,您可以將開始位址指定為 10.1.0.0,並將位址空間大小指定為 /16。 然後選取新增,以新增該位址空間。

+ 新增子網路:如果您使用預設的位址空間,則系統會自動建立預設子網路。 如果您變更位址空間,請在該位址空間內新增子網路。 選取 [+ 新增子網路] 以開啟 [新增子網路] 視窗。 完成以下設定,然後在頁面底部選取新增以新增值。

- 子網名稱:您可以使用預設值,或指定名稱。 範例: FrontEnd。

- 子網路位址範圍︰此子網路的位址範圍。 例如 10.1.0.0 和 /24。

檢閱 IP位址 頁面,並移除您不需要的任何位址空間或子網路。

選取 [檢閱 + 建立] 來驗證虛擬網路設定。

驗證設定之後,請選取 [建立] 以建立虛擬網路。

建立虛擬網路之後,您可以選擇性地設定 Azure DDoS 保護。 只需在任何新的或現有的虛擬網路上啟用保護,而不需進行任何應用程式或資源變更。 如需 Azure DDoS 保護的詳細資訊,請參閱什麼是 Azure DDoS 保護 (部分機器翻譯)。

建立閘道子網路

虛擬網路網關資源會部署到名為 GatewaySubnet 的特定子網。 閘道子網路是您設定虛擬網路時,所指定虛擬網路 IP 位址範圍的一部分。

如果您沒有名為 GatewaySubnet 的子網,當您建立 VPN 閘道時,它就會失敗。 建議您建立使用 /27(或更大)的閘道子網。 例如,/27 或 /26。 如需詳細資訊,請參閱 VPN 閘道 設定 - 閘道子網。

- 在虛擬網路頁面的左側窗格中,選取 [子網路] 以開啟 [子網路] 頁面。

- 在頁面頂端選取 [+ 閘道子網路],以開啟 [新增子網路] 窗格。

- 名稱會自動輸入為 GatewaySubnet。 視需要調整 IP 位址範圍值。 例如 10.1.255.0/27。

- 請勿調整頁面上的其他值。 選取頁面底部的 [儲存] 以儲存子網路。

重要

不支援閘道子網上的NSG。 將網路安全性群組與此子網路產生關聯,可能會導致您的虛擬網路閘道 (VPN 與 ExpressRoute 閘道) 無法如預期運作。 如需有關網路安全性群組的詳細資訊,請參閱什麼是網路安全性群組?。

建立 VPN 閘道

在本節中,您會為您的虛擬網路建立虛擬網路閘道 (VPN 閘道)。 建立閘道通常可能需要 45 分鐘或更久,視選取的閘道 SKU 而定。

使用下列值建立閘道:

- 名稱:VNet1GW

- 閘道類型:VPN

- SKU:VpnGw2AZ

- 世代:第 2 代

- 虛擬網路:VNet1

- 網路閘道子網路位址範圍:10.1.255.0/27

- 公用 IP 位址:新建

- 公用 IP 位址名稱:VNet1GWpip1

- 公用 IP 位址 SKU:標準

- 指派:靜態

- 第二個公用 IP 位址名稱:VNet1GWpip2

在搜尋資源、服務和文件 (G+/) 中,輸入虛擬網路閘道。 在 Marketplace 搜尋結果中找出虛擬網路閘道並選取,以開啟建立虛擬網路閘道頁面。

在 [基本] 索引標籤中,填入 [專案詳細資料] 和 [執行個體詳細資料] 的值。

訂用帳戶:從下拉式清單選取您想要使用的訂用帳戶。

資源群組:當您在此頁面上選取虛擬網路時,此值會自動填入。

名稱:這是您要建立之閘道物件的名稱。 這與將要部署閘道資源的閘道子網路不同。

區域:選取您要在其中建立此資源的區域。 閘道的區域必須與虛擬網路相同。

閘道類型︰選取 [VPN]。 VPN 閘道使用 VPN 虛擬網路閘道類型。

SKU:從下拉式清單中,選取 支援您要使用的功能的閘道 SKU 。

- 建議您儘可能選取以 AZ 結尾的 SKU。 AZ SKU 支援 可用性區域。

- 入口網站中無法使用基本 SKU。 若要設定基本 SKU 閘道,您必須使用 PowerShell 或 CLI。

產生:從下拉式清單中選取 [Generation2]。

虛擬網路:在下拉式清單中,選取您要新增此閘道的虛擬網路。 如果未顯示您想要使用的虛擬網路,請確定您在先前設定中選取了正確的訂用帳戶和區域。

閘道子網路位址範圍或子網路:建立 VPN 閘道所需的閘道子網路。

目前,此欄位可能顯示不同的設定選項,這取決於虛擬網路位址空間,以及您是否已為虛擬網路建立名為 GatewaySubnet 的子網路。

如果您沒有閘道子網路,並且看不到此頁面上建立閘道子網路的選項,請返回虛擬網路並建立閘道子網路。 然後,返回此頁面並設定 VPN 閘道。

指定 [公用 IP 位址] 的值。 這些設定可指定會與 VPN 閘道建立關聯的公用 IP 位址物件。 建立 VPN 閘道時,系統會將公用 IP 位址指派給每個公用 IP 位址物件。 已指派的公用 IP 位址只會在閘道刪除或重新建立時變更。 IP 位址不會因為重新調整、重設或 VPN 閘道的其他內部維護/升級而變更。

公用 IP 位址類型:如果出現此選項,請選取 [標準]。

公用 IP 位址:將 [新建] 維持已選取狀態。

公用 IP 位址名稱:在文字輸入框中,輸入公用 IP 位址執行個體的名稱。

公用 IP 位址 SKU:系統會自動選取 [標準 SKU]。

指派:指派通常是自動選取的,而且應該為 [靜態]。

可用性區域:此設定適用於支援可用性區域之區域中的 AZ 閘道 SKU。 除非您知道您想要指定區域,否則請選取 [區域備援]。

啟用主動-主動模式:建議您選取 [已啟用] 以利用主動-主動模式網關的優點。 如果您打算將此閘道用於站對站連線,請考慮下列事項:

- 確認您想要使用的作用中-主動設計。 您必須特別設定與內部部署 VPN 裝置的連線,才能利用主動-主動模式。

- 某些 VPN 裝置不支援主動-主動模式。 如果您不確定,請洽詢您的 VPN 裝置廠商。 如果您使用不支援主動-主動模式的 VPN 裝置,您可以針對此設定選取 [已停用 ]。

第二個公用 IP 位址:選取 [新建]。 只有在您針對 [啟用主動-主動模式] 設定選取 [已啟用] 時才可使用。

公用 IP 位址名稱:在文字輸入框中,輸入公用 IP 位址執行個體的名稱。

公用 IP 位址 SKU:系統會自動選取 [標準 SKU]。

可用性區域:除非您知道您想要指定區域,否則請選取 [區域備援]。

設定 BGP:除非您的設定特別需要此設定,否則請選取 [停用]。 如果您需要此設定,則預設的 ASN 為 65515,不過您可以變更此值。

啟用 金鑰保存庫 存取:除非您的設定特別需要此設定,否則請選取 [停用]。

選取 [檢閱 + 建立] 以執行驗證。

驗證通過後,選取 [建立] 以部署 VPN 閘道。

系統可能需要 45 分鐘以上的時間,才能完整建立和部署閘道。 您可以在閘道的 [概觀] 頁面上看到部署狀態。 建立閘道之後,您可以在入口網站中查看虛擬網路,檢視已指派給閘道的 IP 位址。 閘道會顯示為已連接的裝置。

檢視公用 IP 位址

若要檢視與虛擬網路閘道相關聯的公用 IP 位址,請在入口網站中瀏覽至您的閘道。

- 在虛擬網路閘道的入口網站頁面上,在 [設定]下,開啟 [屬性] 頁面。

- 若要檢視 IP 位址物件的詳細資訊,請按一下相關聯的 IP 位址連結。

調整閘道 SKU 的大小

閘道 SKU 的大小調整與變更有特定規則。 在本節中,您會調整 SKU 的大小。 如需詳細資訊,請參閱調整或變更閘道 SKU 的大小。

基本步驟為:

- 移至虛擬網路閘道的 [設定] 頁面。

- 在頁面右側,選取下拉式箭號以顯示可用的 SKU 清單。 請注意,清單只會填入您可用來調整目前 SKU 大小的 SKU。 如果您沒有看到想使用的 SKU,則必須變更為新的 SKU,而不是調整大小。

- 從下拉式清單中選取 SKU,然後儲存您的變更。

重設閘道

閘道重設的行為會根據閘道設定而有所不同。 如需詳細資訊,請參閱重設 VPN 閘道或連線。

基本步驟為:

- 在入口網站中,按一下您想要重設的虛擬網路閘道。

- 在 [虛擬網路閘道] 頁面上的左窗格中,向下捲動並找到 [說明 -> 重設]。

- 在 [重設] 頁面上,選取 [重設]。 發出此命令後,會立即重新啟動 Azure VPN 閘道目前作用中的執行個體。 重設閘道會導致 VPN 連線中斷,而且可能會限制未來對該問題進行根本原因分析。

清除資源

如果您不打算繼續使用此應用程式或移至下一個教學課程,請刪除這些資源。

- 在入口網站頂端的 [搜尋] 方塊中輸入您的資源群組,然後從搜尋結果中進行選取。

- 選取 [刪除資源群組]。

- 針對 [輸入資源群組名稱] 輸入您的資源群組,然後選取 [刪除]。

下一步

建立 VPN 閘道之後,您就可以完成更多閘道設定和連線。 下列文章將協助您建立幾個最常見的設定:

![顯示 [基本] 索引標籤的螢幕擷取畫面。](../includes/media/vpn-gateway-basic-vnet-rm-portal-include/basics.png)

![顯示 [執行個體] 欄位的螢幕擷取畫面。](../includes/media/vpn-gateway-add-azgw-portal/instance-details.png)

![顯示 [公用 IP 位址] 欄位的螢幕擷取畫面。](../includes/media/vpn-gateway-add-azgw-pip-portal/active-az-values.png)