設定 Azure VPN 用戶端 - Microsoft Entra ID 驗證 - macOS

本文可協助您設定 macOS 用戶端電腦,以使用虛擬 WAN 使用者 VPN 點對站 (P2S) 連線來連線到 Azure 虛擬網路。 這些步驟適用於針對 Microsoft Entra ID 驗證所設定的 Azure VPN 閘道。 Microsoft Entra ID 驗證僅支援 OpenVPN® 通訊協定連線,而且需要 Azure VPN Client。 適用於 macOS 的 Azure VPN Client 目前無法在法國和中國使用,因為有當地法規和需求。

開始之前

請確認您正在閱讀正確的文章。 下表顯示 Azure 虛擬 WAN 點對站 (P2S) VPN 用戶端可用的設定文章。 步驟會根據驗證類型、通道類型和用戶端 OS 而有所不同。

| 驗證方法 | 通道類型 | 用戶端作業系統 | VPN 用戶端 |

|---|---|---|---|

| [MSSQLSERVER 的通訊協定內容] | IKEv2、SSTP | Windows | 原生 VPN 用戶端 |

| IKEv2 | macOS | 原生 VPN 用戶端 | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN 用戶端 OpenVPN 用戶端 2.x 版 OpenVPN 用戶端 3.x 版 |

|

| OpenVPN | macOS | OpenVPN 用戶端 | |

| OpenVPN | iOS | OpenVPN 用戶端 | |

| OpenVPN | Linux |

Azure VPN 用戶端 OpenVPN 用戶端 |

|

| Microsoft Entra ID | OpenVPN | Windows | Azure VPN 用戶端 |

| OpenVPN | macOS | Azure VPN 用戶端 | |

| OpenVPN | Linux | Azure VPN 用戶端 |

必要條件

本文假設您已經執行下列的必要條件:

- 您根據設定使用者 VPN (P2S) 閘道以進行 Microsoft Entra ID 驗證一文中的步驟,設定虛擬 WAN。 您的使用者 VPN 組態必須使用 Microsoft Entra ID (Azure Active Directory) 驗證和 OpenVPN 信道類型。

- 您已產生並下載 VPN 用戶端組態檔。 如需產生 VPN 用戶端配置檔組態套件的步驟,請參閱 下載全域和中樞配置檔。

驗證用戶端電腦是否正在支援的處理器上執行支援的作業系統。

- 支援的 macOS 版本:15 (Sequoia), 14 (索諾瑪), 13 (文圖拉), 12 (蒙特利)

- 支援的處理器:x64、Arm64

如果您的裝置具有 M 系列晶片,且 VPN 用戶端版本早於 2.7.101,則您必須安裝 Rosetta 軟體。 如需詳細資訊,請參閱 Apple 支援文章

如果您使用的是 Azure VPN Client 2.7.101 或更新版本,則無需安裝 Rosetta 軟體。

工作流程

- 下載並安裝適用於 macOS 的 Azure VPN Client。

- 擷取 VPN 用戶端設定檔組態檔。

- 將用戶端設定檔設定匯入 VPN 用戶端。

- 建立連線並連線至 Azure。

下載 Azure VPN Client

- 從 Apple Store 下載最新的 Azure VPN Client。

- 在電腦上安裝用戶端。

擷取用戶端設定檔組態檔

找出您產生的 VPN 用戶端設定檔元件。 如果您需要再次產生這些檔案,請參閱 必要條件一 節。 VPN 用戶端設定檔元件包含 VPN 設定檔元件包含 VPN 設定檔元件。

當您產生和下載 VPN 用戶端設定檔組態套件時,VPN 用戶端的所有必要設定都會包含在 VPN 用戶端設定檔的設定 ZIP 檔案中。 VPN 用戶端設定檔組態檔案是針對虛擬網路的專用 P2S VPN 閘道設定。 如果在產生檔案之後,對 P2S VPN 設定進行任何變更,例如變更 VPN 通訊協定類型或驗證類型,您必須產生新的 VPN 用戶端設定檔的組態檔,並將新設定套用至您要連線的所有 VPN 用戶端。

找出並解壓縮 VPN 用戶端設定檔元件,然後開啟 AzureVPN 資料夾。 在此資料夾中,您會看到 azurevpnconfig_aad.xml 檔案或 azurevpnconfig.xml 檔案,視您的 P2S 組態是否包含多個驗證類型而定。 .xml 檔案包含用於設定 VPN 用戶端設定檔的設定。

修改配置檔組態檔

如果您的 P2S 組態使用自定義物件搭配Microsoft註冊的應用程式識別碼,則每次連線時可能會收到彈出視窗,要求您再次輸入認證並完成驗證。 重試驗證通常可解決問題。 這是因為 VPN 用戶端配置檔需要自定義物件識別碼,以及Microsoft應用程式識別碼。 若要避免這種情況,請修改配置檔組態.xml檔案,以同時包含自定義應用程式識別碼和Microsoft應用程式標識符。

注意

對於使用自定義物件值的 P2S 閘道組態而言,此步驟是必要的,且已註冊的應用程式會與Microsoft註冊的 Azure VPN 用戶端應用程式識別碼相關聯。 如果這不適用於 P2S 閘道設定,您可以略過此步驟。

若要修改 Azure VPN 用戶端組態.xml檔案,請使用記事本之類的文本編輯器開啟檔案。

接下來,新增的值

applicationid並儲存變更。 下列範例顯示應用程式識別碼值c632b3df-fb67-4d84-bdcf-b95ad541b5c8。範例

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

匯入 VPN 用戶端設定檔的組態檔

注意

我們要將 Azure Active Directory 的 Azure VPN Client 欄位變更為 Microsoft Entra ID。 如果您看到本文所參考的 Microsoft Entra ID 欄位,但尚未看到這些值反映在用戶端中,請選取可比較的 Azure Active Directory 值。

在 Azure VPN Client 頁面上,選取 [匯入]。

瀏覽至包含您要匯入之檔案的資料夾並加以選取,然後按一下 [開啟]。

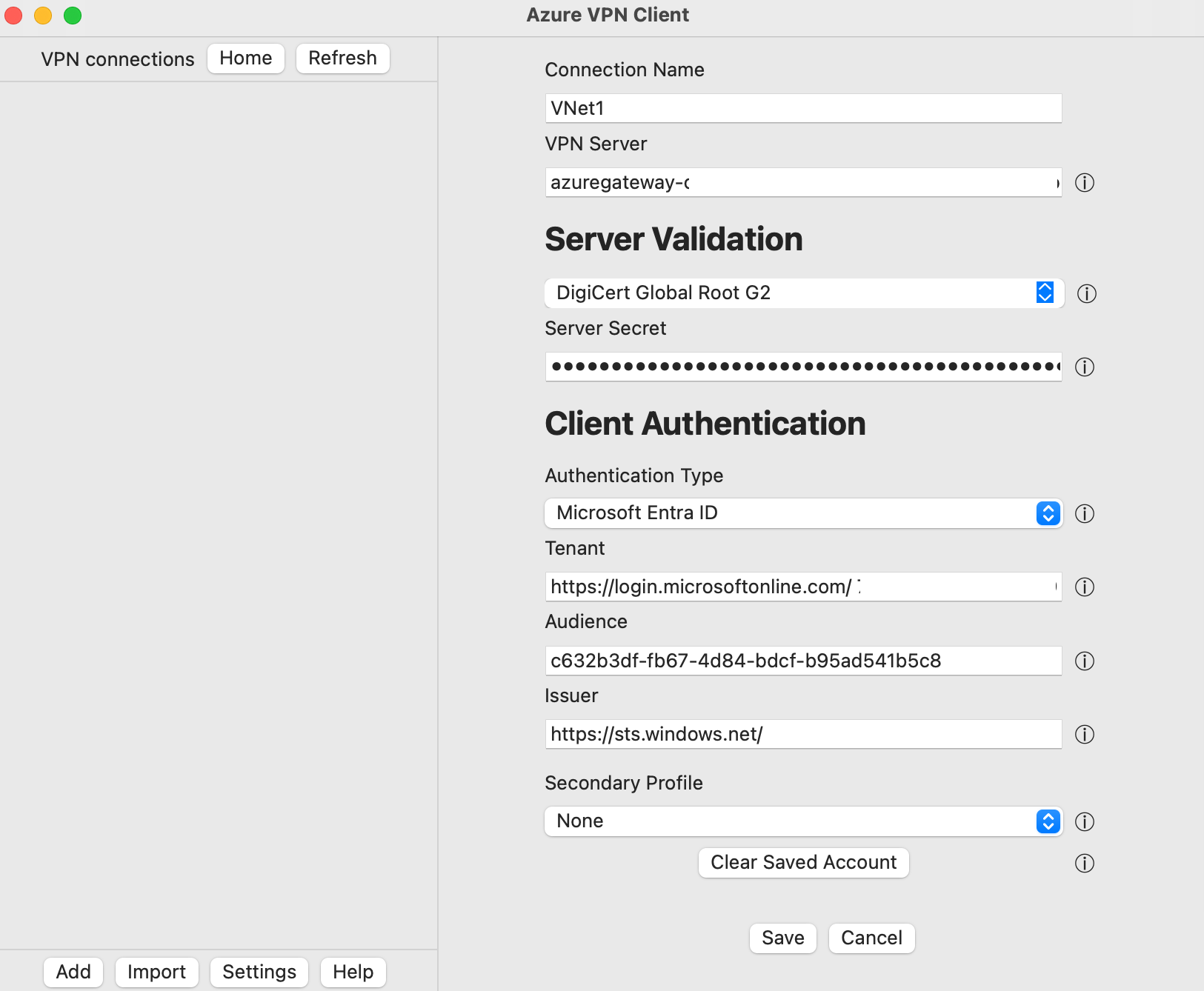

在此畫面上,請注意連線值是使用匯入的 VPN 用戶端設定檔中的值填入的。

- 確認憑證資訊值顯示 DigiCert Global Root G2,而不是預設值或空白。 視需要調整該值。

- 請注意,用戶端驗證值與用於設定 VPN 閘道以進行 Microsoft Entra ID 驗證的值一致。 此欄位必須反映閘道設定為使用的相同值。

按一下 [儲存] 以儲存連線設定檔組態。

在 [VPN 連線] 窗格中,選取您儲存的連線設定檔。 然後按一下 [連線]。

連線之後,狀態會變更為 [已連線]。 若要中斷工作階段的連線,請按一下 [中斷連線]。

手動建立連線

開啟 Azure VPN Client。 在用戶端的底部,選取 [新增] 以建立新的連線。

在 Azure VPN Client 頁面上,您可以進行設定檔的設定。 變更憑證資訊值以顯示 DigiCert Global Root G2,而不是預設值或空白,然後按一下 [儲存]。

設定下列設定:

- 連線名稱:用來參考連線設定檔的名稱。

- VPN 伺服器:這是用來參考伺服器的名稱。 您在此選擇的名稱不必是伺服器正式名稱。

-

伺服器驗證

- 憑證資訊: DigiCert Global Root G2

- 伺服器密碼:伺服器密碼。

-

用戶端驗證

- 驗證類型:Microsoft Entra ID

- 租用戶:租用戶的名稱。

-

對象: [對象] 值必須符合您的 P2S 閘道設定要使用的值。 一般而言,此值為

c632b3df-fb67-4d84-bdcf-b95ad541b5c8。 - 簽發者:簽發者的名稱。

填寫欄位之後,按一下 [儲存]。

在 [VPN 連線] 窗格中,選取您設定的連線設定檔。 然後按一下 [連線]。

移除 VPN 連線設定檔

您可以從電腦移除 VPN 連線設定檔。

- 開啟 Azure VPN Client。

- 選取您要移除的 VPN 連線,然後按一下 [移除]。

選擇性的用戶端組態設定

您可以使用選擇性的組態設定來設定 Azure VPN Client,例如其他 DNS 伺服器、自訂 DNS、強制通道、自訂路由和其他額外設定。 如需可用選擇性設定和組態步驟的描述,請參閱 Azure VPN Client 選擇性設定。

下一步

如需Microsoft註冊 Azure VPN 用戶端的詳細資訊,請參閱 設定 P2S 使用者 VPN 以進行 Microsoft Entra ID 驗證。