Azure 環境中 Oracle Database 12c 資料庫的災害復原

適用於:✔️ Linux VM

假設

- 您已了解 Oracle Data Guard 的設計和 Azure 環境。

目標

- 設計符合您災害復原 (DR) 需求的拓撲和設定。

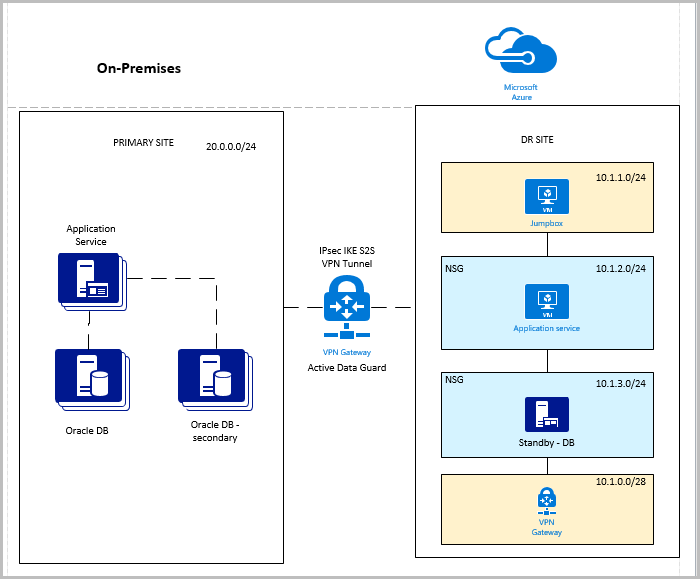

案例 1:Azure 上的主要和 DR 站台

客戶將 Oracle 資料庫設定在主要站台上。 DR 站台位於不同的區域中。 客戶使用 Oracle Data Guard 在這些站台間快速地進行復原。 主要站台另外還擁有次要資料庫以供進行報告和其他用途。

拓撲

下列顯示 Azure 設定的摘要:

- 兩個站台 (主要站台和 DR 站台)

- 兩個虛擬網路

- 兩個具有 Data Guard 的 Oracle 資料庫 (主要和待命)

- 兩個具有 Golden Gate 或 Data Guard 的 Oracle 資料庫 (僅限主要站台)

- 兩個應用程式服務,一個在主要站台上,一個在 DR 站台上

- 一個可用性設定組,用於主要站台上的資料庫和應用程式服務

- 每個站台上有一個 Jumpbox,其只能存取私人網路,並只允許系統管理員登入

- Jumpbox、應用程式服務、資料庫和 VPN 閘道位於不同的子網路

- 對應用程式和資料庫子網路強制執行 NSG

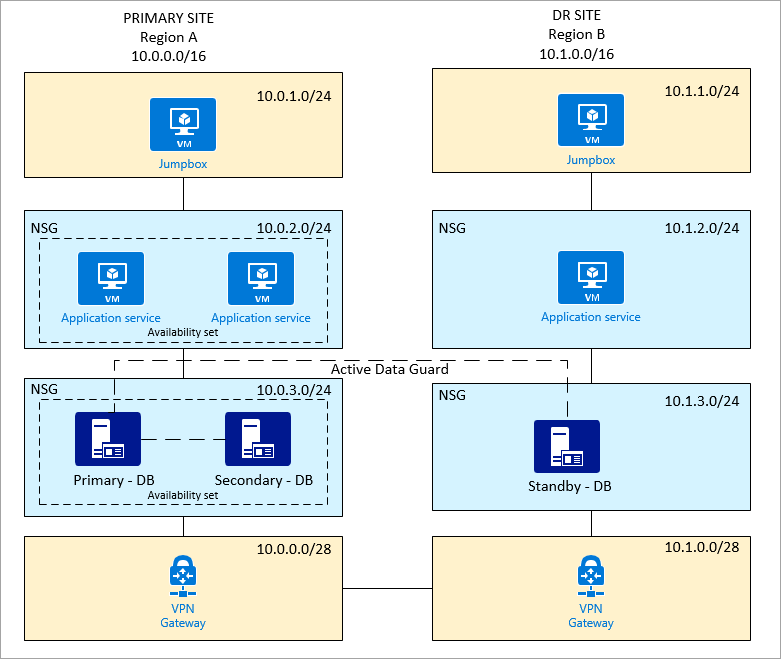

案例 2:內部部署環境的主要站台和 Azure 上的 DR 站台

客戶具有內部部署 Oracle 資料庫設定 (主要站台)。 DR 站台是在 Azure 上。 Oracle Data Guard 用於這些站台間的快速復原。 主要站台另外還擁有次要資料庫以供進行報告和其他用途。

這項設定有兩種方法。

方法 1:讓內部部署環境與 Azure 直接連線,此方法需要在防火牆上開啟 TCP 連接埠

不建議直接連線,因為這些連線會將 TCP 連接埠對外公開。

拓撲

以下是 Azure 設定的摘要:

- 一個 DR 站台

- 一個虛擬網路

- 一個具有 Data Guard 的 Oracle 資料庫 (使用中)

- DR 站台上的一個應用程式服務

- 一個 Jumpbox,其只能存取私人網路,並只允許系統管理員登入

- Jumpbox、應用程式服務、資料庫和 VPN 閘道位於不同的子網路

- 對應用程式和資料庫子網路強制執行 NSG

- NSG 原則/規則,以允許輸入 TCP 連接埠 1521 (或使用者定義的連接埠)

- NSG 原則/規則,以便限制只有內部部署 IP 位址 (DB 或應用程式) 可以存取虛擬網路

方法 2:站對站 VPN

站對站 VPN 是更好的方法。 如需設定 VPN 的詳細資訊,請參閱使用 CLI 建立具有站對站 VPN 連線的虛擬網路。

拓撲

以下是 Azure 設定的摘要:

- 一個 DR 站台

- 一個虛擬網路

- 一個具有 Data Guard 的 Oracle 資料庫 (使用中)

- DR 站台上的一個應用程式服務

- 一個 Jumpbox,其只能存取私人網路,並只允許系統管理員登入

- Jumpbox、應用程式服務、資料庫和 VPN 閘道位於不同的子網路

- 對應用程式和資料庫子網路強制執行 NSG

- 內部部署與 Azure 之間的站對站 VPN 連線