使用 Azure 入口網站以使用主機上的加密啟用端對端加密

適用於:✔️ Linux VM ✔️ Windows VM

當您啟用主機上的加密時,儲存在 VM 主機上的資料會在待用時加密,並將流量加密至儲存體服務。 如需主機上的加密的概念資訊,以及其他受控磁碟加密類型,請參閱:主機上的加密 - VM 資料的端對端加密。

暫存磁碟和暫時 OS 磁碟會使用客戶管理的或平臺管理的密鑰進行待用加密,視您選取的專案作為 OS 磁碟的磁碟加密類型而定。 視您選取的磁碟加密類型而定,OS 和資料磁碟快取會使用客戶自控金鑰或平台代控金鑰進行待用加密。 例如,如果磁碟是使用客戶自控金鑰加密,則磁碟的快取會使用客戶自控金鑰加密,而如果磁碟使用平台代控金鑰加密,則磁碟的快取就會使用平台代控金鑰加密。

限制

- 支援 4k 磁區大小 Ultra 磁碟和進階 SSD v2。

- 只有在 2023/5/13 之後建立的 512e 磁區大小 Ultra 磁碟和進階 SSD v2 上受支援。

- 針對在此日期之前建立的磁碟,請建立磁碟的快照集,然後使用快照集建立新的磁碟。

- 無法在目前或曾啟用 Azure 磁碟加密的虛擬機器 (VM) 或虛擬機器擴展集上啟用。

- Azure 磁碟加密無法在已啟用主機加密的磁碟上啟用。

- 您可以在現有的虛擬機器擴展集上啟用加密。 不過,只有在啟用加密之後建立的新 VM 才會自動加密。

- 現有的 VM 必須解除配置和重新配置,才能加密。

支援的 VM 大小

不支援舊版 VM 大小。 您可以使用 Azure PowerShell 模組 或 Azure CLI 來尋找支援的 VM 大小清單。

必要條件

您必須先啟用訂用帳戶的功能,才能在主機針對 VM 或虛擬機器擴展集使用加密。 使用下列步驟來為訂閱啟用該功能:

Azure 入口網站:選取 Azure 入口網站上的 Cloud Shell 圖示:

執行下列命令,將內容設定為目前的訂用帳戶

Set-AzContext -SubscriptionId "<yourSubIDHere>"執行下列命令來為訂閱註冊該功能

Register-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"請先使用下列命令確認註冊狀態是否為 [已註冊] (註冊可能需要幾分鐘的時間),然後再嘗試使用功能。

Get-AzProviderFeature -FeatureName "EncryptionAtHost" -ProviderNamespace "Microsoft.Compute"

使用平台代控金鑰部署 VM

登入 Azure 入口網站。

搜尋虛擬機器,然後選取 [+ 建立] 以建立 VM。

選取適當的區域和支援的 VM 大小。

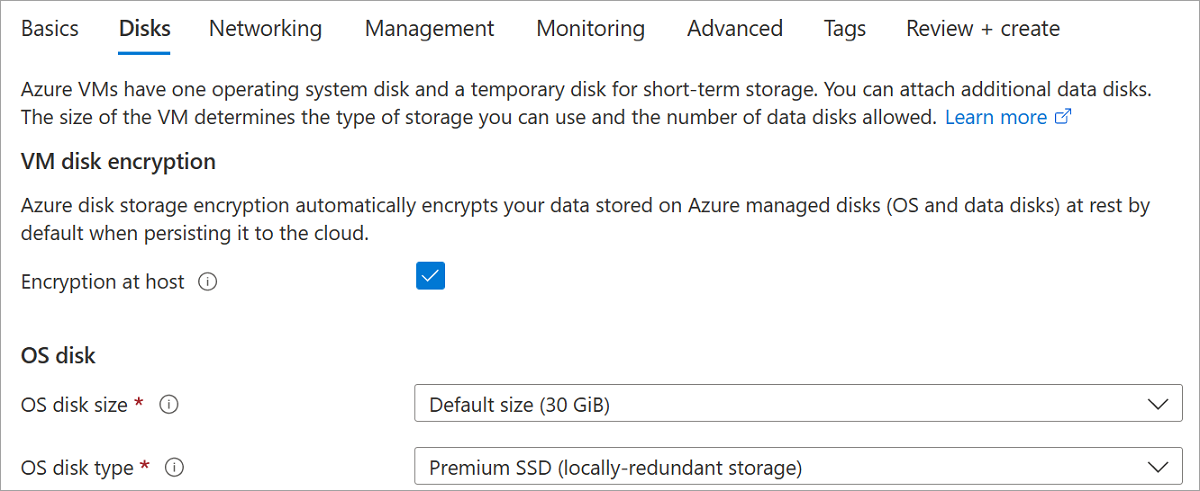

視需要填入 [基本] 窗格上的其他值,然後繼續前往 [磁碟] 窗格。

在 [磁碟] 窗格中,選取 [主機上的加密]。

隨意完成其餘選項。

針對 VM 部署程式的其餘部分,請選取符合您的環境,並完成部署。

您現在已部署 VM 並啟用主機上的加密,且已使用平台代控金鑰來加密磁碟的快取。

使用客戶自控金鑰部署 VM

此外,您也可以使用客戶自控金鑰來加密磁碟快取。

建立 Azure Key Vault 和磁碟加密集

啟用此功能之後,您必須設定 Azure Key Vault 和磁碟加密集 (如果您尚未這麼做)。

如果是第一次為磁碟設定客戶自控金鑰,您必須依特定順序建立資源。 首先,您必須建立和設定 Azure Key Vault。

設定 Azure 金鑰保存庫

登入 Azure 入口網站。

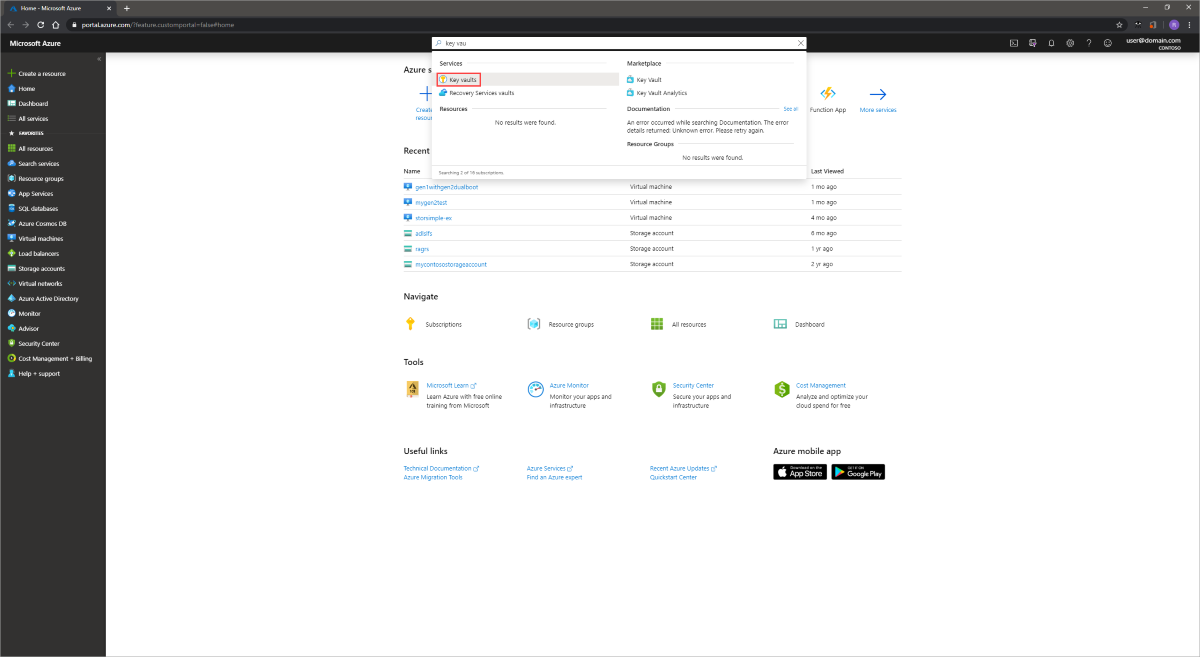

搜尋並選取 [金鑰保存庫]。

重要

磁碟加密集、VM、磁碟和快照集全都必須位於相同的區域和訂用帳戶中,才能成功部署。 Azure Key Vault 可從不同的訂閱使用,但必須與磁碟加密集位於相同的區域和租用戶中。

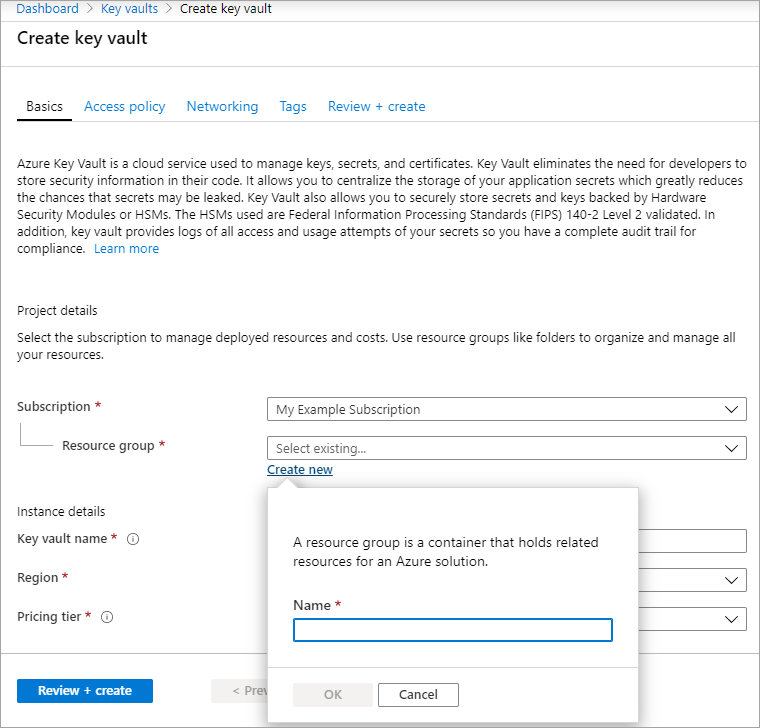

選取 [+建立] 以建立新的 Key Vault。

建立新的資源群組。

輸入金鑰保存庫名稱、選取區域,然後選取定價層。

注意

建立 Key Vault 執行個體時,您必須啟用虛刪除和清除保護。 虛刪除可確保 Key Vault 將已刪除的金鑰保留一段指定的保留期間 (預設為 90 天)。 清除保護可確保已刪除的金鑰在保留期限結束之前,無法永久刪除。 這些設定可防止您因為意外刪除而遺失資料。 使用 Key Vault 來加密受控磁碟時,必須使用這些設定。

選取 [檢閱 + 建立],確認您的選擇,然後選取 [建立]。

金鑰保存庫完成部署之後,選取金鑰保存庫。

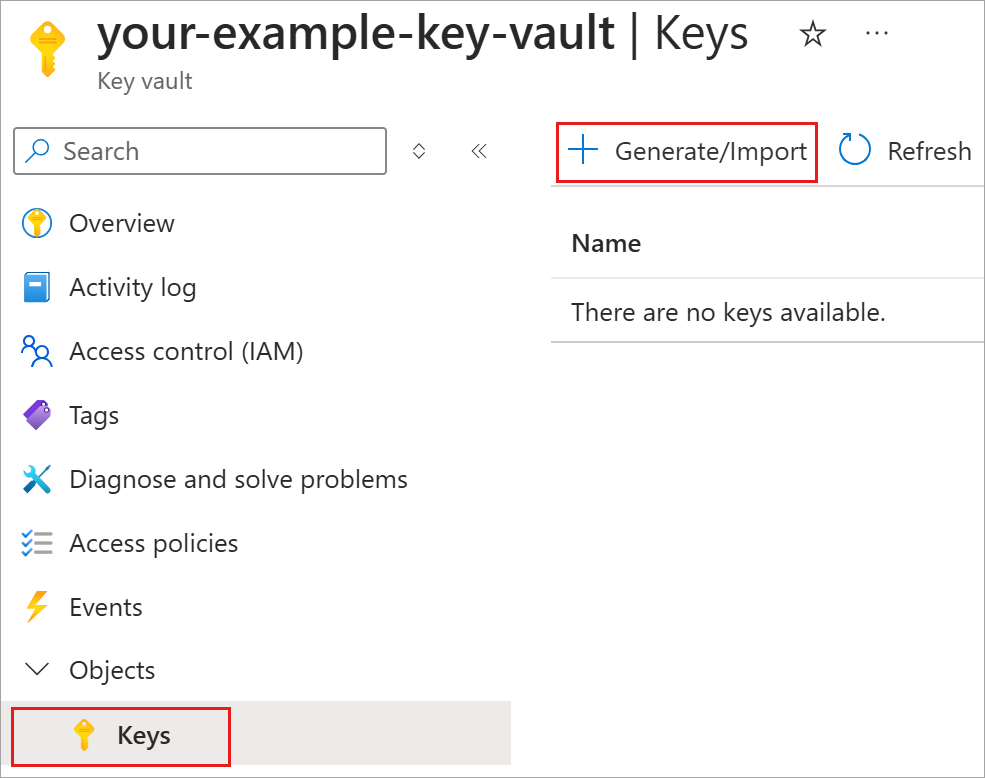

在 [物件] 下選取 [金鑰]。

選取產生/匯入。

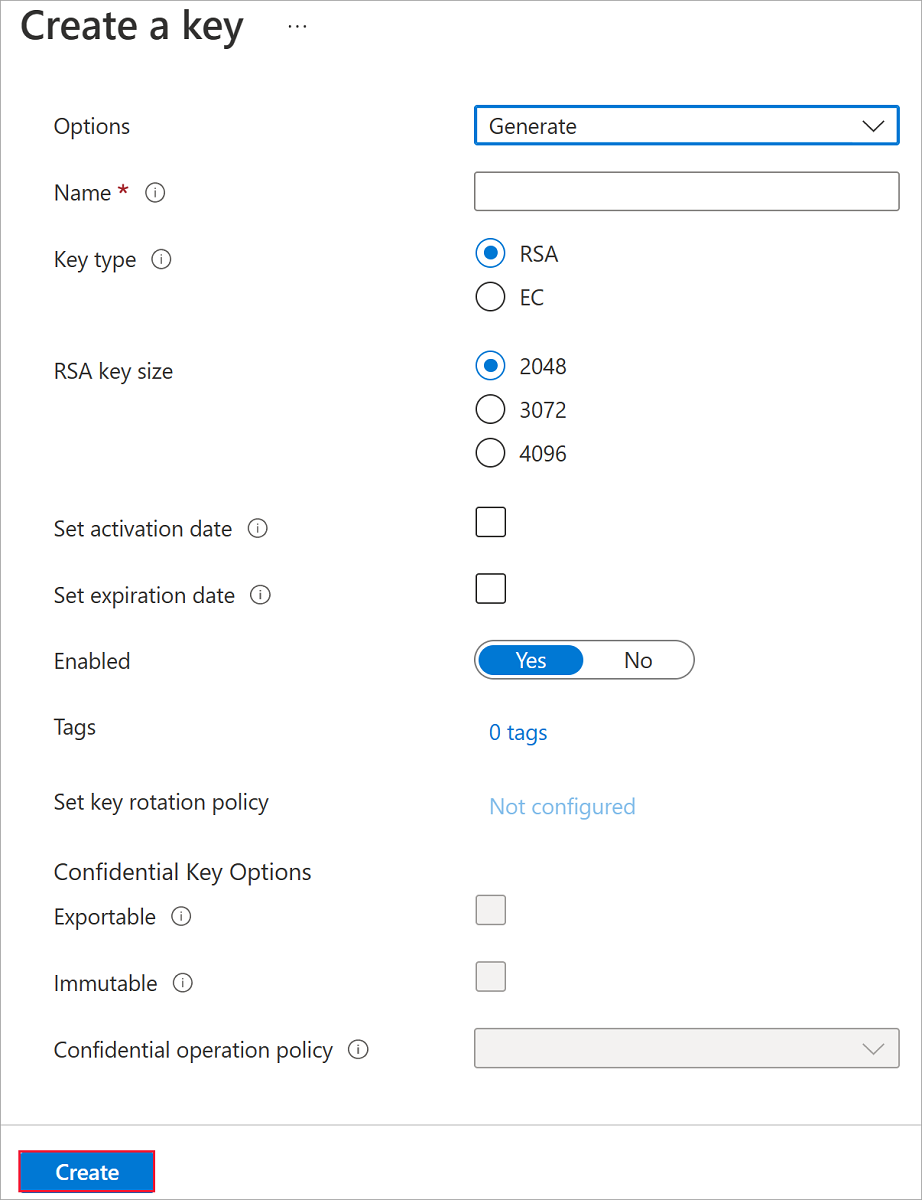

將 [金鑰類型] 設定保持為 [RSA],將 [RSA 金鑰大小] 設定保持為 [2048]。

隨意填入其餘選項,然後選取 [建立]。

新增 Azure RBAC 角色

既然已建立 Azure 金鑰保存庫和金鑰,接著必須新增 Azure RBAC 角色,才能將 Azure 金鑰保存庫和磁碟加密集一起使用。

- 選取 [存取控制 (IAM)] 並新增角色。

- 新增 Key Vault 管理員、擁有者或參與者角色。

設定磁碟加密集

搜尋磁碟加密集並加以選取。

在 [磁碟加密集] 窗格上,選取 [+建立]。

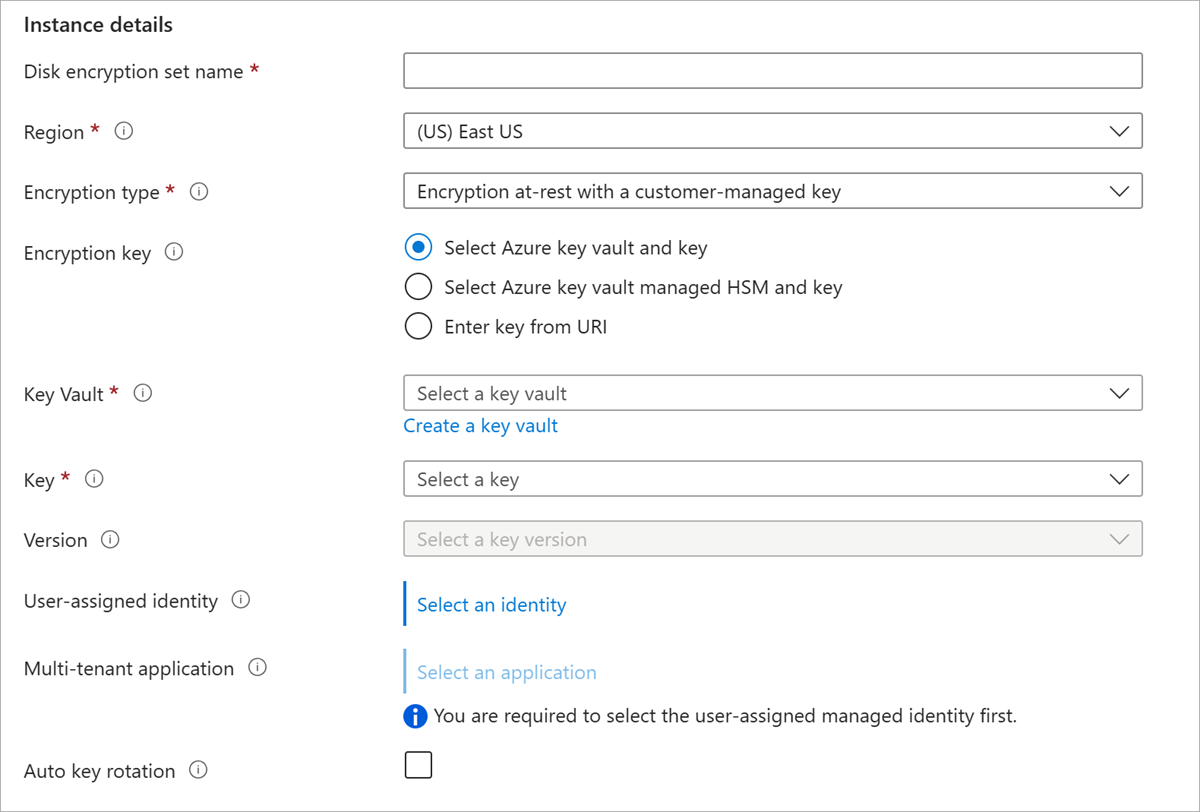

選取資源群組、命名加密集,然後選取與金鑰保存庫相同的區域。

在 [加密類型] 中,選取 [使用客戶自控金鑰進行待用加密]。

注意

一旦您建立具有特定加密類型的磁碟加密集,就無法加以變更。 如果您想要使用不同的加密類型,則必須建立新的磁碟加密集。

請確定選取 [Azure 金鑰保存庫] 並選取 [金鑰]。

選取您先前建立的金鑰保存庫和金鑰,以及版本。

如果您想要啟用自動輪替客戶自控金鑰,請選取 [自動金鑰輪替]。

選取 [檢閱 + 建立],然後選取 [建立]。

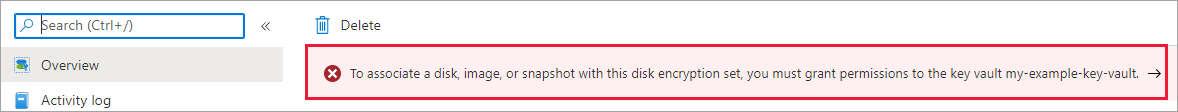

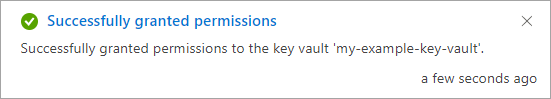

瀏覽至已部署的磁碟加密集,然後選取出現的警示。

這會將磁碟加密集的權限授與金鑰保存庫。

部署 VM

現在您已設定 Azure Key Vault 和磁碟加密集,您可以部署 VM,並在主機上使用加密。

登入 Azure 入口網站。

搜尋虛擬機器,然後選取 [+ 新增] 以建立 VM。

建立新的虛擬機器,選取適當的區域和支援的 VM 大小。

視需要填入 [基本] 窗格上的其他值,然後繼續前往 [磁碟] 窗格。

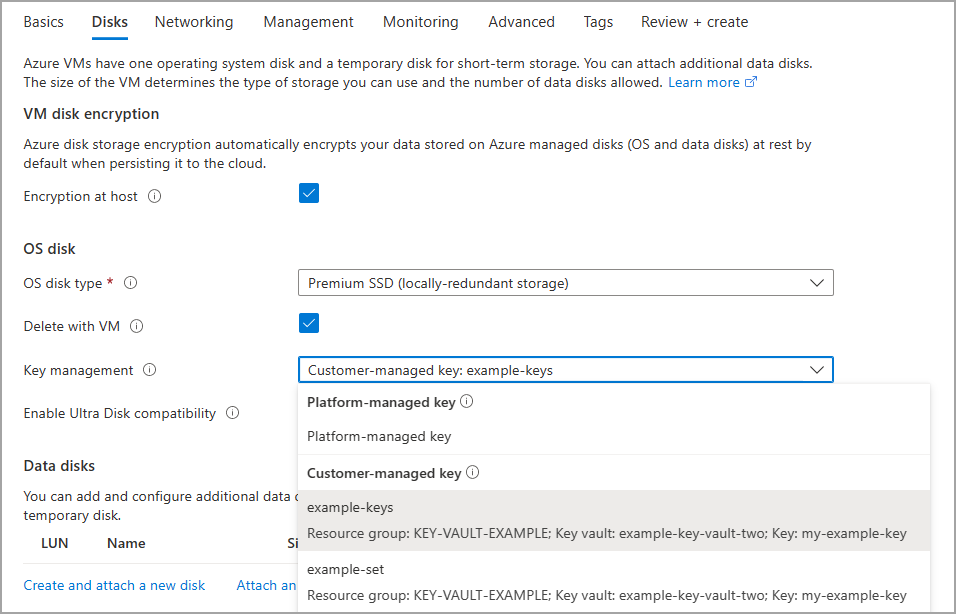

在 [磁碟] 窗格中,選取 [主機上的加密]。

選取 [金鑰管理],然後選取其中一個客戶管理的金鑰。

隨意完成其餘選項。

針對 VM 部署程式的其餘部分,請選取符合您的環境,並完成部署。

您現在已部署具有使用客戶自控金鑰啟用主機上加密的 VM。

停用主機型加密

請先解除配置 VM,除非您的 VM 已解除配置,否則無法停用主機上的加密。

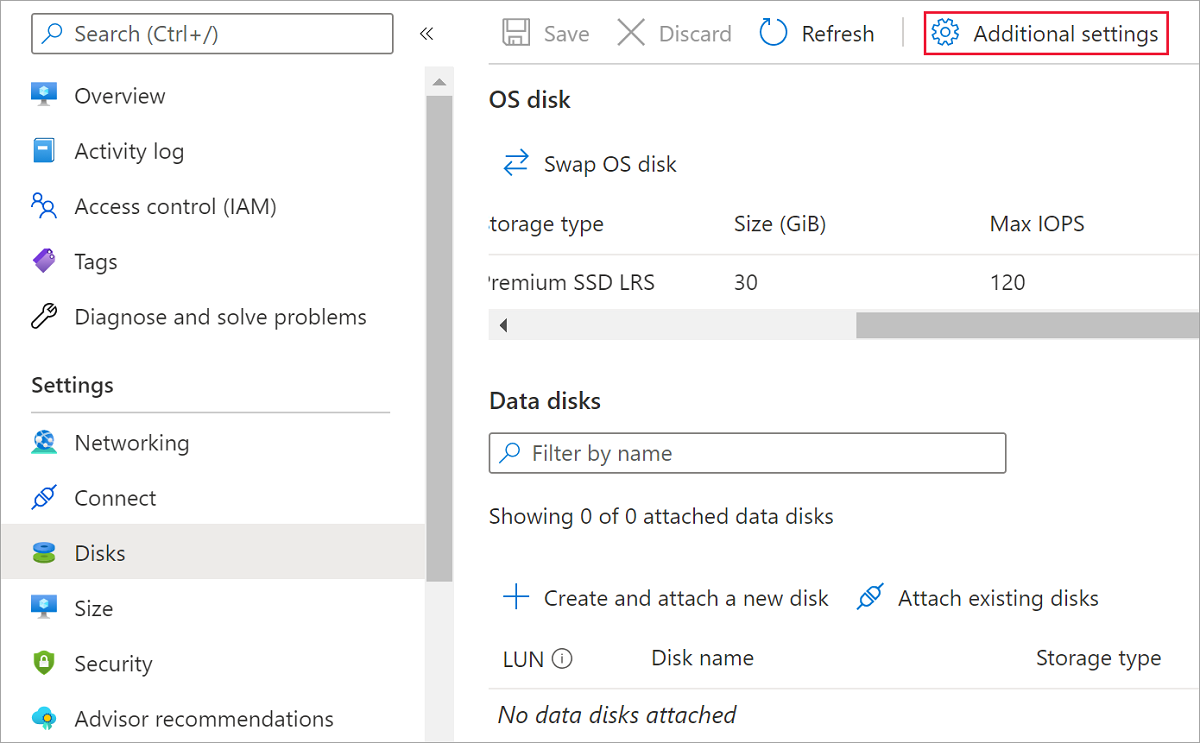

在您的 VM 上,選取 [磁碟],然後選取 [其他設定]。

針對 [主機上的加密] 選取 [否],然後選取 [儲存]。