Azure Synapse Analytics 工作區的資料外流保護

Azure Synapse Analytics 工作區支援工作區的數據外洩保護。 透過外洩保護,您可以防範惡意測試人員存取 Azure 資源,並將敏感數據外泄至組織範圍外的位置。

保護 Synapse 工作區的數據輸出

在工作區建立時,您可以選擇使用受控虛擬網路來設定工作區,以及針對資料外流設定額外的保護。 使用 受控虛擬網路建立工作區時,數據整合和Spark資源會部署在受控虛擬網路中。 工作區的專用 SQL 集區和無伺服器 SQL 集區具有多租使用者功能,因此必須存在於受控虛擬網路外部。

針對具有資料外流保護的工作區,受控虛擬網路內的資源一律會透過受控私人端點進行通訊。 啟用數據外洩保護時,Synapse SQL 資源可以使用 OPENROWSETS 或 EXTERNAL TABLE 連線並查詢任何已授權的 Azure 儲存體。 數據外泄保護不會控制輸入流量。

不過,數據外流保護可控制輸出流量。 例如,COPY INTO 命令中的 CREATE EXTERNAL TABLE AS SELECT 或使用 ERRORFILE 自變數將資料輸出至外部記憶體帳戶會遭到封鎖。 因此,您必須為目標記憶體帳戶建立受控私人端點,以解除封鎖其輸出流量。

注意

建立工作區之後,您無法變更受控虛擬網路和數據外泄保護的工作區組態。

管理 Synapse 工作區數據輸出至已核准的目標

在建立工作區並啟用資料外流保護之後,工作區資源的擁有者就可以管理工作區的已核准 Microsoft Entra 租用戶清單。 在工作區上具有適當權限的使用者可以使用 Synapse Studio,對工作區已核准 Microsoft Entra 租用戶中的資源建立受控私人端點連線要求。 如果用戶嘗試建立與未核准租用戶中資源的私人端點連線,則會封鎖受控私人端點建立。

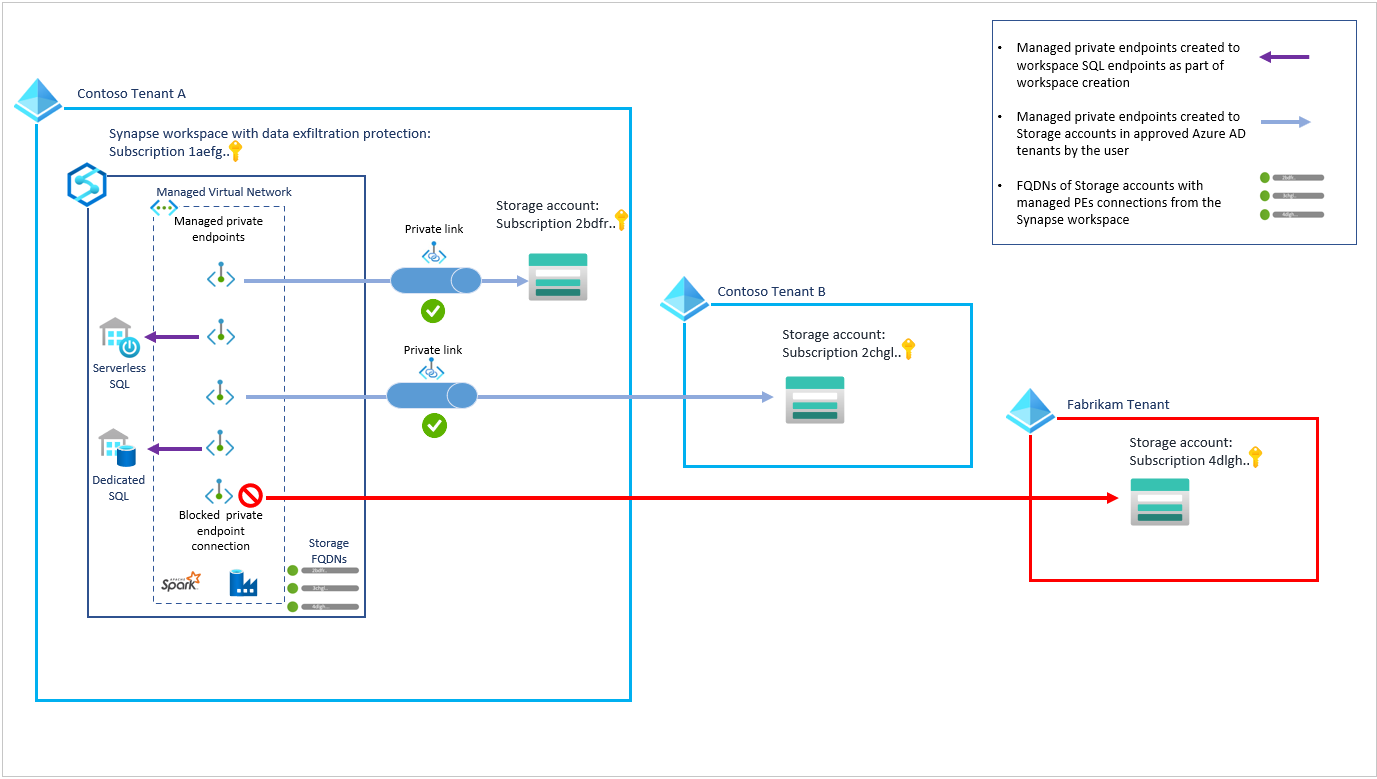

已啟用資料外流保護的範例工作區

請考慮下列範例,說明 Synapse 工作區的數據外洩保護。 名為 Contoso 的公司在租使用者 A 和租使用者 B 中有 Azure 資源,而且需要這些資源安全地連線。 已在租用戶 A 中建立 Synapse 工作區,並將租用戶 B 新增為已核准的 Microsoft Entra 租用戶。

下圖顯示租使用者 A 和租使用者 B 中 Azure 儲存體 帳戶的私人端點連線,並由記憶體帳戶擁有者核准。 此圖表也會顯示已封鎖的私人端點建立作業。 此私人端點的建立遭到封鎖,因為它以 Fabrikam Microsoft Entra 租使用者中的 Azure 儲存體 帳戶為目標,這不是 Contoso 工作區的已核准Microsoft Entra 租使用者。

重要

工作區租使用者以外的租使用者中的資源不得具有封鎖與 SQL 集區聯機的防火牆規則。 工作區受控虛擬網路內的資源,例如Spark叢集,可以透過受控私人連結連線至受防火牆保護的資源。