瞭解 Azure 彈性 SAN 加密

Azure 彈性 SAN 使用伺服器端加密 (SSE) 來自動加密儲存在彈性 SAN 中的資料。 SSE 可保護您的資料安全,並協助您符合組織安全性和合規性需求。

Azure 彈性 SAN 磁碟區中的資料已使用 256 位元的 AES 加密以透明的方式進行加密和解密,這是可用的最強區塊編碼器之一,並符合 FIPS 140-2 規範。 如需關於基礎 Azure 資料加密的加密模組詳細資訊,請參閱加密 API:新一代。

預設會啟用 SSE,且無法停用。 無法停用 SSE,不會影響彈性 SAN 的效能,而且沒有與其相關聯的額外成本。

關於加密金鑰管理

有兩種可用的加密金鑰:平台代控金鑰和客戶自控金鑰。 寫入彈性 SAN 磁碟區的資料預設會以平台代控 (Microsoft 代控) 金鑰加密。 如果您想要的話,您可以改用客戶自控金鑰,如果您有特定的組織安全性和合規性需求。

當您設定磁碟區群組時,您可以選擇使用平台代控金鑰或客戶自控金鑰。 磁碟區群組中的所有磁碟區都會繼承磁碟區群組的設定。 您可以隨時在客戶自控和平台代控金鑰之間切換。 如果您在這些金鑰類型之間切換,彈性 SAN 服務會以新的 KEK 重新加密資料加密金鑰。 資料加密金鑰的保護會變更,但彈性 SAN 磁碟區中的資料會一直保持加密。 您不需要採取額外動作以確保您的資料受到保護。

客戶管理的金鑰

如果您使用客戶自控金鑰,則必須使用 Azure Key Vault 來儲存密鑰。

您可以建立和匯入您自己的 RSA 金鑰,並將其儲存在 Azure Key Vault 中,也可以使用 Azure Key Vault 產生新的 RSA 金鑰。 您可以使用 Azure Key Vault API 或管理介面來產生金鑰。 彈性 SAN 和金鑰保存庫可以位於不同的區域和訂用帳戶中,但它們必須位於相同的 Microsoft Entra ID 租用戶中。

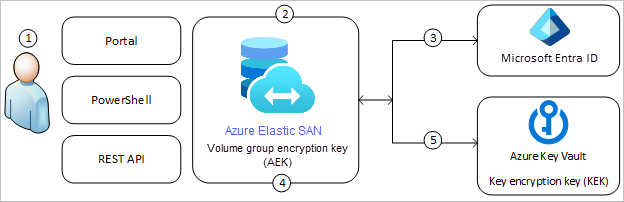

下圖顯示 Azure 彈性 SAN 如何透過 Microsoft Entra ID 和金鑰保存庫,以使用客戶自控金鑰來提出要求:

下列清單說明圖表中編號的步驟:

- Azure Key Vault 系統管理員會將權限授與受控識別,以存取包含加密金鑰的金鑰保存庫。 受控識別可以是您所建立和管理的使用者指派身分識別,或是與磁碟區群組相關聯的系統指派身分識別。

- Azure 彈性 SAN 磁碟區群組擁有者使用客客戶自控金鑰來設定磁碟區群組的加密。

- Azure 彈性 SAN 會使用步驟 1 中受控識別的授與權限,透過 Microsoft Entra ID 驗證金鑰保存庫的存取權。

- Azure Elastic SAN 會將資料加密金鑰包裝在金鑰保存庫中的客戶自控密鑰。

- 針對讀取/寫入作業,Azure 彈性 SAN 將要求傳送至 Azure Key Vault 以解除包裝帳戶加密金鑰,並執行加密和解密作業。