教學課程:在 Sentinel 中使用分析 Microsoft規則偵測威脅

作為安全性資訊和事件管理 (SIEM) 服務,Microsoft Sentinel 負責偵測組織的安全性威脅。 其方式是分析您所有系統記錄所產生的大量數據。

在本教學課程中,您將瞭解如何從範本設定 Microsoft Sentinel 分析規則,以搜尋環境中 Apache Log4j 弱點的惡意探索。 此規則會將記錄中找到的用戶帳戶和IP位址框架為可追蹤的實體、在規則所產生的警示中顯示值得注意的資訊片段,並將警示封裝為要調查的事件。

完成本教學課程之後,您將能夠:

- 從範本建立分析規則

- 自訂規則的查詢和設定

- 設定三種類型的警示擴充

- 為您的規則選擇自動化威脅回應

必要條件

若要完成本教學課程,請確定您具有下列項目︰

Azure 訂用帳戶。 建立免費帳戶 (如果您還沒有帳戶的話)。

Log Analytics 工作區,其中已部署 Microsoft Sentinel 解決方案,以及內嵌至其中的資料。

在部署 Sentinel Microsoft Log Analytics 工作區上指派Microsoft Sentinel 參與者角色的 Azure 使用者。

此規則會參考下列數據來源。 您已部署連接器越多,規則就越有效。 您必須至少有一個。

資料來源 參考的Log Analytics數據表 Office 365 OfficeActivity (SharePoint)

OfficeActivity (Exchange)

OfficeActivity (Teams)DNS DnsEvents Azure 監視器 (VM Insights) VMConnection Cisco ASA CommonSecurityLog (Cisco) Palo Alto Networks (防火牆) CommonSecurityLog (PaloAlto) 安全性事件 SecurityEvents Microsoft Entra ID SigninLogs

AADNonInteractiveUserSignInLogsAzure 監視器 (WireData) WireData Azure 監視器 (IIS) W3CIISLog Azure 活動 AzureActivity Amazon Web Services AWSCloudTrail Microsoft Defender XDR DeviceNetworkEvents Azure 防火牆 AzureDiagnostics (Azure 防火牆)

登入 Azure 入口網站 並Microsoft Sentinel

登入 Azure 入口網站。

從 [搜尋] 列中,搜尋並選取 [Microsoft Sentinel]。

從可用的Microsoft Sentinel 工作區清單中搜尋並選取您的工作區。

從內容中樞安裝解決方案

在 [Microsoft Sentinel] 的左側功能表上,選取 [內容管理] 底下的 [內容中樞]。

搜尋並選取解決方案 Log4j弱點偵測。

從頁面頂端的工具列中,選取 [

安裝/更新]。

安裝/更新]。

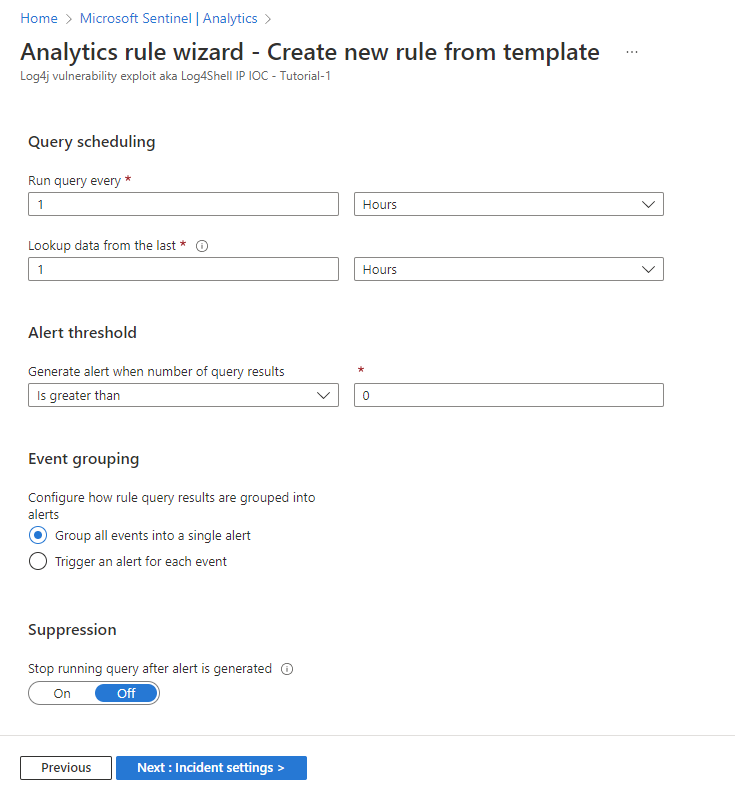

從範本建立排程的分析規則

在 [Microsoft Sentinel] 的左側功能表上,選取 [組態] 底下的 [分析]。

從 [ 分析] 頁面中,選取 [ 規則範本] 索引標籤 。

在規則範本清單頂端的搜尋欄位中,輸入 log4j。

從篩選的範本清單中,選取 [Log4j 弱點惡意探索],也稱為Log4Shell IP IOC。 從詳細數據窗格中,選取 [ 建立規則]。

[ 分析規則精靈 ] 隨即開啟。

在 [一般] 索引標籤的 [名稱] 欄位中,輸入 Log4j 弱點惡意探索,也稱為 Log4Shell IP IOC - Tutorial-1。

保留此頁面上的其餘欄位, 就像它們一樣。 這些是預設值,但我們會在稍後階段將自定義新增至警示名稱。

如果您不想要立即執行規則,請選取 [已停用],並將規則新增至 [ 作用中規則 ] 索引標籤,而且您可以在需要時從該處啟用規則。

選取 [ 下一步:設定規則邏輯]。

![分析規則精靈 [一般] 索引卷標的螢幕快照。](media/tutorial-log4j-detection/general-tab.png)

檢閱規則查詢邏輯和設定的組態

在 [設定規則邏輯] 索引標籤中,檢閱查詢出現在 [規則查詢] 標題底下。

若要一次查看更多查詢文字,請選取查詢視窗右上角的對角雙箭號圖示,以將窗口展開為較大的大小。

如需 KQL 的詳細資訊,請參閱 Kusto 查詢語言 (KQL) 概觀。

其他資源:

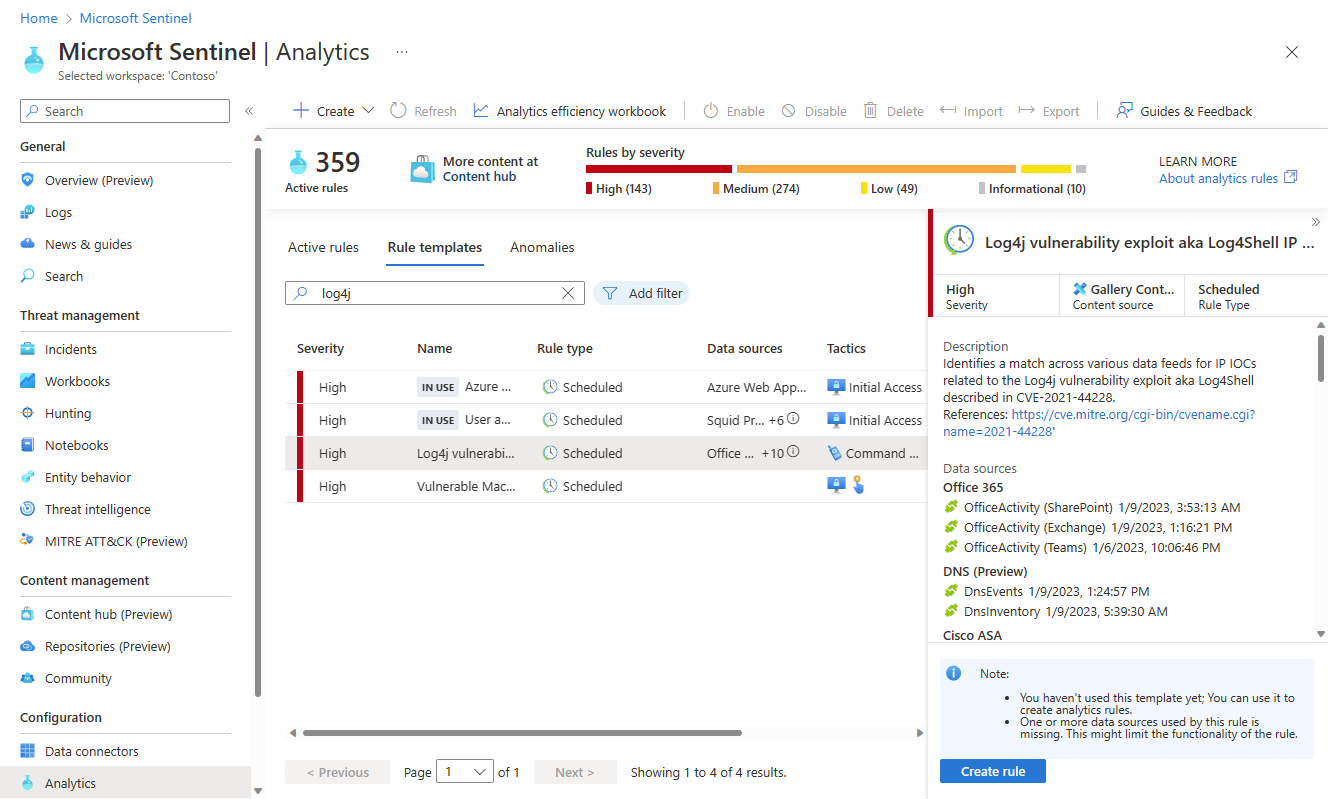

使用實體和其他詳細數據擴充警示

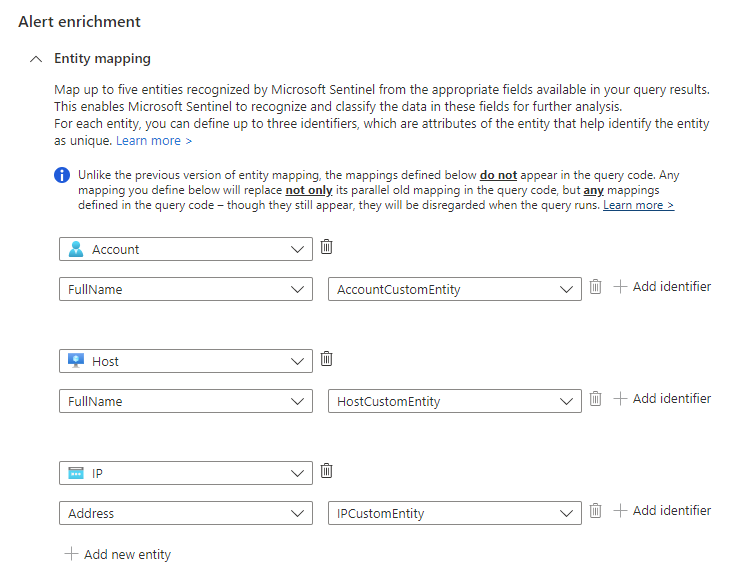

在 [警示擴充] 底下,保留實體對應設定。 請注意這三個對應的實體。

在 [ 自定義詳細數據 ] 區段中,讓我們將每個出現的時間戳新增至警示,以便您直接在警示詳細數據中看到它,而不需要向下切入。

- 在 [金鑰] 欄位中輸入時間戳。 這會是警示中的屬性名稱。

- 從 [值] 下拉式清單中選取時間戳。

在 [ 警示詳細數據 ] 區段中,讓我們自定義警示名稱,讓每個出現的時間戳出現在警示標題中。

在 [ 警示名稱格式] 字段中,輸入 Log4j 弱點惡意探索,也就是位於 {{timestamp}} 的 Log4Shell IP IOC。

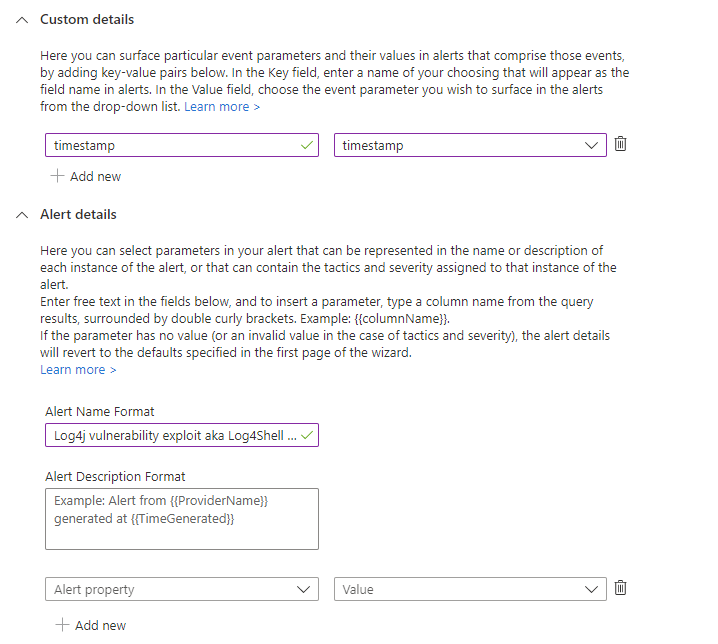

檢閱其餘設定

檢閱 [設定規則邏輯] 索引標籤上的其餘設定。不過,如果您想要變更間隔,則不需要變更任何專案。 請確定回溯期間符合間隔,以維持持續涵蓋範圍。

查詢排程:

- 每隔 1 小時執行查詢一次。

- 查閱過去 1 小時的數據。

警示閾值:

- 當查詢結果 數目大於 0 時產生警示。

事件群組:

- 設定規則查詢結果如何分組至警示: 將所有事件分組為單一警示。

抑制:

- 在產生警示之後停止執行查詢: 關閉。

選取 [ 下一步:事件設定]。

檢閱事件建立設定

檢閱 [ 事件設定 ] 索引標籤上的設定。除非您有不同的事件建立和管理系統,否則不需要變更任何專案,在此情況下,您會想要停用事件建立。

事件設定:

- 從此分析規則所觸發的警示建立事件: 已啟用。

警示群組:

- 將此分析規則所觸發的相關警示分組為事件: 已停用。

![分析規則精靈 [事件設定] 索引標籤的螢幕快照。](media/tutorial-log4j-detection/incident-settings-tab.png)

選取 [ 下一步:自動回應]。

設定自動化回應並建立規則

在 [ 自動化回應] 索引標籤中:

選取 [+ 新增 ] 以建立此分析規則的新自動化規則。 這會開啟 [ 建立新的自動化規則 精靈]。

![[分析規則精靈] 中 [自動回應] 索引標籤的螢幕快照。](media/tutorial-log4j-detection/add-automation-rule.png)

在 [ 自動化規則名稱 ] 字段中,輸入 Log4J 弱點惡意探索偵測 - Tutorial-1。

保留 [觸發程序和條件] 區段。

在 [動作] 下,從下拉式清單中選取 [新增卷標]。

- 選取 [+ 新增標籤]。

- 在文本框中輸入 Log4J惡意探索 ,然後選取 [ 確定]。

保留 [規則到期] 和 [訂單] 區段。

選取套用。 您很快就會在 [自動回應] 索引標籤的清單中看到新的自動化規則。

選取 [下一步:檢 閱] 以檢閱新分析規則的所有設定。 出現 [驗證通過] 訊息時,請選取 [建立]。 除非您在上方的 [一般] 索引標籤中將規則設定為 [已停用],否則規則會立即執行。

選取下圖以顯示完整檢閱(大部分的查詢文字已裁剪為可檢視性)。

![分析規則精靈之 [檢閱和建立] 索引標籤的螢幕快照。](media/tutorial-log4j-detection/review-and-create-tab.png)

確認規則是否成功

若要檢視您建立的警示規則結果,請移至 [事件] 頁面。

若要將事件清單篩選為分析規則所產生的事件清單,請輸入您在搜尋列中建立之分析規則的名稱(或名稱的一部分)。

開啟標題符合分析規則名稱的事件。 查看您在自動化規則中定義的旗標已套用至事件。

清除資源

如果您不打算繼續使用此分析規則,請刪除(或至少停用)您使用下列步驟建立的分析與自動化規則:

在 [ 分析] 頁面中,選取 [使用中 規則] 索引卷 標。

輸入您在搜尋列中建立之分析規則的名稱(或部分名稱)。

(如果未顯示,請確定任何篩選設定為 [選取所有]。)在清單中標記規則旁的複選框,然後從頂端橫幅中選取 [ 刪除 ]。

(如果您不想刪除它,您可以改為選取 [停用]。)在 [自動化] 頁面中,選取 [自動化規則] 索引標籤。

輸入您在搜尋列中建立的自動化規則名稱 (或名稱的一部分)。

(如果未顯示,請確定任何篩選設定為 [選取所有]。)在清單中標記自動化規則旁的核取方塊,然後從頂端橫幅中選取 [刪除]。

(如果您不想刪除它,您可以改為選取 [停用]。)

下一步

既然您已瞭解如何使用分析規則搜尋常見弱點的惡意探索,請深入瞭解如何使用 Sentinel Microsoft分析:

瞭解排程分析規則中 的完整設定和組態範圍。

特別是,深入瞭解您在這裡看到的不同類型的警示擴充:

深入瞭解如何在 Kusto 查詢語言 中撰寫查詢(KQL)。 若要深入瞭解 KQL,請參閱此概觀、瞭解一些最佳做法,並保留這個方便的快速參考指南。

![分析規則精靈 [設定規則邏輯] 索引標籤的螢幕快照。](media/tutorial-log4j-detection/set-rule-logic-tab.png)