使用 SIEM 移轉體驗移轉至 Microsoft Sentinel

將 SIEM 遷移至 Microsoft Sentinel,以取得所有安全性監視使用案例。 SIEM 移轉體驗的自動化協助可簡化您的移轉。

目前 SIEM 移轉體驗中包含以下功能:

Splunk

- 此體驗著重於將 Splunk 安全性監視移轉至 Microsoft Sentinel,並盡可能對應現用的 (OOTB) 分析規則。

- 此體驗支援將 Splunk 偵測移轉至Microsoft Sentinel 分析規則,包括對應 Splunk 數據源和查閱。

必要條件

您需要來源 SIEM 中的下列專案:

Splunk

- 移轉體驗與 Splunk Enterprise 和 Splunk Cloud 版本相容。

- 需要Splunk管理員角色才能匯出所有Splunk警示。 如需詳細資訊,請參閱 Splunk 角色型使用者存取。

- 將歷程記錄數據從 Splunk 導出至 Log Analytics 工作區中的相關數據表。 如需詳細資訊,請參閱 從Splunk匯出歷程記錄數據。

您需要目標上的下列專案,Microsoft Sentinel:

SIEM 移轉體驗會部署分析規則。 這項功能需要 Microsoft Sentinel 參與者 角色。 如需詳細資訊,請參閱 Microsoft Sentinel 中的權限。

將先前用於來源 SIEM 的安全性數據擷取到 sentinel Microsoft。 在轉譯並啟用分析規則之前,規則的數據源必須存在於Log Analytics工作區中。 在內容中樞內安裝並啟用現用的 (OOTB) 數據連接器,以符合來源 SIEM 的安全性監視資產。 如果沒有數據連接器存在,請建立自定義擷取管線。

如需詳細資訊,請參閱下列文章:

從 Splunk 查閱建立Microsoft Sentinel 監看清單,以便針對翻譯的分析規則對應所使用的欄位。

翻譯 Splunk 偵測規則

Splunk 偵測規則的核心是搜尋處理語言 (SPL)。 SIEM 移轉體驗會系統地將SPL翻譯成每個Splunk規則的 Kusto 查詢語言 (KQL)。 請仔細檢閱翻譯並進行調整,以確保移轉的規則在Microsoft Sentinel 工作區中如預期般運作。 如需翻譯偵測規則中重要概念的詳細資訊,請參閱 移轉 Splunk 偵測規則。

目前的功能:

- 將 Splunk 偵測對應至 OOTB Microsoft Sentinel 分析規則。

- 使用單一數據源翻譯簡單的查詢。

- 將SPL自動翻譯至 KQL,以取得文章 中所列的對應Splunk至 Kusto 速查表。

- 架構對應 (預覽) 會將Splunk數據源對應至Microsoft Sentinel 數據表,以及將Splunk查閱對應至監看清單,來建立翻譯規則的邏輯連結。

- 翻譯的查詢檢閱提供錯誤意見反應與編輯功能,以節省偵測規則轉譯程序的時間。

- 轉譯狀態 ,指出在文法層級將SPL語法轉譯為 KQL 的方式。

- 在SPL查詢中使用內嵌取代巨集定義,支援Splunk 巨集轉譯。

- Splunk Common Information Model (CIM) Microsoft Sentinel 的進階安全性資訊模型 (ASIM) 翻譯支援。

- 可下載的移轉前和移轉後摘要。

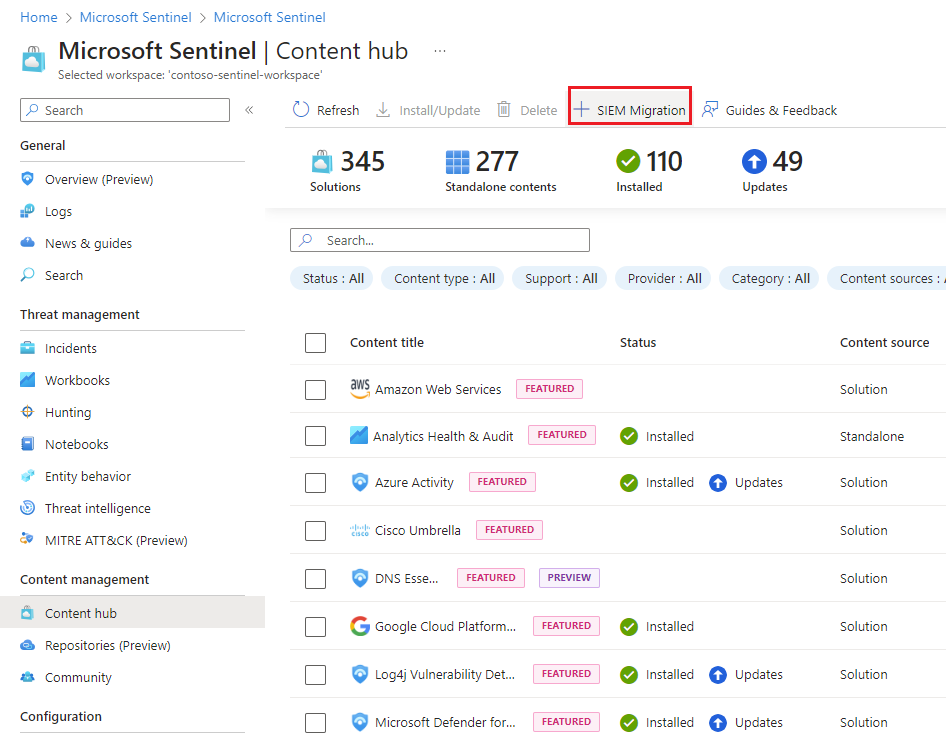

啟動 SIEM 移轉體驗

從 Azure 入口網站 或 Defender 入口網站,在內容管理>內容中樞底下,尋找 Microsoft Sentinel 中的 SIEM 移轉體驗。

選取 [SIEM 移轉]。

上傳 Splunk 偵測

從 [Splunk Web] 中,選取 [應用程式] 面板中的 [搜尋和報告]。

執行下列查詢:

|rest splunk_server=local count=0 /servicesNS/-/-/saved/searches |search disabled=0 |search alert_threshold != "" |table title,search,description,cron_schedule,dispatch.earliest_time,alert.severity,alert_comparator,alert_threshold,alert.suppress.period,id |tojson|table _raw |rename _raw as alertrules|mvcombine delim=", " alertrules |append [| rest splunk_server=local count=0 /servicesNS/-/-/admin/macros|table title,definition,args,iseval|tojson|table _raw |rename _raw as macros|mvcombine delim=", " macros] |filldown alertrules |tail 1選取 [匯出] 按鈕,然後選擇 [JSON] 作為格式。

儲存檔案。

上傳導出的 Splunk JSON 檔案。

注意

Splunk 導出必須是有效的 JSON 檔案,上傳大小限製為 50 MB。

![顯示 [上傳檔案] 索引標籤的螢幕快照。](media/siem-migration/upload-file.png)

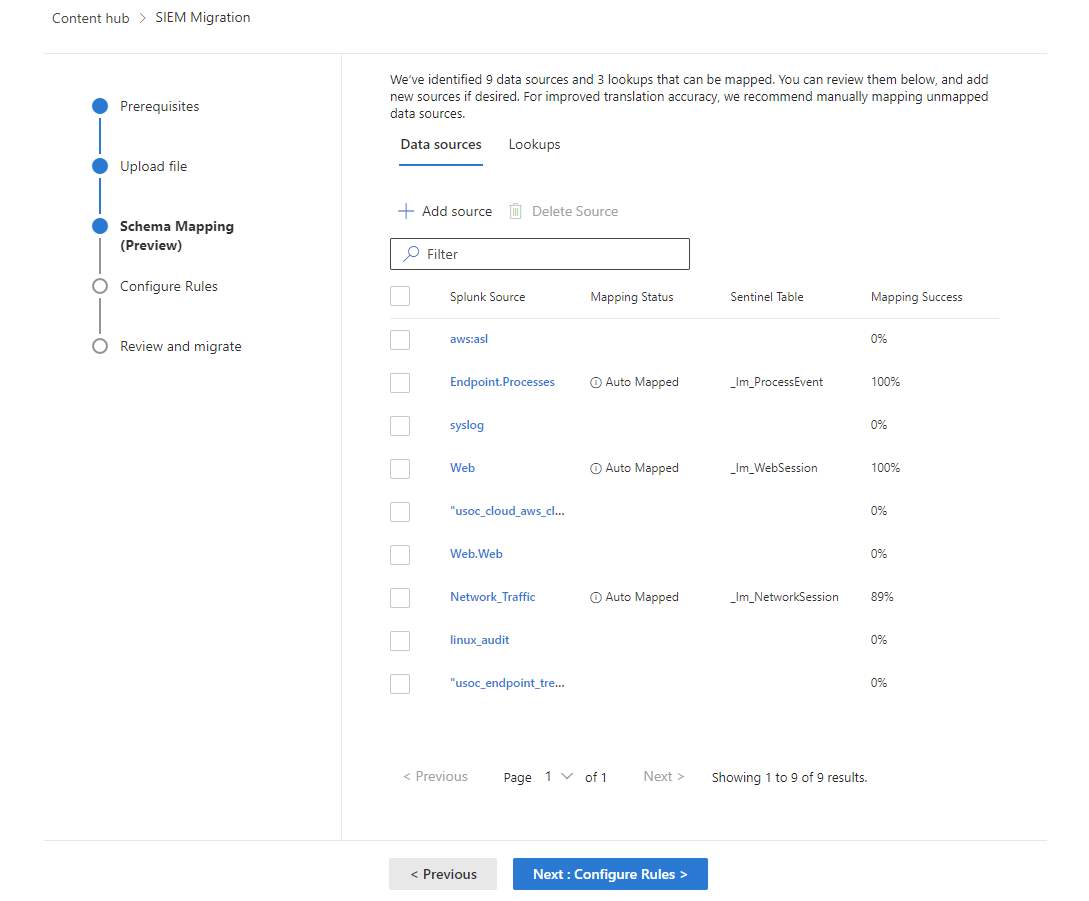

結構描述對應

使用 架構對應 ,精確定義分析規則邏輯中的數據類型和欄位如何根據從SPL查詢擷取的來源對應至Microsoft Sentinel 數據表。

資料來源

Splunk CIM 架構和數據模型等已知來源會在適用時自動對應至 ASIM 架構。 Splunk 偵測中使用的其他來源必須手動對應至 Sentinel 或 Log Analytics 數據表Microsoft。 對應架構是階層式架構,因此 Splunk 來源會對應 1:1 與Microsoft Sentinel 數據表和這些來源內的欄位。

架構對應完成後,任何手動更新就會反映在對應狀態中為「手動對應」。 在轉譯規則時,下一個步驟會考慮變更。 對應會儲存每個工作區,因此您不需要重複對應。

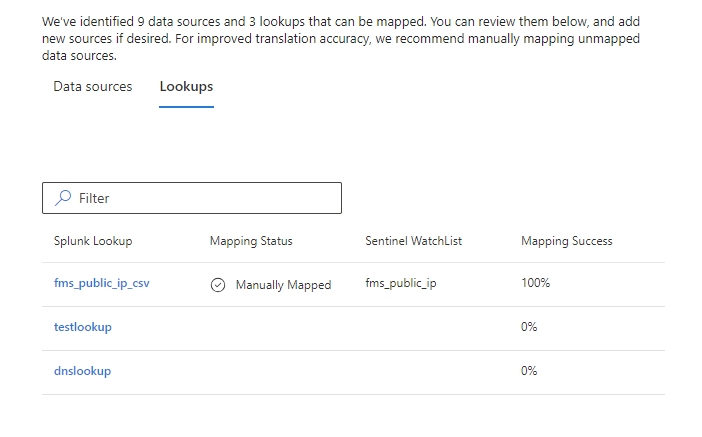

查詢

Splunk 查閱會與Microsoft Sentinel 關注清單進行比較,這些清單是策劃的域值組合清單,可與您Microsoft Sentinel 環境中的事件相互關聯。 由於 Splunk 查閱是在 SPL 查詢界限之外定義且可供使用,因此必須建立對等Microsoft Sentinel 監看清單作為必要條件。 架構對應接著會從上傳的Splunk查詢自動識別查閱,並將其對應至Sentinel監看清單。

如需詳細資訊,請參閱 建立監看清單。

SPL 查詢會參考具有 lookup、 inputlookup和 outputlookup 關鍵詞的查閱。 此 outputlookup 作業會將數據寫入查閱,且在翻譯中不受支援。 SIEM 移轉轉譯引擎會使用 _GetWatchlist() KQL 函式來對應至正確的 Sentinel 監看清單,以及其他 KQL 函式,以完成規則邏輯。

當 Splunk 查閱沒有對應的監看清單對應時,轉譯引擎會保留與 Splunk 查閱和欄位相同的關注清單及其欄位的名稱。

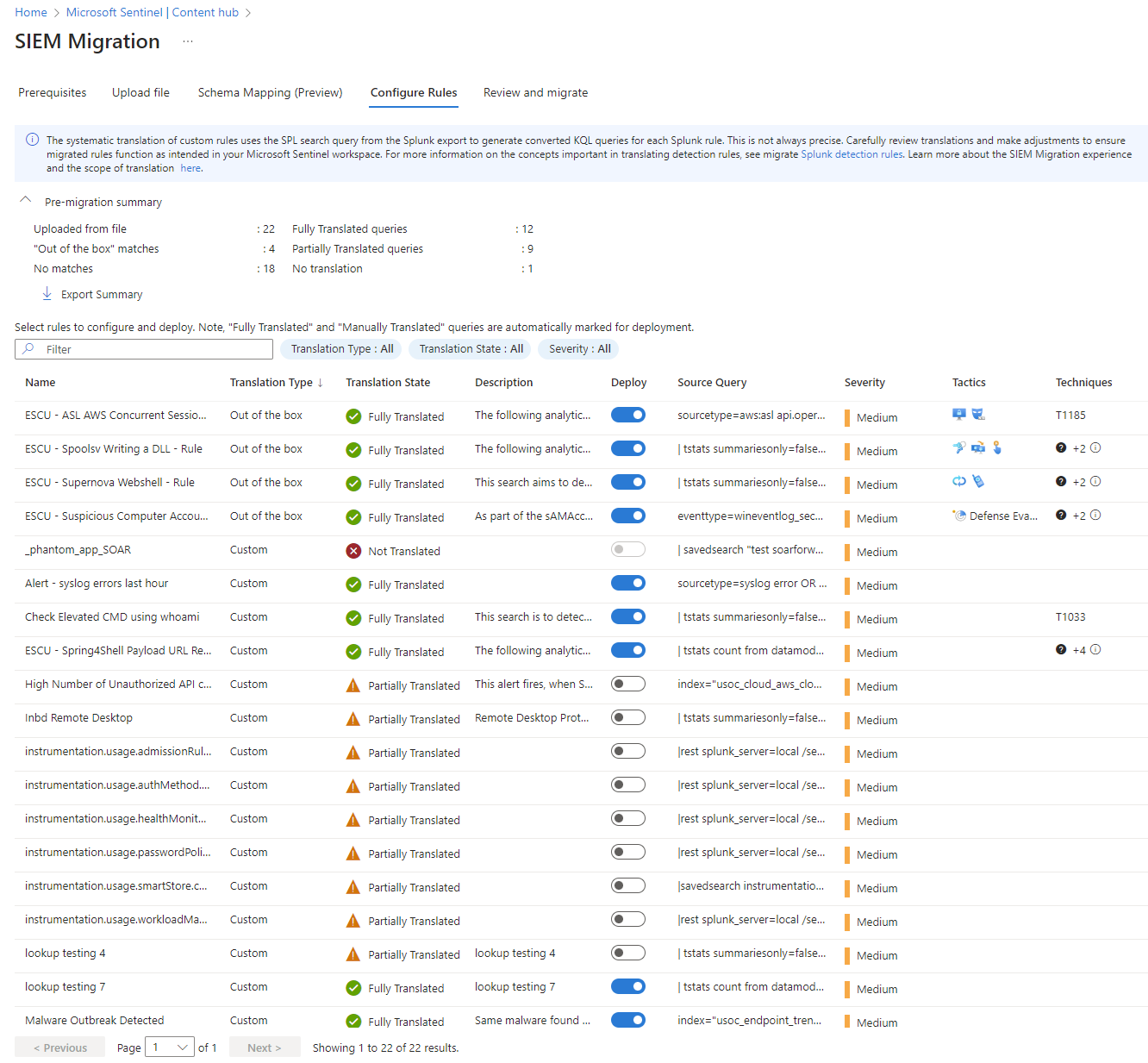

設定規則

選取 [ 設定規則]。

檢閱 Splunk 導出的分析。

- 名稱 是原始的Splunk偵測規則名稱。

- 翻譯類型 指出 Sentinel OOTB 分析規則是否符合 Splunk 偵測邏輯。

-

翻譯狀態 提供有關 Splunk 偵測語法如何完全轉譯為 KQL 的意見反應。 轉譯狀態不會測試規則或驗證數據源。

- 完全翻譯 - 此規則中的查詢已完全轉譯為 KQL,但規則邏輯和數據源未經過驗證。

- 部分翻譯 - 此規則中的查詢未完全轉譯為 KQL。

- 未翻譯 - 表示翻譯時發生錯誤。

- 手動翻譯 - 當編輯並儲存任何規則時,就會設定此狀態。

反白顯示規則以解析翻譯,然後選取 [ 編輯]。 當您滿意結果時,請選取 [ 儲存變更]。

針對您想要部署的分析規則,開啟 [ 部署 ] 切換開關。

檢閱完成時,請選取 [ 檢閱並移轉]。

部署分析規則

選取 [部署]。

翻譯類型 已部署的資源 現為現用 已安裝包含 相符分析規則範本之內容中樞 的對應解決方案。 相符的規則會部署為處於停用狀態的作用中分析規則。

如需詳細資訊,請參閱 管理分析規則範本。自訂 規則會部署為處於停用狀態的作用中分析規則。 (選擇性)選取 [導出範本 ] 以下載所有轉譯的規則作為 ARM 範本,以用於 CI/CD 或自定義部署程式。

![顯示醒目提示 [匯出範本] 按鈕之 [檢閱和移轉] 索引標籤的螢幕快照。](media/siem-migration/export-templates.png)

結束 SIEM 移轉體驗之前,請選取 [ 下載移轉摘要 ] 以保留分析部署的摘要。

![顯示 [檢閱和移轉] 索引標籤中 [下載移轉摘要] 按鈕的螢幕快照。](media/siem-migration/download-migration-summary.png)

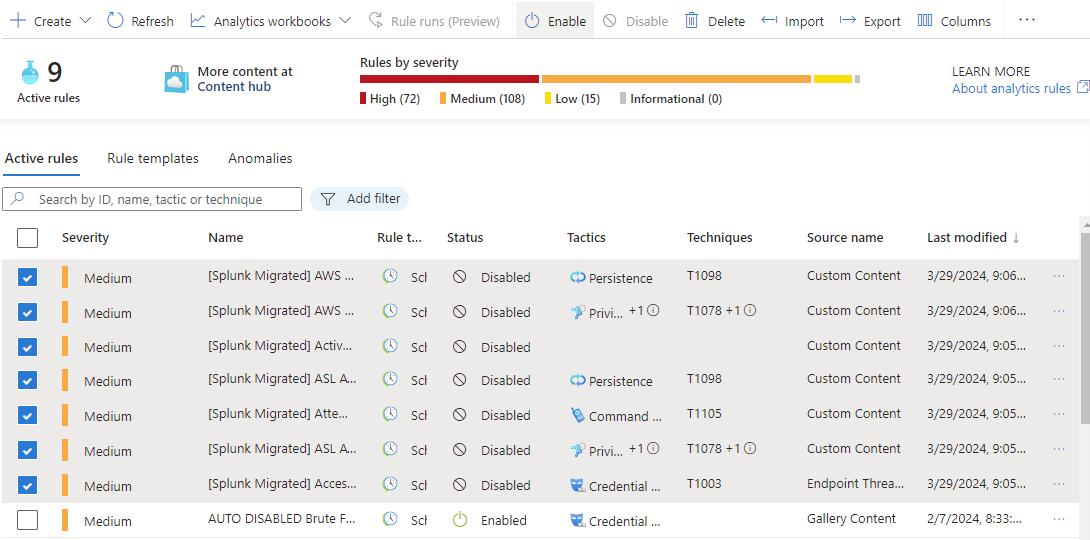

驗證和啟用規則

從 Microsoft Sentinel Analytics 檢視已部署規則的屬性。

- 所有已移轉的規則都會以前置詞 [Splunk Migrated] 進行部署。

- 所有已移轉的規則都會設定為停用。

- 下列屬性會盡可能從 Splunk 導出保留:

Severity

queryFrequency

queryPeriod

triggerOperator

triggerThreshold

suppressionDuration

在您檢閱並確認規則之後,請啟用規則。

相關內容

在本文中,您已瞭解如何使用 SIEM 移轉體驗。

如需 SIEM 移轉體驗的詳細資訊,請參閱下列文章: