更新 SOC 程序

安全性作業中心 (SOC) 是組織內整合人員、流程和技術的集中式功能。 SOC 會實作組織的整體網路安全性架構。 SOC 會共同作業組織監視、警示、防止、偵測、分析及響應網路安全事件的工作。 SOC 小組由 SOC 經理領導,可能包括事件回應者、層級為 1、2 和 3 的 SOC 分析師、威脅獵人,以及事件回應管理員。

SOC 小組會使用來自整個組織 IT 基礎結構的遙測數據,包括網路、裝置、應用程式、行為、應用裝置和資訊存放區。 然後小組會共同關聯和分析數據,以判斷如何管理數據,以及要採取的動作。

若要成功移轉至 Microsoft Sentinel,您不僅需要更新 SOC 所使用的技術,還需要更新 SOC 工作和程式。 本文說明如何在移轉至 Sentinel Microsoft 時更新 SOC 和分析師程式。

更新分析師工作流程

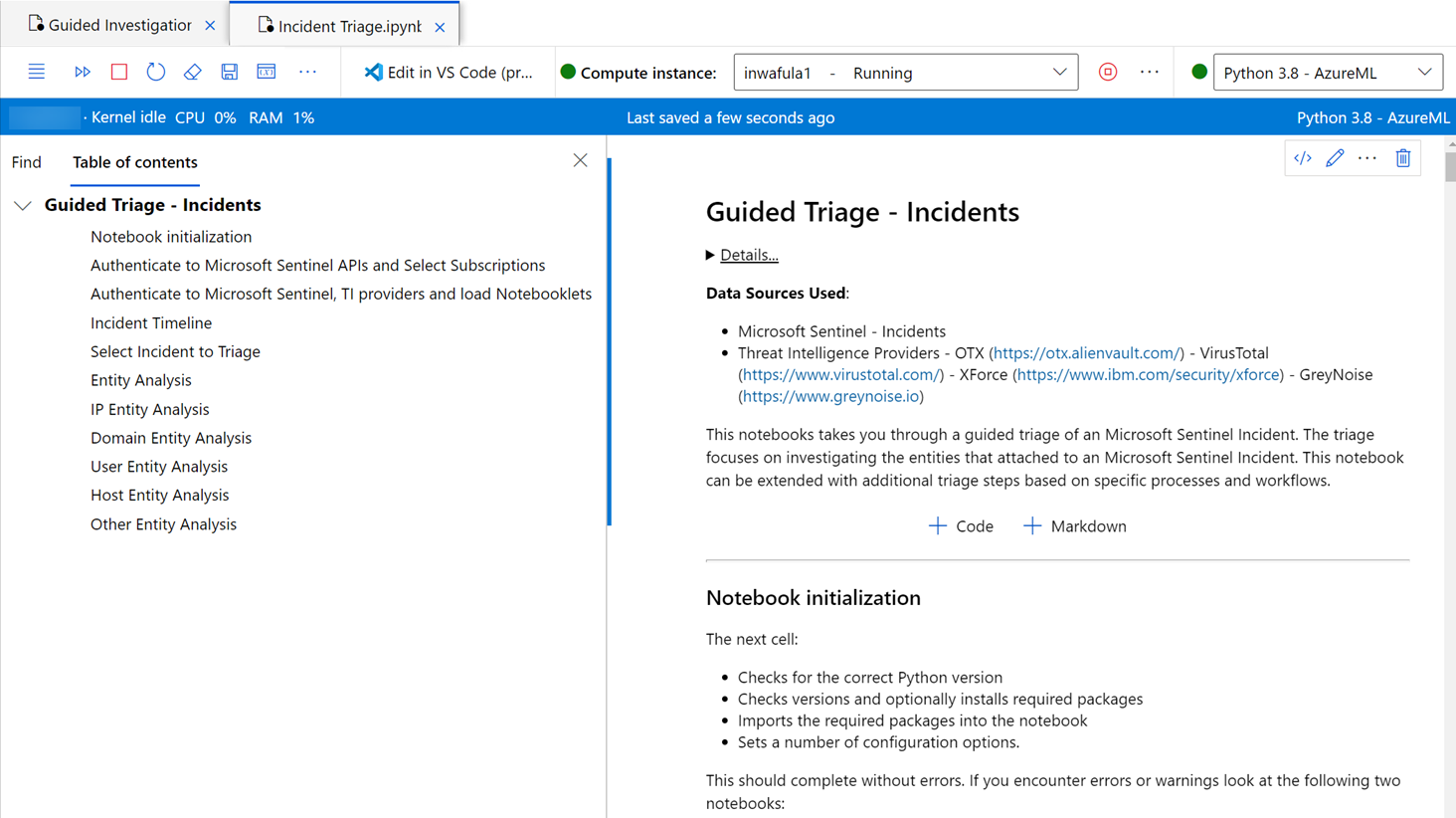

Microsoft Sentinel 提供一系列工具,可對應至一般分析師工作流程,從事件指派到關閉。 分析師可以靈活使用部分或所有可用的工具來分級和調查事件。 當貴組織移轉至Microsoft Sentinel 時,您的分析師必須適應這些新的工具組、功能和工作流程。

Microsoft Sentinel 中的事件

在Microsoft Sentinel 中,事件是一組警示,Microsoft Sentinel 判斷有足夠的精確度來觸發事件。 因此,使用Microsoft Sentinel,分析師會先在 [事件 ] 頁面中分類事件,然後繼續分析警示,如果需要更深入的深入探討。 比較 SIEM 的事件術語和管理區域 與 sentinel Microsoft。

分析師工作流程階段

下表描述分析師工作流程的主要階段,並醒目提示與工作流程中每個活動相關的特定工具。

| 指派 | 分級 | 調查 | Respond |

|---|---|---|---|

| 指派事件: • 手動,在 [ 事件] 頁面中 • 使用劇本或自動化規則自動 |

使用: • 事件頁面中的事件詳細數據 • 事件頁面中的實體資訊,位於 [實體] 索引卷標底下 • Jupyter Notebook |

使用: • 調查圖表 • Microsoft Sentinel 活頁簿 • Log Analytics 查詢視窗 |

使用下列方法回應事件 : • 劇本和自動化規則 • Microsoft Teams 戰室 |

下一節會將術語和分析師工作流程對應至 Sentinel 功能的特定Microsoft。

指派

使用 [Microsoft Sentinel 事件] 頁面來指派事件。 [ 事件] 頁面包含事件預覽,以及單一事件的詳細檢視。

若要指派事件:

- 手動更新。 將 [ 擁有者] 欄位設定為相關的用戶名稱。

- 自動。 根據 Microsoft Teams 和 Logic Apps 或自動化規則使用自定義解決方案。

分級

若要在Microsoft Sentinel 中執行分級練習,您可以從各種Microsoft Sentinel 功能開始,視您正在調查的事件程度和性質而定。 在典型的起點上,選取 [事件] 頁面中的 [檢視完整詳細數據]。 您現在可以檢查組成事件的警示、檢閱書籤、選取實體以進一步向下切入至特定實體,或新增批注。

以下是繼續事件檢閱的建議動作:

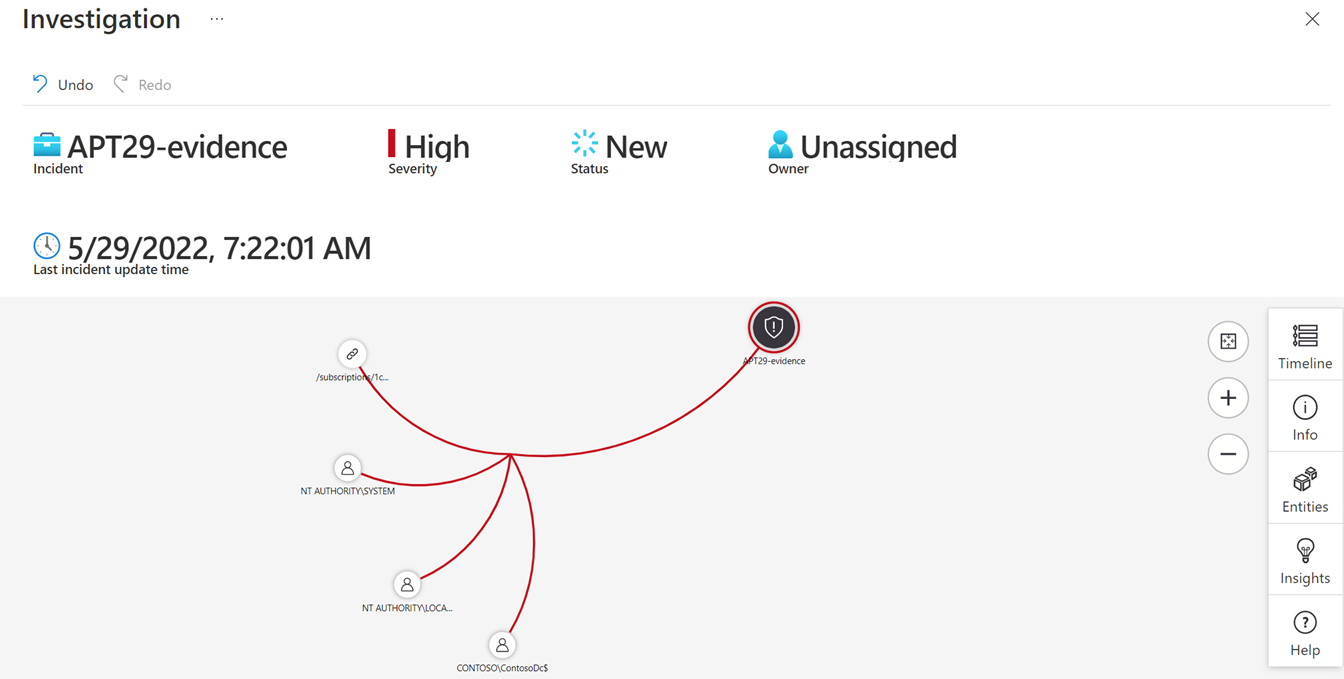

- 選取 [調查 ] 以可視化表示事件與相關實體之間的關聯性。

- 使用 Jupyter Notebook 針對特定實體執行深入分級練習。 您可以針對此練習使用 事件分級 筆記本。

加速分級

使用這些特性與功能來加速分級:

- 如需快速篩選,請在 [ 事件] 頁面中 搜尋與特定實體相關聯的事件 。 [ 事件] 頁面中的實體篩選速度比舊版 SIEM 事件佇列中的實體數據行篩選更快。

- 如需更快速的分級,請使用 [警示詳細數據 ] 畫面,在事件名稱和描述中包含重要事件資訊,例如相關的用戶名稱、IP 位址或主機。 例如,事件可以動態重新命名為

Ransomware activity detected in DC01,其中DC01是透過可自定義的警示屬性動態識別的重要資產。 - 如需更深入的分析,請在 [事件] 頁面中選取事件,然後選取 [辨識項] 下的 [事件] 以檢視觸發事件的特定事件。 事件數據會顯示為與分析規則相關聯的查詢輸出,而不是原始事件。 規則移轉工程師可以使用此輸出來確保分析師取得正確的數據。

- 如需詳細的實體資訊,請在 [事件] 頁面中選取事件,然後在 [實體] 底下選取實體名稱,以檢視實體的目錄資訊、時程表和深入解析。 瞭解如何 對應實體。

- 若要連結至相關的活頁簿,請選取 [事件預覽]。 您可以自定義活頁簿以顯示事件的其他資訊,或相關聯的實體和自定義欄位。

調查

使用調查圖表來深入調查事件。 從 [ 事件] 頁面中,選取事件,然後選取 [ 調查 ] 以檢視 調查圖表。

透過調查圖表,您可以:

- 藉由將相關數據與任何相關實體相互關聯,瞭解範圍並找出潛在安全性威脅的根本原因。

- 深入了解實體,並在不同的擴充選項之間進行選擇。

- 藉由檢視從原始數據自動擷取的關聯性,輕鬆查看不同數據源之間的連線。

- 使用內建探索查詢展開調查範圍,以呈現威脅的完整範圍。

- 使用預先定義的探索選項,協助您在調查威脅時詢問正確的問題。

從調查圖表中,您也可以開啟活頁簿,以進一步支援您的調查工作。 Microsoft Sentinel 包含數個活頁簿範本,您可以自定義以符合您的特定使用案例。

回應

使用Microsoft Sentinel 自動化回應功能來回應複雜的威脅並減少警示疲勞。 Microsoft Sentinel 會使用 Logic Apps 劇本和自動化規則來提供自動化回應。

使用下列其中一個選項來存取劇本:

- [自動化>劇本範本] 索引標籤

- Microsoft Sentinel 內容中樞

- Microsoft Sentinel GitHub 存放庫

這些來源包含廣泛的安全性導向劇本,以涵蓋各種複雜度使用案例。 若要簡化使用劇本的工作,請使用自動化>劇本範本下的範本。 範本可讓您輕鬆地將劇本部署到 Microsoft Sentinel 實例,然後修改劇本以符合貴組織的需求。

請參閱 SOC 程式架構,將 SOC 程式對應至Microsoft Sentinel 功能。

比較 SIEM 概念

使用此表格比較舊版 SIEM 的主要概念與Microsoft Sentinel 概念。

| ArcSight | QRadar | Splunk | Microsoft Sentinel |

|---|---|---|---|

| 活動 | 活動 | 活動 | 活動 |

| 相互關聯事件 | 相互關聯事件 | 值得注意的事件 | Alert |

| 事件 | 罪行 | 值得注意的事件 | 事件 |

| 進攻清單 | 標籤 | 事件頁面 | |

| 標籤 | SOAR 中的自定義欄位 | 標籤 | 標籤 |

| Jupyter Notebook | Jupyter Notebook | Microsoft Sentinel 筆記本 | |

| 儀表板 | 儀表板 | 儀表板 | 活頁簿 |

| 相互關聯規則 | 構成要素 | 相互關聯規則 | Analytics 規則 |

| 事件佇列 | [冒犯] 索引標籤 | 事件檢閱 | 事件 頁面 |

下一步

移轉之後,請探索Microsoft Microsoft Sentinel 資源,以擴充您的技能,並充分利用 Microsoft Sentinel。

也請考慮使用 Microsoft Sentinel 和整合式威脅防護 Microsoft Defender 全面偵測回應 和 適用於雲端的 Microsoft Defender 來增加威脅防護。 受益於 Microsoft Sentinel 提供的可見度廣度,同時能夠深入了解詳細的威脅分析。

如需詳細資訊,請參閱

![在 [事件] 頁面中指派擁有者的螢幕快照。](media/migration-soc-processes/analyst-workflow-assign-incidents.png)

![在 [事件] 頁面中檢視事件詳細數據的螢幕快照。](media/migration-soc-processes/analyst-workflow-incident-details.png)

![自動化刀鋒視窗中 [劇本範本] 索引標籤的螢幕快照。](media/migration-soc-processes/analyst-workflow-playbooks.png)