以 Azure 儲存體作為受信任服務來建立索引子連線

在 Azure AI 搜尋服務中,存取 Azure Blob 的索引子可以使用信任服務例外來安全地存取 blob。 這項機制為無法使用 IP 防火牆規則授與索引子存取權的客戶,提供簡單、安全且免費的替代方案來存取儲存體帳戶中的資料。

注意

如果 Azure 儲存體位於防火牆後方,且位於與 Azure AI 搜尋服務相同的區域中,您將無法建立允許搜尋服務要求的輸入規則。 此情況的解決方案是以受信任服務的形式連線搜尋,如本文所述。

必要條件

具有系統指派受控識別的搜尋服務 (請參閱檢查服務識別)。

具有 [允許受信任的 Microsoft 服務存取此儲存體帳戶] 網路選項的儲存體帳戶 (請參閱檢查網路設定)。

Azure 儲存體中授與權限給搜尋服務系統指派受控識別的 Azure 角色指派 (請參閱檢查權限)。

注意

在 Azure AI 搜尋服務中,受信任的服務連線僅限於 Azure 儲存體上的 Blob 和 ADLS Gen2。 不支援索引子連線至 Azure 表格儲存體和 Azure 檔案儲存體。

受信任的服務連線必須使用系統受控識別。 此案例目前不支援使用者指派的受控識別。

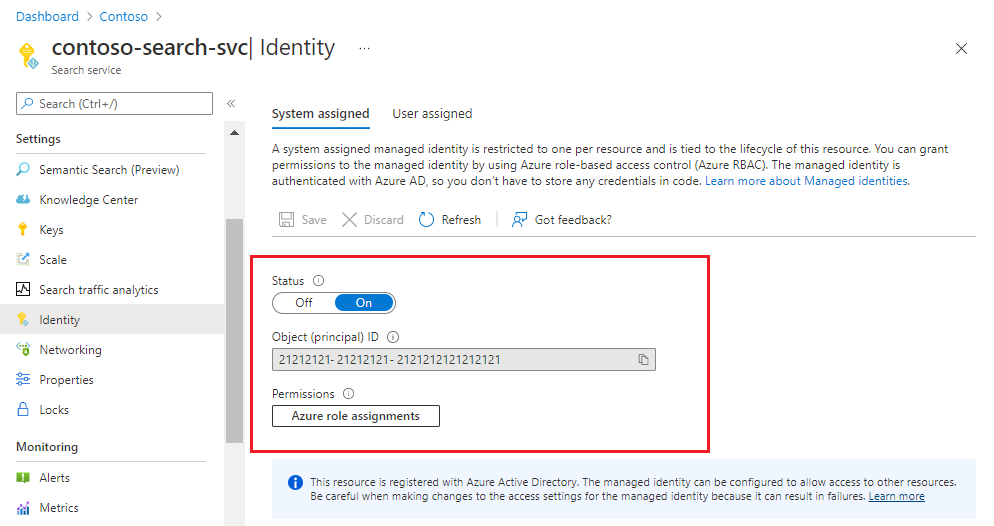

檢查服務識別

登入 Azure 入口網站,然後尋找您的搜尋服務。

在 [身分識別] 頁面上,確定已啟用系統指派的身分識別。 請記住,目前處於預覽狀態的使用者指派受控識別不適用於受信任的服務連線。

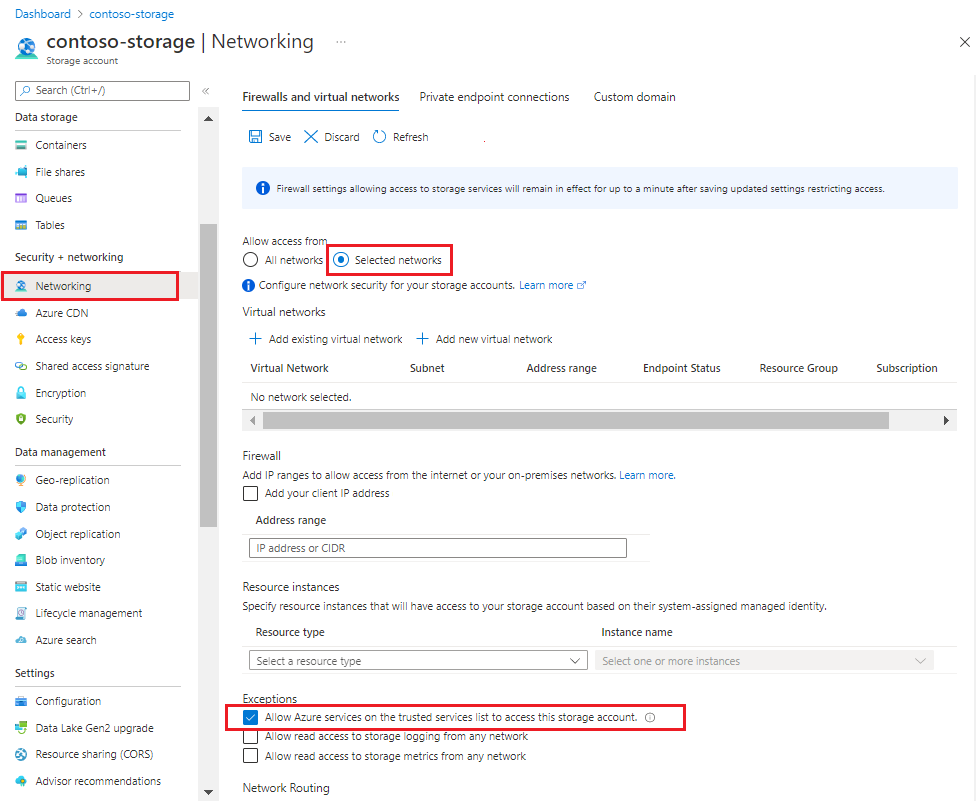

檢查網路設定

登入 Azure 入口網站並尋找儲存體帳戶。

在左側瀏覽窗格的 [安全性 + 網路] 下方,選取 [網路]。

在 [防火牆與虛擬網路] 索引標籤上,允許存取來自 [選取的網路]。

向下捲動至 [例外狀況] 區段。

確定已選取 [允許受信任服務清單上的 Azure 服務存取此儲存體帳戶] 核取方塊。

假設您的搜尋服務具有儲存體帳戶的角色型存取權,即使與 Azure 儲存體的連線受到 IP 防火牆規則保護,仍可以存取資料。

檢查權限

系統受控識別是 Microsoft Entra 服務主體。 指派至少需要儲存體 Blob 資料讀者。

在左側瀏覽窗格的 [存取控制] 下方,檢視所有角色指派,並確定已將儲存體 Blob 資料讀者指派給搜尋服務系統身分識別。

如果需要寫入權限,請新增儲存體 Blob 資料參與者。

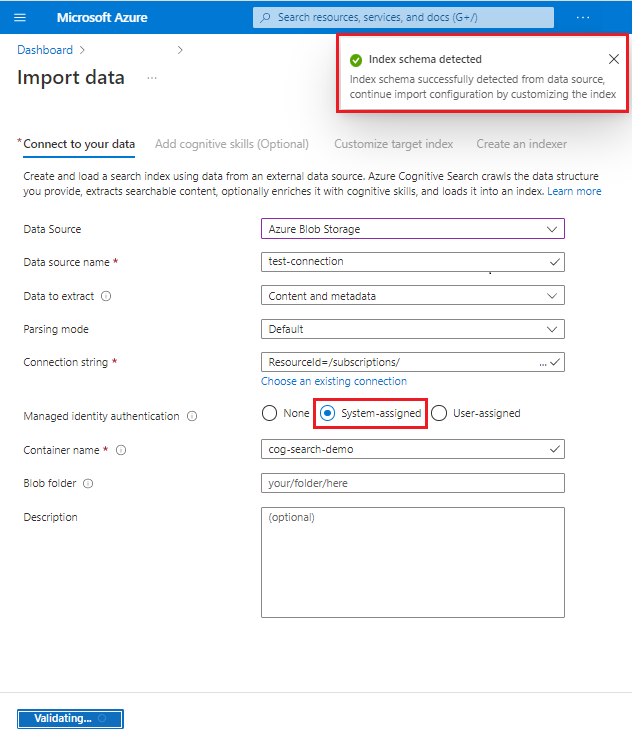

設定並測試連線

測試連線的最簡單方式是執行匯入資料精靈。

啟動匯入資料精靈,選取 Azure Blob 儲存體或 Azure Data Lake Storage Gen2。

選擇儲存體帳戶的連線,然後選取 [系統指派]。 選取 [下一步] 以叫用連線。 如果偵測到索引結構描述,連線就會成功。