什麼是網路安全性周邊?

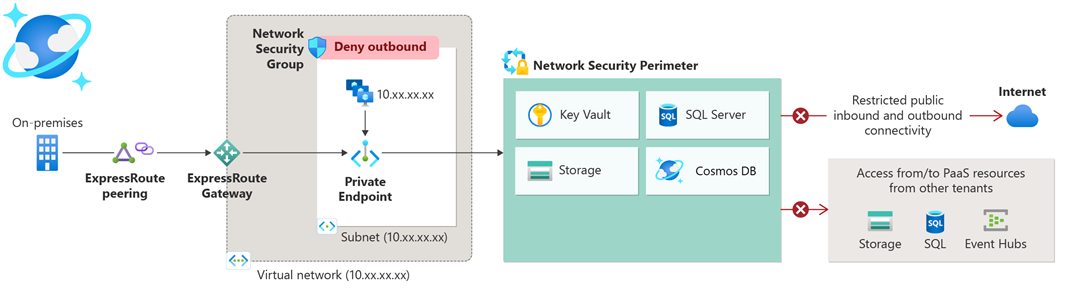

網路安全性周邊可讓組織定義 PaaS 資源的邏輯網路隔離界限(例如,Azure 儲存體 帳戶和 SQL 資料庫 伺服器)部署在組織虛擬網路外部。 它會限制對周邊內 PaaS 資源的公用網路存取;您可以針對公用輸入和輸出使用明確的存取規則來豁免存取。

如需涉及從虛擬網路到 PaaS 資源的流量存取模式,請參閱 什麼是 Azure Private Link?。

網路安全性周邊的功能包括:

- 資源對周邊成員內的資源存取通訊,防止數據外流至非授權目的地。

- 外部公用存取管理,其中包含與周邊相關聯之 PaaS 資源的明確規則。

- 存取稽核與合規性的記錄。

- 跨 PaaS 資源的整合體驗。

重要

網路安全性周邊處於公開預覽狀態,且適用於所有 Azure 公用雲端區域。 此預覽版本是在沒有服務等級協定的情況下提供,不建議用於生產工作負載。 可能不支援特定功能,或可能已經限制功能。 如需詳細資訊,請參閱 Microsoft Azure 預覽版增補使用條款。

網路安全性周邊的元件

網路安全性周邊包含下列元件:

| 元件 | 說明 |

|---|---|

| 網路安全界限 | 定義邏輯網路界限以保護 PaaS 資源的最上層資源。 |

| 設定檔 | 套用至與配置檔相關聯之資源的存取規則集合。 |

| 存取規則 | 周邊資源的輸入和輸出規則,以允許在周邊外部存取。 |

| 資源關聯 | PaaS 資源的周邊成員資格。 |

| 診斷設定 | Microsoft Insights 所裝載的延伸模塊資源,可收集周邊所有資源的記錄和計量。 |

注意

針對組織和資訊安全性,請勿在網路安全周邊規則或其他網路安全性周邊設定中包含任何個人標識或敏感數據。

網路安全性周邊屬性

建立網路安全周邊時,您可以指定下列屬性:

| 屬性 | 說明 |

|---|---|

| 名稱 | 資源群組內的唯一名稱。 |

| 地點 | 支援的 Azure 區域,資源所在的區域。 |

| 資源群組名稱 | 應存在網路安全性周邊的資源群組名稱。 |

網路安全性周邊的存取模式

系統管理員藉由建立資源關聯,將 PaaS 資源新增至周邊。 這些關聯可以在兩種存取模式中建立。 存取模式如下:

| 模式 | 說明 |

|---|---|

| 學習模式 | - 預設存取模式。 - 協助網路管理員瞭解其 PaaS 資源的現有存取模式。 - 在轉換至強制模式之前,建議使用模式。 |

| 強制模式 | - 必須由系統管理員設定。 - 根據預設,除非允許存取規則存在,否則此模式中周邊流量以外的所有流量都會遭到拒絕。 |

在轉換到網路安全性周邊文章中,深入瞭解從學習模式轉換到強制模式。

為什麼要使用網路安全性周邊?

網路安全性周邊提供安全周邊,以通訊部署在虛擬網路外部的 PaaS 服務。 它可讓您控制 Azure PaaS 資源的網路存取。 一些常見的使用案例包括:

- 建立 PaaS 資源周圍的安全界限。

- 防止數據外流,方法是將 PaaS 資源關聯至周邊。

- 啟用存取規則以授與安全周邊外部的存取權。

- 在單一窗格內管理網路安全性周邊內所有 PaaS 資源的存取規則。

- 啟用診斷設定,以在周邊內產生 PaaS 資源的存取記錄,以進行稽核與合規性。

- 允許私人端點流量,而不需要其他存取規則。

網路安全性周邊如何運作?

建立網路安全周邊且 PaaS 資源會以強制模式與周邊相關聯時,預設會拒絕所有公用流量,因而防止周邊外部的數據外流。

存取規則可用來核准周邊外部的公用輸入和輸出流量。 您可以使用用戶端的網路和身分識別屬性來核准公用輸入存取,例如來源IP位址、訂用帳戶。 您可以使用外部目的地的 FQDN(完整功能變數名稱)來核准公用輸出存取。

例如,在建立網路安全性周邊,並將一組 PaaS 資源與 Azure 金鑰保存庫 和 SQL DB 等周邊建立關聯時,預設會拒絕所有傳入和傳出公用流量給這些 PaaS 資源。 若要允許周邊以外的任何存取,可以建立必要的存取規則。 在同一個周邊內,您可以建立配置檔,以將 PaaS 資源群組在一組類似的輸入和輸出存取需求。

上線的私人鏈接資源

網路安全性周邊感知私人鏈接資源是可以與網路安全性周邊相關聯的 PaaS 資源。 目前上線的私人連結資源清單如下所示:

| 私人鏈接資源名稱 | 資源類型 | 資源 |

|---|---|---|

| Azure 監視器 | Microsoft.Insights/dataCollectionEndpoints Microsoft.Insights/ScheduledQueryRules Microsoft.Insights/actionGroups Microsoft.OperationalInsights/workspaces |

Log Analytics 工作區、Application Insights、警示、通知服務 |

| Azure AI 搜尋服務 | Microsoft.Search/searchServices | - |

| Cosmos DB | Microsoft.DocumentDB/databaseAccounts | - |

| 事件中樞 | Microsoft.EventHub/namespaces | - |

| 金鑰保存庫 | Microsoft.KeyVault/vaults | - |

| SQL DB | Microsoft.Sql/servers | - |

| Storage | Microsoft.Storage/storageAccounts | - |

注意

如需目前不支援案例的資訊,請參閱個別的私人鏈接資源檔。

網路安全性周邊的限制

區域限制

網路安全性周邊目前適用於所有 Azure 公用雲端區域。 不過,啟用網路安全性周邊的存取記錄時,Log Analytics 工作區必須與網路安全性周邊相關聯,必須位於其中一個 Azure 監視器支援的區域。 目前,這些區域為美國東部、美國東部 2、美國中北部、美國中南部、美國西部和美國西部 2。

注意

針對 PaaS 資源記錄,請使用 記憶體和事件中樞 作為與相同周邊相關聯之任何區域的記錄目的地。

調整限制

網路安全界限功能可用來支援使用一般公用網路控制項部署 PaaS 資源,但有下列規模限制:

| 限制 | 說明 |

|---|---|

| 網路安全性周邊數目 | 每個訂用帳戶最多支援100個建議的限制。 |

| 每個網路安全性周邊的配置檔 | 支援最多 200 個作為建議的限制。 |

| 每個配置檔的規則元素數目 | 支援最多 200 個作為硬性限制。 |

| 與相同網路安全性周邊相關聯的訂用帳戶中的 PaaS 資源數目 | 支援最多1000個作為建議的限制。 |

其他限制

網路安全性周邊有其他限制,如下所示:

| 限制/問題 | 說明 |

|---|---|

| 如果有多個網路安全性周邊存在,就無法執行資源群組移動作業 | 如果相同資源群組中有多個網路安全性周邊,則網路安全性周邊無法跨資源群組/訂用帳戶移動。 |

| 刪除網路安全性周邊之前,必須先移除關聯 | 強制刪除選項目前無法使用。 因此,刪除網路安全性周邊之前,必須先移除所有關聯。 只有在採取預防措施允許先前由網路安全性周邊控制的存取之後,才移除關聯。 |

| 資源名稱不能超過 44 個字元,以支援網路安全性周邊 | 從 Azure 入口網站 建立的網路安全性周邊資源關聯格式為 {resourceName}-{perimeter-guid}。 若要配合需求名稱字段不能超過80個字元,資源名稱必須限制為44個字元。 |

| 不支援服務端點流量。 | 建議將私人端點用於 IaaS 與 PaaS 通訊。 目前,即使輸入規則允許 0.0.0.0/0,仍可拒絕服務端點流量。 |

注意

如需每個服務的個別限制,請參閱個別的 PaaS 檔。