用來檢查目的地是私人端點的流量的 Azure 防火牆案例

注意

若您想要使用安全虛擬中樞保護 Azure 虛擬 WAN 中私人端點流量的安全,請參閱保護目的地是 Azure 虛擬 WAN 中私人端點的流量。

Azure 私人端點是 Azure Private Link 的基本建置組塊。 私人端點可讓部署在虛擬網路中的 Azure 資源與私人連結資源私下通訊。

私人端點可讓資源存取部署在虛擬網路中的私人連結服務。 透過虛擬網路對等互連與內部部署網路連線來存取私人端點,可擴充連線能力。

您可能需要檢查或封鎖透過私人端點來公開服務的用戶端流量。 使用 Azure 防火牆或協力廠商網路虛擬設備來完成此檢查。

適用下列限制:

網路安全性群組 (NSG) 流量會從私人端點略過,因為虛擬網路中的子網路預設會停用網路原則。 若要使用如使用者定義路由和網路安全性群組支援等網路原則,子網路必須啟用網路原則支援。 此設定僅適用於子網路中的私人端點。 此設定會影響子網路中所有的私人端點。 針對子網路中的其他資源,會根據網路安全性群組中的安全性規則來控制存取權。

使用者定義路由 (UDR) 流量會從私人端點略過。 使用者定義路由可用於覆寫目的地是私人端點的流量。

可將單一路由表連結至子網路

一個路由表最多可支援 400 個路由

Azure 防火牆會使用下列其中一項來篩選流量:

TCP 與 UDP 通訊協定之網路規則中的 FQDN

HTTP、HTTPS 與 MSSQL 之應用程式規則中的 FQDN。

重要

檢查目的地是私人端點的流量以維持流量對稱時,建議使用網路規則中的應用程式規則。 由於 Azure 防火牆一律透過應用程式規則 SNAT 流量,因此應用程式規會優先於網路規則以檢查目的地是私人端點的流量。 若使用網路規則,或使用 NVA 而非 Azure 防火牆,則必須針對目的地為私人端點的流量設定 SNAT,以維持流量對稱。

注意

只有 Proxy 模式才支援 SQL FQDN 篩選 (連接埠 1433)。 相較於重新導向,Proxy 模式可能會導致更多延遲。 若您想要繼續使用重新導向模式 (這是用戶端在 Azure 中連線時的預設值),可以在防火牆網路規則中使用 FQDN 來篩選存取。

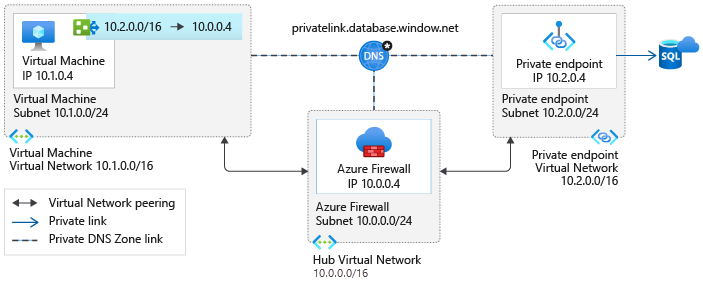

案例 1:中樞和支點架構 - 私人端點的專用虛擬網路

此案例是最可擴充的架構,可使用私人端點私下連線至多個 Azure 服務。 指向已建立部署私人端點之網路位址空間的路由。 此設定可減少系統管理額外負荷,並防止發生 400 個路由的限制。

若虛擬網路已對等互連,則從用戶端虛擬網路連線至中樞虛擬網路中的 Azure 防火牆將會產生費用。 若是從中樞虛擬網路中的 Azure 防火牆連線至對等互連虛擬網路中的私人端點,則不需要支付費用。

如需與對等互連虛擬網路連線相關的費用詳細資訊,請參閱定價頁面的常見問題集一節。

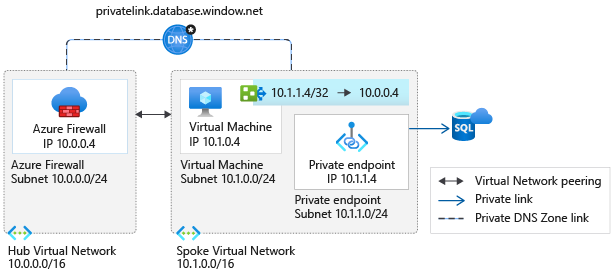

案例 2:中樞和支點架構 - 私人端點與虛擬機器的共用虛擬網路

此案例會在下列情況中實作:

私人端點不可能有專用虛擬網路

當只有少數服務在使用私人端點的虛擬網路中公開時

虛擬機器會有指向每個私人端點的 /32 系統路由。 每個私人端點一個路由會設定為透過 Azure 防火牆路由流量。

維護路由表的系統管理額外負荷會隨著在虛擬網路中公開服務而增加。 達到路由限制的可能性也會增加。

依據您的整體架構,可能會發生 400 個路由限制。 建議盡可能使用案例 1。

若虛擬網路已對等互連,則從用戶端虛擬網路連線至中樞虛擬網路中的 Azure 防火牆將會產生費用。 若是從中樞虛擬網路中的 Azure 防火牆連線至對等互連虛擬網路中的私人端點,則不需要支付費用。

如需與對等互連虛擬網路連線相關的費用詳細資訊,請參閱定價頁面的常見問題集一節。

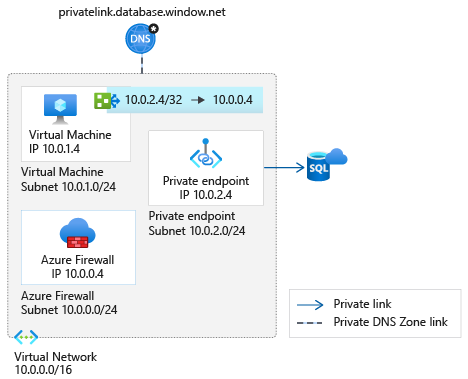

案例 3:單一虛擬網路

當無法移轉至中樞和支點架構時,請使用此模式。 適用於與案例 2 相同的考量。 在此案例中,不適用虛擬網路對等互連費用。

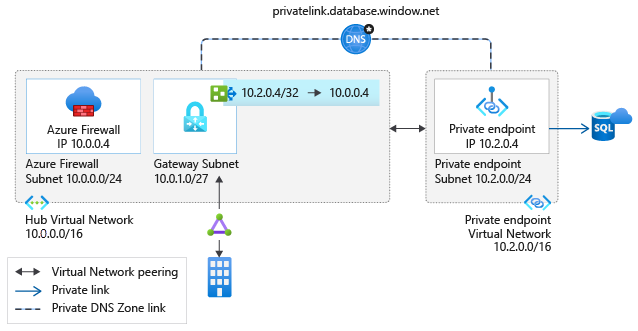

案例 4:私人端點的內部部署流量

若您已使用下列其中一項來設定內部部署網路的連線能力,就可以實作此架構:

若您的安全性需求需要透過私人端點所公開服務的用戶端流量才能透過安全性設備路由傳送,請部署此案例。

適用於與上述案例 2 相同的考量。 在此案例中,沒有虛擬網路對等互連費用。 如需如何設定 DNS 伺服器以允許內部部署工作負載存取私人端點的詳細資訊,請參閱 使用 DNS 轉寄站的內部部署工作負載。

下一步

在本文中,您已探索可使用 Azure 防火牆來限制虛擬機器與私人端點之間流量的不同案例。

如需如何設定 Azure 防火牆以檢查目的地是私人端點的流量的教學課程,請參閱 教學課程: 使用 Azure 防火牆檢查私人端點流量

若要深入了解私人端點,請參閱什麼是 Azure 私人端點?。