設定數據加密

適用於:  適用於 PostgreSQL 的 Azure 資料庫 - 彈性伺服器

適用於 PostgreSQL 的 Azure 資料庫 - 彈性伺服器

本文提供設定 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器數據加密的逐步指示。

重要

選取系統或客戶管理的加密金鑰,以用於 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器的數據加密,只能在部署伺服器時進行。

在本文中,您將瞭解如何建立新的伺服器,並設定其數據加密選項。 針對現有伺服器,其數據加密已設定為使用客戶管理的加密金鑰,您將瞭解:

- 如何選取服務存取加密金鑰的不同使用者指派受控識別。

- 如何指定不同的加密金鑰,或如何輪替目前用於數據加密的加密金鑰。

若要瞭解 適用於 PostgreSQL 的 Azure 資料庫 - 彈性伺服器內容中的數據加密,請參閱數據加密。

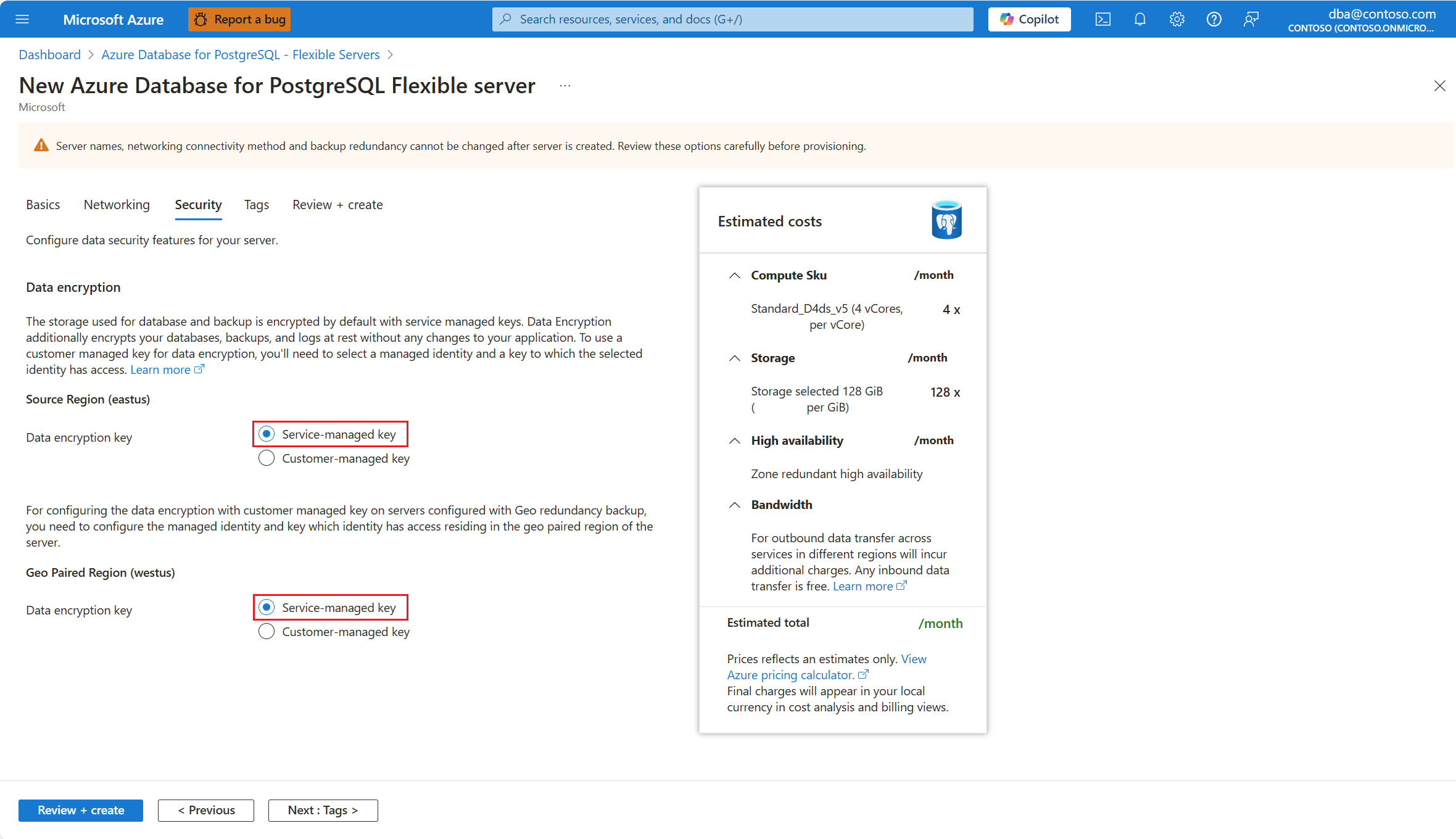

在伺服器布建期間使用系統管理金鑰設定資料加密

使用 Azure 入口網站:

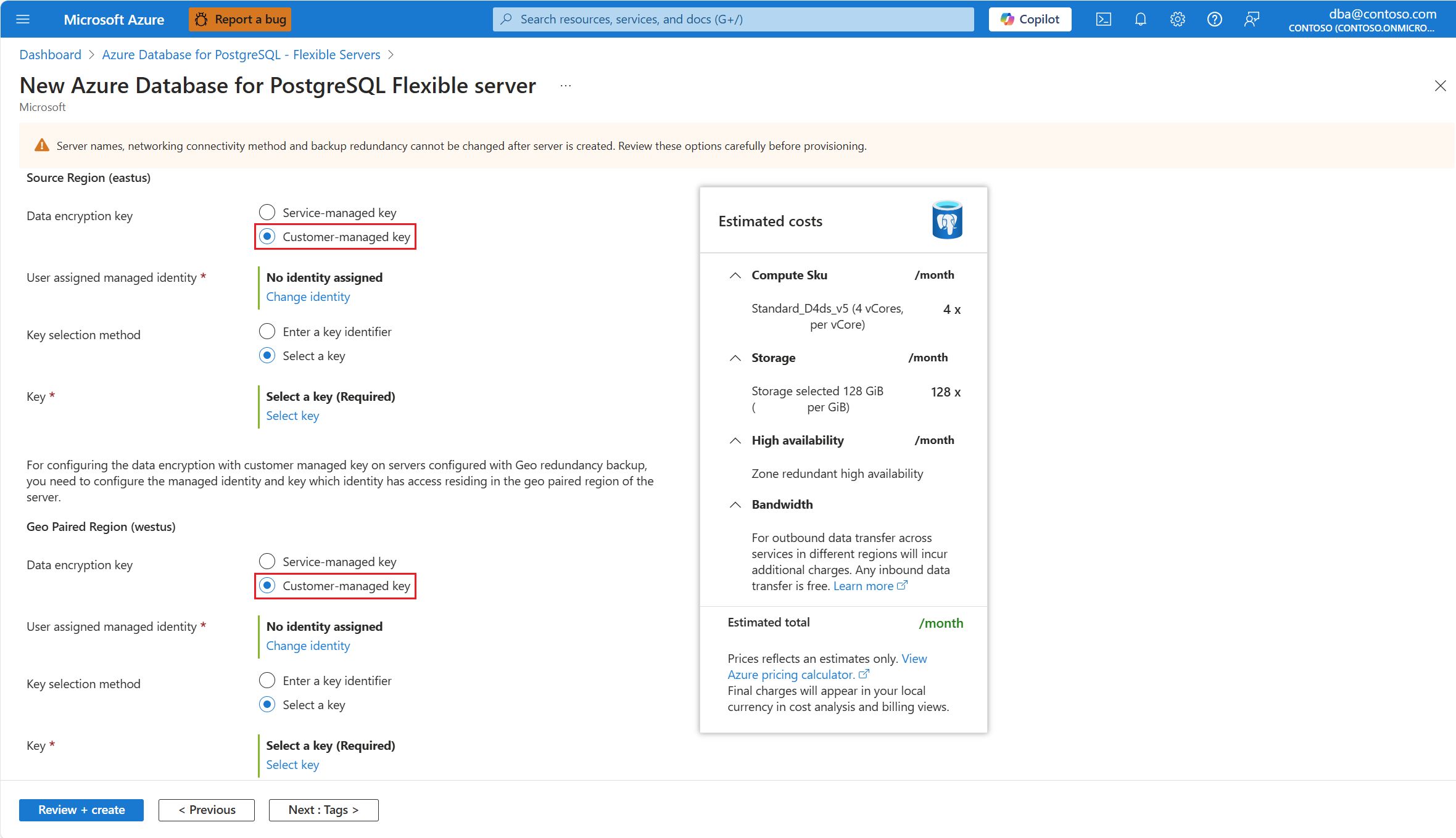

在伺服器布建期間,使用客戶管理的金鑰設定數據加密

使用 Azure 入口網站:

如果您還沒有受控識別,請建立一個使用者指派的受控識別。 如果您的伺服器已啟用異地備援備份,您必須建立不同的身分識別。 每個身分識別都會用來存取這兩個數據加密密鑰的每一個。

注意

雖然並非必要,但為了維護區域復原能力,建議您在與伺服器相同的區域中建立使用者受控識別。 如果您的伺服器已啟用異地備份備援,建議您使用第二個使用者受控識別,用來存取異地備援備份的數據加密密鑰,會在伺服器的配對區域中建立。

如果您尚未建立一個密鑰存放區,請建立一個 Azure 金鑰保存庫 或建立一個受控 HSM。 請確定您符合 需求。 此外,請先遵循 建議 ,再設定密鑰存放區,再建立密鑰,並將必要的許可權指派給使用者指派的受控識別。 如果您的伺服器已啟用異地備援備份,您必須建立第二個密鑰存放區。 第二個金鑰存放區用來保留備份複製到 伺服器配對區域 的數據加密密鑰會加密。

注意

用來保留數據加密金鑰的金鑰存放區必須部署在與伺服器相同的區域中。 如果您的伺服器已啟用異地備份備援,則必須在 伺服器的配對區域中 建立保留異地備援備份之數據加密密鑰的金鑰存放區。

在您的金鑰存放區中建立一個金鑰。 如果您的伺服器已啟用異地備援備份,則每個金鑰存放區都需要一個密鑰。 使用其中一個金鑰,我們會加密您伺服器的所有資料(包括所有系統和使用者資料庫、暫存盤、伺服器記錄、預先寫入記錄區段和備份)。 使用第二個金鑰時,我們會加密透過伺服器配對區域以異步方式複製的備份複本。

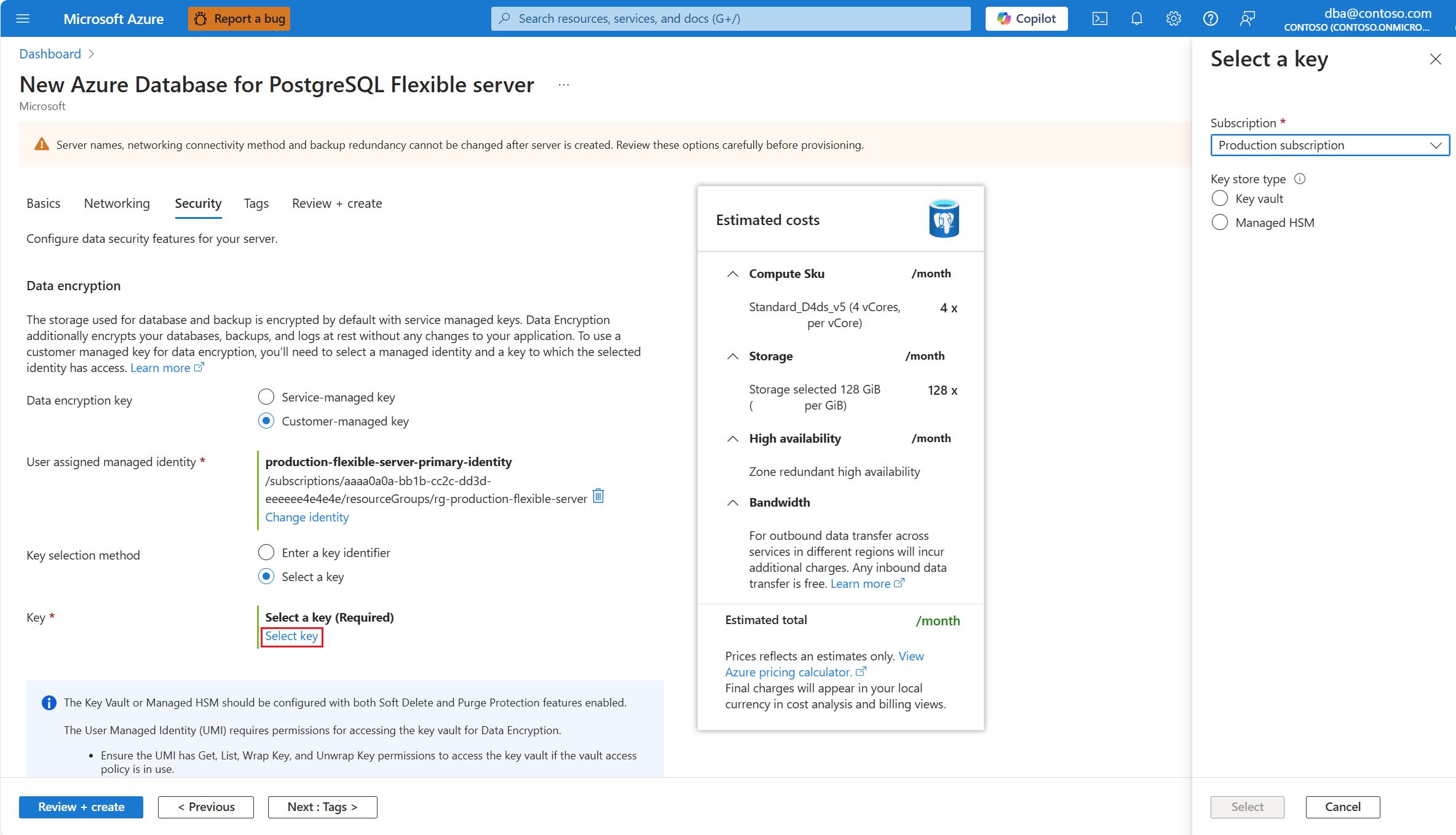

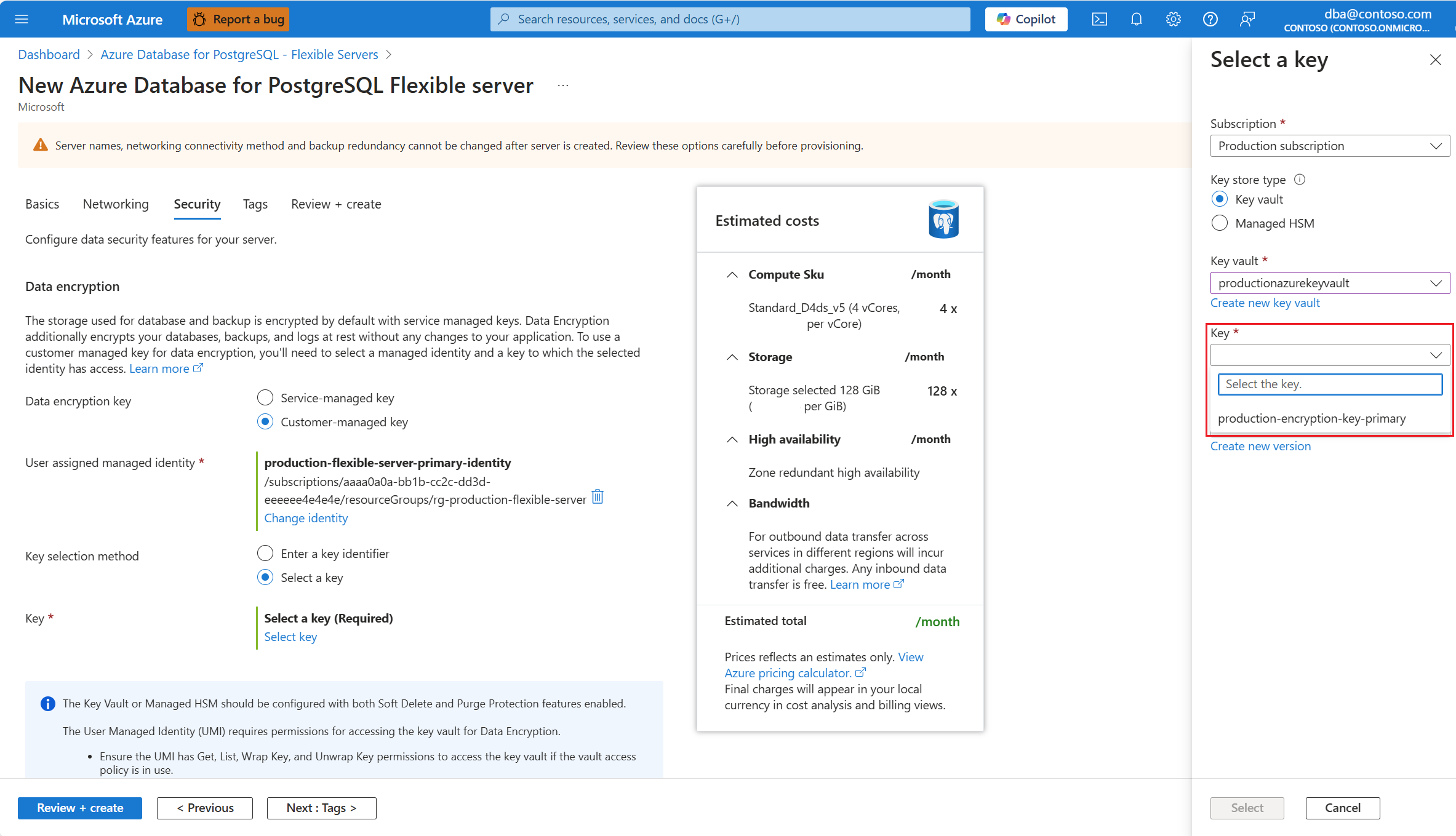

在布建 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器的新實例期間,請在 [安全性] 索引標籤中。

在 [ 資料加密金鑰] 中,選取 [ 服務管理的金鑰 ] 單選按鈕。

如果您讓異地備援備份記憶體與伺服器一起佈建,[安全性] 索引卷標的層面會稍微變更,因為伺服器使用兩個不同的加密密鑰。 其中一個用於您要部署伺服器的主要區域,另一個用於異步復寫伺服器備份的配對區域。

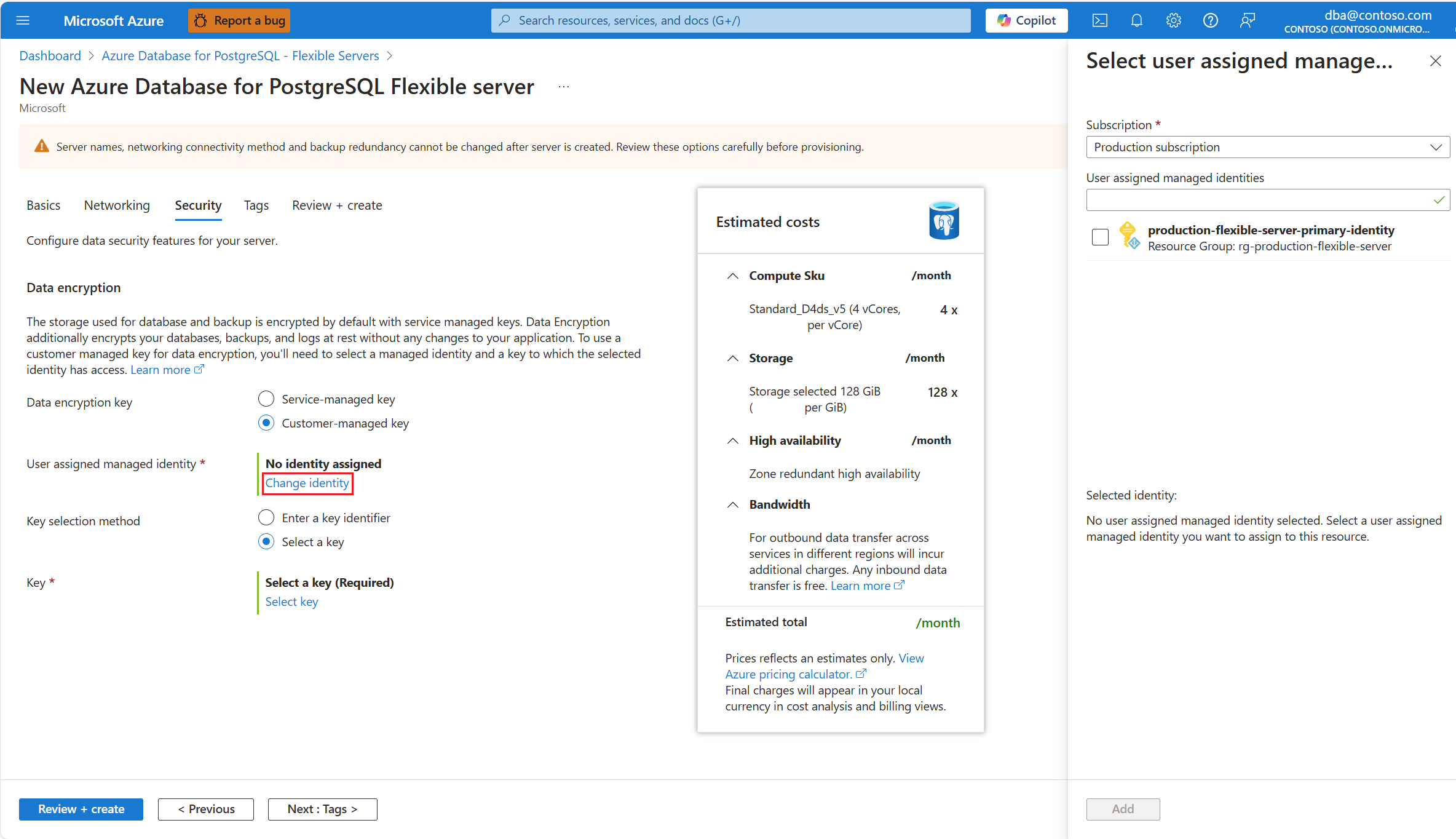

在 [使用者指派的受控識別] 中,選取 [ 變更身分識別]。

在使用者指派的受控識別清單中,選取您想要伺服器用來存取儲存在 Azure 金鑰保存庫 中的數據加密密鑰。

選取 [新增]。

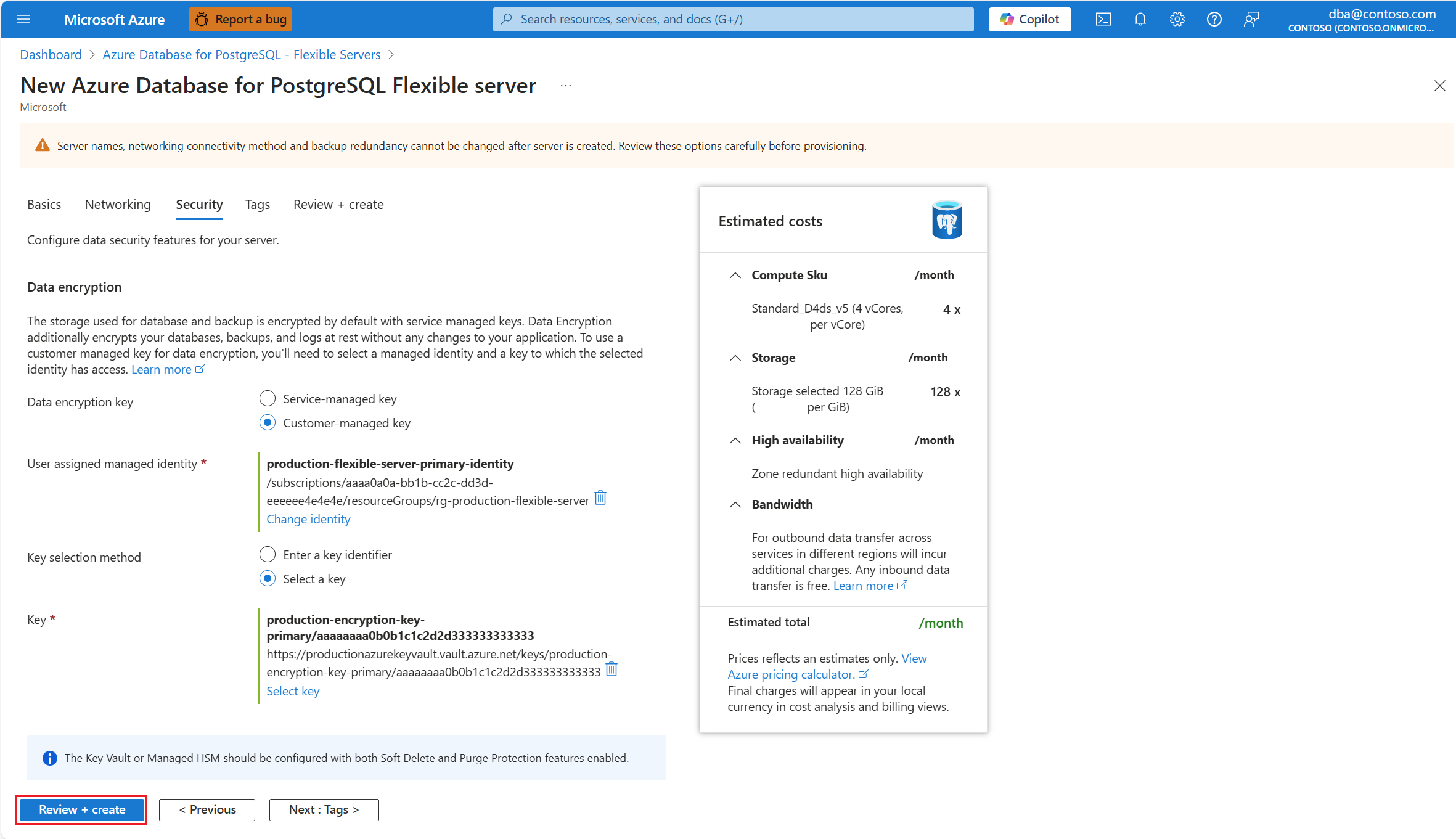

選取 [ 選取金鑰]。

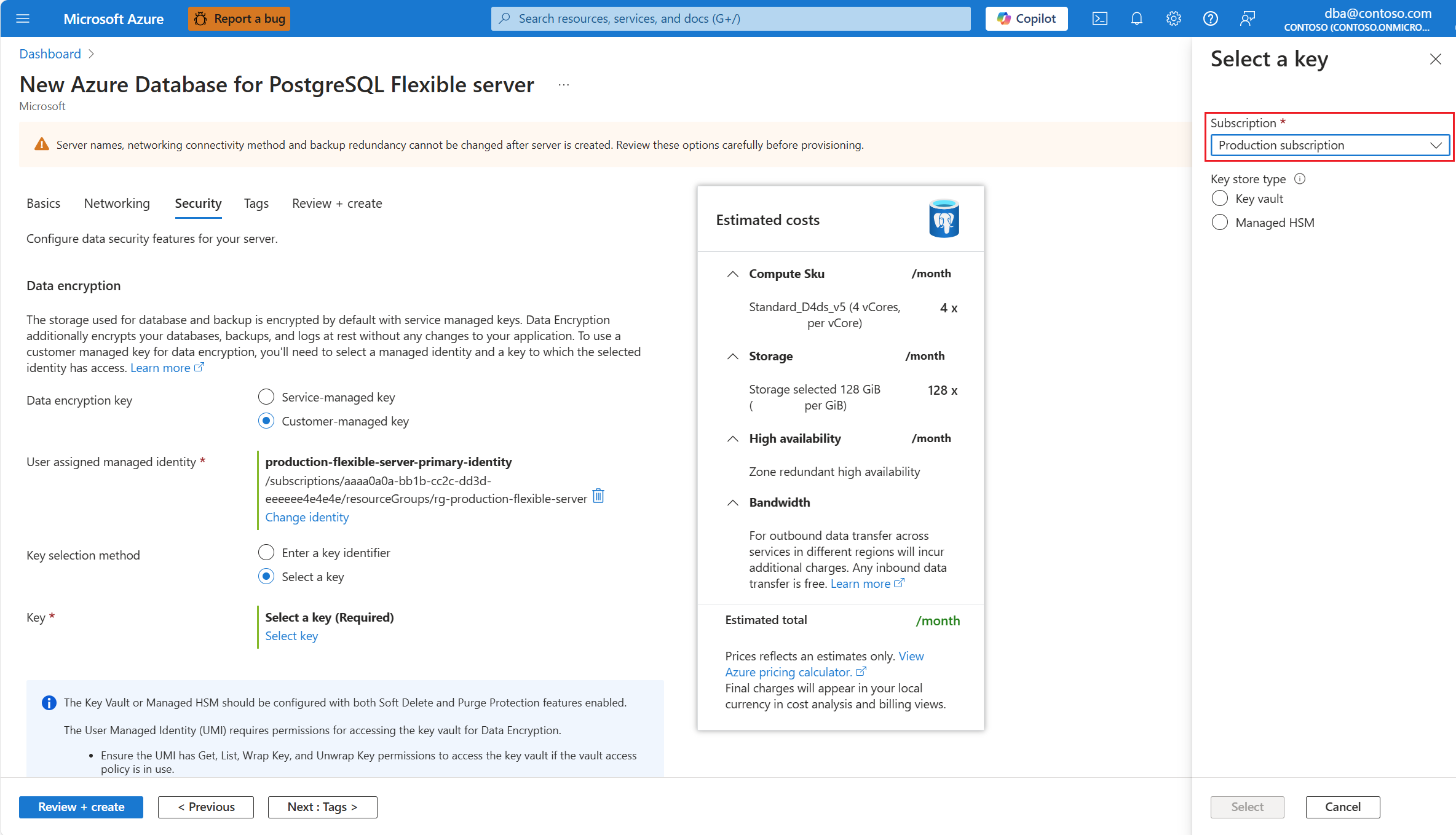

訂 用帳戶會自動填入即將建立伺服器之訂用帳戶的名稱。 保留數據加密金鑰的金鑰存放區必須存在於與伺服器相同的訂用帳戶中。

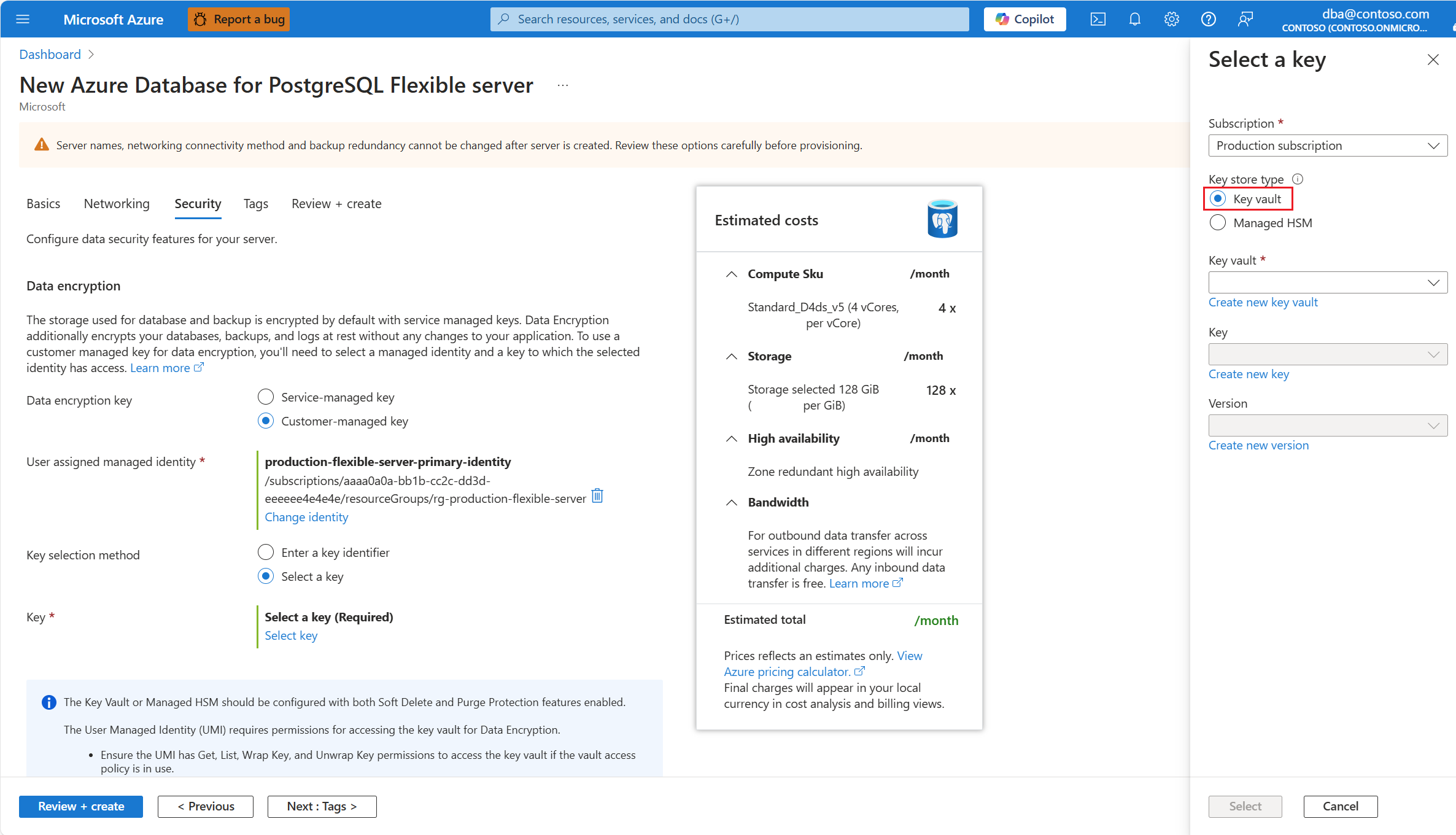

在 [金鑰存放區類型] 中,選取對應至您打算在其中儲存資料加密金鑰之金鑰存放區類型的單選按鈕。 在此範例中,我們選擇 [密鑰保存庫],但如果您選擇 [受控 HSM],則體驗會類似。

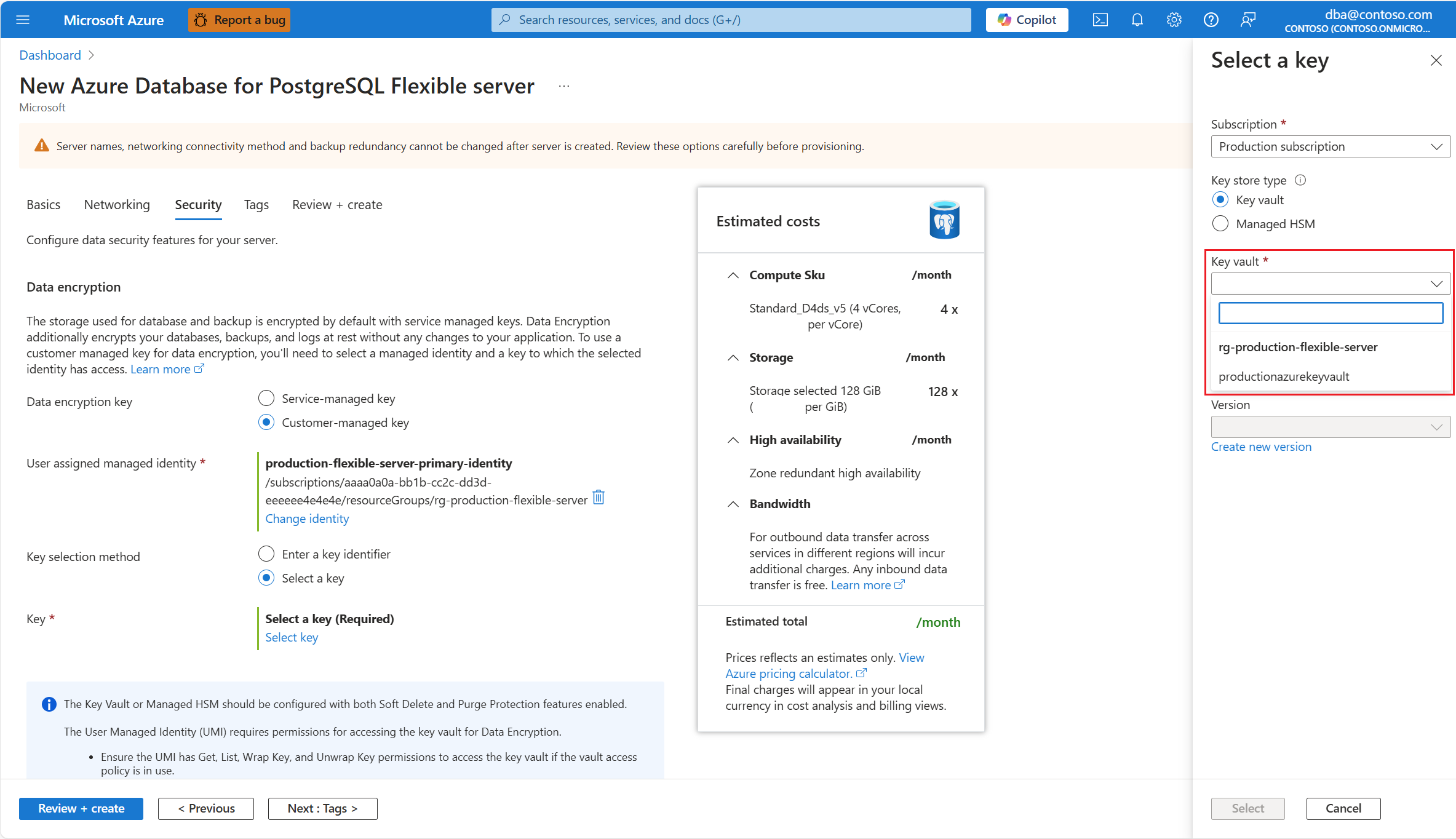

展開 [金鑰保存庫 ] [或 受控 HSM],如果您選取該儲存體類型,請選取數據加密密鑰所在的實例。

注意

當您展開下拉式方塊時,會顯示 [沒有可用的專案]。 它需要幾秒鐘的時間,才會列出部署在與伺服器相同區域中的所有密鑰保存庫實例。

展開 [金鑰],然後選取您要用於數據加密的金鑰名稱。

展開 [版本],然後選取您要用於數據加密之密鑰版本的標識碼。

選取選取。

設定新伺服器的所有其他設定,然後選取 [ 檢閱 + 建立]。

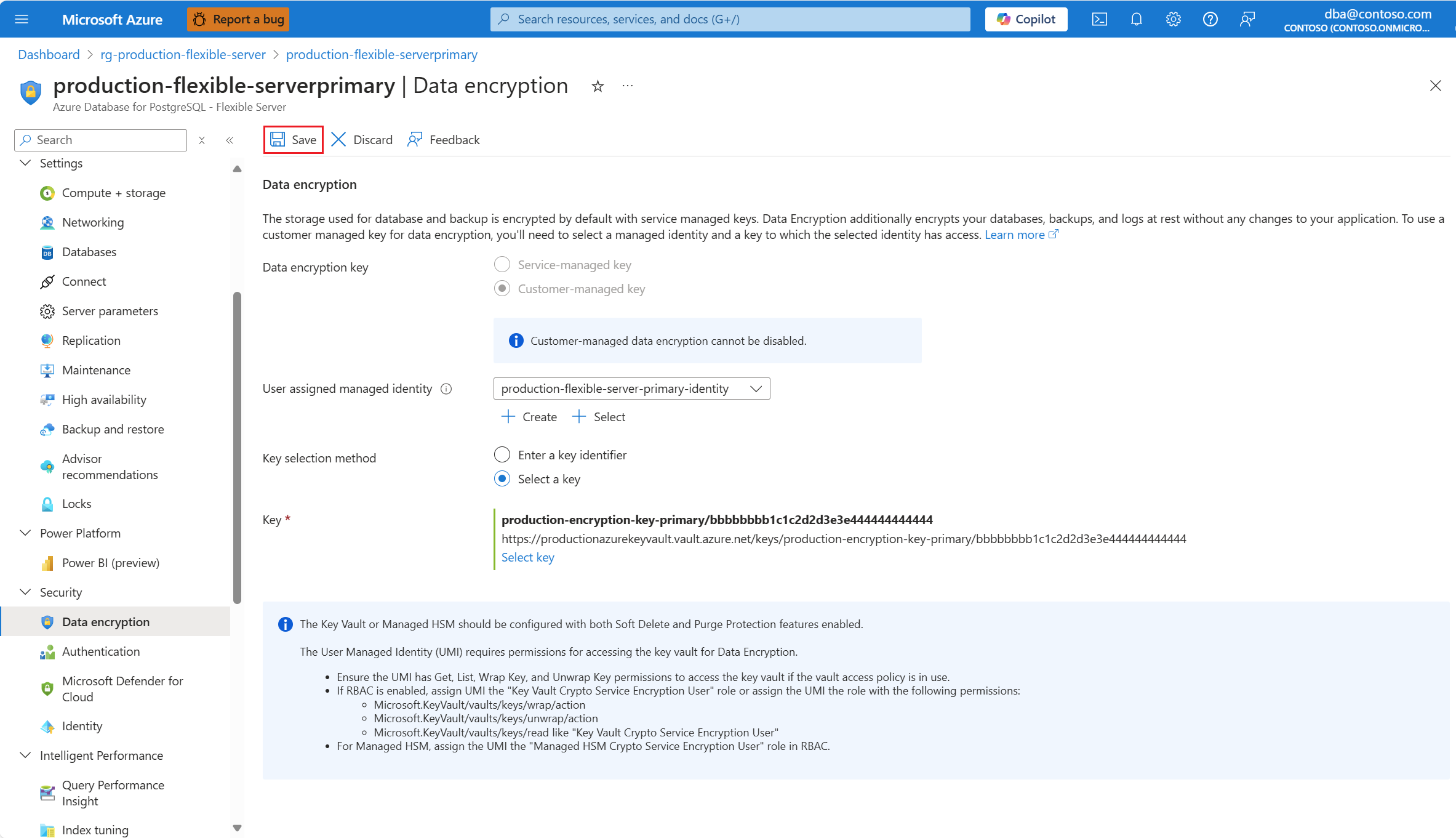

在現有伺服器上使用客戶管理的金鑰設定資料加密

您可以決定要使用系統管理金鑰或客戶管理金鑰進行數據加密的唯一點,是在建立伺服器時。 一旦您做出該決策並建立伺服器,就無法在兩個選項之間切換。 唯一的替代方案,如果您想要從一個變更到另一個,需要 將任何可用的伺服器備份還原到新的伺服器。 設定還原時,您可以變更新伺服器的數據加密組態。

對於使用客戶管理金鑰使用資料加密部署的現有伺服器,您可以進行數個設定變更。 可以變更的專案是用於加密之密鑰的參考,以及服務用來存取密鑰存放區中保存之金鑰的使用者指派受控識別的參考。

您必須更新 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器對金鑰的參考:

- 當金鑰存放區中儲存的金鑰輪替時,請手動或自動輪替。

- 當您想要使用不同的金鑰存放區中儲存的相同或不同金鑰時。

您必須更新 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器用來存取加密金鑰的使用者指派受控識別:

- 每當您想要使用不同的身分識別時

使用 Azure 入口網站:

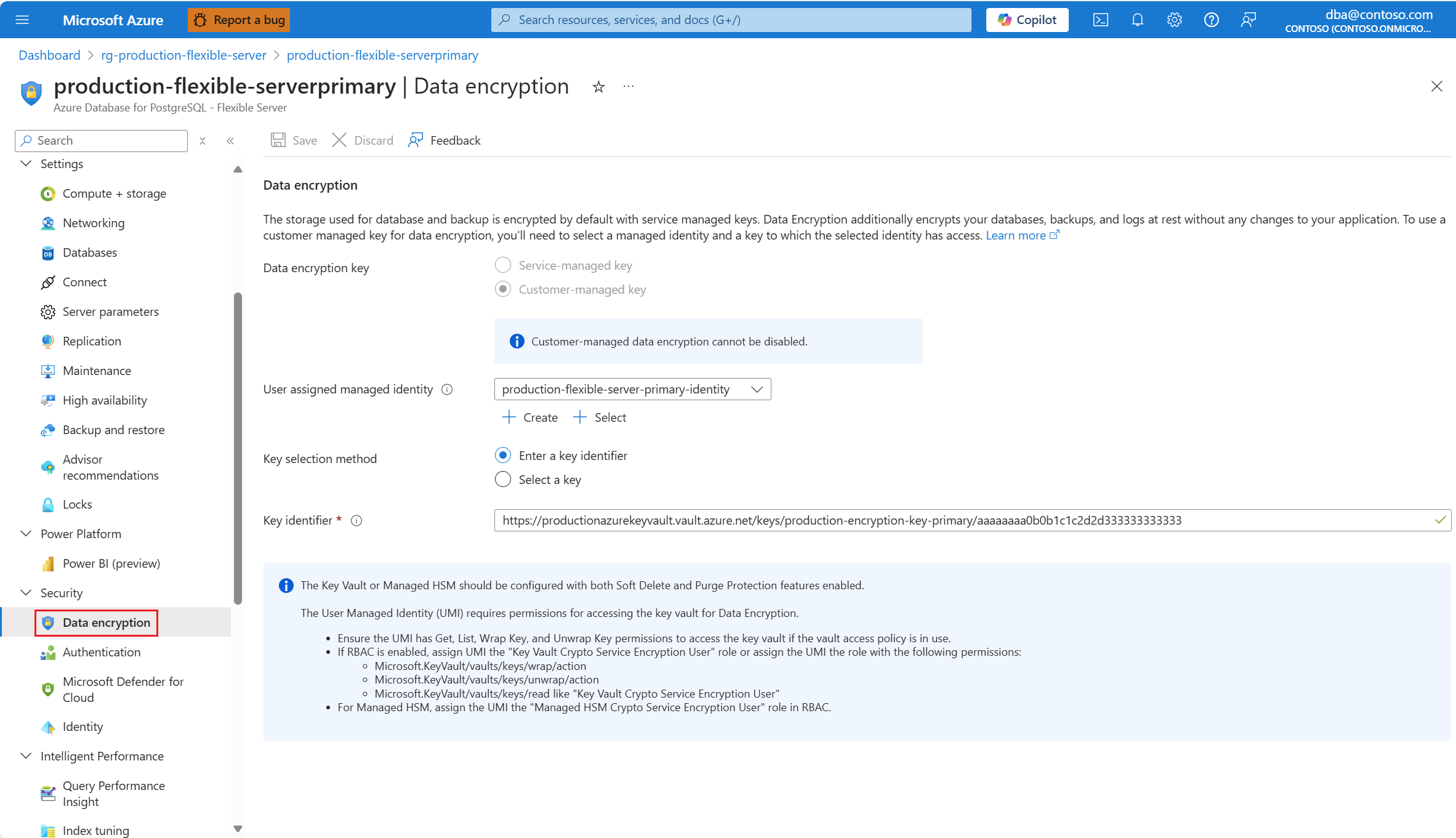

選取您的 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器。

在資源功能表中的 [安全性] 區段底下,選取 [數據加密]。

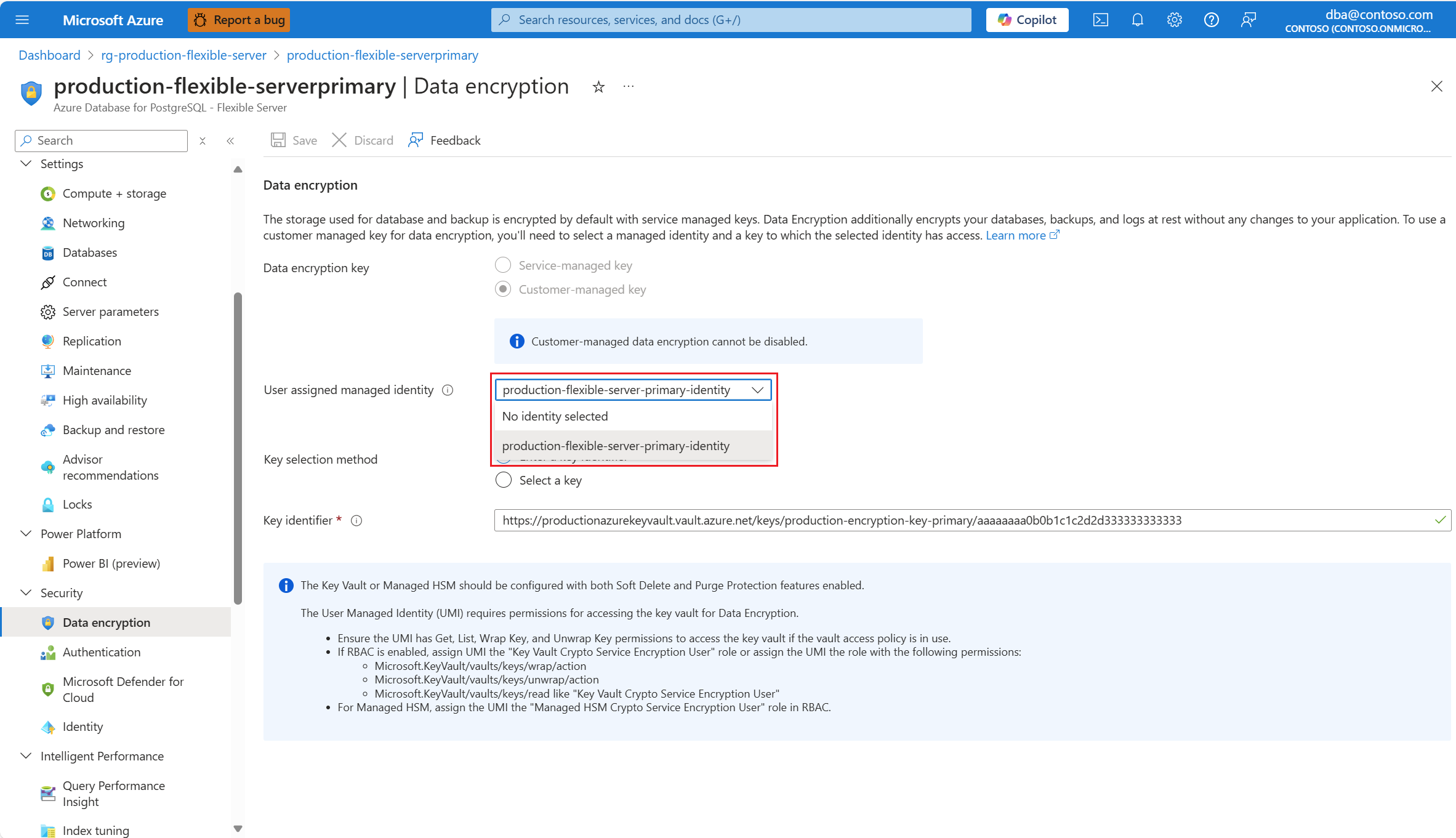

若要變更伺服器用來存取密鑰存放區的使用者指派受控識別,請展開 [使用者指派的受控 識別] 下拉式清單,然後選取任何可用的身分識別。

注意

下拉式方塊中顯示的身分識別只是您 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器指派的身分識別。 雖然並非必要,但為了維護區域復原能力,建議您在與伺服器相同的區域中選取使用者受控識別。 如果您的伺服器已啟用異地備份備援,建議您使用第二個使用者受控識別來存取異地備援備份的數據加密密鑰,存在於 伺服器的配對區域中 。

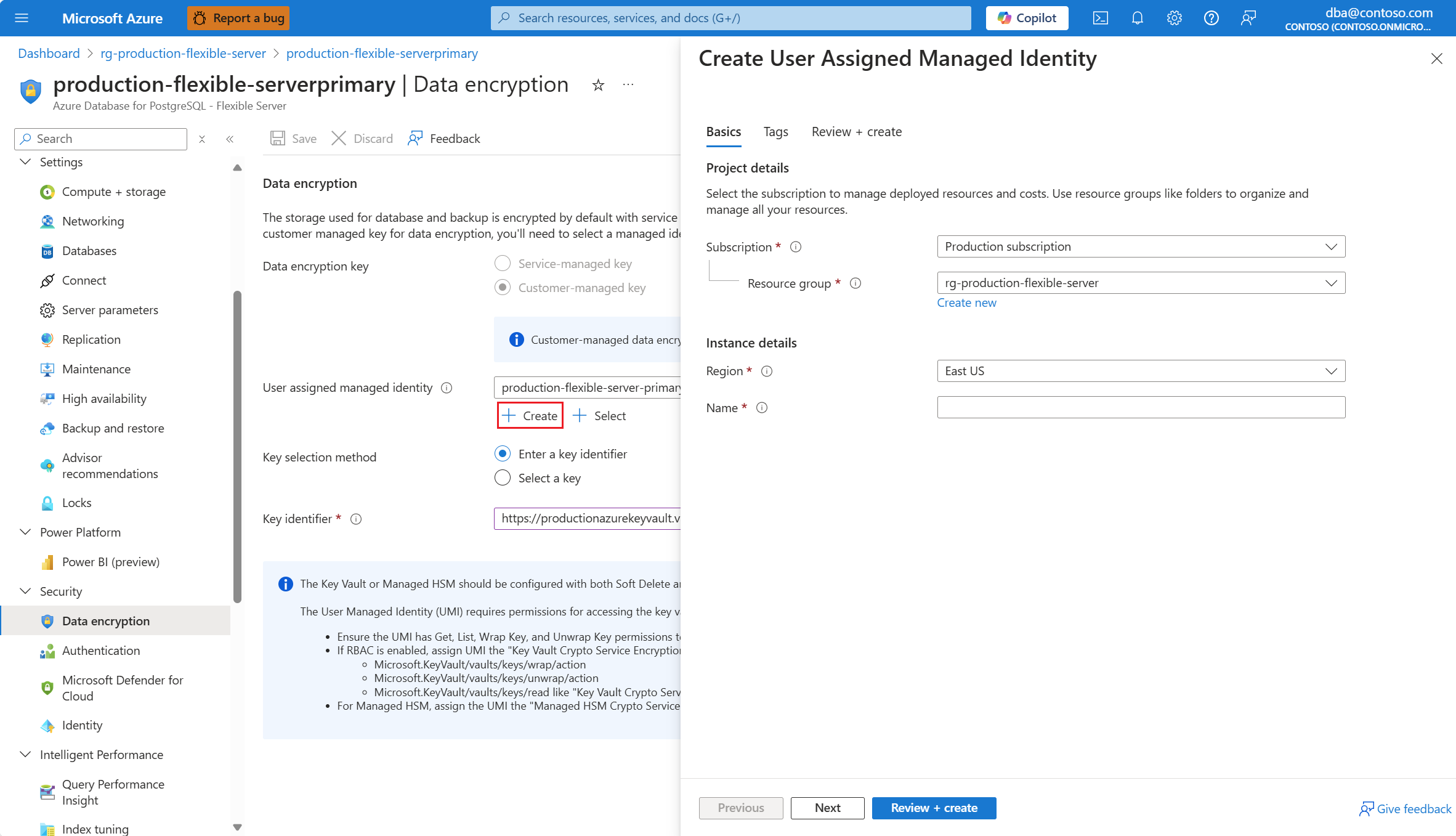

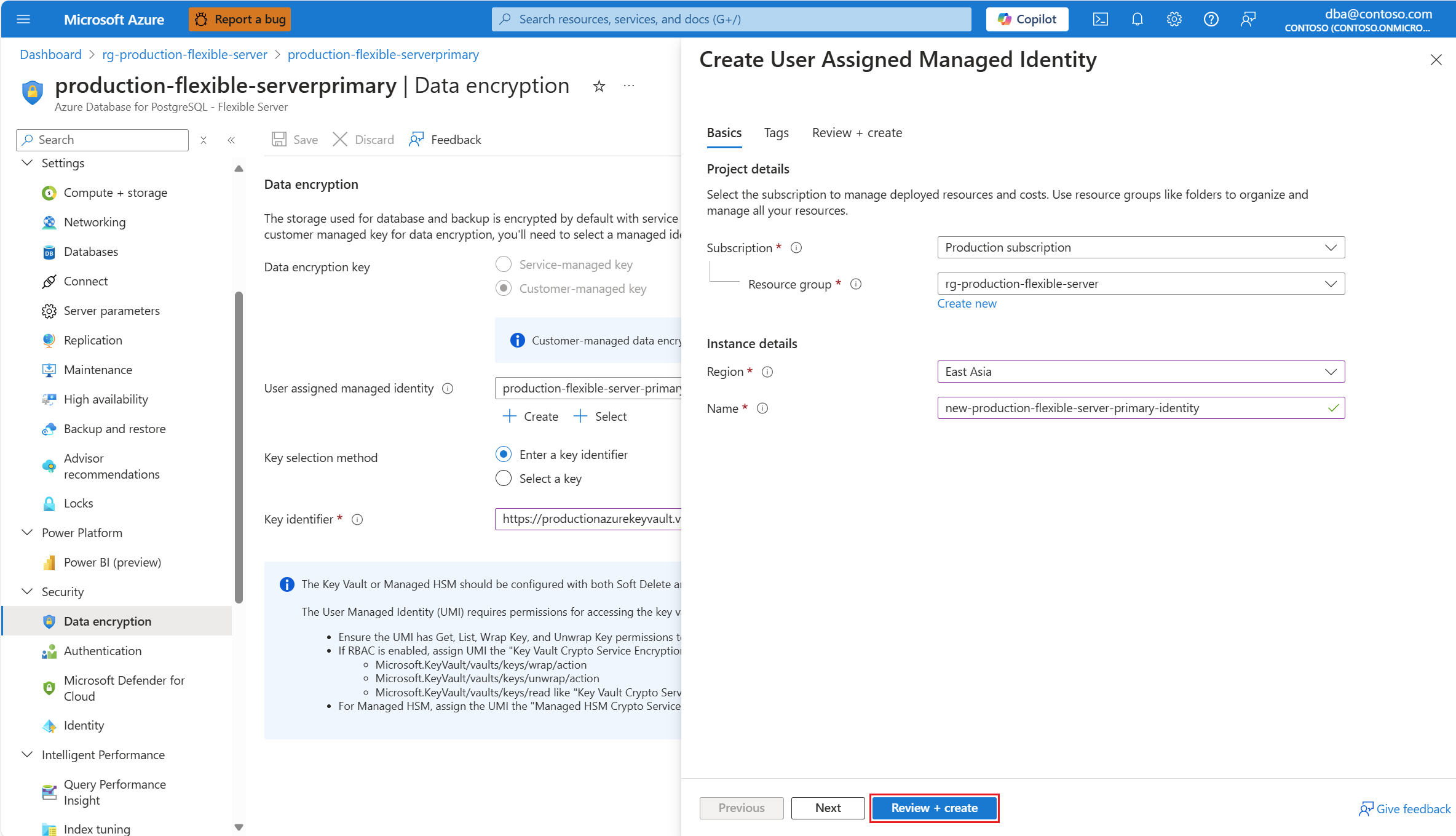

如果使用者指派的受控識別,而您想要用來存取數據加密密鑰的使用者未指派給 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器,而且它甚至不存在為 Azure 資源,且其對應的對象位於 Microsoft Entra ID 中,您可以選取 [建立] 來建立它。

在 [建立使用者指派的受控識別] 面板中,完成您要建立的使用者指派受控識別詳細數據,並自動指派給 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器,以存取數據加密密鑰。

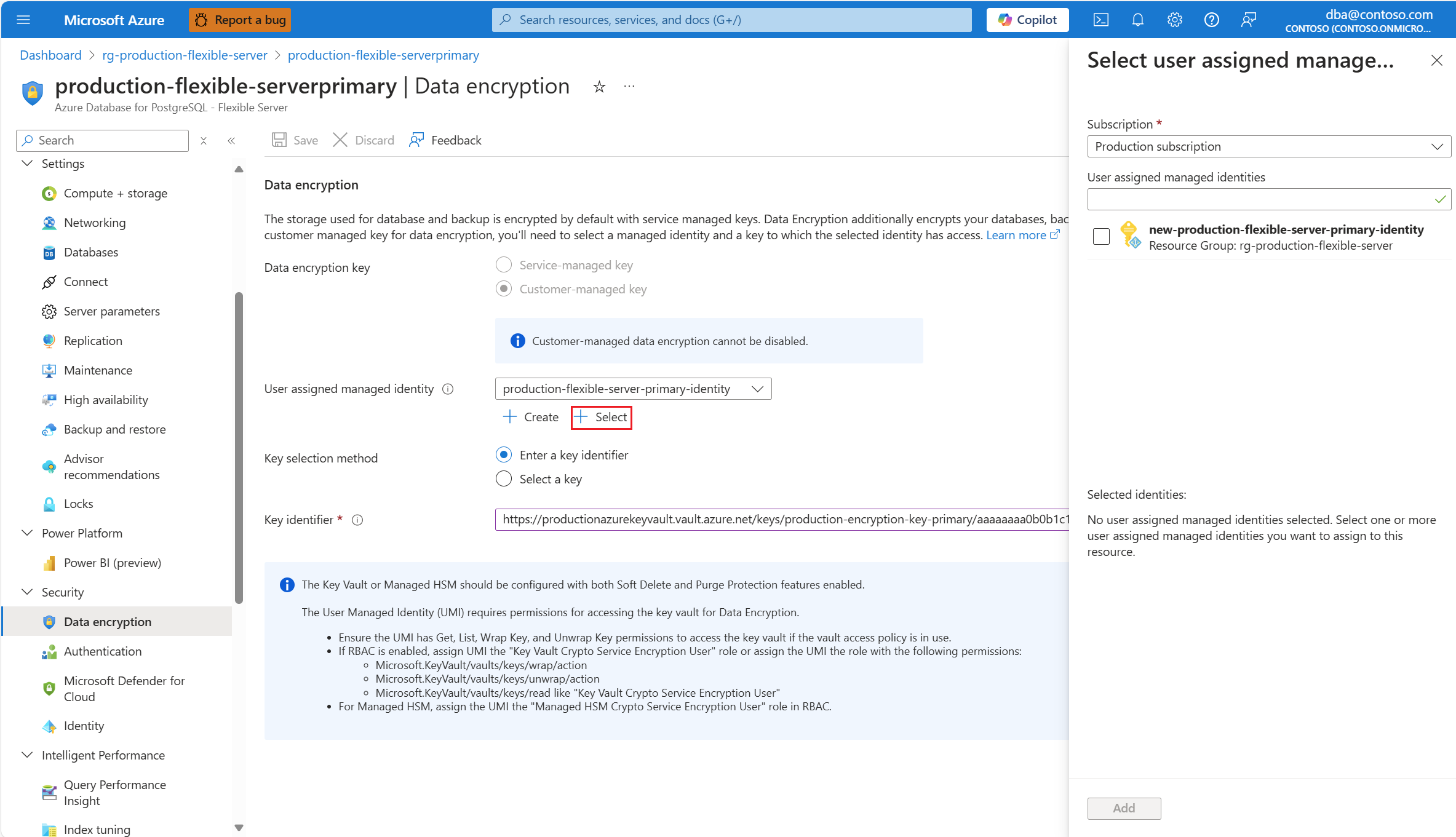

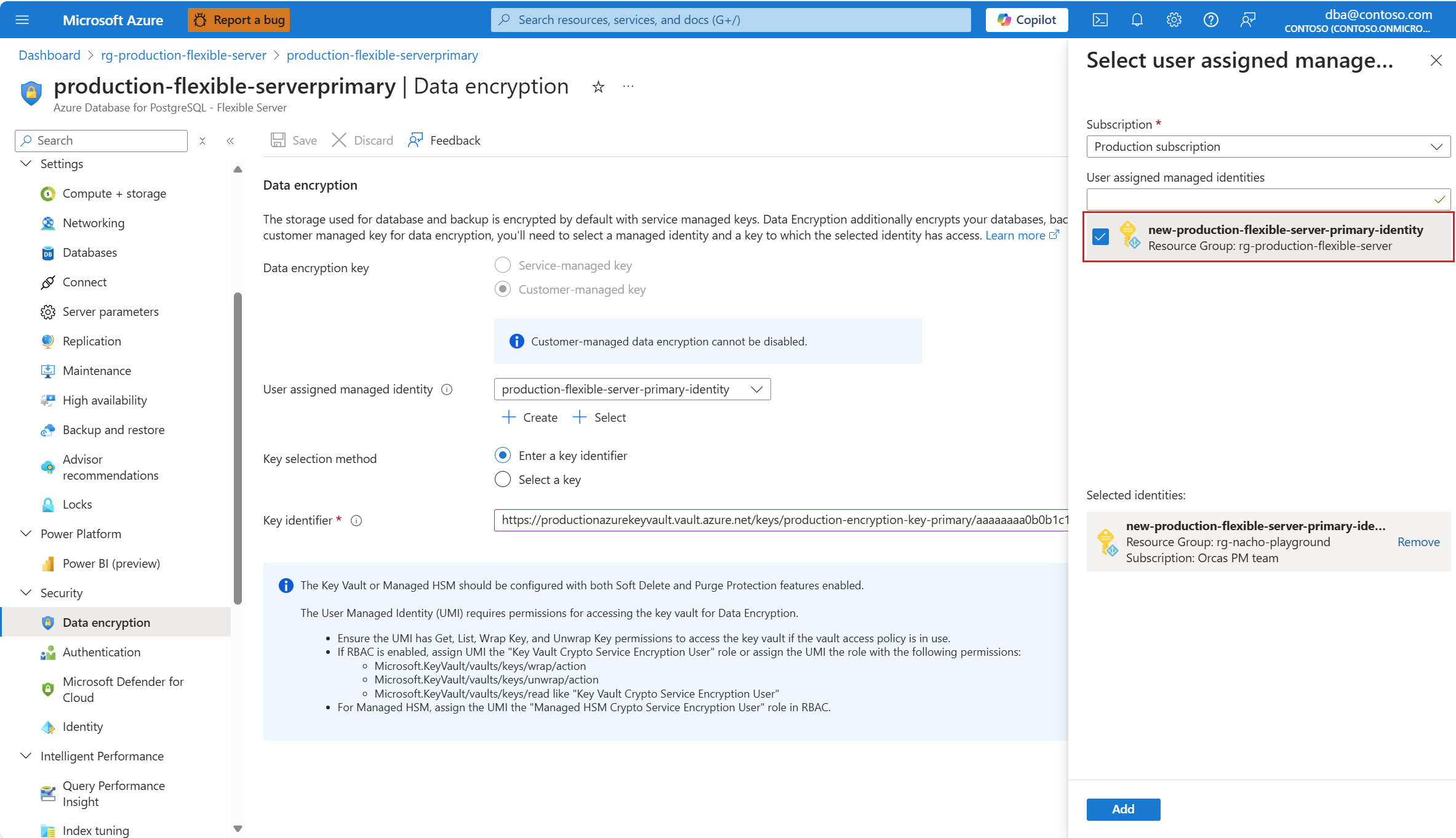

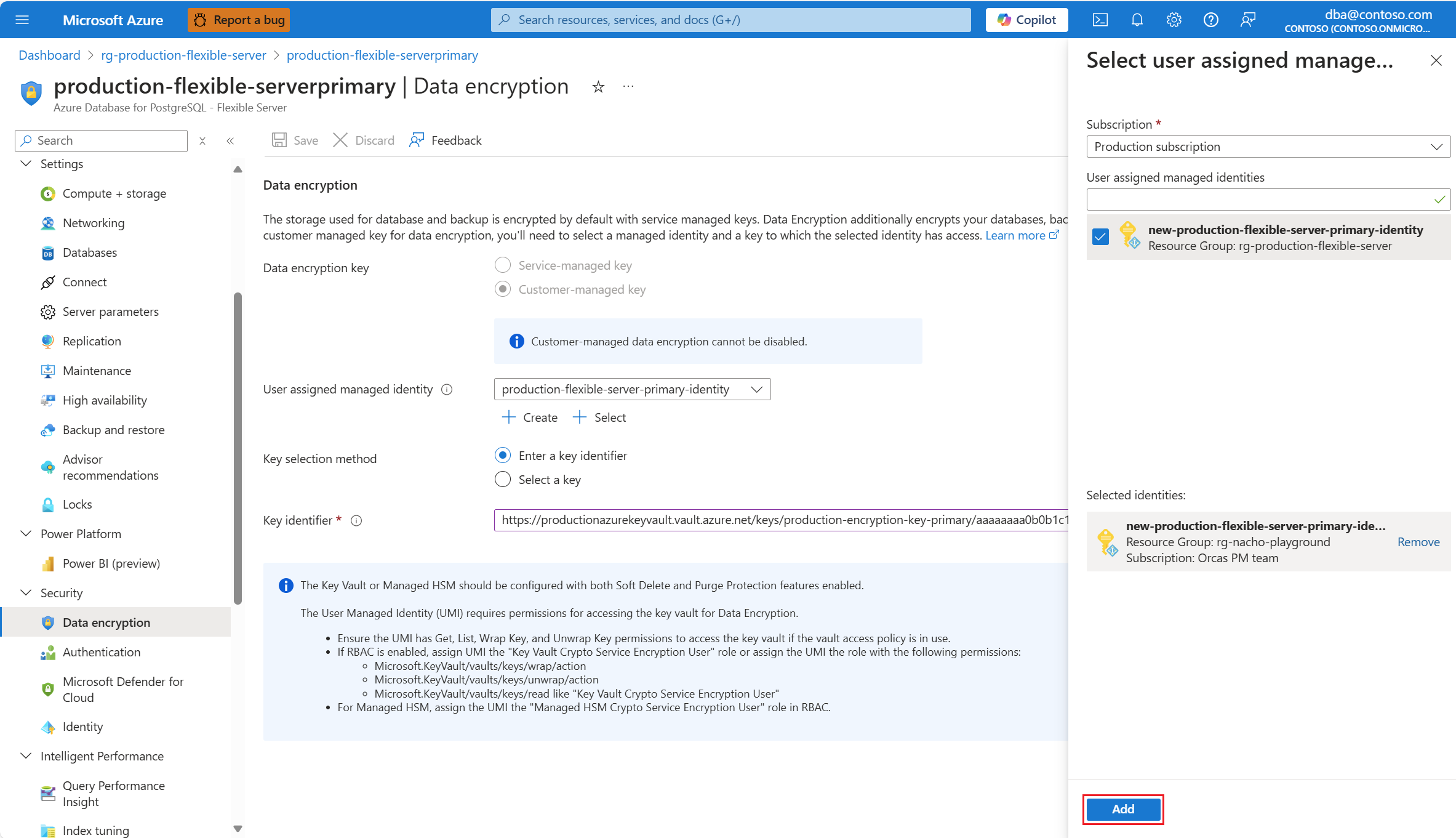

如果使用者指派的受控識別,而您想要用來存取數據加密密鑰的使用者未指派給 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器,但它確實以 Azure 資源的形式存在,且其對應的對象位於 Microsoft Entra ID 中,您可以選取 [選取] 來指派它。

在使用者指派的受控識別清單中,選取您想要伺服器用來存取儲存在 Azure 金鑰保存庫 中的數據加密密鑰。

選取 [新增]。

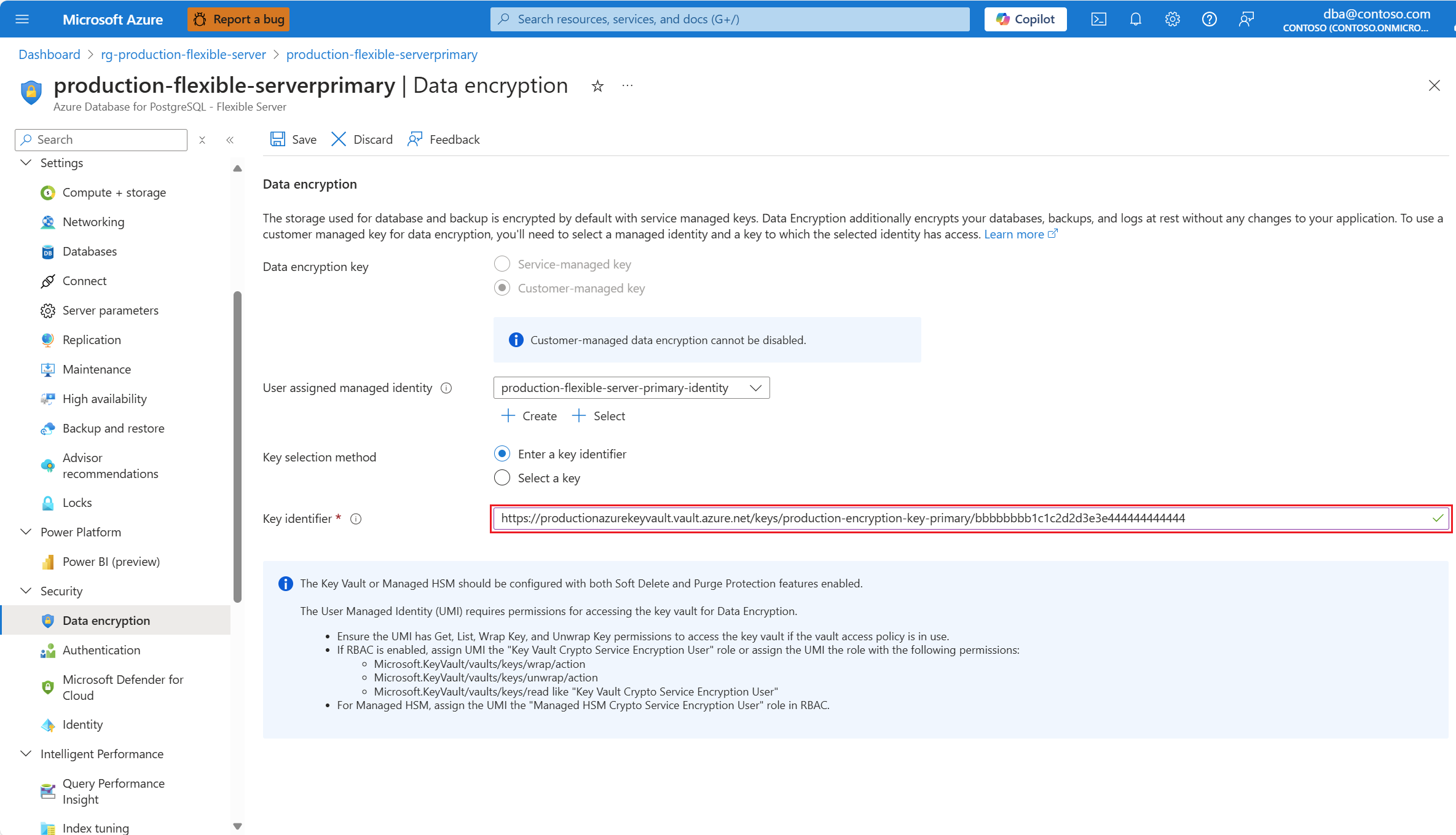

如果您輪替金鑰,或想要使用不同的金鑰,則必須更新 適用於 PostgreSQL 的 Azure 資料庫 彈性伺服器,使其指向新的金鑰版本或新密鑰。 若要這樣做,您可以複製密鑰的資源識別碼,並將它貼到 [ 金鑰標識子 ] 方塊中。

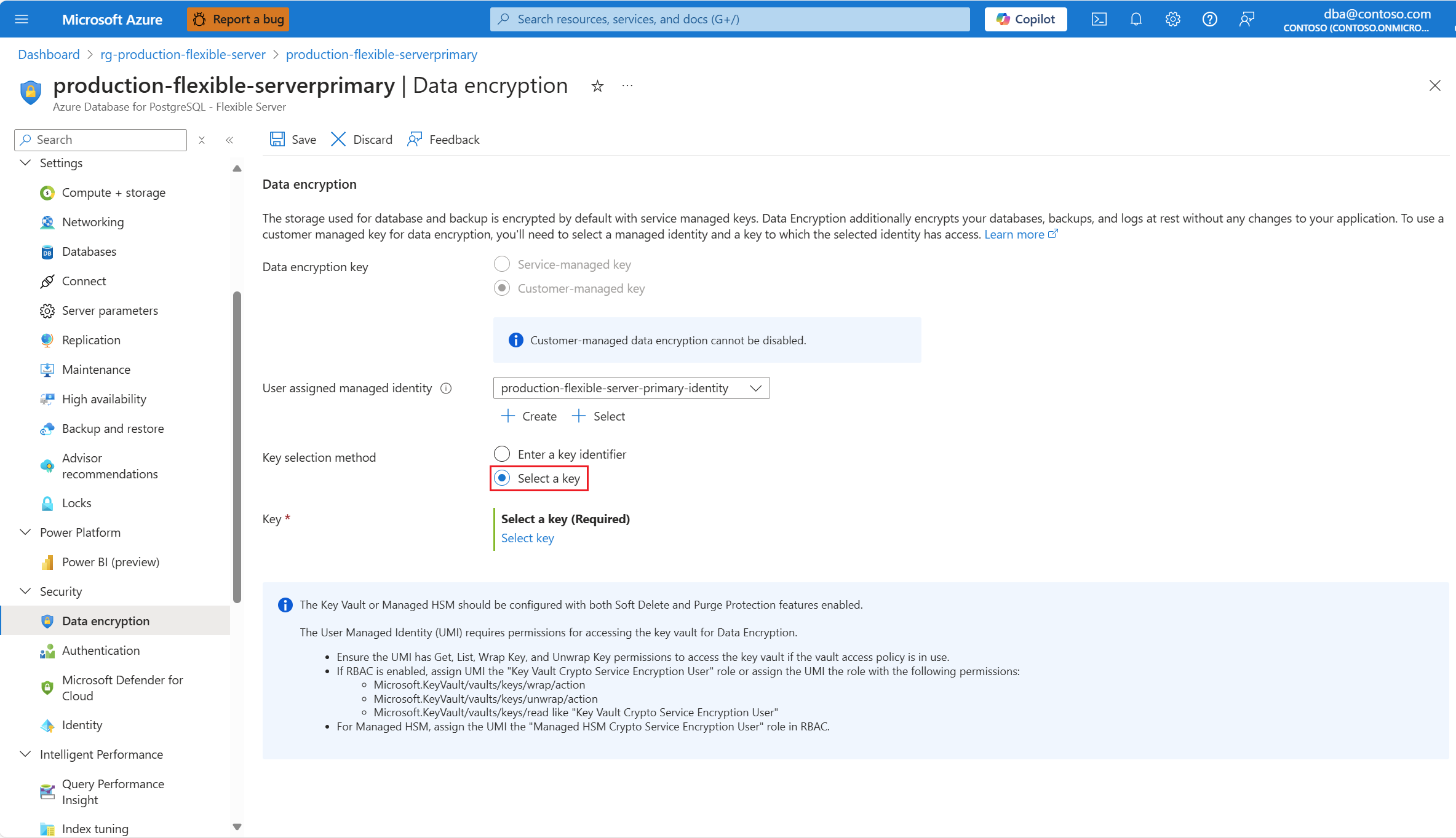

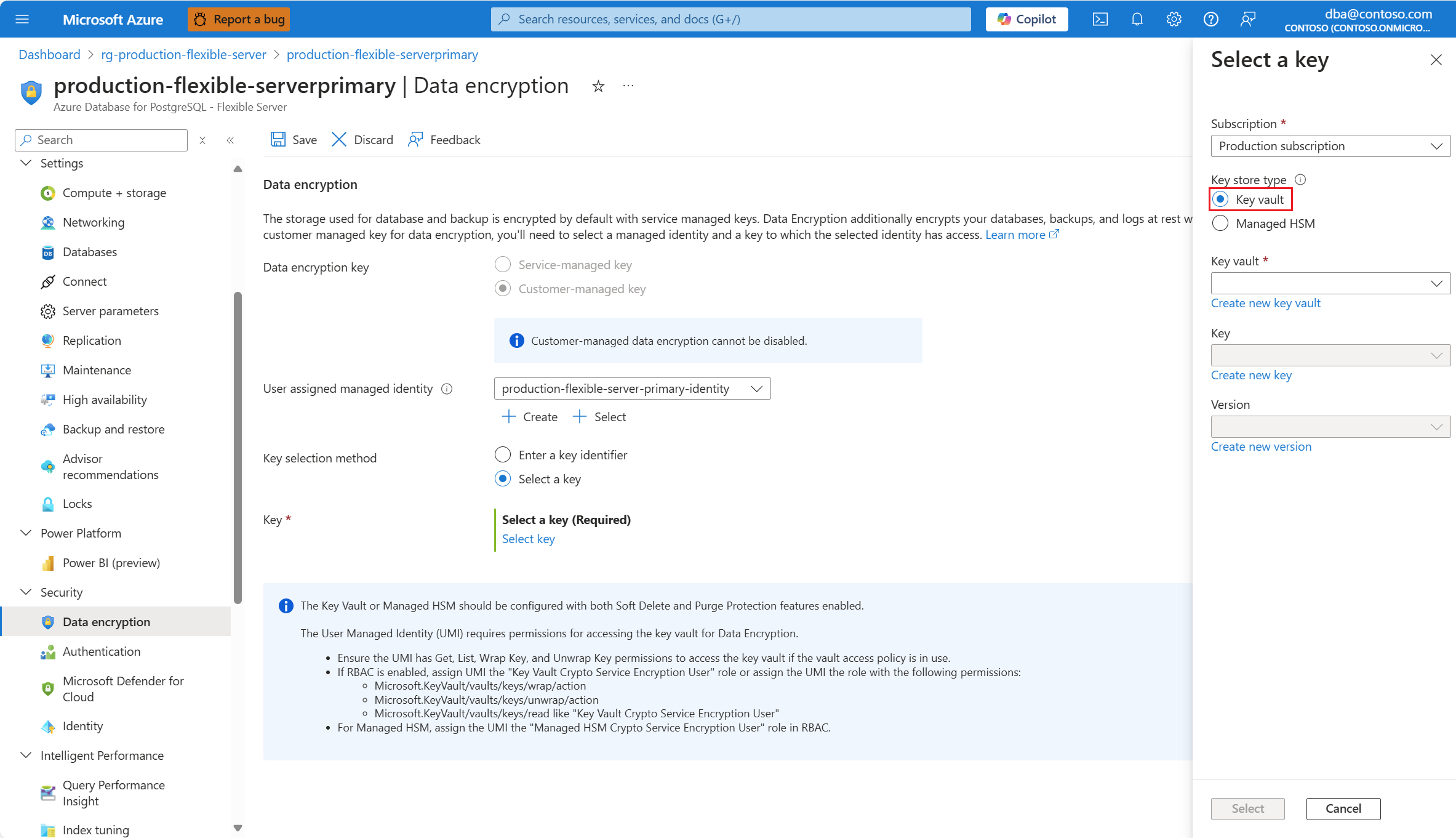

如果使用者存取 Azure 入口網站 有權存取儲存在金鑰存放區中的密鑰,您可以使用替代方法來選擇新的金鑰或新的金鑰版本。 若要這樣做,請在 [金鑰選取方法] 中,選取 [ 選取按鍵 ] 單選按鈕。

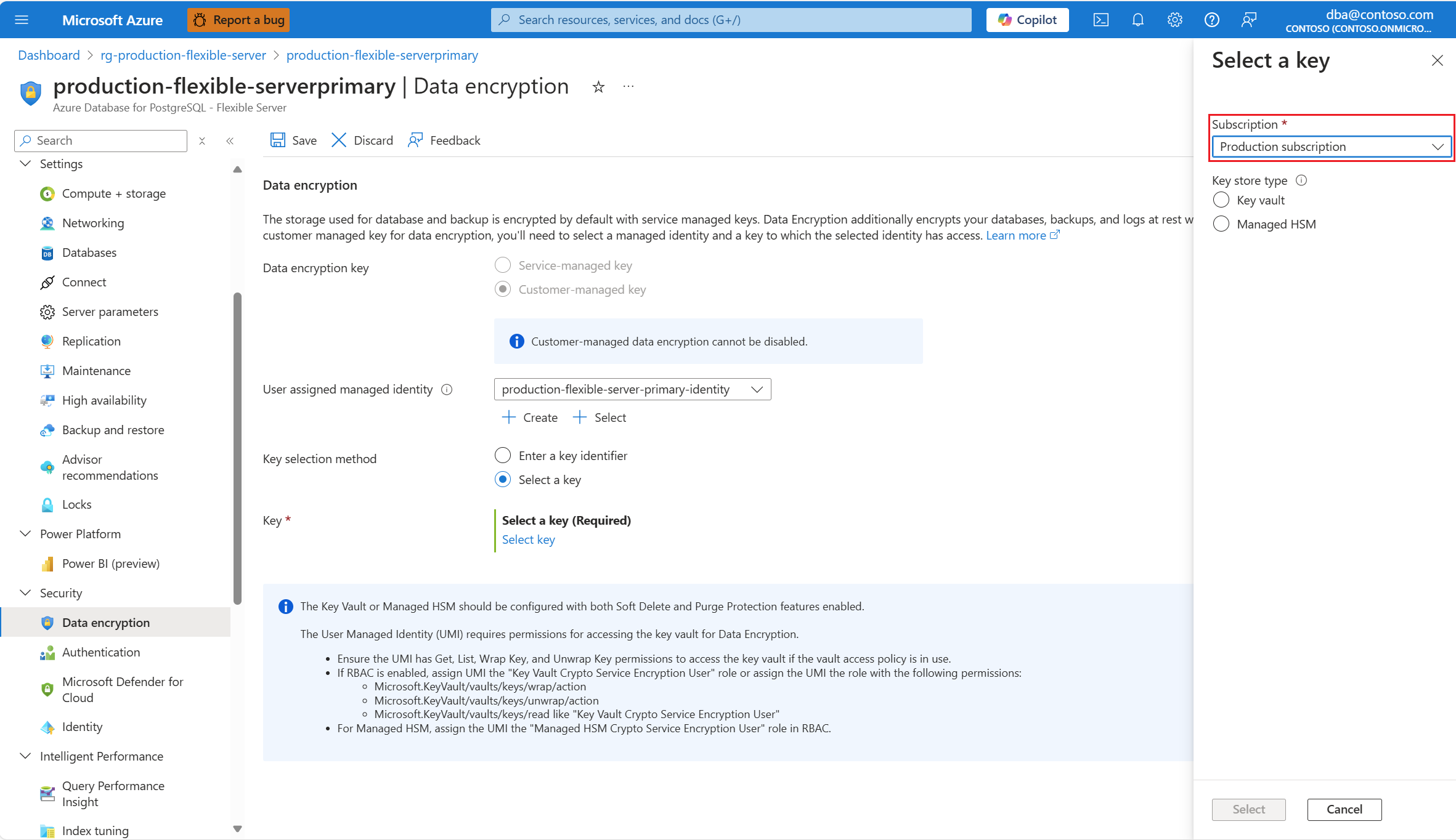

選取 [ 選取金鑰]。

訂 用帳戶會自動填入即將建立伺服器之訂用帳戶的名稱。 保留數據加密金鑰的金鑰存放區必須存在於與伺服器相同的訂用帳戶中。

在 [金鑰存放區類型] 中,選取對應至您打算在其中儲存資料加密金鑰之金鑰存放區類型的單選按鈕。 在此範例中,我們選擇 [密鑰保存庫],但如果您選擇 [受控 HSM],則體驗會類似。

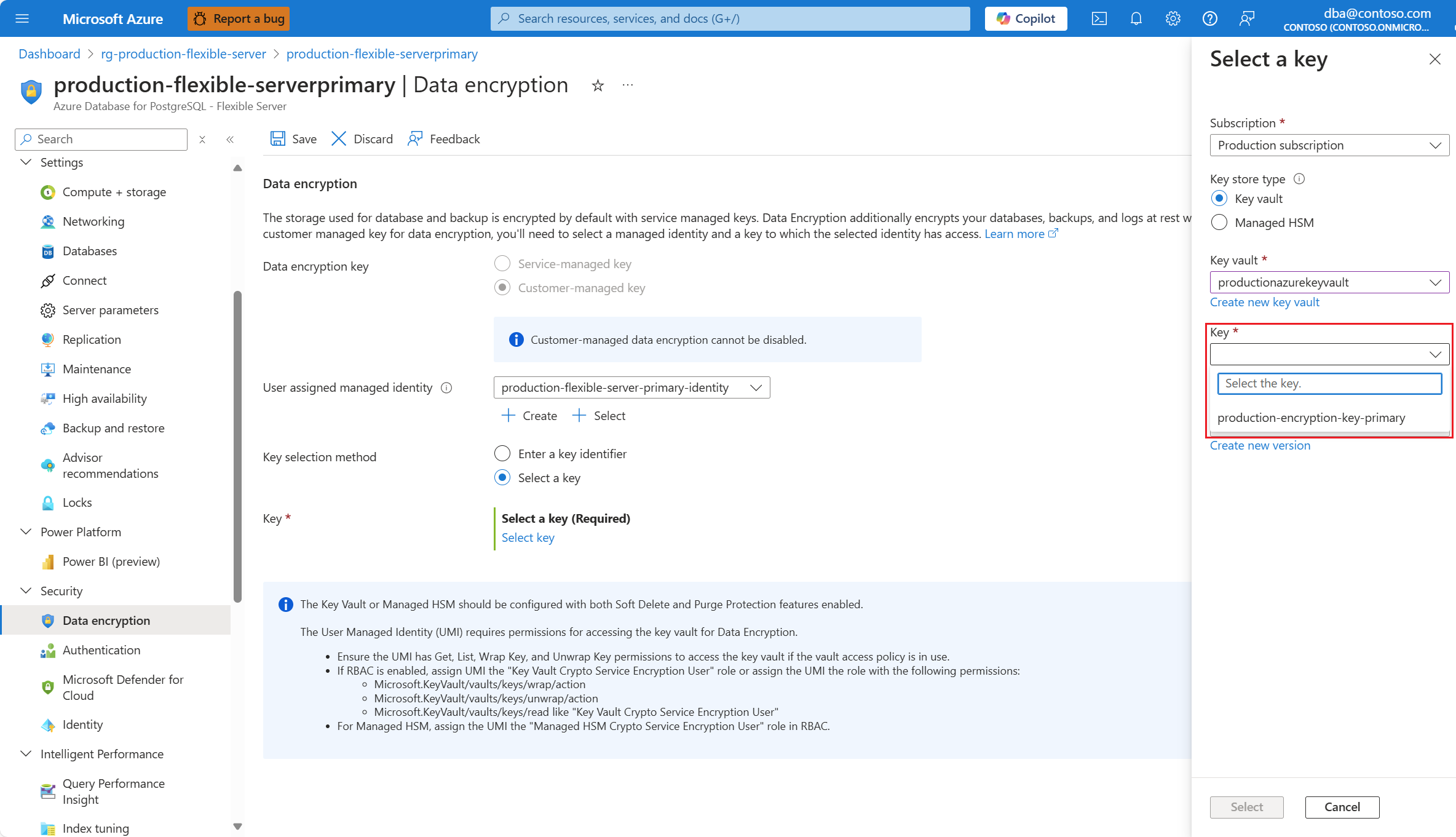

展開 [金鑰保存庫 ] [或 受控 HSM],如果您選取該儲存體類型,請選取數據加密密鑰所在的實例。

注意

當您展開下拉式方塊時,會顯示 [沒有可用的專案]。 它需要幾秒鐘的時間,才會列出部署在與伺服器相同區域中的所有密鑰保存庫實例。

展開 [金鑰],然後選取您要用於數據加密的金鑰名稱。

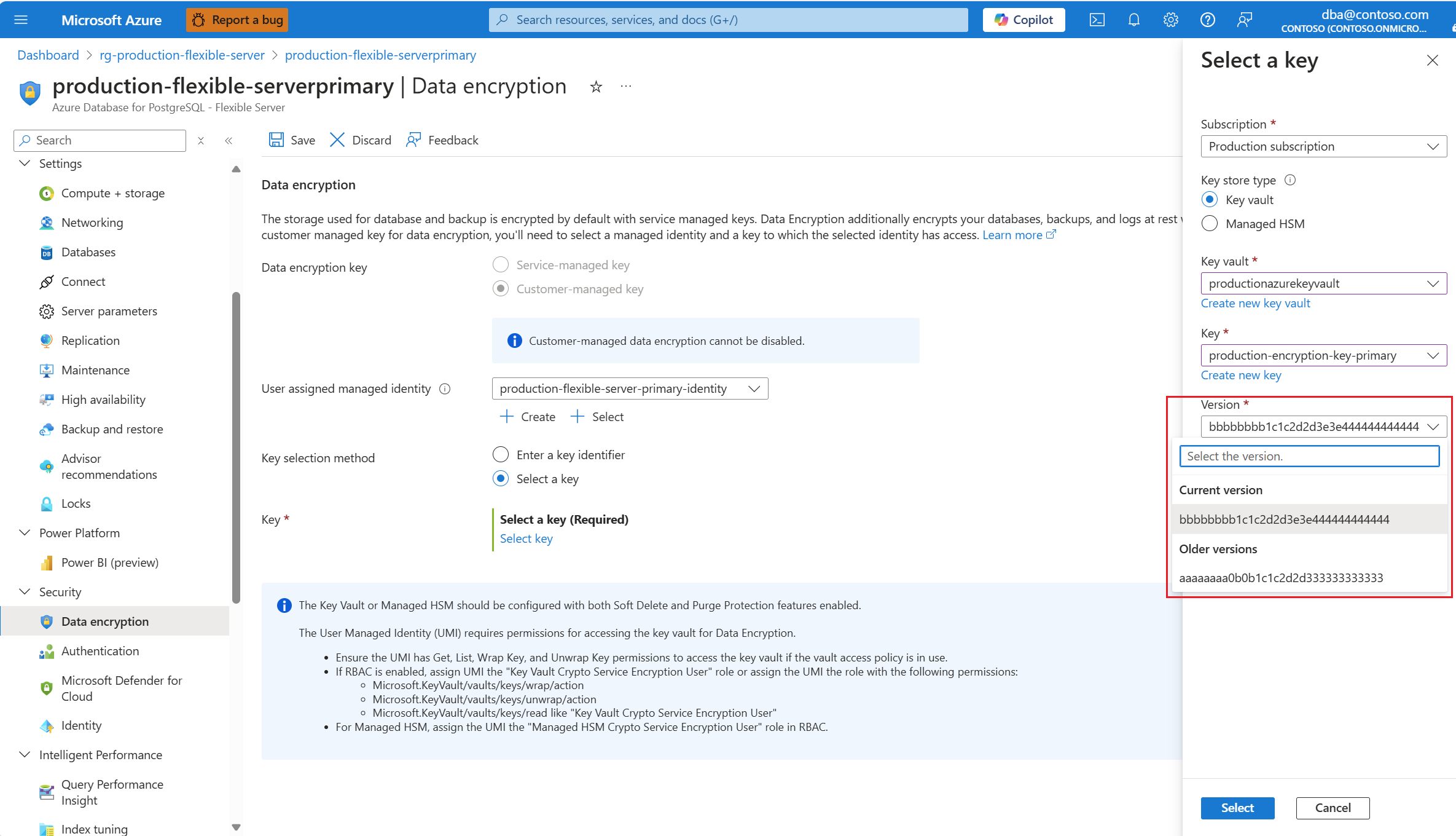

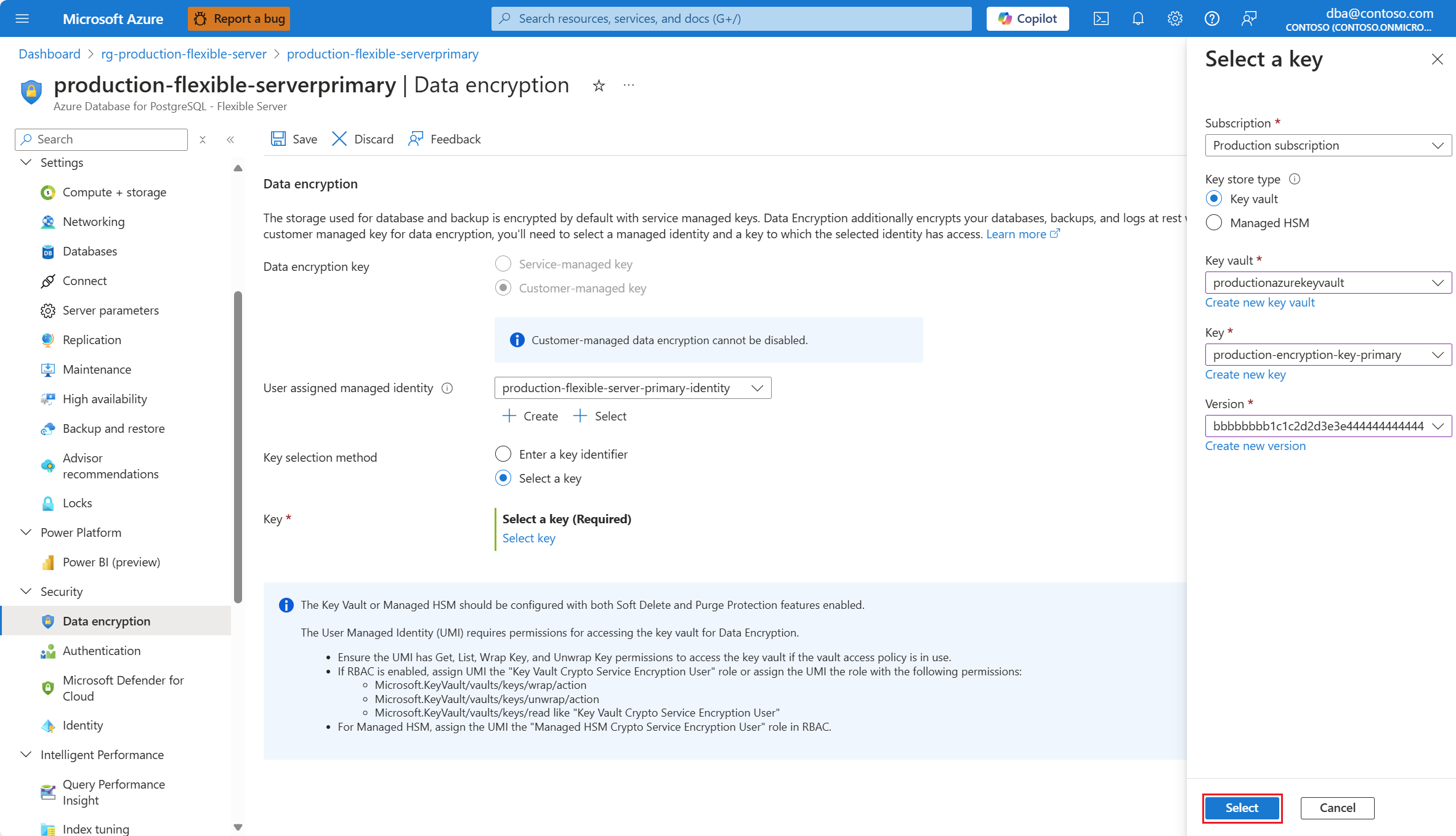

展開 [版本],然後選取您要用於數據加密之密鑰版本的標識碼。

選取選取。

一旦滿意所做的變更,請選取 [ 儲存]。

相關內容

- 資料加密。

![顯示如何從中設定數據加密設定之 [安全性] 索引標籤的螢幕快照。](media/how-to-data-encryption/create-server-security-tab.png)

![此螢幕快照顯示 [新增] 按鈕的位置,以指派伺服器存取數據加密密鑰的身分識別。](media/how-to-data-encryption/create-server-customer-assigned-add-identity.png)