Azure 運算子連接點安全性

Azure 運算子連接點的設計及建置目的是要偵測及防範最新的安全性威脅,並符合政府與產業安全性標準的嚴格需求。 兩個基石構成其安全性架構的基礎:

- 預設安全性 - 安全性復原能力是平台固有部分,幾乎不需要任何組態變更就能安全地使用它。

- 假設入侵 - 基礎假設是任何系統都可能遭到入侵,因此目標是在發生安全性缺口時將其影響降到最低。

Azure 運算子連接點利用 Microsoft 雲端原生安全性工具,讓您能夠改善雲端安全性態勢,同時讓您保護操作員工作負載。

透過適用於雲端的 Microsoft Defender 進行全平台保護

適用於雲端的 Microsoft Defender 是雲端原生應用程式保護平台 (CNAPP),可提供強化資源、管理安全性態勢、防範網路攻擊,以及簡化安全性管理所需的安全性功能。 以下是適用於雲端的 Defender 的一些主要功能,這些功能適用於 Azure 運算子連接點平台:

- 虛擬機器和容器登錄的弱點評量 - 輕鬆啟用弱點評量解決方案,以探索、管理及解決弱點。 直接從適用於雲端的 Defender 內部檢視、調查及補救發現的結果。

- 混合式雲端安全性 – 取得您所有內部部署和雲端工作負載中安全性的統一檢視。 套用安全性原則,並持續評估您混合式雲端工作負載的安全性,以確保符合安全性標準。 從多種來源 (包括防火牆和其他合作夥伴解決方案) 收集、搜尋及分析安全性資料。

- 威脅防護警示 - 進階的行為分析和 Microsoft Intelligent Security Graph 可勝過不斷演進的網路攻擊。 內建行為分析與機器學習可識別攻擊與零時差惡意探索。 監視網路、機器、Azure 儲存體和雲端服務中是否有傳入攻擊和侵入後活動。 使用互動式工具和內容相關威脅情報來簡化調查。

- 對於各種安全性標準的合規性評量 - 適用於雲端的 Microsoft Defender 會持續評估混合式雲端環境,以根據 Azure 安全性基準測試中的控制項和最佳做法來分析風險因素。 當您啟用進階安全性功能時,您可以根據組織的需求套用一系列其他業界標準、法規標準和基準測試。 從法規合規性儀表板新增標準並追蹤您的合規性。

- 容器安全性功能 - 受益於容器化環境上的弱點管理與即時威脅防護。

有增強的安全性選項可讓您保護內部部署主機伺服器,以及執行操作員工作負載的 Kubernetes 叢集。 以下說明這些選項。

透過適用於端點的 Microsoft Defender 的裸機電腦主機作業系統保護

當您選擇啟用適用於端點的 Microsoft Defender 解決方案時,裝載內部部署基礎結構計算伺服器的 Azure 運算子連接點裸機電腦 (BMM) 會收到保護。 適用於端點的 Microsoft Defender 提供預防性防病毒軟體 (AV)、端點偵測和回應 (EDR),以及弱點管理功能。

當您選取並啟用適用於伺服器的 Microsoft Defender 方案後,您可選擇啟用適用於端點的 Microsoft Defender 保護,因為適用於伺服器的 Defender 方案啟用是適用於端點的 Microsoft Defender 的必要條件。 一旦啟用,適用於端點的 Microsoft Defender 組態是由平台管理,以確保最佳的安全性和效能,並降低設定錯誤的風險。

透過適用於容器的 Microsoft Defender 的 Kubernetes 叢集工作負載保護

當您選擇啟用適用於容器的 Microsoft Defender 解決方案時,執行操作員工作負載的內部部署 Kubernetes 叢集會受到保護。 適用於容器的 Microsoft Defender 提供叢集和 Linux 節點的執行階段威脅防護,以及針對設定錯誤的叢集環境強化。

您可選擇啟用適用於容器的 Defender 方案,以在適用於雲端的 Defender 內啟用適用於容器的 Defender 保護。

雲端安全性是共同責任

請務必瞭解,在雲端環境中,安全性是您 與雲端提供者之間的共同責任 。 無論是軟體即服務 (SaaS)、平台即服務 (PaaS) 或基礎結構即服務 (IaaS),以及工作負載的託管位置 – 在雲端提供者或您自己的內部部署資料中心內,責任會因工作負載執行所在的雲端服務類型而有所不同。

Azure 運算子連接點工作負載會在資料中心的伺服器上執行,因此您可控制內部部署環境的變更。 Microsoft 會定期提供包含安全性和其他更新的新平台版本。 然後,您必須決定何時將這些版本套用至您的環境,以符合貴組織的商務需求。

Kubernetes 安全性效能評定掃描

業界標準安全性基準檢驗工具可用來掃描 Azure 操作員 Nexus 平臺的安全性合規性。 這些工具包括 OpenSCAP,用來評估 Kubernetes 安全性技術實作指南 (STIG) 控制項和 Aqua Security 的 Kube-Bench 合規性,以評估與因特網安全性中心 (CIS) Kubernetes 基準檢驗的合規性。

某些控件在技術上無法實作於 Azure 操作員 Nexus 環境中,但這些例外控件記載於適用 Nexus 層的下方。

這些工具不會評估環境控件,例如 RBAC 和服務帳戶測試,因為結果可能會根據客戶需求而有所不同。

NTF = 技術上不可行

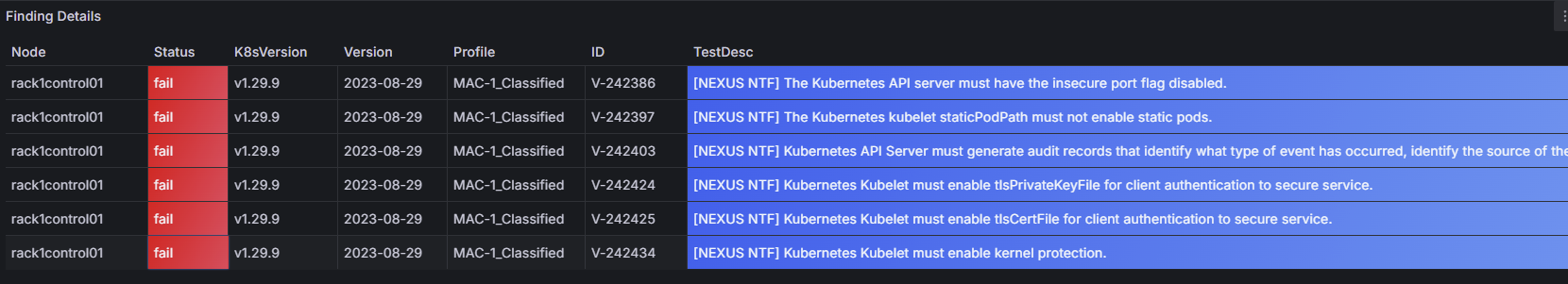

OpenSCAP STIG - V2R2

Cluster

| STIG識別碼 | 建議描述 | 狀態 | 問題 |

|---|---|---|---|

| V-242386 | Kubernetes API 伺服器必須停用不安全的埠旗標 | NTF | 此檢查在 v1.24.0 和更新版本中已被取代 |

| V-242397 | Kubernetes kubelet staticPodPath 不得啟用靜態 Pod | NTF | 僅針對控制節點啟用,kubeadm 需要 |

| V-242403 | Kubernetes API Server 必須產生稽核記錄,以識別發生的事件類型、識別事件的來源、包含事件結果、識別任何使用者,以及識別與事件相關聯的任何容器 | NTF | 特定 API 要求和回應包含秘密,因此不會在稽核記錄中擷取 |

| V-242424 | Kubernetes Kubelet 必須啟用 tlsPrivateKeyFile,客戶端驗證才能保護服務 | NTF | Kubelet SAN 只包含主機名 |

| V-242425 | Kubernetes Kubelet 必須啟用 tlsCertFile,客戶端驗證才能保護服務。 | NTF | Kubelet SAN 只包含主機名 |

| V-242434 | Kubernetes Kubelet 必須啟用核心保護。 | NTF | 在 Nexus 中啟用核心保護不適用於 kubeadm |

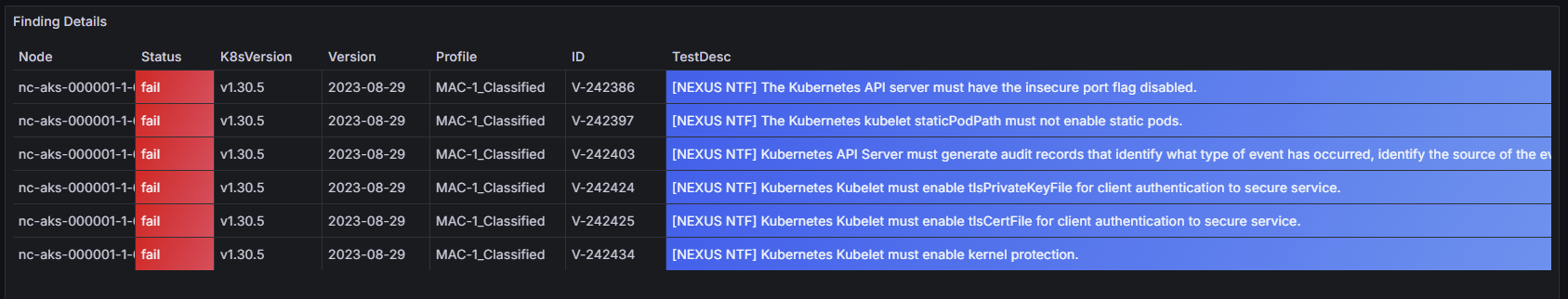

Nexus Kubernetes 叢集

| STIG識別碼 | 建議描述 | 狀態 | 問題 |

|---|---|---|---|

| V-242386 | Kubernetes API 伺服器必須停用不安全的埠旗標 | NTF | 此檢查在 v1.24.0 和更新版本中已被取代 |

| V-242397 | Kubernetes kubelet staticPodPath 不得啟用靜態 Pod | NTF | 僅針對控制節點啟用,kubeadm 需要 |

| V-242403 | Kubernetes API Server 必須產生稽核記錄,以識別發生的事件類型、識別事件的來源、包含事件結果、識別任何使用者,以及識別與事件相關聯的任何容器 | NTF | 特定 API 要求和回應包含秘密,因此不會在稽核記錄中擷取 |

| V-242424 | Kubernetes Kubelet 必須啟用 tlsPrivateKeyFile,客戶端驗證才能保護服務 | NTF | Kubelet SAN 只包含主機名 |

| V-242425 | Kubernetes Kubelet 必須啟用 tlsCertFile,客戶端驗證才能保護服務。 | NTF | Kubelet SAN 只包含主機名 |

| V-242434 | Kubernetes Kubelet 必須啟用核心保護。 | NTF | 在 Nexus 中啟用核心保護不適用於 kubeadm |

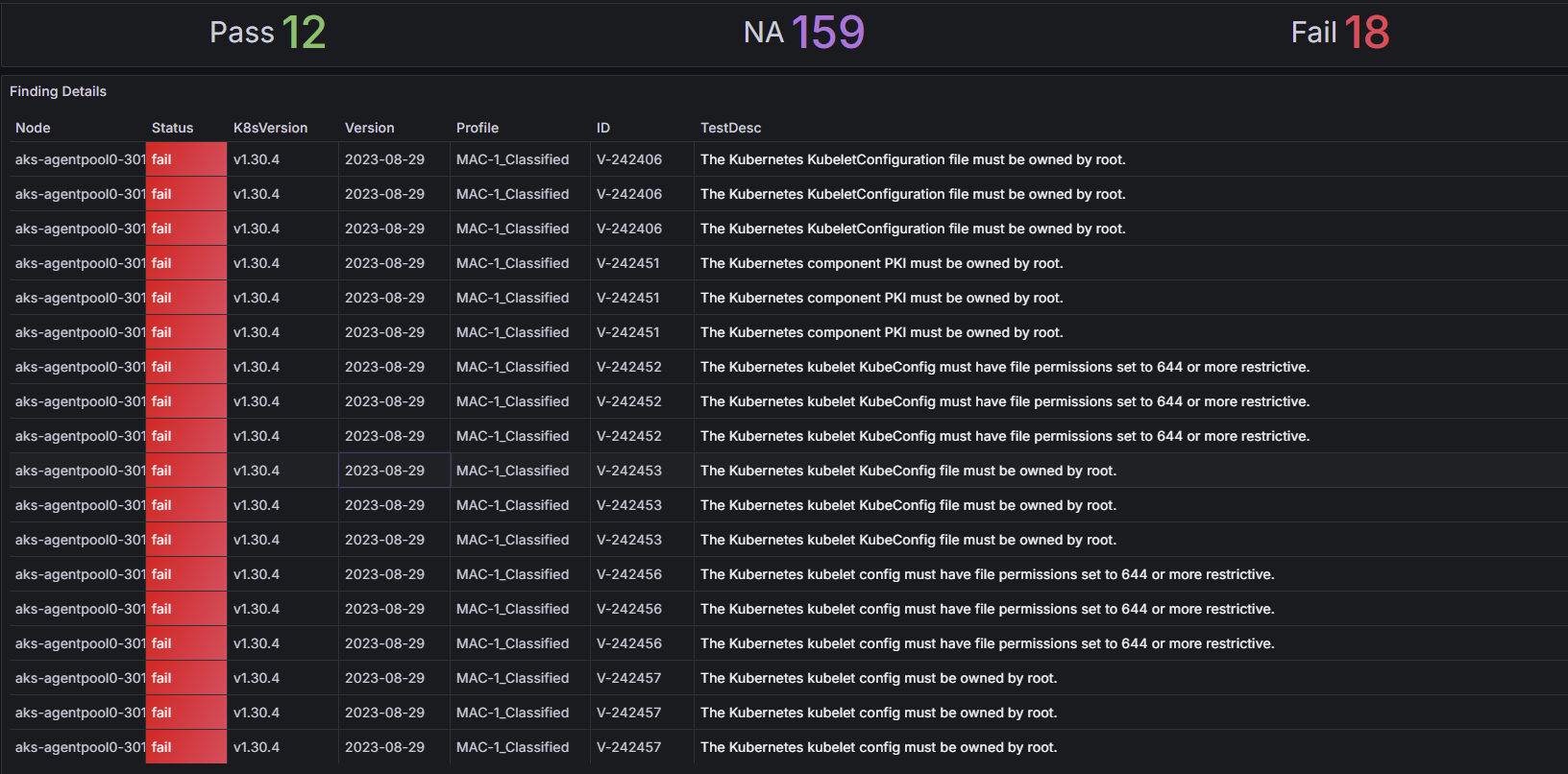

叢集管理員 - Azure Kubernetes

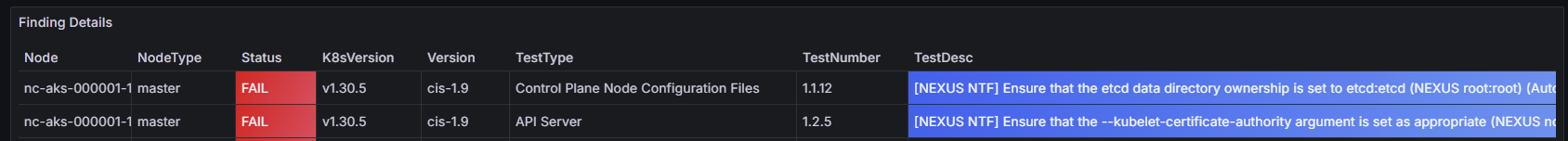

作為安全服務,Azure Kubernetes Service (AKS) 符合 SOC、ISO、PCI DSS 和 HIPAA 標準。 下圖顯示叢集管理員 AKS 實作的 OpenSCAP 檔案許可權例外狀況。

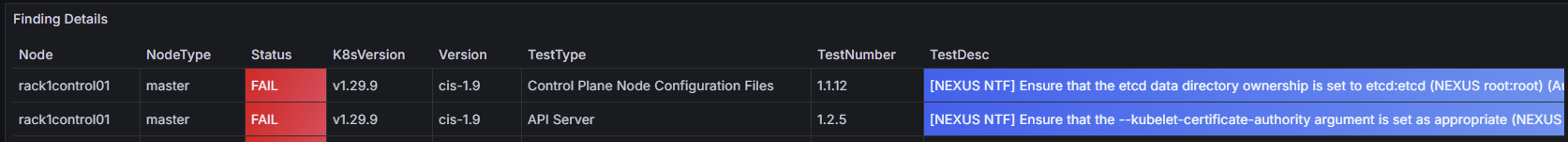

Aquasec Kube-Bench - CIS 1.9

Cluster

| CIS 識別碼 | 建議描述 | 狀態 | 問題 |

|---|---|---|---|

| 1 | 控制平面元件 | ||

| 1.1 | 控制平面節點設定檔 | ||

| 1.1.12 | 確定etcd資料目錄擁有權設定為 etcd:etcd |

NTF | Nexus 為 root:root,etcd 使用者未針對 kubeadm 設定 |

| 1.2 | API 伺服器 | ||

| 1.1.12 | 確定已適當設定 --kubelet-certificate-authority 引數 |

NTF | Kubelet SAN 僅包含主機名 |

Nexus Kubernetes 叢集

| CIS 識別碼 | 建議描述 | 狀態 | 問題 |

|---|---|---|---|

| 1 | 控制平面元件 | ||

| 1.1 | 控制平面節點設定檔 | ||

| 1.1.12 | 確定etcd資料目錄擁有權設定為 etcd:etcd |

NTF | Nexus 為 root:root,etcd 使用者未針對 kubeadm 設定 |

| 1.2 | API 伺服器 | ||

| 1.1.12 | 確定已適當設定 --kubelet-certificate-authority 引數 |

NTF | Kubelet SAN 僅包含主機名 |

叢集管理員 - Azure Kubernetes

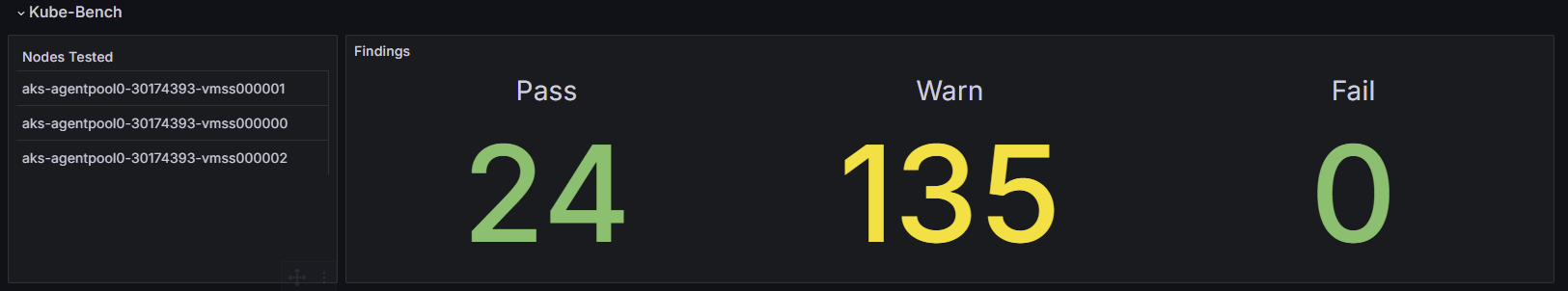

運算元 Nexus 叢集管理員是 AKS 實作。 下圖顯示叢集管理員的 Kube-Bench 例外狀況。 如需 Azure Kubernetes Service (AKS) CIS 基準檢驗評估的完整報告,請參閱 這裡