教學課程:使用 Azure 入口網站記錄往返於虛擬機器的網路流量

重要

網路安全性群組 (NSG) 流量記錄將於 2027 年 9 月 30 日淘汰。 經此淘汰後,自 2025 年 6 月 30 日起您將無法再建立新的 NSG 流量記錄。 建議您移轉 (部分機器翻譯) 至虛擬網路流量記錄,以因應 NSG 流量記錄的限制。 過了淘汰日期之後,將不再支援啟用了 NSG 流量記錄的流量分析,且將會刪除您的訂用帳戶中現有的 NSG 流量記錄資源。 不過,NSG 流量記錄將不會刪除,且將繼續遵循其各自的保留原則。 如需詳細資訊,請參閱官方公告。

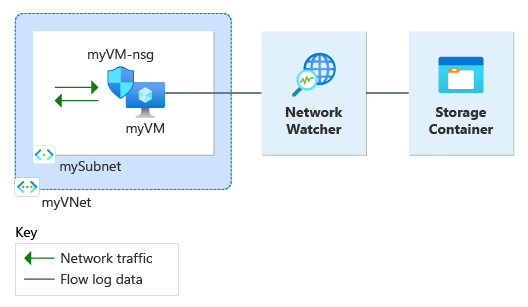

網路安全性群組流量記錄是 Azure 網路監看員的一項功能,可讓您記錄流經網路安全性群組的 IP 流量相關資訊。 如需網路安全性群組流量記錄的詳細資訊,請參閱 NSG 流量記錄概觀。

本教學課程可協助您使用 NSG 流量記錄來記錄虛擬機器的網路流量,這些流量會流經與其網路介面相關聯的網路安全性群組。

在本教學課程中,您會了解如何:

- 建立虛擬網路

- 使用與其網路介面相關聯的網路安全性群組建立虛擬機器

- 註冊 Microsoft Insights 提供者

- 使用網路監看員流量記錄來啟用網路安全性群組的流量記錄

- 下載記錄的資料

- 檢視記錄的資料

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 如果您沒有 Azure 訂用帳戶,請在開始前建立免費帳戶。

建立虛擬網路

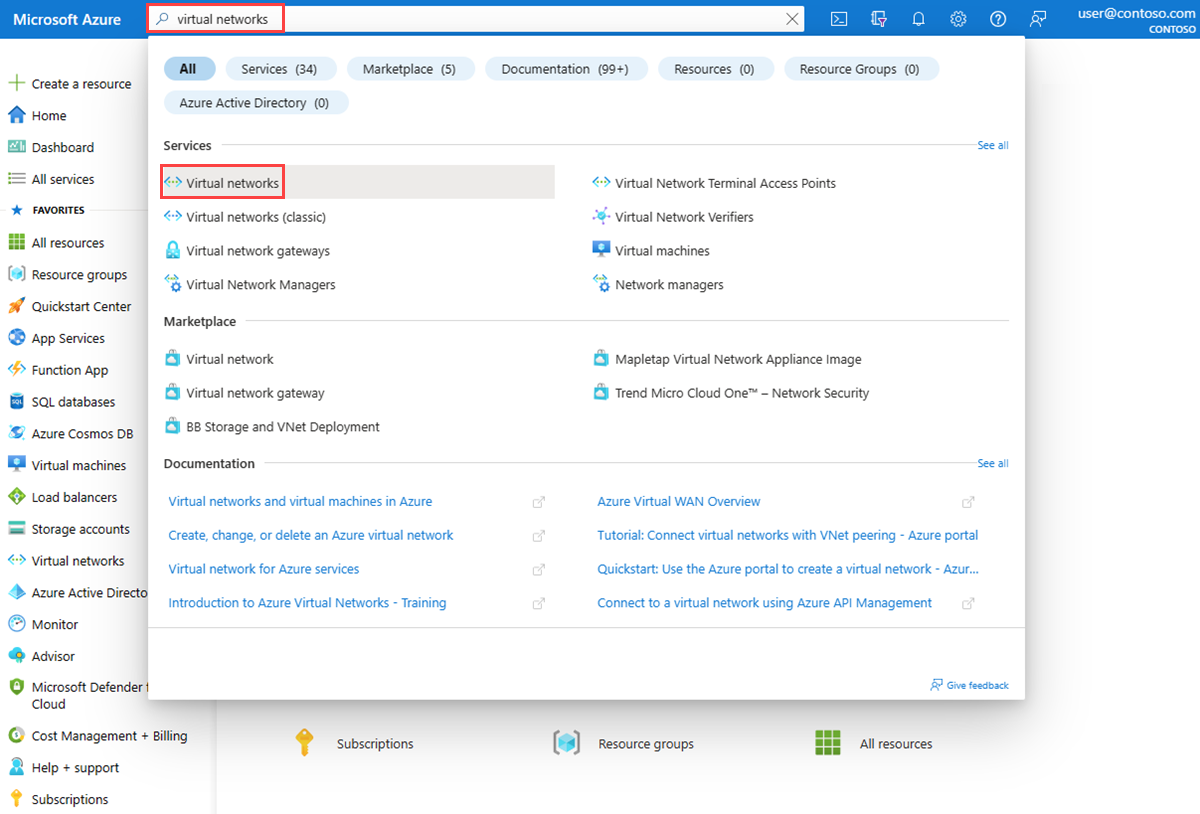

在本節中,您會為虛擬機器建立具有一個子網路的 myVNet 虛擬網路。

登入 Azure 入口網站。

在入口網站頂端的搜尋方塊中,輸入「虛擬網路」。 從搜尋結果中選取 [虛擬網路]。

選取 + 建立。 在 [建立虛擬網路] 的 [基本] 索引標籤中,輸入或選取下列值:

設定 值 專案詳細資料 訂用帳戶 選取 Azure 訂閱。 資源群組 選取 [新建]

在 [名稱] 中輸入 myResourceGroup。

選取 [確定]。[執行個體詳細資料] 名稱 輸入 [myVNet]。 區域 選取 [(美國) 美國東部]。 選取 [檢閱 + 建立]。

檢閱設定,然後選取 [建立]。

建立虛擬機器

在本節中,您會建立 myVM 虛擬機器。

在入口網站頂端的搜尋方塊中,輸入「虛擬機器」。 在搜尋結果中,選取 [虛擬機器]。

選取 [+建立],然後選取 [Azure 虛擬機器]。

在 [建立虛擬機器] 中,輸入或選取 [基本資訊] 索引標籤中的下列值:

設定 值 專案詳細資料 訂用帳戶 選取 Azure 訂閱。 資源群組 選取 myResourceGroup。 [執行個體詳細資料] 虛擬機器名稱 輸入 myVM。 區域 選取 [(美國) 美國東部]。 可用性選項 選取 [不需要基礎結構備援]。 安全性類型 選取 [標準]。 映像 選取 [Windows Server 2022 Datacenter:Azure Edition - x64 Gen2]。 大小 選擇大小或保留預設設定。 系統管理員帳戶 使用者名稱 輸入使用者名稱。 密碼 輸入密碼。 確認密碼 重新輸入密碼。 選取 [網路] 索引標籤,或選取 [下一步: 磁碟],然後選取 [下一步: 網路]。

在 [網路] 索引標籤中選取下列值:

設定 值 網路介面 虛擬網路 選取 [myVNet]。 子網路 選取 [mySubnet]。 公用 IP 選取 [(新) myVM-ip]。 NIC 網路安全性群組 選取 [基本]。 此設定會建立名為 myVM-nsg 的網路安全性群組,並將其與 myVM 虛擬機器的網路介面產生關聯。 公用輸入連接埠 選取 [允許選取的連接埠]。 選取輸入連接埠 選取 [RDP (3389)]。 警告

建議只在測試時將 RDP 連接埠設為向網際網路開放。 針對實際執行環境,建議將 RDP 連接埠的存取限制為特定的 IP 位址或 IP 位址範圍。 您也可以封鎖對 RDP 連接埠的網際網路存取,並使用 Azure Bastion 從 Azure 入口網站安全連線至虛擬機器。

選取 [檢閱 + 建立]。

檢閱設定,然後選取 [建立]。

部署完成後,請選取 [移至資源] 以移至 myVM 的 [概觀] 頁面。

選取 [連線],然後選取 [RDP]。

選取 [下載 RDP 檔案],然後開啟下載的檔案。

選取 [連線],然後輸入您在先前步驟中建立的使用者名稱和密碼。 如果出現提示,請接受憑證。

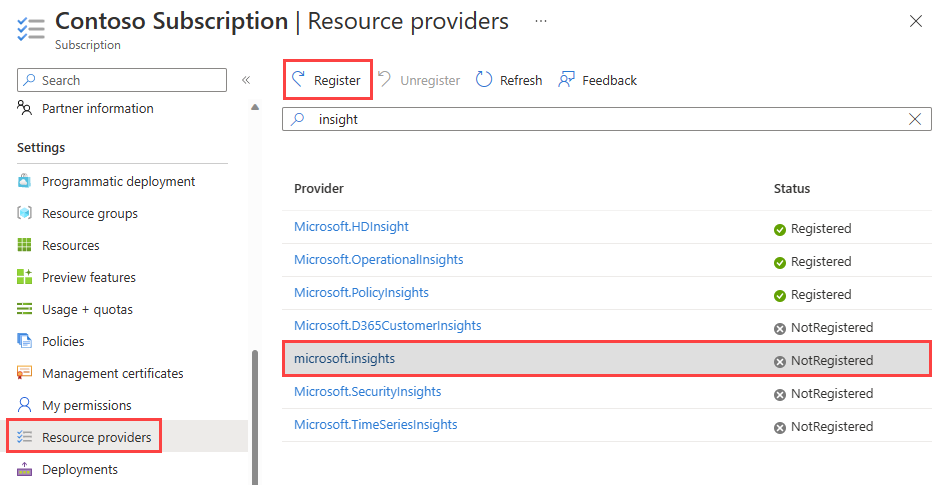

註冊 Insights 提供者

NSG 流程記錄需要 Microsoft.Insights 提供者。 若要檢查其狀態,請遵循下列步驟:

在入口網站頂端的搜尋方塊中,輸入訂用帳戶。 從搜尋結果,選取 [訂用帳戶]。

在 [訂用帳戶] 中,選取您想要啟用提供者的 Azure 訂用帳戶。

選取訂用帳戶 [設定] 下的 [資源提供者]。

在篩選方塊中輸入「深入解析」。

確認顯示的提供者狀態為 [已註冊]。 如果狀態為 [NotRegistered],請選取 [Microsoft.Insights] 提供者,然後選取 [註冊]。

建立儲存體帳戶

在本節中,您會建立儲存體帳戶以用於儲存流量記錄。

在入口網站頂端的搜尋方塊中,輸入儲存體帳戶。 選取搜尋結果中的 [儲存體帳戶]。

選取 + 建立。 在 [建立儲存體帳戶] 中,輸入或選取 [基本資訊] 索引標籤中的下列值:

設定 值 專案詳細資料 訂用帳戶 選取 Azure 訂閱。 資源群組 選取 myResourceGroup。 [執行個體詳細資料] 儲存體帳戶名稱 輸入唯一名稱。 本教學課程使用 mynwstorageaccount。 區域 選取 [(美國) 美國東部]。 儲存體帳戶必須位於與虛擬機器及其網路安全性群組相同的區域中。 效能 選取 [標準]。 NSG 流量記錄僅支援標準層儲存體帳戶。 備援 選取符合持久性需求的 [本地備援儲存體 (LRS)] 或不同的複寫策略。 選取 [檢閱] 索引標籤,或選取底部的 [檢閱] 按鈕。

檢閱設定,然後選取 [建立]。

建立 NSG 流量記錄

在本節中,您會建立 NSG 流量記錄,並將其儲存至先前在本教學課程中建立的儲存體帳戶。

在入口網站頂端的搜尋方塊中,輸入網路監看員。 從搜尋結果中,選取 [網路監看員]。

在 [記錄] 底下,選取 [流量記錄]。

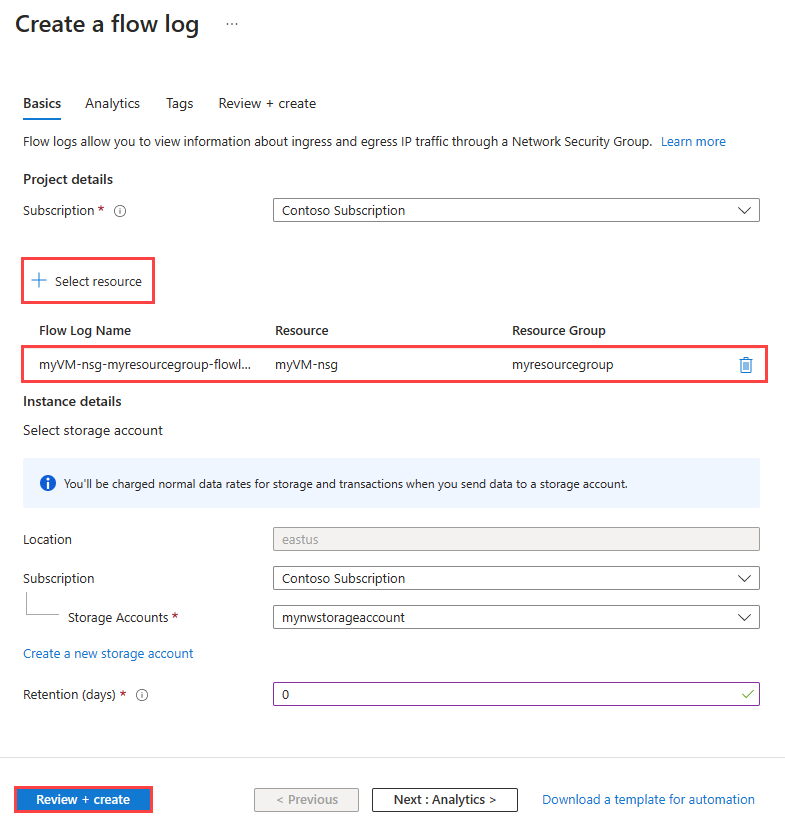

在 [網路監看員 | 流量記錄] 中,選取 [+ 建立] 或 [建立流量記錄] 藍色按鈕。

在 [建立流量記錄] 中,輸入或選取下列值:

設定 值 專案詳細資料 訂用帳戶 針對您要記錄的網路安全性群組,選取其 Azure 訂用帳戶。 網路安全性群組 選取 [+ 選取資源]。

在 [選取網路安全性群組] 中,選取 [myVM-nsg]。 然後,選取 [確認選取項目]。流量記錄名稱 保留 myVM-nsg-myResourceGroup-flowlog 的預設值。 [執行個體詳細資料] 訂用帳戶 選取儲存體帳戶的 Azure 訂用帳戶。 儲存體帳戶 選取您在上一個步驟中建立的儲存體帳戶。 本教學課程使用 mynwstorageaccount。 保留 (天數) 輸入 0 以永遠保留儲存體帳戶中的流量記錄資料 (直到您從儲存體帳戶中刪除資料為止)。 若要套用保留原則,請輸入保留時間 (以天為單位)。 如需儲存體價格的詳細資訊,請參閱 Azure 儲存體價格。

注意

Azure 入口網站會在 NetworkWatcherRG 資源群組中建立 NSG 流量記錄。

選取 [檢閱 + 建立]。

檢閱設定,然後選取 [建立]。

部署完成之後,請選取 [移至資源] 以確認已建立並列在 [流量記錄] 頁面中的流量記錄。

回到使用 myVM 虛擬機器的 RDP 工作階段。

開啟 Microsoft Edge 並移至

www.bing.com。

下載流量記錄

在本節中,您會移至先前選取的儲存體帳戶,並下載在上一節中建立的 NSG 流量記錄。

在入口網站頂端的搜尋方塊中,輸入儲存體帳戶。 選取搜尋結果中的 [儲存體帳戶]。

選取 [mynwstorageaccount] 或您先前建立並選取的儲存體帳戶來儲存記錄。

在 [資料儲存體] 下選取 [容器]。

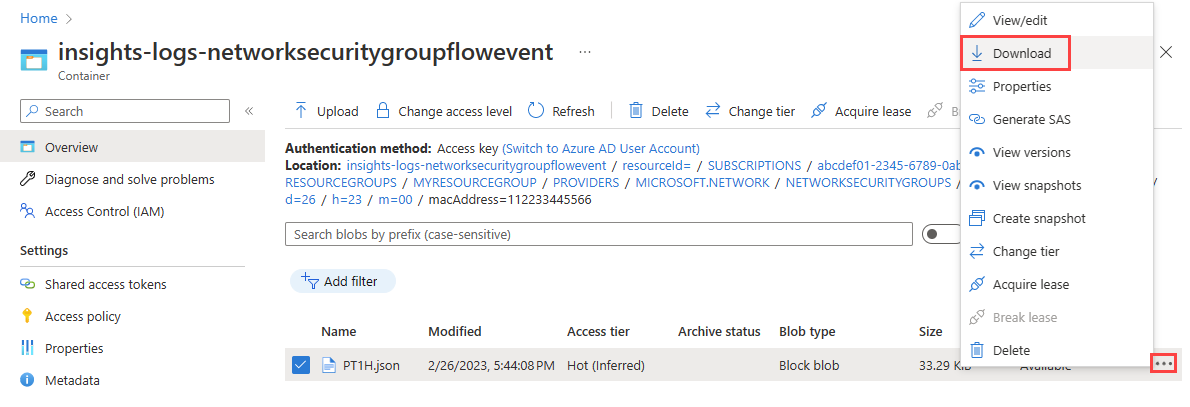

選取 insights-logs-networksecuritygroupflowevent 容器。

在容器中,瀏覽資料夾階層,直到看到

PT1H.json檔案為止。 NSG 記錄檔會寫入至遵循下列命名慣例的資料夾階層:https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{networSecurityGroupName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={acAddress}/PT1H.json選取 PT1H.json 檔案右邊的省略符號 [...],然後選取 [下載]。

注意

您可以使用 Azure 儲存體總管,從儲存體帳戶存取和下載流量記錄。 如需詳細資訊,請參閱開始使用儲存體總管。

檢視流量記錄

使用您選擇的文字編輯器開啟下載的 PT1H.json 檔案。 下列範例是取自下載的 PT1H.json 檔案區段,其中顯示 DefaultRule_AllowInternetOutBound 規則所處理的流量。

{

"time": "2023-02-26T23:45:44.1503927Z",

"systemId": "00000000-0000-0000-0000-000000000000",

"macAddress": "112233445566",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/MYVM-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "112233445566",

"flowTuples": [

"1677455097,10.0.0.4,13.107.21.200,49982,443,T,O,A,C,7,1158,12,8143"

]

}

]

}

]

}

}

以逗號分隔的 flowTuples 資訊代表下列內容:

| 範例資料 | 資料代表的意義 | 說明 |

|---|---|---|

| 1677455097 | 時間戳記 | 流量發生時的時間戳記,格式為 UNIX EPOCH。 在上述範例中,日期會轉換為 2023 年 2 月 26 日下午 11:44:57 UTC/GMT。 |

| 10.0.0.4 | 來源 IP 位址 | 流量源頭的來源 IP 位址。 10.0.0.4 是您先前所建立 VM 的私人 IP 位址。 |

| 13.107.21.200 | 目的地 IP 位址 | 流量流向的目的地 IP 位址。13.107.21.200 是 www.bing.com 的 IP 位址。 由於流量流向 Azure 外部,因此安全性規則 DefaultRule_AllowInternetOutBound 會處理流量。 |

| 49982 | 來源連接埠 | 流量源頭的來源連接埠。 |

| 443 | 目的地連接埠 | 流量流向的目的地連接埠。 |

| T | 通訊協定 | 流量的通訊協定。 T:TCP。 |

| O | 方向 | 流量的方向。 O:輸出。 |

| A | Decision | 安全性規則所做的決策。 A:允許。 |

| C | 流量狀態 (僅限第 2 版) | 流量的狀態。 C:繼續進行中的流量。 |

| 7 | 封包已傳送 (僅限第 2 版) | 自上次更新後傳送到目的地的 TCP 封包總數。 |

| 1158 | 位元組已傳送 (僅限第 2 版) | 自上次更新後從來源傳送到目的地的 TCP 封包位元組總數。 封包位元組包括封包標頭與承載。 |

| 12 | 封包已接收 (僅限第 2 版) | 自上次更新後從目的地接收的 TCP 封包總數。 |

| 8143 | 位元組已接收 (僅限第 2 版) | 自上次更新後從目的地接收的 TCP 封包位元組總數。 封包位元組包括封包標頭與承載。 |

清除資源

不再需要資源群組時,請刪除 myResourceGroup 及其包含的所有資源:

在入口網站頂端的搜尋方塊中,輸入 myResourceGroup。 從搜尋結果中選取 [myResourceGroup]。

選取 [刪除資源群組]。

在 [刪除資源群組] 中,輸入 myResourceGroup,然後選取 [刪除]。

選取 [刪除] 以確認刪除資源群組及其所有資源。

注意

myVM-nsg-myResourceGroup-flowlog 流量記錄檔位於 NetworkWatcherRG 資源群組中,但在刪除 myVM-nsg 網路安全性群組之後將會刪除它 (藉由刪除 myResourceGroup 資源群組)。

相關內容

- 若要深入了解 NSG 流量記錄,請參閱網路安全性群組的流量記錄。

- 若要了解如何建立、變更、啟用、停用或刪除 NSG 流量記錄,請參閱管理 NSG 流量記錄。

- 若要了解流量分析,請參閱流量分析概觀 (部分機器翻譯)。

![Azure 入口網站中 [流量記錄] 頁面的螢幕擷取畫面,其中顯示新建立的流量記錄。](media/nsg-flow-logs-tutorial/flow-logs-list.png)