教學課程:搭配中樞和輪輻網路使用 NAT 閘道

中樞和輪輻網路是高可用的多位置網路基礎結構的建置區塊之一。 中樞和輪輻網路最常見的部署是透過中央中樞路由所有輪輻間和輸出網際網路流量。 目的是使用網路虛擬設備 (NVA) 檢查周遊網路的所有流量,以進行安全掃描和封包檢查。

對於至網際網路的輸出流量,網路虛擬設備一般具有具指派的公用 IP 位址之網路介面。 NVA 在檢查輸出流量後,將流量轉送至公用介面和網際網路。 Azure NAT 閘道無需為 NVA 指派公用 IP 位址。 將 NAT 閘道與 NVA 的公用子網路相關聯會變更公用介面的路由,以透過 NAT 閘道路由所有輸出網際網路流量。 公用 IP 位址的消除提高了安全性,並允許縮放具有多個公用 IP 位址和/或公用 IP 前置詞的輸出來源網路位址轉譯 (SNAT)。

重要

本文中使用的 NVA 僅用於示範目的,並使用 Ubuntu 虛擬機器進行模擬。 解決方案不包括用於 NVA 部署的高可用性之負載平衡器。 將本文中的 Ubuntu 虛擬機器取代為您選擇的 NVA。 如需路由和設定說明,請諮詢所選 NVA 的廠商。 對於高可用的 NVA 基礎結構,建議使用負載平衡器和可用性區域。

在本教學課程中,您會了解如何:

- 建立 NAT 閘道。

- 建議中樞和輪輻虛擬網路。

- 建立模擬網路虛擬設備 (NVA)。

- 強制所有流量從輪輻透過中樞。

- 強制中樞和輪輻中的所有網際網路流量透過 NAT 閘道。

- 測試 NAT 閘道和輪輻間路由。

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 免費建立帳戶。

建立 NAT 閘道

所有輸出網際網路流量都會周遊 NAT 閘道至網際網路。 使用以下範例為中樞和輪輻網路建立 NAT 閘道。

登入 Azure 入口網站。

在入口網站頂端的搜尋方塊中,輸入 NAT 閘道。 在搜尋結果中,選取 [NAT 閘道]。

選取 + 建立。

在 [建立網路位址轉譯 (NAT) 閘道] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [新建]

在 [名稱] 中輸入 test-rg。

選取 [確定]。[執行個體詳細資料] NAT 閘道名稱 輸入 nat-gateway。 區域 選取 [美國東部 2]。 可用性區域 選取 [區域] 或 [無區域]。 TCP 閒置逾時 (分鐘) 保留預設值 [4]。 選取 [Next: Outbound IP] \(下一步:輸出 IP\)。

在 [輸出 IP] 的 [公用 IP 位址] 中,選取 [建立新的公用 IP 位址]。

在 [名稱] 中輸入 public-ip-nat。

選取 [確定]。

選取 [檢閱 + 建立]。

選取 建立。

建立中樞虛擬網路

中樞虛擬網路是解決方案的中央網路。 中樞網路包含 NVA 設備以及公用和私人子網路。 NAT 閘道在建立虛擬網路期間被指派給公用子網路。 Bastion 主機設定為以下範例的一部分。 堡壘主機用於安全地連線至 NVA 虛擬機器和本文稍後在輪輻中部署的測試虛擬機器。

在入口網站頂端的搜尋方塊中,輸入虛擬網路。 選取搜尋結果中的 [虛擬網路]。

選取 + 建立。

在 [建立虛擬網路] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 名稱 輸入 vnet-hub。 區域 選取 [美國東部 2]。 選取 [下一步],繼續前往 [安全性] 索引標籤。

在 [安全性] 索引標籤的 [Azure Bastion] 區段中,選取 [啟用 Azure Bastion]。

Azure Bastion 會使用您的瀏覽器,透過安全殼層 (SSH) 或遠端桌面通訊協定 (RDP) 連線至虛擬網路中的 VM (使用其私人 IP 位址)。 VM 不需要公用 IP 位址、用戶端軟體或特殊設定。 如需 Azure Bastion 的詳細資訊,請參閱 Azure Bastion

在 [Azure Bastion] 中,輸入或選取下列資訊:

設定 值 Azure Bastion 主機名稱 輸入 bastion。 Azure Bastion 公用 IP 位址 選取 [建立公用 IP 位址]。

在 [名稱] 中輸入 public-ip-bastion。

選取 [確定]。選取 [下一步],繼續前往 [IP 位址] 索引標籤。

在 [子網路] 的 [位址空間] 方塊中,選取 [預設] 子網路。

在 [編輯子網路] 中,輸入或選取下列資訊:

設定 值 子網路用途 保留預設值 [Default]。 名稱 輸入 subnet-private。 IPv4 IPv4 位址範圍 保留 10.0.0.0/16 的預設值。 起始位址 保留預設值 [10.0.0.0]。 大小 保留預設值 [/24(256 addresses)]。 選取 [儲存]。

選取 [+ 新增子網路]。

在 [新增子網路] 中,輸入或選取下列資訊:

設定 值 子網路用途 保留預設值 [Default]。 名稱 輸入 subnet-public。 IPv4 IPv4 位址範圍 保留 10.0.0.0/16 的預設值。 起始位址 輸入 10.0.253.0。 大小 選取 [/28 (16 個位址)]。 安全性 NAT 閘道 選取 [nat-gateway]。 選取 [新增]。

選取 [檢閱 + 建立]。

選取 建立。

堡壘主機部署需要幾分鐘的時間。 當虛擬網路作為部署的一部分建立時,您可以繼續執行後續步驟。

建立模擬 NVA 虛擬機器

模擬 NVA 作為虛擬設備來路由輪輻和中樞之間的所有流量以及輸出至網際網路的流量。 Ubuntu 虛擬機器用於模擬 NVA。 使用以下範例建立模擬 NVA 並設定網路介面。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 [+ 建立],然後選取 [Azure 虛擬機器]。

在 [建立虛擬機器] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 虛擬機器名稱 輸入 vm-nva。 區域 選取 [(美國) 美國東部 2]。 可用性選項 選取 [不需要基礎結構備援]。 安全性類型 選取 [標準]。 映像 選取 [Ubuntu Server 24.04 LTS - x64 Gen2]。 VM 架構 保留預設值 [x64]。 大小 選取大小。 系統管理員帳戶 驗證類型 選取 [密碼]。 使用者名稱 輸入使用者名稱。 密碼 輸入密碼。 確認密碼 重新輸入密碼。 輸入連接埠規則 公用輸入連接埠 選取 [無]。 選取 [下一步:磁碟],然後選取 [下一步:網路]。

在 [網路] 索引標籤中,輸入或選取以下資訊:

設定 值 網路介面 虛擬網路 選取 [vnet-hub]。 子網路 選取 [subnet-public (10.0.253.0/28)]。 公用 IP 選取 [無]。 NIC 網路安全性群組 選取進階。 設定網路安全性群組 選取 [新建]

在 [名稱] 中,輸入 nsg-nva。

選取 [確定]。將其餘選項保留預設值,然後選取 [檢閱 + 建立]。

選取 建立。

設定虛擬機器網路介面

根據預設,虛擬機器的主要網路介面之 IP 設定設定為 [動態]。 使用以下範例將主要網路介面 IP 設定變更為 [靜態],並為 NVA 的私人介面新增次要網路介面。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 [vm-nva]。

在 [概觀] 中,如果虛擬機器正在執行,請選取 [停止]。

展開 [網路],然後選取 [網路設定]。

在 [網路設定] 中,選取 [網路介面:] 旁的網路介面名稱。 介面名稱是虛擬機器名稱以及隨機數字和字母。 在本例中,介面名稱為 vm-nva271。

在網路介面內容的 [設定] 中,選取 [IP 設定]。

選取 [啟用 IP 轉送] 旁的方塊。

選取套用。

套用動作完成時,選取 [ipconfig1]。

在 ipconfig1 中的 [私人 IP 位址設定],選取 [靜態]。

在 [私人 IP 位址]中輸入 10.0.253.10。

選取 [儲存]。

儲存動作完成後,返回 vm-nva 的網路設定。

在 vm-nva 的 [網路設定] 中,選取 [連結網路介面]。

選取 [建立及連結網路介面]。

在 [建立網路介面] 中,輸入或選取下列資訊:

設定 值 專案詳細資料 資源群組 選取 [test-rg]。 網路介面 名稱 輸入 nic-private。 子網路 選取 [subnet-private (10.0.0.0/24)]。 NIC 網路安全性群組 選取進階。 設定網路安全性群組 選取 [nsg-1]。 私人 IP 位址指派 選取 [靜態]。 私人 IP 位址 輸入 10.0.0.10。 選取 建立。

設定虛擬機器軟體

模擬 NVA 的路由使用 Ubuntu 虛擬機器中的 IP 表和內部 NAT。 藉由 Bastion 連線至 NVA 虛擬機器以設定 IP 表和路由設定。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 [vm-nva]。

啟動 vm-nva。

虛擬機器完成開機後,請繼續執行後續步驟。

在 [概觀] 區段中,選取 [連結],然後選取 [透過 Bastion 連結]。

輸入建立虛擬機器時所輸入的使用者名稱和密碼。

選取 Connect。

在虛擬機器提示時,輸入下列資訊,以啟用 IP 轉送:

sudo vim /etc/sysctl.conf在 Vim 編輯器中,從行

net.ipv4.ip_forward=1移除#:按下 [Insert] 鍵。

# Uncomment the next line to enable packet forwarding for IPv4 net.ipv4.ip_forward=1按下 [ESC] 鍵。

輸入

:wq,然後按 Enter。輸入以下資訊以在虛擬機器中啟用內部 NAT:

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo apt-get update sudo apt install iptables-persistent選取 [是] 兩次。

sudo su iptables-save > /etc/iptables/rules.v4 exit使用 Vim 編輯具有以下資訊的設定:

sudo vim /etc/rc.local按下 [Insert] 鍵。

將以下行新增至設定檔中:

/sbin/iptables-restore < /etc/iptables/rules.v4按下 [ESC] 鍵。

輸入

:wq,然後按 Enter。重新開機虛擬機器:

sudo reboot

建立中樞網路路由表

路由表用於覆寫 Azure 的預設路由。 建立路由表,強制中樞私人子網路內的所有流量透過模擬 NVA。

在入口網站頂端的搜尋方塊中,輸入「路由表」。 在搜尋結果中,選取 [路由表]。

選取 + 建立。

在 [建立路由表] 中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 區域 選取 [美國東部 2]。 名稱 輸入 route-table-nat-hub。 散佈閘道路由 保留預設值 [是]。 選取 [檢閱 + 建立]。

選取 建立。

在入口網站頂端的搜尋方塊中,輸入「路由表」。 在搜尋結果中,選取 [路由表]。

選取 [route-table-nat-hub]。

展開 [設定] ,然後選取 [路由]。

在 [路由] 中,選取 [+ 新增]。

在 [新增路由] 中,輸入或選取下列資訊:

設定 值 路由名稱 輸入 default-via-nat-hub。 目的地類型 選取 [IP 位址]。 目的地 IP 位址/CIDR 範圍 輸入 0.0.0.0/0。 下一個躍點類型 選取 [虛擬設備]。 下一個躍點位址 輸入 10.0.0.10。

這是您在先前步驟中新增至 NVA 私人介面的 IP 位址。選取 [新增]。

在 [設定] 中選取 [子網路]。

選取 [+ 建立關聯]。

在 [關聯子網路] 中,輸入或選取下列資訊:

設定 值 虛擬網路 選取 [vnet-hub (test-rg)]。 子網路 選取 [subnet-private]。 選取 [確定]。

建立輪輻一虛擬網路

在不同的區域中為中樞和輪輻網路的第一個輪輻建立另一個虛擬網路。

在入口網站頂端的搜尋方塊中,輸入虛擬網路。 選取搜尋結果中的 [虛擬網路]。

選取 + 建立。

在 [建立虛擬網路] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 名稱 輸入 vnet-spoke-1。 區域 選取 [(美國) 美國中南部]。 選取 [下一步],繼續前往 [安全性] 索引標籤。

選取 [下一步],繼續前往 [IP 位址] 索引標籤。

在 [IP 位址] 索引標籤的 [IPv4 位址空間] 中,選取 [刪除位址空間] 以刪除自動填入的位址空間。

選取 [新增 IPv4 位址空間]。

在 [IPv4 位址空間] 中輸入 10.1.0.0。 將遮罩選取範圍中的預設值保留 /16 (65,536 個位址)。

選取 [+ 新增子網路]。

在 [新增子網路] 中輸入或選取下列資訊:

設定 值 子網路用途 保留預設值 [Default]。 名稱 輸入 subnet-private。 IPv4 IPv4 位址範圍 保留 [10.1.0.0/16] 的預設值。 起始位址 保留預設值 [10.1.0.0]。 大小 保留預設值 [/24(256 addresses)]。 選取 [新增]。

選取 [檢閱 + 建立]。

選取 建立。

在中樞與輪輻一之間建立對等互連

虛擬網路對等互連用於將中樞連線至輪輻一網路,並將輪輻一網路連線至中樞。 使用下列範例,在中樞和輪輻一之間建立雙向網路對等互連。

在入口網站頂端的搜尋方塊中,輸入虛擬網路。 選取搜尋結果中的 [虛擬網路]。

選取 [vnet-hub]。

在 [設定] 中選取 [對等互連]。

選取 + 新增。

在 [新增對等互連] 中,輸入或選取下列資訊:

設定 值 遠端虛擬網路摘要 對等互連連結名稱 輸入 vnet-spoke-1-to-vnet-hub。 虛擬網路部署模型 保留預設值 [資源管理員]。 訂用帳戶 選取您的訂用帳戶。 虛擬網路 選取 [vnet-spoke-1 (test-rg)]。 遠端虛擬網路對等互連設定 允許 'vnet-spoke-1' 存取 'vnet-hub' 將預設保留為未選取。 允許 'vnet-spoke-1' 接收來自 'vnet-hub' 的轉送流量 選取核取方塊。 允許 'vnet-spoke-1' 中的閘道或路由伺服器將流量轉送至 'vnet-hub' 將預設保留為未選取。 啟用 'vnet-spoke-1' 以使用 'net-hub's' 的遠端閘道或路由伺服器 將預設保留為未選取。 區域虛擬網路摘要 對等互連連結名稱 輸入 vnet-hub-to-vnet-spoke-1。 區域虛擬網路對等互連設定 允許 'vnet-hub' 存取 'vnet-spoke-1' 將預設保留為未選取。 允許 'vnet-hub' 接收來自 'vnet-spoke-1' 的轉送流量 選取核取方塊。 允許 'vnet-hub' 中的閘道或路由伺服器將流量轉送至 'vnet-spoke-1' 將預設保留為未選取。 啟用 'vnet-hub' 以使用 'vnet-spoke-1' 的遠端閘道或路由伺服器 將預設保留為未選取。 選取 [新增]。

選取 [重新整理],並驗證對等互連狀態為 [已連線]。

建立輪輻一網路路由表

建立路由表,透過中樞虛擬網路中的模擬 NVA 來強制所有的輪輻閒和虛擬網路輸出流量。

在入口網站頂端的搜尋方塊中,輸入「路由表」。 在搜尋結果中,選取 [路由表]。

選取 + 建立。

在 [建立路由表] 中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 區域 選取 [美國中南部]。 名稱 輸入 route-table-nat-spoke-1。 散佈閘道路由 保留預設值 [是]。 選取 [檢閱 + 建立]。

選取 建立。

在入口網站頂端的搜尋方塊中,輸入「路由表」。 在搜尋結果中,選取 [路由表]。

選取 [route-table-nat-spoke-1]。

在 [設定] 中,選取 [路由]。

在 [路由] 中,選取 [+ 新增]。

在 [新增路由] 中,輸入或選取下列資訊:

設定 值 路由名稱 輸入 default-via-nat-spoke-1。 目的地類型 選取 [IP 位址]。 目的地 IP 位址/CIDR 範圍 輸入 0.0.0.0/0。 下一個躍點類型 選取 [虛擬設備]。 下一個躍點位址 輸入 10.0.0.10。

這是您在先前步驟中新增至 NVA 私人介面的 IP 位址。選取 [新增]。

在 [設定] 中選取 [子網路]。

選取 [+ 建立關聯]。

在 [關聯子網路] 中,輸入或選取下列資訊:

設定 值 虛擬網路 選取 [vnet-spoke-1 (test-rg)]。 子網路 選取 [subnet-private]。 選取 [確定]。

建立輪輻一測試虛擬機器

Windows Server 2022 虛擬機器用於測試透過 NAT 閘道的輸出網際網路流量以及中樞和輪輻網路中的輪輻間流量。 請使用下列範例來建立 Windows Server 2022 虛擬機器。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 [+ 建立],然後選取 [Azure 虛擬機器]。

在 [建立虛擬機器] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 虛擬機器名稱 輸入 vm-spoke-1。 區域 選取 [(美國) 美國中南部]。 可用性選項 選取 [不需要基礎結構備援]。 安全性類型 選取 [標準]。 映像 選取 [Windows Server 2022 Datacenter - x64 Gen2]。 VM 架構 保留預設值 [x64]。 大小 選取大小。 系統管理員帳戶 驗證類型 選取 [密碼]。 使用者名稱 輸入使用者名稱。 密碼 輸入密碼。 確認密碼 重新輸入密碼。 輸入連接埠規則 公用輸入連接埠 選取 [無]。 選取 [下一步:磁碟],然後選取 [下一步:網路]。

在 [網路] 索引標籤中,輸入或選取以下資訊:

設定 值 網路介面 虛擬網路 選取 [vnet-spoke-1]。 子網路 選取 [subnet-private (10.1.0.0/24)]。 公用 IP 選取 [無]。 NIC 網路安全性群組 選取進階。 設定網路安全性群組 選取 [新建]

輸入 nsg-spoke-1。輸入規則 選取 [+ 新增輸入規則]。

在 Service 中選取 [HTTP]。

選取 [新增]。

選取 [確定]。選取 [確定]。

將其餘選項保留預設值,然後選取 [檢閱 + 建立]。

選取 建立。

等候虛擬機器完成部署,再繼續進行後續步驟。

在輪輻一個測試虛擬機器上安裝 IIS

IIS 安裝在 Windows Server 2022 虛擬機器上,以利測試透過 NAT 閘道的輸出網際網路流量以及中樞和輪輻網路中的輪輻間流量。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 vm-spoke-1。

展開 [作業],然後選取 [執行命令]。

選取 [RunPowerShellScript]。

在 [執行命令指令碼] 中輸入下列指令碼:

# Install IIS server role Install-WindowsFeature -name Web-Server -IncludeManagementTools # Remove default htm file Remove-Item C:\inetpub\wwwroot\iisstart.htm # Add a new htm file that displays server name Add-Content -Path "C:\inetpub\wwwroot\iisstart.htm" -Value $("Hello World from " + $env:computername)選取執行。

等候指令碼完成,再繼續進行下一個步驟。 指令碼可能需要幾分鐘的時間才能完成。

當指令碼完成時,[輸出] 會顯示下列內容:

Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Common HTTP Features, Default Document, D...

建立第二個輪輻虛擬網路

為中樞和輪輻網路的第二個輪輻建立第二個虛擬網路。

在入口網站頂端的搜尋方塊中,輸入虛擬網路。 選取搜尋結果中的 [虛擬網路]。

選取 + 建立。

在 [建立虛擬網路] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 名稱 輸入 vnet-spoke-2。 區域 選取 [(美國) 美國西部 2]。 選取 [下一步],繼續前往 [安全性] 索引標籤。

選取 [下一步],繼續前往 [IP 位址] 索引標籤。

在 [IP 位址] 索引標籤的 [IPv4 位址空間] 中,選取 [刪除位址空間] 以刪除自動填入的位址空間。

選取 [新增 IPv4 位址空間]。

在 [IPv4 位址空間] 中輸入 10.2.0.0。 將遮罩選取範圍中的預設值保留 /16 (65,536 個位址)。

選取 [+ 新增子網路]。

在 [新增子網路] 中輸入或選取下列資訊:

設定 值 子網路用途 保留預設值 [Default]。 名稱 輸入 subnet-private。 IPv4 IPv4 位址範圍 保留 [10.2.0.0/16] 的預設值。 起始位址 保留 [10.2.0.0] 的預設值。 大小 保留預設值 [/24(256 addresses)]。 選取 [新增]。

選取 [檢閱 + 建立]。

選取 建立。

在中樞與輪輻二之間建立對等互連

在中樞和輪輻之間建立雙向虛擬網路對等。

在入口網站頂端的搜尋方塊中,輸入虛擬網路。 選取搜尋結果中的 [虛擬網路]。

選取 [vnet-hub]。

在 [設定] 中選取 [對等互連]。

選取 + 新增。

在入口網站頂端的搜尋方塊中,輸入虛擬網路。 選取搜尋結果中的 [虛擬網路]。

選取 [vnet-hub]。

在 [設定] 中選取 [對等互連]。

選取 + 新增。

在 [新增對等互連] 中,輸入或選取下列資訊:

設定 值 遠端虛擬網路摘要 對等互連連結名稱 輸入 vnet-spoke-2-to-vnet-hub。 虛擬網路部署模型 保留預設值 [資源管理員]。 訂用帳戶 選取您的訂用帳戶。 虛擬網路 選取 [vnet-spoke-2 (test-rg)]。 遠端虛擬網路對等互連設定 允許 'vnet-spoke-2' 存取 'vnet-hub' 將預設保留為未選取。 允許 'vnet-spoke-2' 接收來自 'vnet-hub' 的轉送流量 選取核取方塊。 允許 'vnet-spoke-2' 中的閘道或路由伺服器將流量轉送至 'vnet-hub' 將預設保留為未選取。 啟用 'vnet-spoke-2' 以使用 'net-hub's' 的遠端閘道或路由伺服器 將預設保留為未選取。 區域虛擬網路摘要 對等互連連結名稱 輸入 vnet-hub-to-vnet-spoke-2。 區域虛擬網路對等互連設定 允許 'vnet-hub' 存取 'vnet-spoke-2' 將預設保留為未選取。 允許 'vnet-hub' 接收來自 'vnet-spoke-2' 的轉送流量 選取核取方塊。 允許 'vnet-hub' 中的閘道或路由伺服器將流量轉送至 'vnet-spoke-2' 將預設保留為未選取。 啟用 'vnet-hub' 以使用 'vnet-spoke-2's' 的遠端閘道或路由伺服器 將預設保留為未選取。 選取 [新增]。

選取 [重新整理],並驗證對等互連狀態為 [已連線]。

建立輪輻二網路路由表

建立路由表,強制所有輸出網際網路和輪輻間流量透過中樞虛擬網路中的模擬 NVA。

在入口網站頂端的搜尋方塊中,輸入「路由表」。 在搜尋結果中,選取 [路由表]。

選取 + 建立。

在 [建立路由表] 中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 區域 選取 [美國西部 2]。 名稱 輸入 route-table-nat-spoke-2。 散佈閘道路由 保留預設值 [是]。 選取 [檢閱 + 建立]。

選取 建立。

在入口網站頂端的搜尋方塊中,輸入「路由表」。 在搜尋結果中,選取 [路由表]。

選取 [route-table-nat-spoke-2]。

在 [設定] 中,選取 [路由]。

在 [路由] 中,選取 [+ 新增]。

在 [新增路由] 中,輸入或選取下列資訊:

設定 值 路由名稱 輸入 default-via-nat-spoke-2。 目的地類型 選取 [IP 位址]。 目的地 IP 位址/CIDR 範圍 輸入 0.0.0.0/0。 下一個躍點類型 選取 [虛擬設備]。 下一個躍點位址 輸入 10.0.0.10。

這是您在先前步驟中新增至 NVA 私人介面的 IP 位址。選取 [新增]。

在 [設定] 中選取 [子網路]。

選取 [+ 建立關聯]。

在 [關聯子網路] 中,輸入或選取下列資訊:

設定 值 虛擬網路 選取 [vnet-spoke-2 (test-rg)]。 子網路 選取 [subnet-private]。 選取 [確定]。

建立輪輻二測試虛擬機器

為輪輻二中的測試虛擬機器建立 Windows Server 2022 虛擬機器。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 [+ 建立],然後選取 [Azure 虛擬機器]。

在 [建立虛擬機器] 的 [基本] 索引標籤中,輸入或選取下列資訊:

設定 值 專案詳細資料 訂用帳戶 選取您的訂用帳戶。 資源群組 選取 [test-rg]。 [執行個體詳細資料] 虛擬機器名稱 輸入 vm-spoke-2。 區域 選取 [(美國) 美國西部 2]。 可用性選項 選取 [不需要基礎結構備援]。 安全性類型 選取 [標準]。 映像 選取 [Windows Server 2022 Datacenter - x64 Gen2]。 VM 架構 保留預設值 [x64]。 大小 選取大小。 系統管理員帳戶 驗證類型 選取 [密碼]。 使用者名稱 輸入使用者名稱。 密碼 輸入密碼。 確認密碼 重新輸入密碼。 輸入連接埠規則 公用輸入連接埠 選取 [無]。 選取 [下一步:磁碟],然後選取 [下一步:網路]。

在 [網路] 索引標籤中,輸入或選取以下資訊:

設定 值 網路介面 虛擬網路 選取 [vnet-spoke-2]。 子網路 選取 [subnet-private (10.2.0.0/24)]。 公用 IP 選取 [無]。 NIC 網路安全性群組 選取進階。 設定網路安全性群組 選取 [新建]

輸入 nsg-spoke-2。輸入規則 選取 [+ 新增輸入規則]。

在 Service 中選取 [HTTP]。

選取 [新增]。

選取 [確定]。將其餘選項保留預設值,然後選取 [檢閱 + 建立]。

選取 建立。

等候虛擬機器完成部署,再繼續進行後續步驟。

在輪輻二個測試虛擬機器上安裝 IIS

IIS 安裝在 Windows Server 2022 虛擬機器上,以利測試透過 NAT 閘道的輸出網際網路流量以及中樞和輪輻網路中的輪輻間流量。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 vm-spoke-2。

在 [Operations]中,選取 [執行命令]。

選取 [RunPowerShellScript]。

在 [執行命令指令碼] 中輸入下列指令碼:

# Install IIS server role Install-WindowsFeature -name Web-Server -IncludeManagementTools # Remove default htm file Remove-Item C:\inetpub\wwwroot\iisstart.htm # Add a new htm file that displays server name Add-Content -Path "C:\inetpub\wwwroot\iisstart.htm" -Value $("Hello World from " + $env:computername)選取執行。

等候指令碼完成,再繼續進行下一個步驟。 指令碼可能需要幾分鐘的時間才能完成。

當指令碼完成時,[輸出]* 會顯示下列內容:

Success Restart Needed Exit Code Feature Result ------- -------------- --------- -------------- True No Success {Common HTTP Features, Default Document, D...

測試 NAT 閘道

連線至您在先前步驟中所建立的 Windows Server 2022 虛擬機器,以驗證輸出網際網路流量是否離開 NAT 閘道。

取得 NAT 閘道公用 IP 位址

取得 NAT 閘道公用 IP 位址以驗證本文稍後的步驟。

在入口網站頂端的搜尋方塊中,輸入公用 IP。 在搜尋結果中,選取 [公用 IP 位址]。

選取 [public-ip-nat]。

記下 [IP 位址] 中的值。 本文中使用的範例是 52.153.224.79。

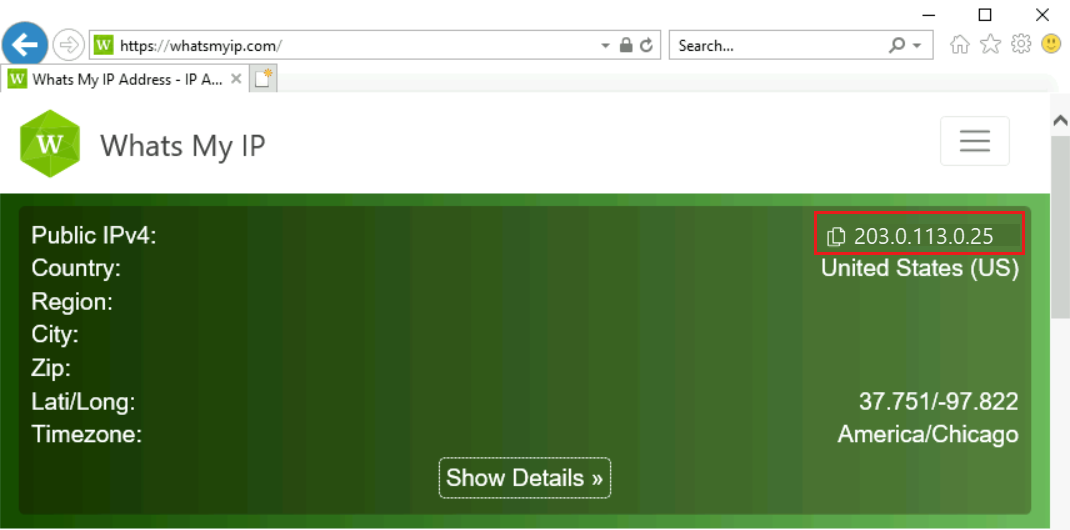

從輪輻一測試 NAT 閘道

使用 Windows Server 2022 虛擬機器上的 Microsoft Edge 連線至 https://whatsmyip.com,以驗證 NAT 閘道的功能。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 vm-spoke-1。

在 [概觀] 中,選取 [連結] 和 [透過 Bastion 連結]。

輸入建立虛擬機器時所輸入的使用者名稱和密碼。

選取 Connect。

桌面載入完成後開啟 Microsoft Edge。

在網址列中輸入 https://whatsmyip.com。

驗證所顯示的輸出 IP 位址與您先前取得的 NAT 閘道的 IP 相同。

保持與 vm-spoke-1 的堡壘連線開啟。

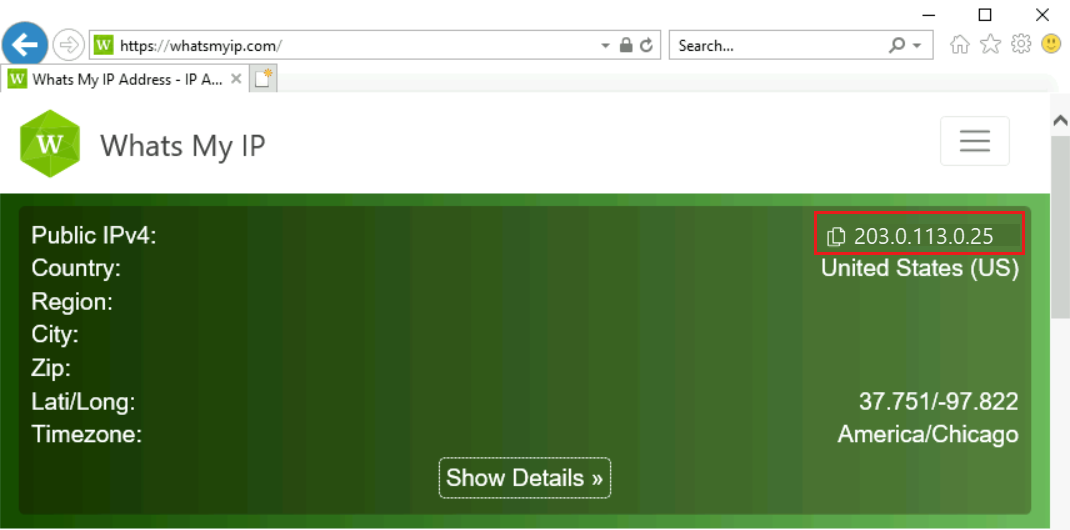

從輪輻二測試 NAT 閘道

使用 Windows Server 2022 虛擬機器上的 Microsoft Edge 連線至 https://whatsmyip.com,以驗證 NAT 閘道的功能。

在入口網站頂端的搜尋方塊中,輸入虛擬機器。 在搜尋結果中,選取 [虛擬機器]。

選取 vm-spoke-2。

在 [概觀] 中,選取 [連結] 和 [透過 Bastion 連結]。

輸入建立虛擬機器時所輸入的使用者名稱和密碼。

選取 Connect。

桌面載入完成後開啟 Microsoft Edge。

在網址列中輸入 https://whatsmyip.com。

驗證所顯示的輸出 IP 位址與您先前取得的 NAT 閘道的 IP 相同。

保持與 vm-spoke-2 的堡壘連線開啟。

測試輪輻之間的路由

從輪輻一至輪輻二和輪輻二至輪輻一的流量會透過中樞虛擬網路中的模擬 NVA 進行路由。 使用以下範例驗證中樞和輪輻網路的輪輻之間的路由。

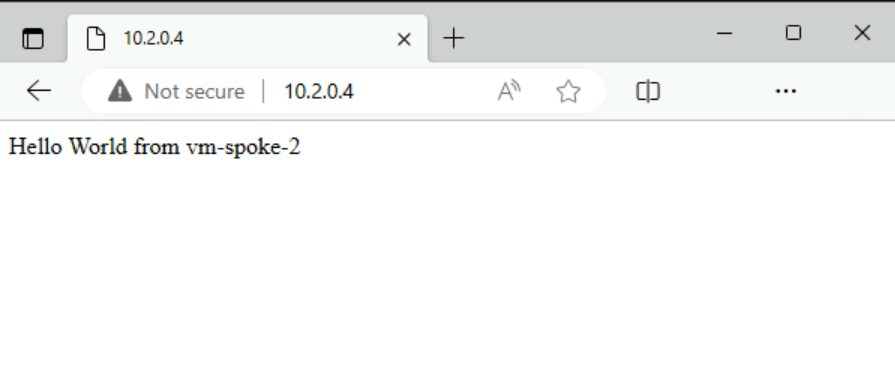

測試從輪輻一至輪輻二的路由

使用 Microsoft Edge 連線至您在先前步驟中安裝的 vm-spoke-2 上之 web 伺服器。

返回 vm-spoke-1 的已開啟堡壘連線。

如果 Microsoft Edge 未開啟,請開啟它。

在網址列中,輸入 10.2.0.4。

驗證 vm-spoke-2 是否顯示 IIS 頁面。

關閉與 vm-spoke-1 的 bastion 連線。

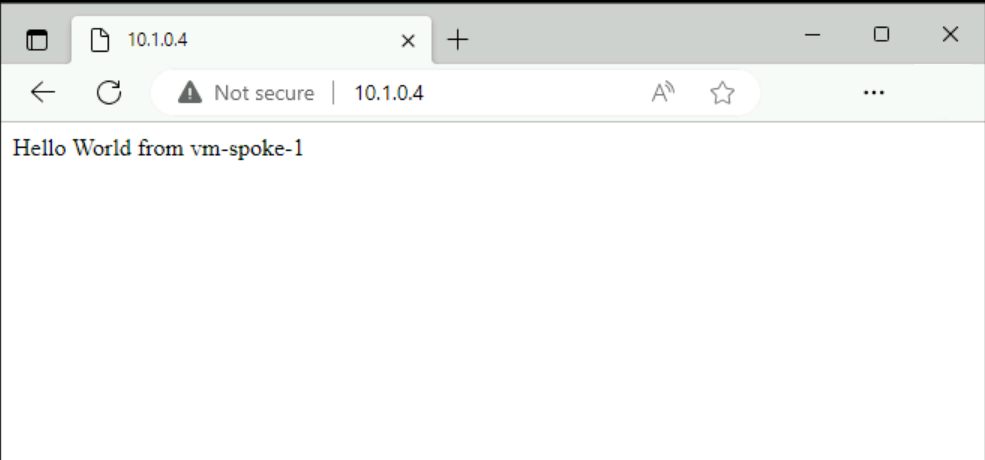

測試從輪輻二至輪輻一的路由

使用 Microsoft Edge 連線至您在先前步驟中安裝的 vm-spoke-1 上之 web 伺服器。

返回 vm-spoke-2 的已開啟堡壘連線。

如果 Microsoft Edge 未開啟,請開啟它。

在網址列中,輸入 10.1.0.4。

驗證 vm-spoke-1 是否顯示 IIS 頁面。

關閉與 vm-spoke-1 的 bastion 連線。

使用完所建立的資源時,您可以刪除資源群組及其所有資源。

在 Azure 入口網站中,搜尋並選取 [資源群組]。

在 [資源群組] 頁面上,選取 [test-rg] 資源群組。

在 [test-rg] 頁面上,選取 [刪除資源群組]。

在 [輸入資源群組名稱以確認刪除] 中輸入 test-rg,然後選取 [刪除]。

下一步

前進至下一篇文章,了解如何將 Azure 閘道負載平衡器用於高可用的網路虛擬設備: