使用 Azure 入口網站,針對適用於 MySQL 的 Azure 資料庫 - 彈性伺服器進行資料加密

本教學課程說明如何設定和管理 適用於 MySQL 的 Azure 資料庫 彈性伺服器的數據加密。

在本教學課程中,您會了解如何:

設定 適用於 MySQL 的 Azure 資料庫 彈性伺服器的數據加密。

針對還原設定資料加密。

針對複本伺服器設定資料加密。

注意

Azure 金鑰保存庫存取設定現在支援兩種類型的權限模型 - Azure 角色型存取控制和保存庫存取原則。 本教學課程說明如何使用保存庫存取原則,為 適用於 MySQL 的 Azure 資料庫 彈性伺服器設定數據加密。 不過,您可以選擇使用 Azure RBAC 作為權限模型來授與 Azure Key Vault 的存取權。 若要這樣做,您需要具有下列三個權限的任何內建或自訂角色,並使用 keyvault 中的存取控制 (IAM) 索引標籤透過「角色指派」進行指派:a) KeyVault/vaults/keys/wrap/action b) KeyVault/vaults/keys/unwrap/action c) KeyVault/vaults/keys/read。 針對 Azure Key Vault 受控 HSM,您也必須在 RBAC 中指派「受控 HSM 密碼編譯服務加密使用者」角色指派。

必要條件

具有有效訂用帳戶的 Azure 帳戶。

如果您沒有 Azure 訂閱,請在開始之前先建立 Azure 免費帳戶。

注意

Azure 免費帳戶現在可讓您免費試用適用於 MySQL 的 Azure 資料庫彈性伺服器 12 個月。 如需詳細資訊,請參閱使用 Azure 免費帳戶免費試用 適用於 MySQL 的 Azure 資料庫 - 彈性伺服器。

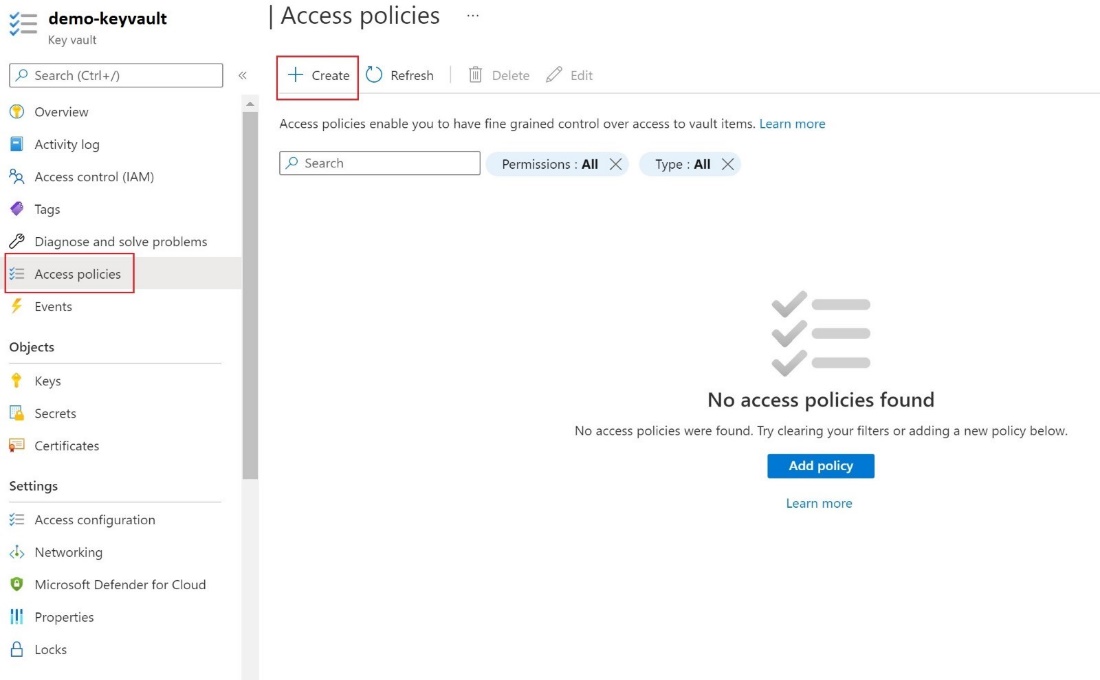

設定金鑰作業的適當權限

在 Key Vault 中,選取 [存取原則],然後選取 [建立]。

在 [權限] 索引標籤上,選取下列 [金鑰權限 - 取得]、[列出]、[包裝金鑰]、[解除包裝金鑰]。

在 [主體] 索引標籤上,選取 [使用者指派的受控識別]。

![螢幕擷取畫面:Azure 入口網站中的 [主體] 索引標籤。](media/how-to-data-encryption-portal/2-mysql-principal-tab.jpeg)

選取 建立。

設定客戶自控金鑰

若要設定客戶自控金鑰,請執行下列步驟。

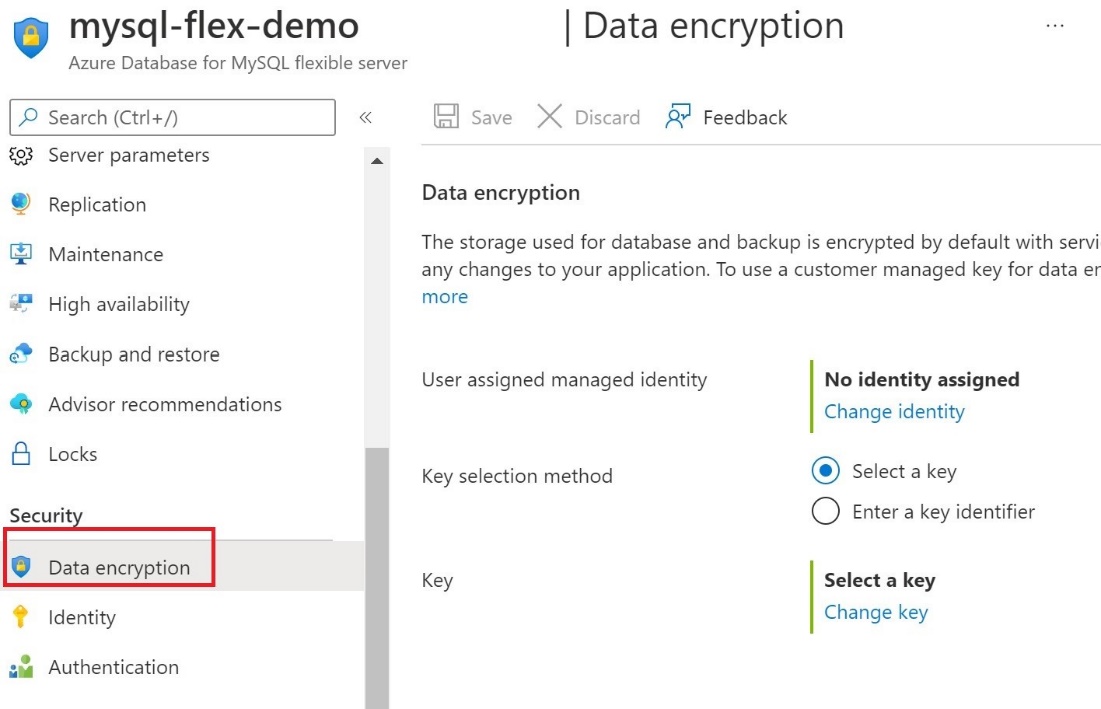

在入口網站中,流覽至您的 適用於 MySQL 的 Azure 資料庫 彈性伺服器實例,然後在 [安全性] 底下,選取 [數據加密]。

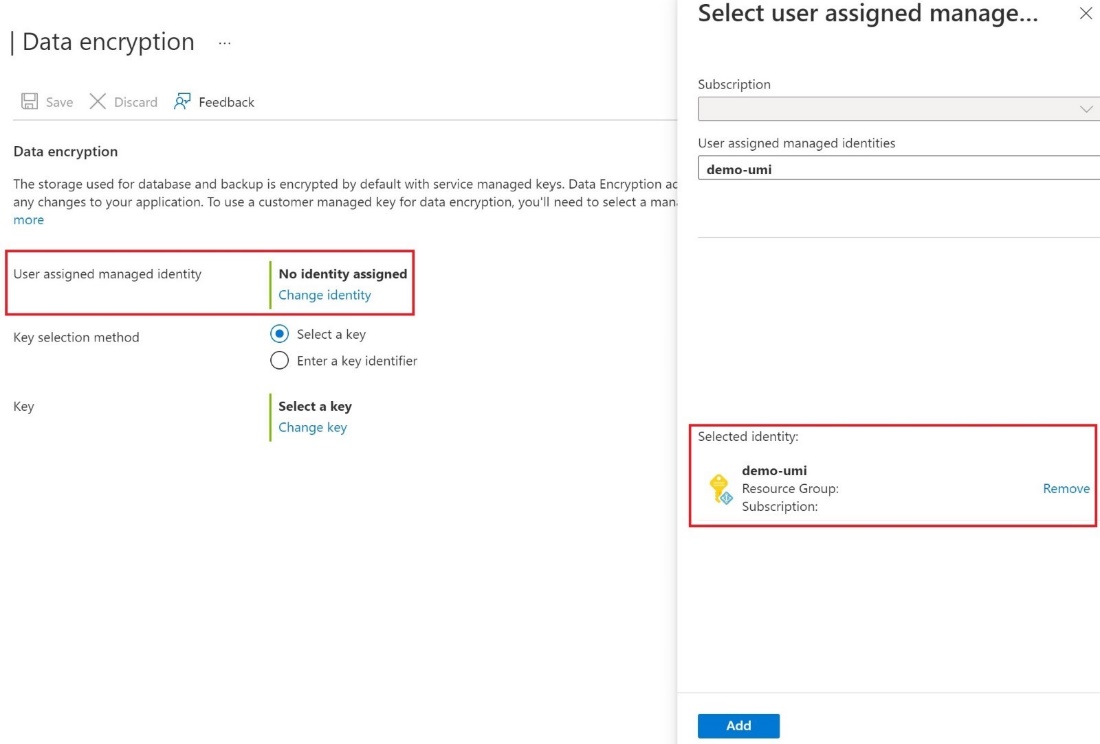

在 [資料加密] 頁面上,於 [未指派身分識別] 底下,選取 [變更身分識別]。

在 [ 選取使用者指派* 受控識別 ] 對話框中,選取 demo-umi 身分識別,然後選取 [ 新增]。

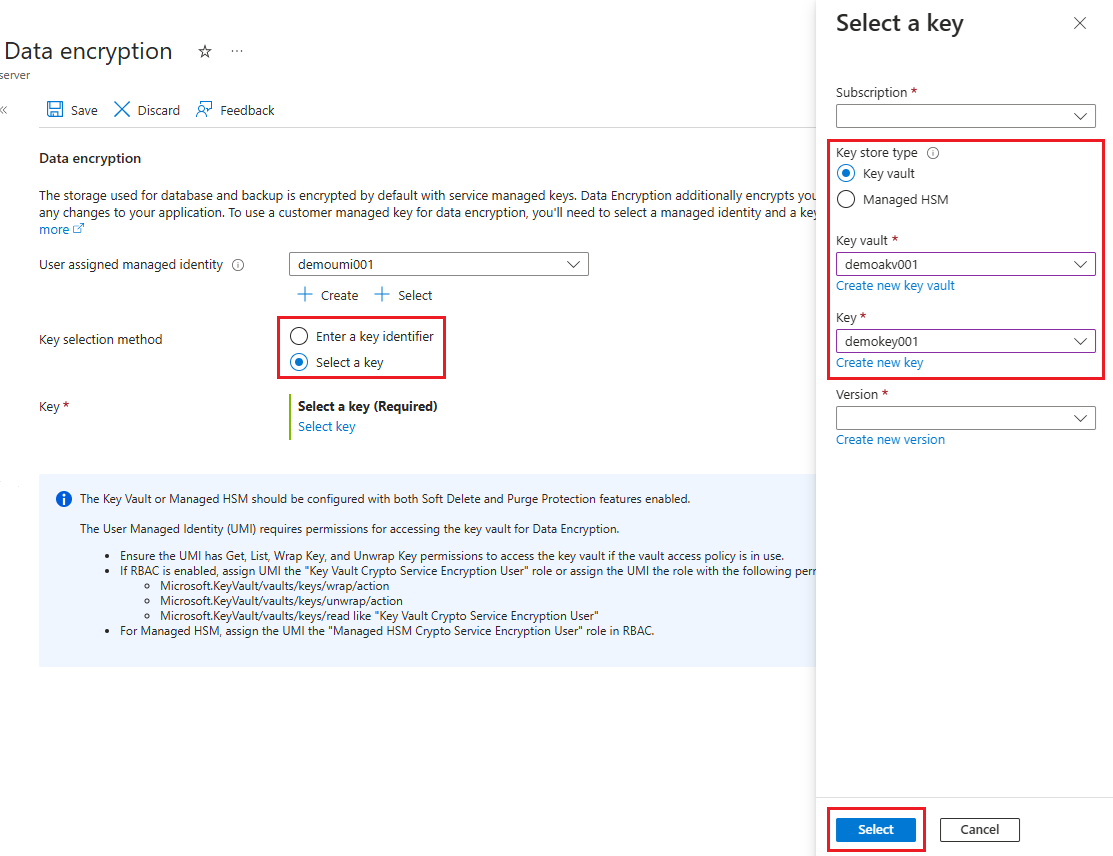

在 [金鑰選取方法] 右側,[選取金鑰] 並指定金鑰保存庫和金鑰組,或是選取 [輸入金鑰識別碼]。

選取 [儲存]。

針對還原使用資料加密

若要在還原作業過程中使用資料加密,請執行下列步驟。

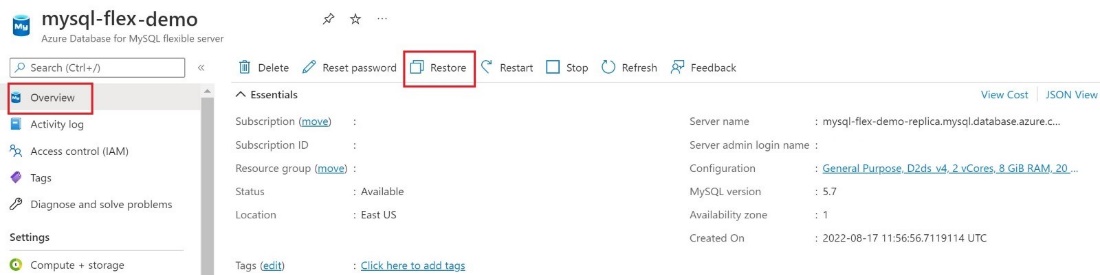

在 Azure 入口網站中的瀏覽伺服器 [概觀] 頁面上,選取 [還原]。

在 [安全性] 索引標籤上,您可以指定身分識別和金鑰。

選取 [變更身分識別],然後選取 [使用者指派的受控識別],然後選取 [新增] 以選取密鑰,您可以選取金鑰保存庫和密鑰組,或輸入金鑰標識碼

針對複本伺服器使用資料加密

適用於 MySQL 的 Azure 資料庫 彈性伺服器實例以客戶儲存在 金鑰保存庫 中的受控密鑰加密之後,也會加密任何新建立的伺服器複本。

若要設定複寫,請在 [設定] 底下,選取 [複寫],然後選取 [新增複本]。

![螢幕擷取畫面:[複寫] 頁面。](media/how-to-data-encryption-portal/8-mysql-replication.jpeg)

在 [將複本伺服器新增至適用於 MySQL 的 Azure 資料庫] 對話方塊中,選取適當的 [計算 + 儲存體] 選項,然後選取 [確定]。

![螢幕擷取畫面:[計算 + 儲存體] 頁面。](media/how-to-data-encryption-portal/9-mysql-compute-storage.jpeg)

重要

嘗試使用已擁有複本的客戶受控密鑰來加密 適用於 MySQL 的 Azure 資料庫 彈性伺服器時,建議您藉由新增受控識別和密鑰來設定複本。