設定 Azure 受控 Grafana 驗證與權限 (預覽)

若要處理資料,Azure 受控 Grafana 需要存取資料來源的授權。 在本指南中,瞭解如何在 Azure 受控 Grafana 實例中設定驗證,讓 Grafana 可以使用受控識別或服務主體來存取數據源。 本指南也介紹在目標訂用帳戶上新增監視讀取者角色指派的動作,以提供監視訂用帳戶內所有資源的只讀存取權。

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 免費建立帳戶。

- 一個 Azure 受控 Grafana 工作區。 建立 Azure 受控 Grafana 執行個體。

- Azure 受控 Grafana 資源的擁有者或使用者存取系統管理員許可權

使用系統指派的受控識別

系統指派的受控識別是 Azure 受控 Grafana 中提供的預設驗證方法。 受控識別由 Microsoft Entra ID 驗證,因此您不需要在程式碼中儲存任何認證。 雖然您可以退出退出,但只要您擁有訂用帳戶的擁有者或使用者存取系統管理員角色,預設會在您建立新的工作區時啟用。 如果您的工作區中已停用系統指派的受控識別,而且您擁有必要的許可權,您可以在稍後啟用它。

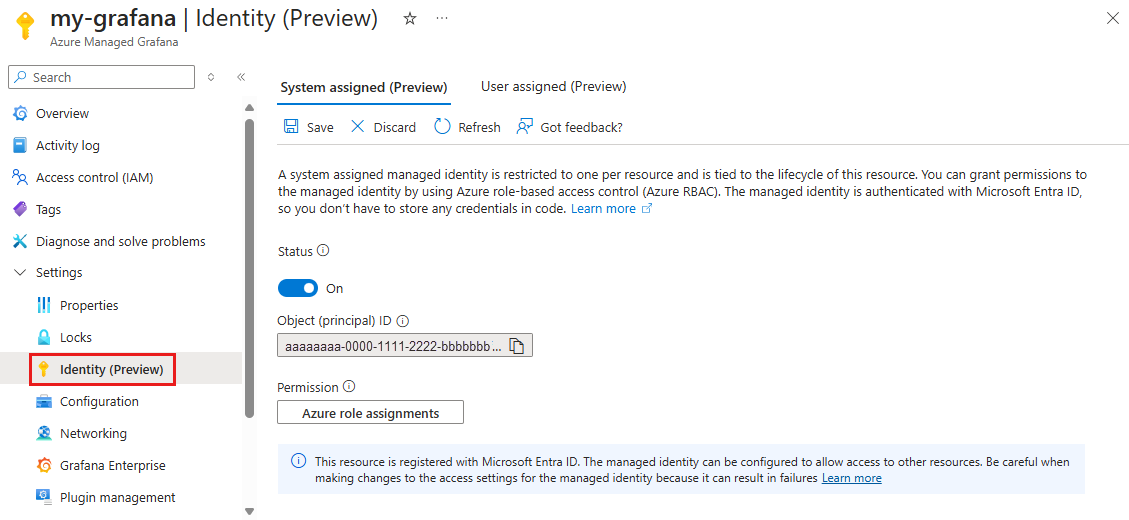

若要啟用系統指派的受控識別:

移至 \[設定>身分識別\] \[預覽\]。

在 [系統指派的 [預覽] 索引標籤中,將 [系統指派給開啟] 的狀態。

注意

無法將多個受控識別指派給單一 Azure 受控 Grafana 資源。 如果使用者指派的受控識別已指派給 Azure 受控 Grafana 資源,您必須先從 [使用者指派][預覽] 索引卷標移除指派,才能啟用系統指派的受控識別。

注意

停用系統指派的受控識別無法復原。 每次啟用系統指派的受控識別時,Azure 都會建立新的身分識別。

在 [許可權] 底下,選取 [Azure 角色指派],並將 [監視讀取者] 角色指派給目標訂用帳戶上的此受控識別。

完成時,選取 [儲存]

使用使用者指派的受控識別

使用者指派的受控識別可讓 Azure 資源向雲端服務進行驗證,而不需將認證儲存在程式碼中。 這種類型的受控識別會建立為獨立的 Azure 資源,並有自己的生命週期。 單一使用者指派的受控識別可以跨多個資源分享。

若要將使用者指派的受控識別指派給工作區,您必須擁有資源的擁有者或使用者存取系統管理員許可權。

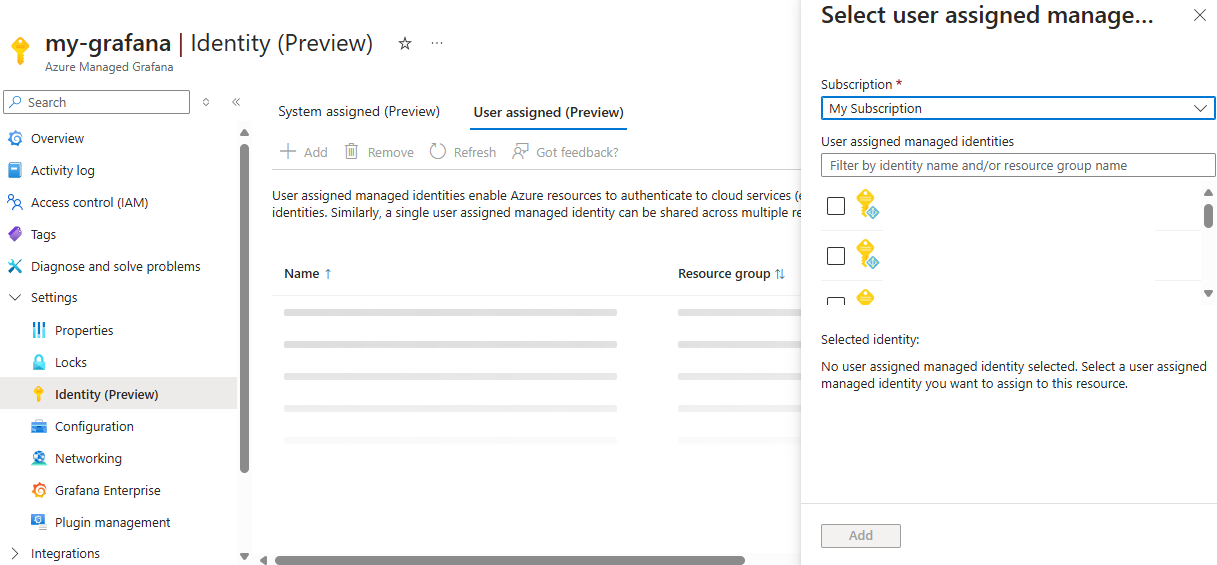

若要指派使用者指派的受控識別:

移至 \[設定>身分識別\] \[預覽\]。

在 [ 使用者指派 [預覽] 索引標籤中 ,選取 [ 新增]。

注意

無法將多個受控識別指派給單一 Azure 受控 Grafana 資源。 每個資源只能使用一個受控識別。 如果已啟用系統指派的身分識別,您必須先從 [系統指派][預覽] 索引卷標停用它,才能啟用使用者指派的身分識別。

在側邊面板中,選取訂用帳戶和身分識別,然後選取 [ 新增]。

成功新增身分識別之後,請選取其名稱並移至 Azure 角色指派,將目標訂用帳戶上的 [監視讀取者] 角色指派給它。

完成時,選取 [儲存]

注意

您只能為每個 Azure 受控 Grafana 實例指派一個使用者指派的受控識別。

使用服務主體

Azure Managed Grafana 也可以使用服務主體進行驗證,使用用戶端識別碼和秘密來存取數據源。

在 Azure 入口網站 中開啟您的訂用帳戶,然後移至 [訪問控制] [IAM]>[新增>角色指派],將此服務主體指派為目標訂用帳戶上的監視讀取者角色。