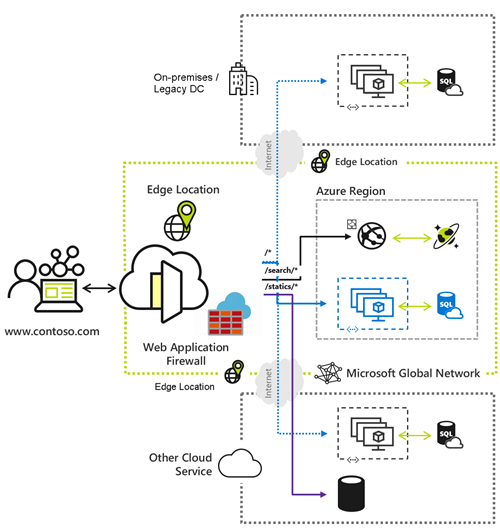

Azure Front Door 上的 Web 應用程式防火牆 (WAF)

Azure Front Door 上的 Azure Web 應用程式防火牆 (WAF) 為您的 Web 應用程式提供集中式保護。 其可防範常見的惡意探索和弱點,確保高可用性和合規性。 本文概述 Azure Front Door 上的 Azure Web 應用程式防火牆 功能。 如需詳細資訊,請參閱 Azure Front Door 上的 WAF。

原則設定

Web 應用程式防火牆 (WAF) 原則可讓您使用自定義和受控規則來控制 Web 應用程式的存取。 您可以調整原則狀態或設定其模式。 視設定而定,您可以檢查連入要求、監視它們,或針對符合規則的要求採取動作。 您也可以設定 WAF 來偵測威脅而不加以封鎖,這在初次啟用 WAF 時很有用。 評估其影響之後,您可以將WAF重新設定為預防模式。 如需詳細資訊,請參閱 WAF 原則設定。

受控規則

Azure Front Door WAF 可保護 Web 應用程式免於常見的弱點和惡意探索。 Azure 受控規則集提供針對常見安全性威脅的輕鬆部署。 Azure 會更新這些規則,以防止新的攻擊簽章。 默認規則集包含Microsoft威脅情報收集規則、提供更高的涵蓋範圍、特定的弱點修補程式,以及更好的誤判降低。 如需詳細資訊,請參閱 WAF 受控規則。

注意

- 受控規則僅受 Azure Front Door Premium 和 Azure Front Door(傳統版)支援。

- Azure Front Door (傳統) 僅支援 DRS 1.1 或更早版本。

自訂規則

Azure Web 應用程式防火牆 (WAF) 與 Front Door 可讓您根據定義的條件來控制 Web 應用程式的存取。 自定義 WAF 規則包含優先順序號碼、規則類型、比對條件和動作。 自訂規則有兩種類型:對比規則和速率限制規則。 比對規則會根據特定條件控制存取,而速率限制規則則會根據條件和傳入要求的速率控制存取。 如需詳細資訊,請參閱 WAF 自訂規則。

排除清單

Azure Web 應用程式防火牆 (WAF) 有時會封鎖您想要允許的要求。 WAF 排除清單可讓您省略 WAF 評估中的特定要求屬性,讓其餘的要求正常處理。 如需詳細資訊,請參閱 WAF 排除清單。

地區篩選

根據預設,無論其位置為何,Azure Front Door 都會回應所有使用者要求。 地區篩選 - 可讓您依國家/地區限制 Web 應用程式的存取權。 如需詳細資訊,請參閱 WAF 地區篩選。

Bot 保護

Front Door 的 Azure Web 應用程式防火牆 (WAF) 包含 Bot 保護規則,以識別並允許良好的 Bot,同時封鎖不正確的 Bot。 如需詳細資訊,請參閱設定 Bot 保護。

IP 限制

Azure WAF 中的 IP 限制規則可讓您指定允許或封鎖的 IP 位址或 IP 位址範圍,來控制 Web 應用程式的存取。 如需詳細資訊,請參閱設定 IP 限制。

速率限制

Azure WAF 中的速率限制規則會根據比對條件和傳入要求的速率來控制存取。 如需更多詳細資訊,請參閱什麼是 Azure Front Door 服務的速率限制?。

調整

Azure WAF 的預設規則集是以 OWASP 核心規則集 (CRS) 為基礎,並包含威脅情報收集規則Microsoft。 您可以藉由定義規則排除、建立自定義規則和停用規則,來調整WAF規則以符合應用程式的特定需求。 如需詳細資訊,請參閱 WAF 微調。

監視和記錄

Azure WAF 透過與 Azure 監視器和 Azure 監視器記錄的整合,提供監視和記錄。 如需詳細資訊,請參閱 Azure Web 應用程式防火牆 (WAF) 記錄和監視。

下一步

- 了解如何建立 Web 應用程式防火牆原則並將其套用至 Azure Front Door。

- 如需詳細資訊,請參閱 Web 應用程式防火牆 (WAF) 常見問題集。