Azure 防火牆 管理 NIC

注意

這項功能先前稱為強制通道。 最初,只有強制通道才需要管理 NIC。 不過,某些即將推出的防火牆功能也需要管理 NIC,因此它已與強制通道分離。 所有相關文件已更新以反映這一點。

Azure 防火牆 管理 NIC 會將防火牆管理流量與客戶流量分開。 某些即將推出的防火牆功能也需要管理 NIC。 若要支援上述任何功能,您必須建立已啟用防火牆管理 NIC 的 Azure 防火牆,或在現有的 Azure 防火牆 上加以啟用,以避免服務中斷。

啟用管理 NIC 時會發生什麼事

如果您啟用管理 NIC,防火牆會透過 AzureFirewallManagementSubnet 路由傳送其管理流量(子網大小下限 /26),以及其相關聯的公用 IP 位址。 您會為防火牆指派此公用IP位址來管理流量。 防火牆作業所需的所有流量都會併入 AzureFirewallManagementSubnet。

根據預設,服務會將系統提供的路由表關聯至管理子網路。 這個子網路唯一允許的路由是網際網路的預設路由,且必須停用傳播閘道路由。 避免將客戶路由表與管理子網產生關聯,因為這可能會在設定不正確時造成服務中斷。 如果您確實建立路由表的關聯,請確定其具有因特網的預設路由,以避免服務中斷。

在現有的防火牆上啟用管理 NIC

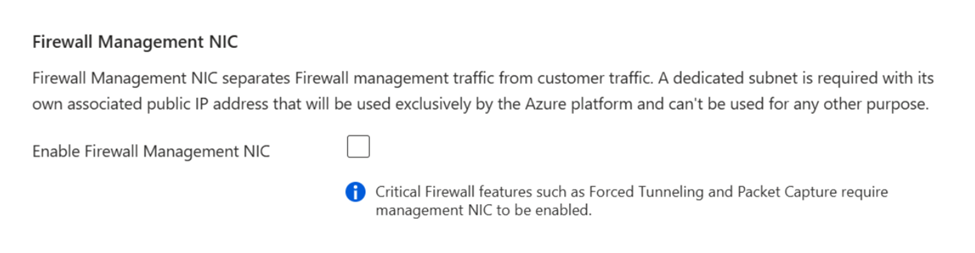

針對標準和進階防火牆版本,必須在建立程式期間手動啟用防火牆管理 NIC,如先前所示,但所有基本防火牆版本和所有安全中樞防火牆一律都已啟用管理 NIC。

針對預先存在的防火牆,您必須停止防火牆,然後在啟用防火牆管理 NIC 以支持強制通道的情況下重新啟動防火牆。 停止/啟動防火牆可用來啟用防火牆管理 NIC,而不需要刪除現有的防火牆並重新部署新的防火牆。 您應該一律在維護期間啟動/停止防火牆,以避免中斷,包括嘗試啟用防火牆管理 NIC 時。

使用下列步驟:

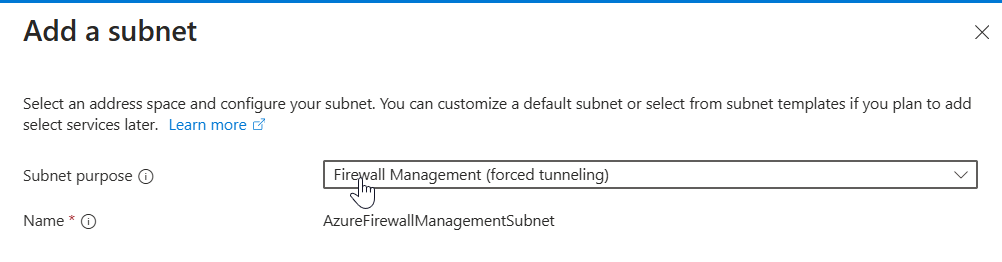

AzureFirewallManagementSubnet在 Azure 入口網站 上建立 ,並使用虛擬網路的適當IP位址範圍。

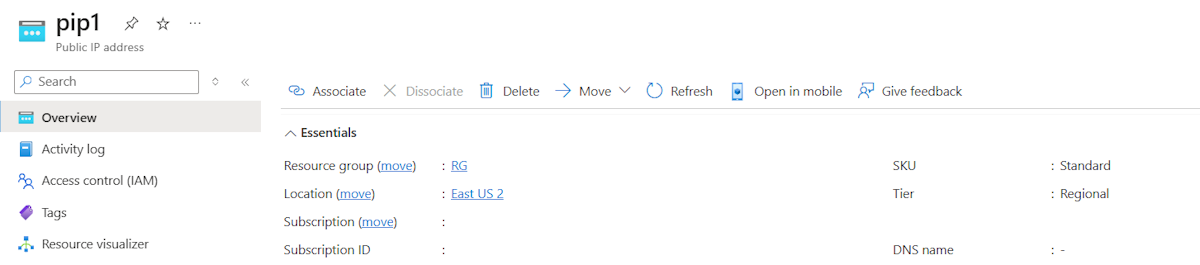

使用與現有防火牆公用IP位址相同的屬性建立新的管理公用IP位址:SKU、層和位置。

停止防火牆

使用 Azure 防火牆 常見問題中的資訊來停止防火牆:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfw使用管理公用IP位址和子網啟動防火牆。

使用一個公用IP位址和管理公用IP地址啟動防火牆:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewall啟動具有兩個公用IP位址和管理公用IP位址的防火牆:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewall注意

您必須將防火牆和公用 IP 重新配置到原始的資源群組和訂用帳戶。 執行停止/啟動時,防火牆的私人 IP 位址可能會變更為子網內的不同 IP 位址。 這可能會影響先前設定之路由表的連線。

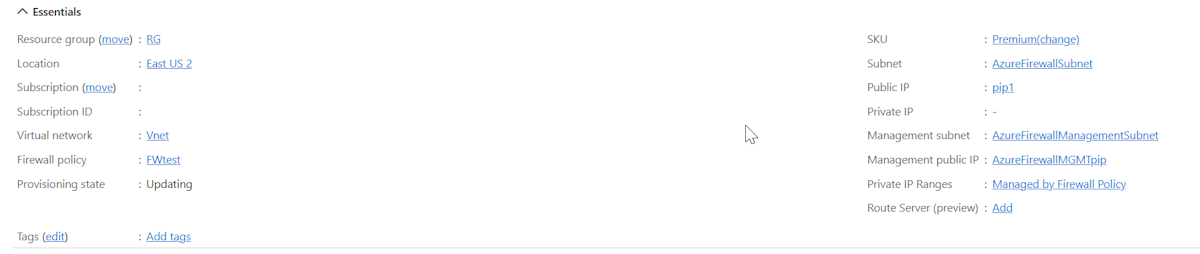

現在當您在 Azure 入口網站 中檢視防火牆時,您會看到指派的管理公用IP位址:

注意

如果您在防火牆上移除所有其他IP位址組態,也會移除管理IP位址設定,並解除分配防火牆。 無法移除指派給管理IP位址組態的公用IP位址,但您可以指派不同的公用IP位址。

使用管理 NIC 部署新的 Azure 防火牆 以進行強制通道

如果您想要部署新的 Azure 防火牆,而不是 Stop/Start 方法,請務必在設定中包含管理子網和管理 NIC。

重要注意事項

- 每個 虛擬網絡 單一防火牆 (VNET):由於兩個防火牆不能存在於相同的虛擬網路內,因此如果您打算重複使用相同的虛擬網路,建議您先刪除舊的防火牆,再開始新的部署。

- 預先建立子網:請確定 會事先建立 AzureFirewallManagementSubnet ,以避免使用現有的虛擬網路時發生部署問題。

先決條件

- 建立 AzureFirewallManagementSubnet:

- 子網大小下限:/26

- 範例:10.0.1.0/26

部署步驟

- 移至在 Azure 入口網站 中建立資源。

- 搜尋 防火牆 ,然後選取 [ 建立]。

- 在 [建立防火牆] 頁面上,設定下列設定:

- 訂用帳戶︰選取您的訂用帳戶。

- 資源群組:選取或建立新的資源群組。

- 名稱:輸入防火牆的名稱。

- 區域:選擇您的區域。

- 防火牆 SKU:選取 [基本]、[標準] 或 [進階]。

-

虛擬網絡:建立新的虛擬網路或使用現有的虛擬網路。

- 地址空間:例如 10.0.0.0/16

- AzureFirewallSubnet 的子網:例如 10.0.0.0/26

-

公用IP位址:新增公用IP

- 名稱:例如 FW-PIP

- 防火牆管理 NIC

- 選取 [啟用防火牆管理 NIC]

- AzureFirewallManagementSubnet 的子網:例如 10.0.1.0/24

- 建立管理公用IP位址:例如 Mgmt-PIP

- 選取 [啟用防火牆管理 NIC]

- 選取 [ 檢閱 + 建立 ] 來驗證和部署防火牆。 部署需要幾分鐘的時間。