部署安全性合作夥伴提供者

Azure 防火牆管理員中的安全性合作夥伴提供者可讓您使用熟悉且是同類最佳的第三方安全性即服務 (SECaaS) 供應項目,保護使用者的網際網路存取。

若要深入了解支援的案例和最佳做法指導方針,請參閱什麼是安全性合作夥伴提供者?

整合式第三方安全性即服務 (SECaaS) 合作夥伴現已推出:

- Zscaler

在新中樞部署第三方安全性提供者

如果您要將第三方提供者部署到現有的中樞,請略過本節。

- 登入 Azure 入口網站。

- 在 [搜尋] 中,輸入防火牆管理員,然後在 [服務] 底下加以選取。

- 瀏覽至 [概觀]。 選取 [檢視安全的虛擬中樞]。

- 選取 [建立新的受保護虛擬中樞]。

- 輸入您的訂用帳戶和資源群組、選取支援的區域,然後新增您的中樞和虛擬 WAN 資訊。

- 選取 [包含 VPN 閘道,啟用安全性合作夥伴提供者]。

- 選取適合您需求的 [閘道縮放單位]。

- 選取 [下一步:Azure 防火牆]

注意

安全性合作夥伴提供者會使用 VPN 閘道通道連線到您的中樞。 如果您刪除 VPN 閘道,安全性合作夥伴提供者的連線就會遺失。

- 如果您想要部署 Azure 防火牆來篩選私人流量,搭配使用第三方服務提供者來篩選網際網路流量,請選取 Azure 防火牆的原則。 請參閱支援的案例。

- 如果您只要在中樞部署第三方安全性提供者,請選取 [Azure 防火牆:已啟用/已停用],將其設定為 [已停用]。

- 選取 [下一步: 安全性合作夥伴提供者]。

- 將 [安全性合作夥伴提供者] 設定為 [已啟用]。

- 選取合作夥伴。

- 完成時,選取 [下一步:檢閱 + 建立]。

- 檢閱內容,然後選取 [建立]。

VPN 閘道部署可能需要超過 30 分鐘。

若要確認已建立中樞,請瀏覽至 [Azure 防火牆管理員] ->[概觀]->[檢視安全的中樞]。 您會看到安全性合作夥伴提供者名稱和安全性夥伴狀態為安全性連線擱置中。

建立中樞並設定安全性合作夥伴之後,請繼續將安全性提供者連線到中樞。

在現有中樞部署第三方安全性提供者

您也可以在虛擬 WAN 中選取現有的中樞,並將該中樞轉換成安全的虛擬中樞。

- 在 [使用者入門]、[概觀] 中,選取 [檢視安全的虛擬中樞]。

- 選取 [轉換現有中樞]。

- 選取訂用帳戶和現有的中樞。 請遵循其餘步驟,在新的中樞部署第三方提供者。

請記住,必須部署 VPN 閘道,以將現有的中樞轉換為具有第三方提供者的安全中樞。

設定第三方安全性提供者以連線到安全的中樞

若要設定虛擬中樞 VPN 閘道的通道,第三方提供者需要中樞的存取權限。 若要這樣做,請讓服務主體與您的訂用帳戶或資源群組產生關聯,並授與存取權限。 然後,您必須使用其入口網站將這些認證提供給第三方。

注意

第三方安全性提供者會代表您建立 VPN 網站。 此 VPN 網站不會出現在 Azure 入口網站中。

建立和授權服務主體

建立 Microsoft Entra 服務主體:您可以略過重新導向 URL。

新增服務主體的存取權限和範圍。 操作說明:使用入口網站來建立可存取資源的 Microsoft Entra 應用程式和服務主體

注意

您可以限制只有資源群組的存取權,以取得更細微的控制。

造訪合作夥伴入口網站

請遵循合作夥伴提供的指示來完成設定。 這包括提交 Microsoft Entra 資訊來偵測並連線到中樞、更新輸出原則,以及檢查連線狀態和記錄。

您可以在 Azure 中的 Azure 虛擬 WAN 入口網站上查看通道建立狀態。 一旦通道同時在 Azure 和合作夥伴入口網站上顯示已連線,請繼續進行後續步驟,設定路由以選取哪些分支和 VNet 應該將網際網路流量傳送給合作夥伴。

您可以將其他網路虛擬設備新增至虛擬 WAN 中樞。 如需詳細資訊,請參閱 關於虛擬 WAN 中樞中的 NVA。

使用防火牆管理員設定安全性

瀏覽至 Azure 防火牆管理員 -> 安全的中樞。

選取中樞。 中樞狀態現在應該會顯示 [已佈建],而不是 [安全性連線擱置]。

確定第三方提供者可以連線到中樞。 VPN 閘道上的通道應處於已連線狀態。 相較於先前的狀態,此狀態更能反映中樞和第三方合作夥伴之間的連線健康情況。

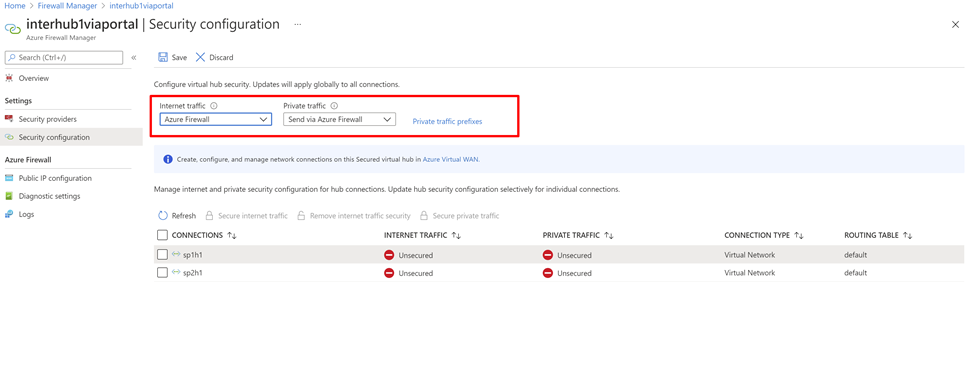

選取中樞,然後瀏覽至 [安全性組態]。

當您將第三方提供者部署到中樞時,會將中樞轉換成安全的虛擬中樞。 這可確保第三方提供者會向中樞公告 0.0.0.0/0 (預設) 路由。 不過,除非您加入宣告哪些連線應該取得此預設路由,否則連線到中樞的虛擬網路連線和網站不會取得此路由。

注意

請勿透過分支公告的 BGP 手動建立 0.0.0.0/0 (預設) 路由。 這會自動針對具有第三方安全性提供者的安全虛擬中樞部署完成。 這樣做可能會中斷部署程序。

藉由透過 Azure 防火牆設定網際網路流量,以及透過信任的安全性合作夥伴設定私人流量,建立虛擬 WAN 安全性。 這會自動保護虛擬 WAN 中的個別連線。

此外,如果您的組織在虛擬網路和分公司中使用公用 IP 範圍,您必須使用私人流量前置詞明確指定這些 IP 前置詞。 公用 IP 位址前置詞可個別指定或以彙總方式指定。

如果您針對私人流量前置詞使用非 RFC1918 位址,您可能需要為防火牆設定 SNAT 原則,以針對非 RFC1918 私人流量停用 SNAT。 根據預設,Azure 防火牆 SNAT 都是非 RFC1918 流量。

透過第三方服務的分支或虛擬網路網際網路流量

接下來,您可以檢查虛擬網路虛擬機器或分支網站是否可以存取網際網路,並驗證流量是否流向第三方服務。

完成路由設定步驟之後,虛擬網路虛擬機器和分支網站會傳送 0/0 到第三方服務路由。 您無法透過 RDP 或 SSH 連線到這些虛擬機器。 若要登入,您可以在對等互連的虛擬網路中部署 Azure Bastion 服務。

規則設定

使用合作夥伴入口網站來設定防火牆規則。 Azure 防火牆會傳送流量。

例如,您可能會觀察到允許的流量通過 Azure 防火牆,即使沒有允許流量的明確規則也一樣。 這是因為 Azure 防火牆 將流量傳遞至下一個躍點安全性合作夥伴提供者 (ZScalar)。 Azure 防火牆仍具有允許輸出流量的規則,但不會記錄規則名稱。

如需詳細資訊請,請參閱合作夥伴文件。