連接 Azure 與公用雲端

許多企業因為商務和技術方面的目標而追求多雲端策略。 這些目標包括成本、彈性、功能可用性、備援、資料主權等等。此一策略可協助企業充分利用這兩種雲端。

這種方法也會讓企業面臨網路和應用程式架構方面的挑戰。 其中的一些挑戰包括延遲和資料輸送量。 為了解決這些挑戰,您會想要直接連線到多個雲端。 某些服務提供者會提供解決方案來讓客戶連接多個雲端提供者。 在其他情況下,客戶則可以部署自己的路由器來連接多個公用雲端。

透過 ExpressRoute 來連線

ExpressRoute 可讓您透過連線提供者所提供的私人連線,將內部部署網路延伸至 Microsoft 雲端。 透過 ExpressRoute,您可以建立與 Microsoft 雲端服務的連線。

有三種方式可以透過 ExpressRoute 來連線。

- 第 3 層提供者

- 第 2 層提供者

- 直接連線

第 3 層提供者

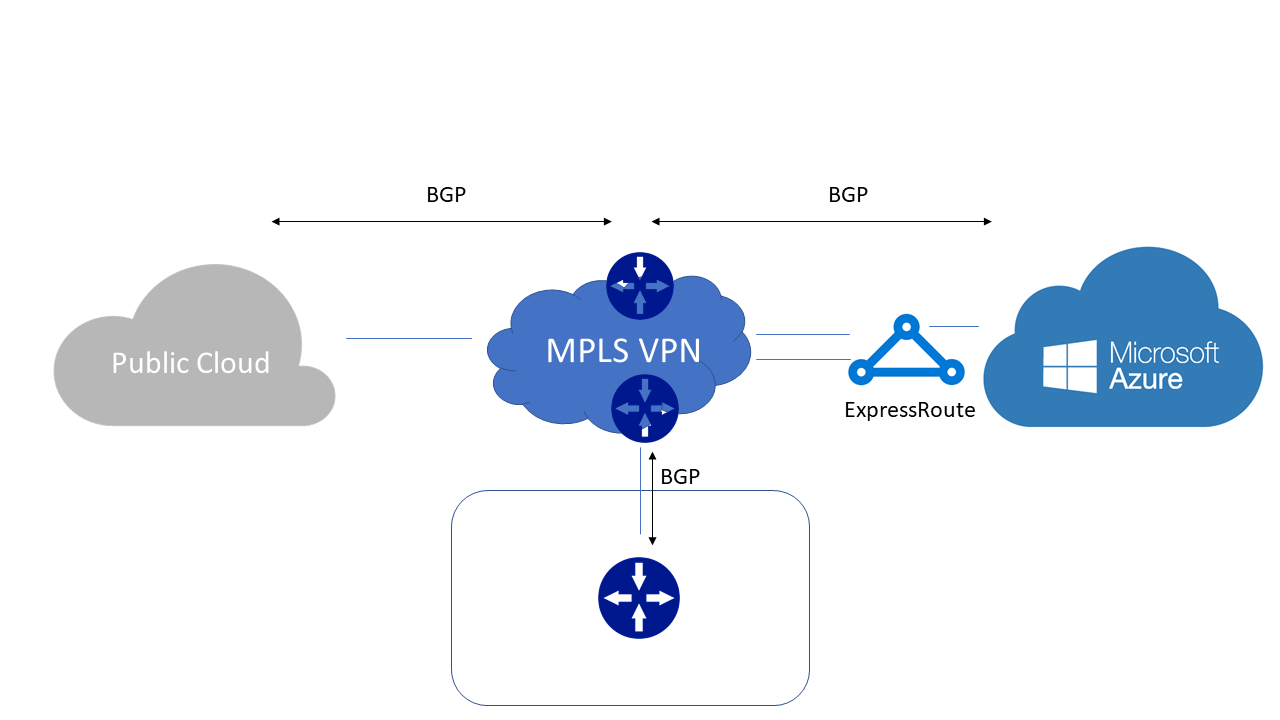

第 3 層提供者通常稱為 IP VPN 或 MPLS VPN 提供者。 您可利用這些提供者在其資料中心、分支和雲端之間建立起多點連線能力。 您可透過 BGP 或透過靜態預設路由來連線到第 3 層提供者。 服務提供者會公告客戶網站、資料中心和公用雲端之間的路由。

透過第 3 層提供者連線時,Microsoft 會透過 BGP 向服務提供者公告客戶的 VNET 路由。 第 3 層提供者可以有兩種不同的實作。

如果來自所有雲端提供者的流量都會抵達客戶的路由器,則第 3 層提供者可能會讓每個雲端提供者登陸到個別的 VRF 中。 如果客戶對服務提供者執行 BGP,則預設會向其他雲端提供者重新公告這些路由。

如果服務提供者將所有雲端提供者登陸到相同的 VRF 中,則會直接由服務提供者向其他雲端提供者公告路由。 此設定會採用標準的 BGP 作業,也就是預設會向其他 eBGP 鄰居公告 eBGP 路由。

每個公用雲端都有不同的前置詞限制,因此在分配路由服務提供者時,請謹慎分配路由。

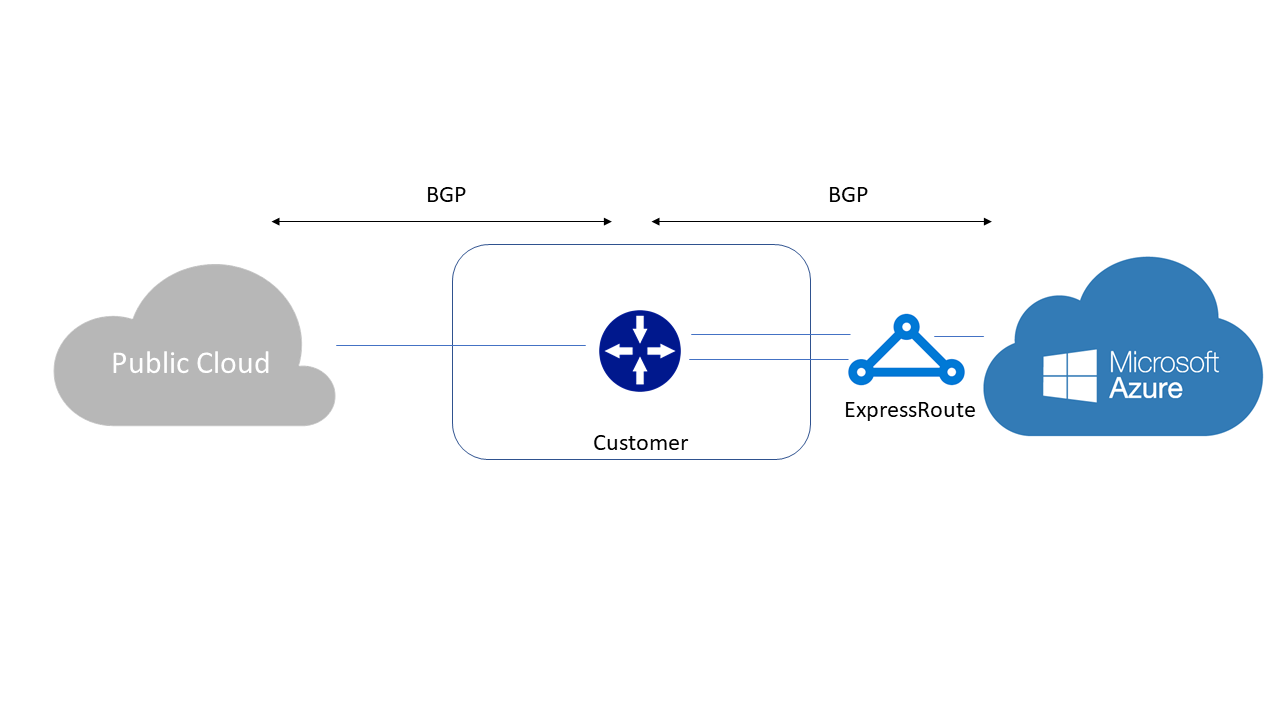

第 2 層提供者和直接連接

雖然這兩種模型中的實體連線不同,但第 3 層會直接在 MSEE 與客戶路由器之間建立 BGP。 若為 ExpressRoute Direct,您可以會直接連線到 MSEE。 在第 2 層中,服務提供者會將 VLAN 從內部部署延伸至您在第 2 層網路上執行的雲端,以將其 DC 連線到雲端。

在這兩種情況下,客戶都有每個公用雲端的點對點連線。 客戶會針對每個公用雲端建立個別的 BGP 連線。 依預設,某個雲端提供者所收到的路由也會公告給其他雲端提供者知道。 每個雲端提供者會有不同的前置詞限制,因此在公告路由時,客戶應注意這些限制。 客戶可以搭配 Microsoft 使用一般的 BGP 旋鈕,同時公告來自其他公用雲端的路由。

使用 ExpressRoute 進行直接連接

您可以選擇將 ExpressRoute 直接連線到雲端提供者的直接連線供應項目。 兩個雲端提供者會彼此連線,而且會在其路由器之間直接建立 BGP。 這種類型的連線目前可用於 Oracle。

站對站 VPN

您可以使用網際網路將其在 Azure 中的執行個體與其他公用雲端連線。 幾乎所有雲端提供者都有提供站對站 VPN 功能。 不過,因為缺少某些變化,所以這些功能可能不相容。 例如,有些雲端提供者只支援 IKEv1,因此該雲端中需要有 VPN 終止端點。 至於支援 IKEv2 的雲端提供者,則可在兩個雲端提供者的 VPN 閘道之間建立直接通道。

站對站 VPN 不算是高輸送量和低延遲的解決方案。 不過,其可以作為實體連線的備用方案。

下一步

關於 ExpressRoute 和虛擬網路連線能力,如有其他任何問題,請參閱 ExpressRoute 常見問題集。

請參閱在 Azure 與 Oracle Cloud 之間設定直接連接,以便讓 Azure 與 Oracle 能夠彼此連線