增強的安全性和工作流程效率

此短期衝刺帶來各種改善,著重於提升安全性和簡化工作流程效率。 在這些改進中,Azure Pipelines 中的服務連線建立體驗。 這可讓小組使用現有的受控識別與工作負載身分識別同盟來設定服務連線。 它也會簡化設定,並降低特殊許可權身分識別的風險。

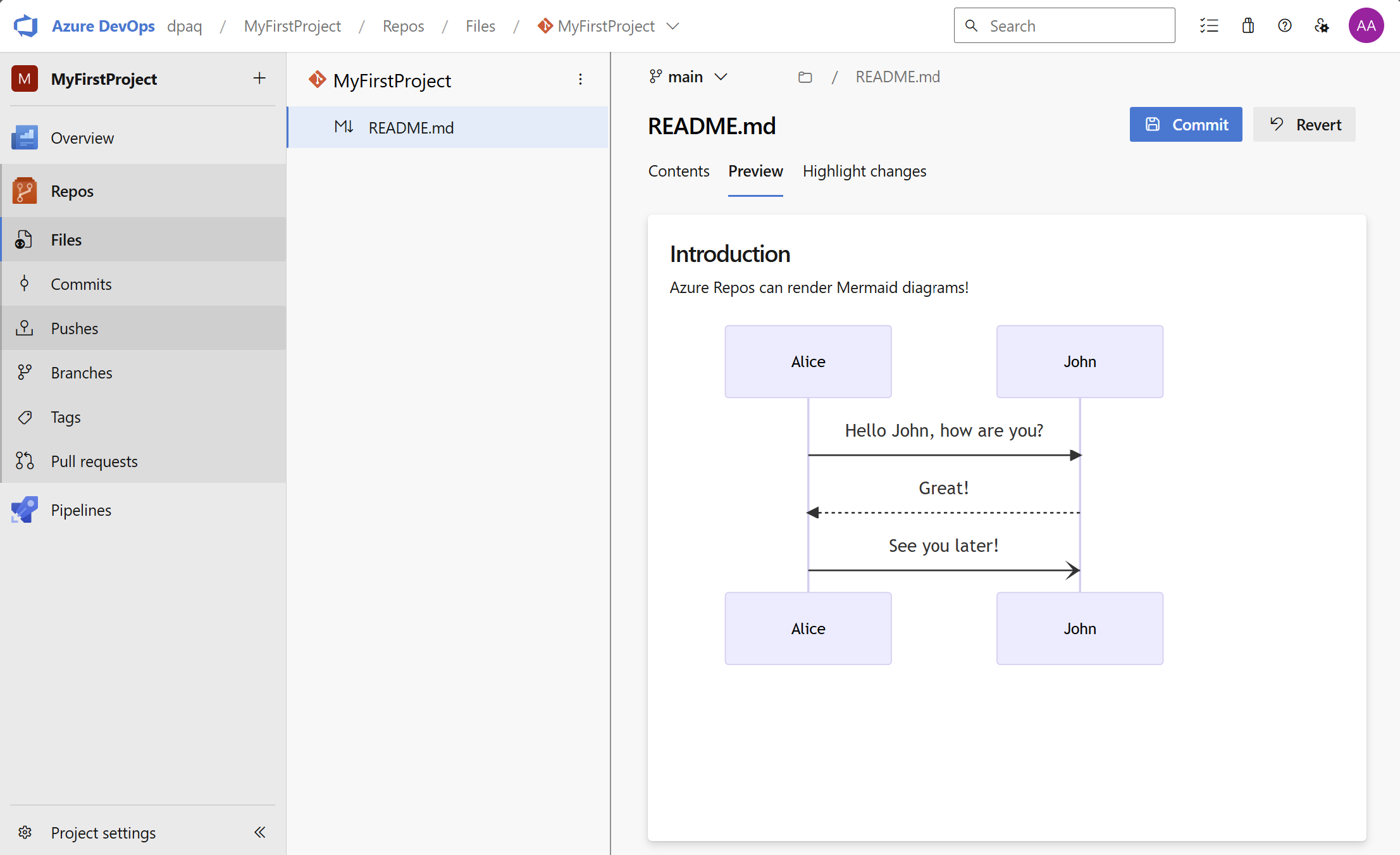

此外,我們很高興地宣佈,在 Azure Repos 中,具有美人魚語法的 Markdown 檔案現在會轉譯為檔案預覽和提取要求中的圖表,為您的檔提供更清晰的視覺效果。

最後,在 GitHub 進階安全性中,提取要求批注現在會提供相依性和程式代碼掃描的內嵌通知,簡化小組在程式代碼檢閱期間偵測和解決潛在問題的程式。

如需詳細資訊,請參閱版本資訊。

一般

適用於 Azure DevOps 的 GitHub Advanced Security

Azure Boards:

Azure Repos

Azure Pipelines

- Azure Pipelines 裝載代理程式的 Ubuntu 24.04

- 在 Azure 整合測試中使用工作負載身分識別同盟

- 已改善受控識別支援的新 Azure 服務連線建立體驗

- 父階段失敗時執行子階段

Azure Artifacts

Wiki

一般

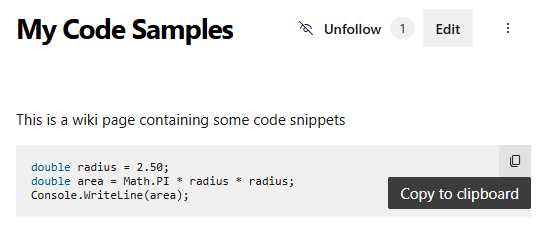

將程式代碼區塊複製到剪貼簿

為了回應您在開發人員社群中的意見反應,我們已針對轉譯 Markdown 中的所有程式代碼區塊引進 [複製到剪貼簿] 按鈕。 這項增強功能可在Wiki頁面中取得、Repos中的 Markdown 檔案預覽、提取要求討論和描述,以及工作項目討論。

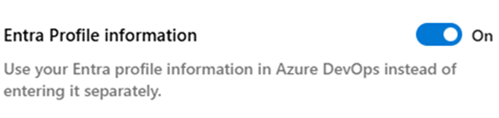

Microsoft Entra 配置檔資訊 (預覽)

我們很高興在 Azure DevOps 中引進 Microsoft Entra 配置檔資訊的整合,以移除個別配置檔更新的需求。 若要嘗試預覽,請在預覽功能中啟用 Microsoft Entra 配置文件資訊。

啟用之後,您的 配置檔設定 會是只讀的,且會自動從 Microsoft Entra 填入。 若要還原為先前的設定或提供意見反應,請關閉預覽並分享您的批註。

適用於 Azure DevOps 的 GitHub Advanced Security

相依性和程式代碼掃描的提取要求批注

在進階安全性藍圖中, 現在已有提取要求批注 可供使用。 您將會收到任何使用與組建驗證原則相關聯之管線的提取要求內嵌批注,其中包括相依性和/或程式代碼掃描工作。

除了為相關分支建立組建驗證原則之外,不需要其他選擇加入。

Show more details按兩下批注中的 ,即可帶您前往有問題的警示詳細數據檢視。

如需詳細資訊,請參閱這裡 的最新部落格文章

相依性掃描的新 pip 偵測策略

相依性掃描現在使用 Python 的新偵測策略:PipReport,以 pip 安裝報告功能為基礎。 此更新藉由遵守環境規範來判斷實際 pip install 執行所擷取的確切版本,藉以改善精確度。 根據預設,偵測器會使用 pypi.org 來建置相依性圖形。 您可以選擇性地設定管線環境變數, PIP_INDEX_URL 以改為建構相依性圖形。 如果存取摘要時發生驗證問題,您可能需要 PipAuthenticate@1 設定管線工作,以便存取您的摘要。

如需偵測策略的詳細資訊,請參閱 Pip 偵測 檔。

Azure Boards

工作項目表單上的增強標記管理

Azure Boards 中的標籤管理已增強,以提供更精簡的體驗。 已刪除的標籤不再出現在工作項目表單的建議清單中,確保只會顯示作用中的標籤。

改善工作專案批注中的影像支援

我們已改善將影像貼入工作專案批注的支援。 您現在可以直接從Microsoft Teams、電子郵件和 Word 檔等來源貼上影像到工作項目的討論區段

GitHub 提取要求深入解析

我們已增強 GitHub 提取要求與 Azure Boards 之間的整合。 除了顯示開啟和關閉的狀態之外,您現在可以查看提取要求是否處於草稿模式、需要檢閱和檢查狀態。 完全不需要開啟提取要求。

若要啟用此功能,請確定您移至 GitHub 中的 Boards 應用程式,以接受要求的更新許可權,以讀取和寫入檢查的存取權。

Azure Repos

設定提取要求的目標分支

在存放庫中管理多個分支可能會很困難,尤其是在建立新的提取要求時。 有了新的 [設定提取要求的目標分支] 功能,您現在可以指定慣用的目標分支清單,確保提取要求建議更準確且相關。 這有助於簡化工作流程,並減少以錯誤分支為目標的機會。

若要使用此功能,請在存放庫的預設分支中建立 .azuredevops/pull_request_targets.yml 檔案。 此 YAML 檔案應該包含標題為 pull_request_targets 與候選分支相符之分支名稱或前置詞的清單。 例如:

pull_request_targets:

- main

- release/*

- feature/*

在此設定中,主要分支會優先處理,但從 或 開始 release/ 的 feature/ 分支也會在適當時考慮。 設定會在下列案例中套用:

- 提取要求建議: 將分支推送至 Azure DevOps 之後,Repos 頁面可能會建議從該分支建立提取要求,以動態方式選擇目標分支。

- 提取要求 URL: 使用 sourceRef 參數直接流覽至提取要求建立頁面,但省略 targetRef 參數時,Azure DevOps 會根據此動態選擇選取目標分支。

建議只包含受提取要求原則保護的分支,以確保提示認可的第一個父代歷程記錄中的一致性。

支援 Markdown 檔案預覽中的美人魚圖表

包含美人魚語法的 Markdown 檔案現在會轉譯為存放庫檔案瀏覽器和提取要求中檔案預覽內的圖表。 這可協助您將更豐富的檔新增至存放庫。

Azure Pipelines

Azure Pipelines 裝載代理程式的 Ubuntu 24.04

Ubuntu 24.04 映像現在可供 Azure Pipelines 裝載的代理程式使用。 若要使用此映像,請更新您的 YAML 檔案以包含 vmImage:'ubuntu-24.04':

- job: ubuntu2404

pool:

vmImage: 'ubuntu-24.04'

steps:

- bash: |

echo Hello from Ubuntu 24.04

lsb_release -d

注意

映射 ubuntu-latest 標籤將繼續指向 ubuntu-22.04,直到今年晚些時候為止。

在 Azure 整合測試中使用工作負載身分識別同盟

6月,Azure 身分識別連結庫 for.NET、C++、Go、Java、JavaScript 和 Python 新增了工作負載身分識別同盟的支援。 這新增了從 AzureCLI@2 和 AzurePowerShell@5 工作執行的程式代碼,能夠使用 AzurePipelinesCredential 類別向 Microsoft Entra 進行驗證(例如,存取 Azure)。

許多客戶都在從其他工作叫用的整合測試中使用 Azure 身分識別連結庫。 我們現在已將 支援 AzurePipelinesCredential 新增至 DotNetCoreCLI@2、 Maven@4 和 VSTest@3 工作。

您可以將 屬性設定 connectedService 為使用工作負載身分識別同盟設定的 Azure 服務連線。 AzurePipelinesCredential SYSTEM_ACCESSTOKEN需要設定 。

- task: DotNetCoreCLI@2

inputs:

command: 'run'

connectedService: <Azure service connection configured with workload identity federation>

env:

SYSTEM_ACCESSTOKEN: $(System.AccessToken)

如需 的詳細資訊 AzurePipelinesCredential,請參閱此 部落格文章。

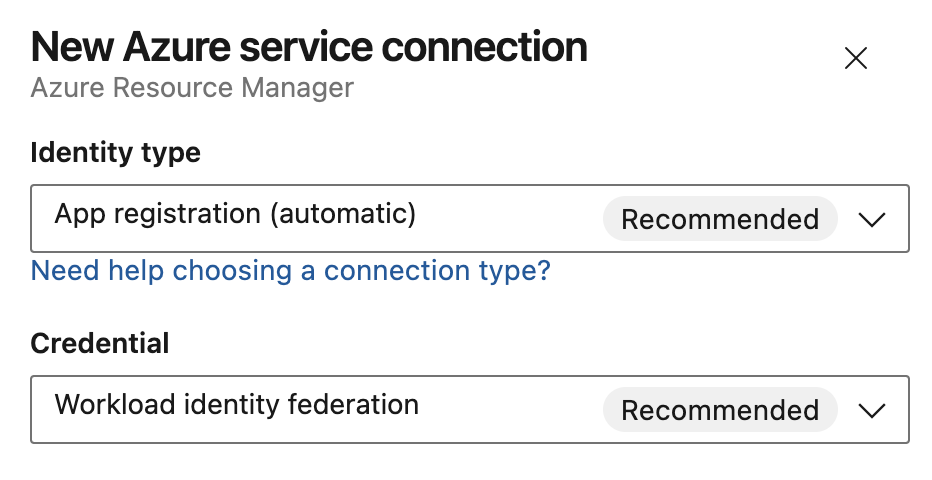

已改善受控識別支援的新 Azure 服務連線建立體驗

新的 Azure 服務連線建立體驗可提供更高的彈性和安全性預設值。 它還會將術語與 Microsoft Entra ID 保持一致,以便建立 Microsoft Entra ID 對象的使用者在流覽不同入口網站時進行進一步了解。

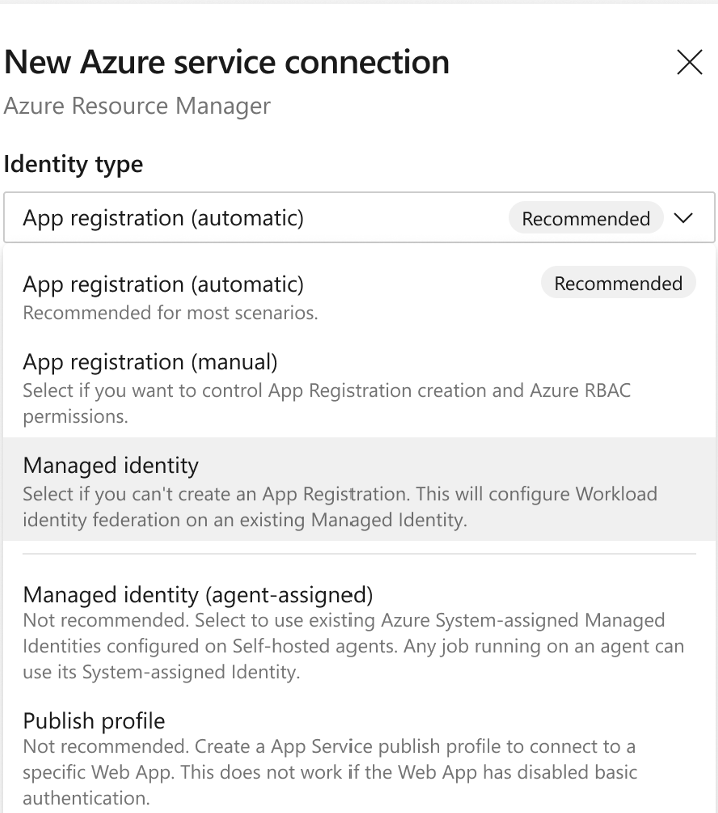

建立新的 Azure Resource Manager 服務連線時,現在可在單一整合對話方塊中使用各種設定身分識別的選項,以取代先前使用的不同最上層專案:

身分識別類型 會列出 Azure 服務連線支援的所有驗證配置:

針對應用程式註冊,您可以獨立選取 [認證 ] 做為 工作負載身分識別同盟 或秘密。

Azure 服務連線受控識別支援

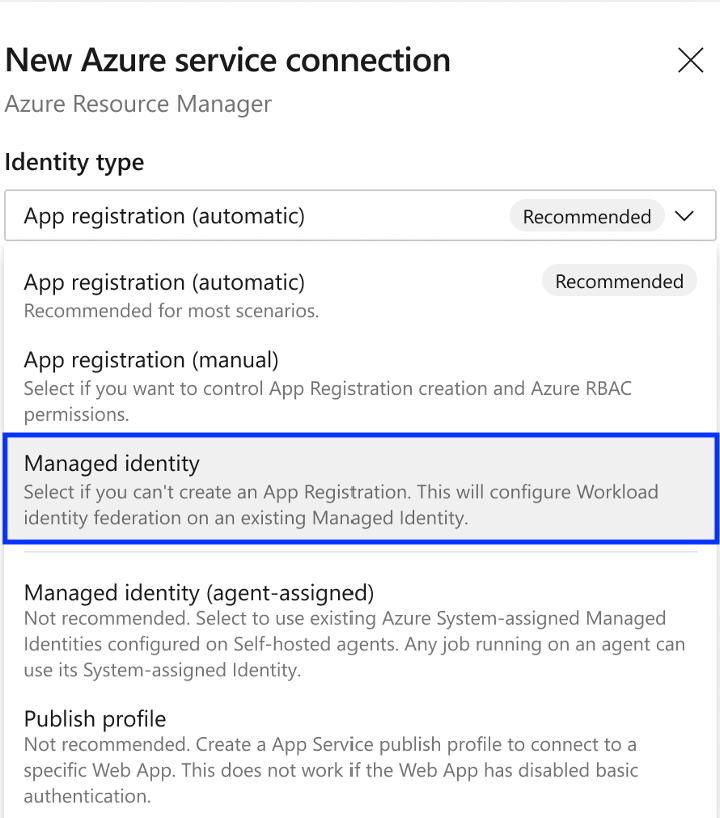

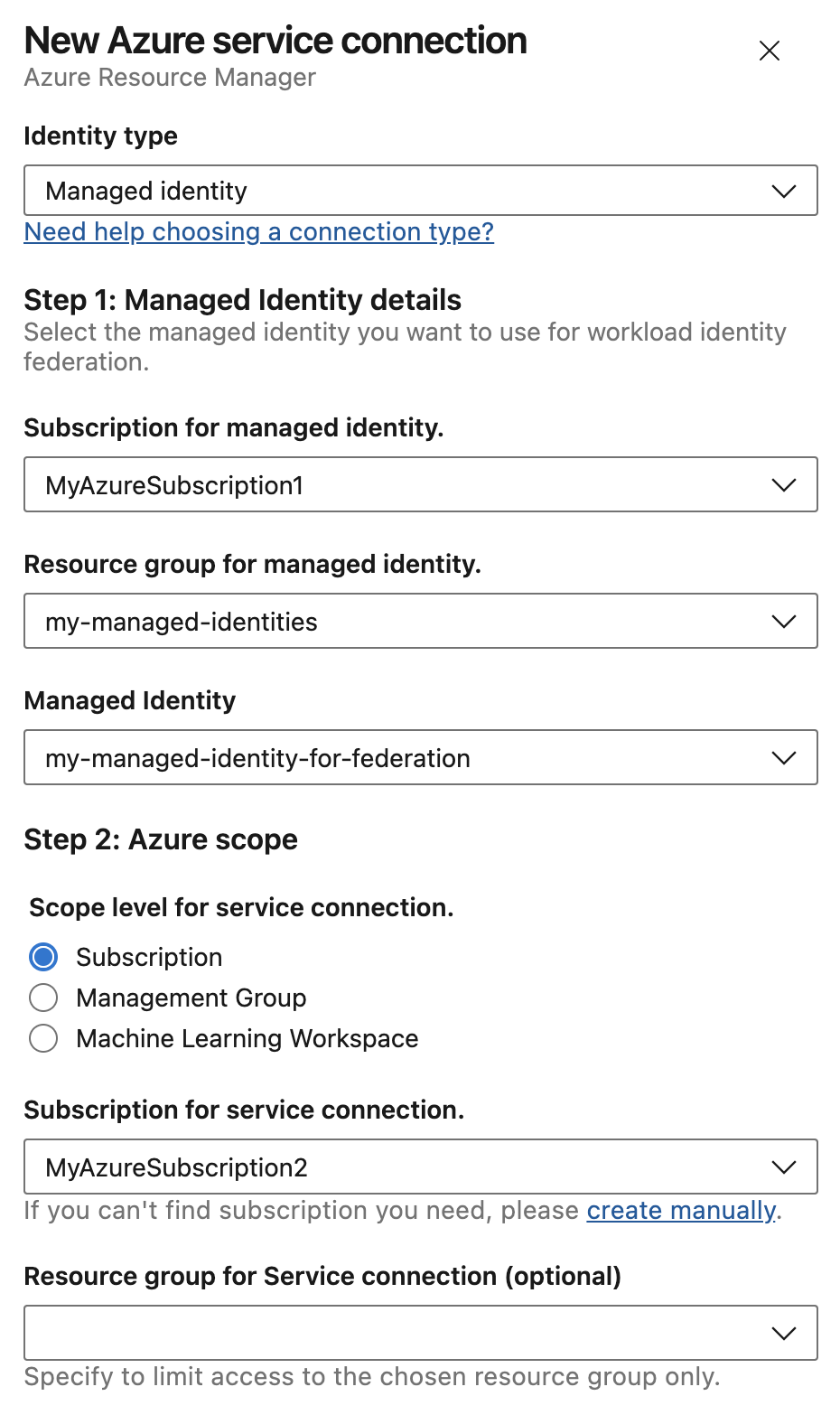

您現在可以選取預先存在的受控識別,並用它來設定使用工作負載身分識別同盟的服務連線。 首先, 建立使用者指派的受控識別。

然後,建立 Azure 服務連線,然後選取 受控識別 識別類型。 這會在受控識別上設定同盟身分識別認證。

使用指派給代理程式之受控識別(集區)的選項已重新命名為受控識別(代理程式指派)。 若要避免共用許可權過高的受控識別,建議使用具有工作負載身分識別同盟的受控識別,而不是指派給代理程式集區的受控識別。

如果Microsoft Entra ID 中停用,則受控識別也是無法建立應用程式註冊的用戶建議選項。

若要搭配工作負載身分識別同盟使用受控識別,請先選取保留受控識別的訂用帳戶和資源群組。 這與管線作業中服務連線存取的訂用帳戶不同。 挑選針對工作負載身分識別同盟設定的受控識別。 使用者需要 受控識別參與者 角色或對等許可權,才能在受控識別上建立同盟身分識別認證。

繼續選取將作為服務連線部署範圍的訂用帳戶。

[服務管理參考] 欄位

某些組織需要 應用程式註冊的服務管理參考 ,才能填入 ITSM 資料庫中的相關內容資訊。 如有必要,用戶可以在服務連線建立期間指定此參考。

其他相關資訊

新的 Azure 服務連線建立體驗會在下個月推出。 如需詳細資訊,請參閱

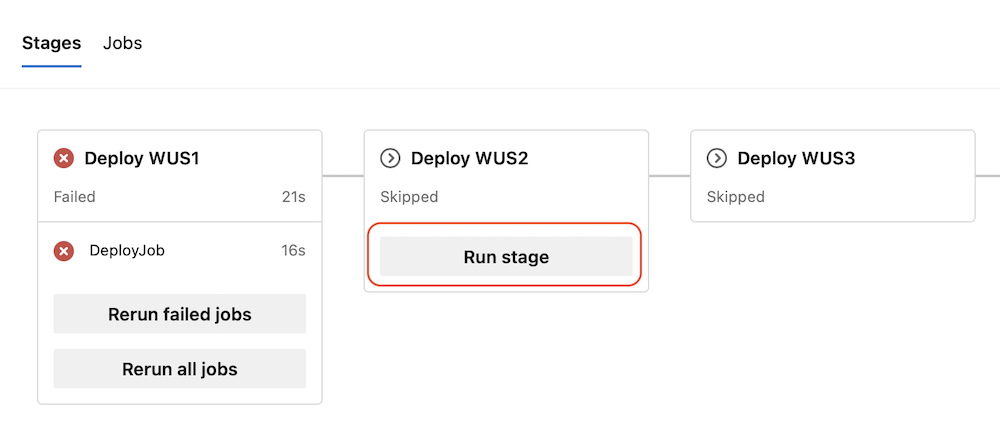

父階段失敗時執行子階段

我們可讓您更輕鬆地使用 Azure Pipelines 繼續部署。 例如,當您使用 Pipelines 跨多個 Azure 區域部署新版本的應用程式時,這非常有用。

假設您需要部署至五個連續的 Azure 區域。 假設您的管線具有每個區域的階段,而每個階段都有一個執行工作的作業 AzureResourceManagerTemplateDeployment ,然後記錄一些遙測。 後者是好的,但不是關鍵。 假設記錄遙測時發生問題。 現在,階段會失敗,且部署會停止。

從這個短期衝刺開始,當階段失敗時,您可以繼續執行其子階段。

Azure Artifacts

使用公用摘要和 Cargo 向 Azure Artifacts 進行驗證

由於 Cargo 用戶端的限制,驗證完全或全無。 若為私人摘要,則會傳送驗證,但針對 需要允許匿名使用者的公用摘要,即使提供或需要驗證,也不會傳送驗證。

現在,已驗證的使用者可以連線到公用 Azure Artifacts 摘要,就像是私人摘要一樣。 如果您或管線代理程式有權 從上游來源儲存套件,您可以透過摘要從 crates.io 存取套件。 這項變更可控制哪些套件可以在摘要系統管理員手中回到摘要中。 從上游來源將套件帶入摘要后,匿名使用者將可以存取它們。

若要確保驗證,請將 附加 ~force-auth 至登錄 URL 中的摘要名稱。 您可以透過 我們的公開檔找到更多詳細數據。

Wiki

改善將 HTML 內容貼入 Wikis

我們已更輕鬆地將 HTML 內容貼到 Wikis 中。 現在,鏈接、清單、數據表、影像、Excel 工作表、Microsoft Teams 訊息、電子郵件和 Azure 數據總管查詢等 HTML 元素會自動轉換成 Markdown 語法,以便更順暢地編輯。

下一步

注意

這些功能將在未來兩到三周內推出。

前往 Azure DevOps 並查看。

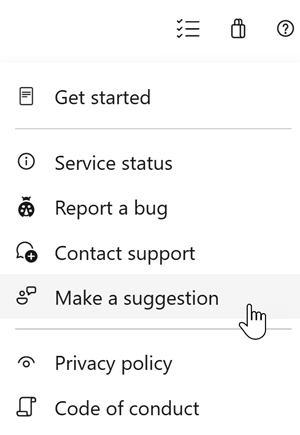

如何提供意見反應

我們很樂意聽到您對於這些功能的看法。 使用說明功能表來回報問題或提供建議。

您也可以在 Stack Overflow 上的社群取得建議和您的問題。

感謝您!

丹·海雷姆

![按兩下 [顯示更多詳細資料] 的螢幕快照 按兩下 [顯示更多詳細資料] 的螢幕快照。](media/246-ghazdo-01.png)