適用於 IoT 的 Microsoft Defender 元件

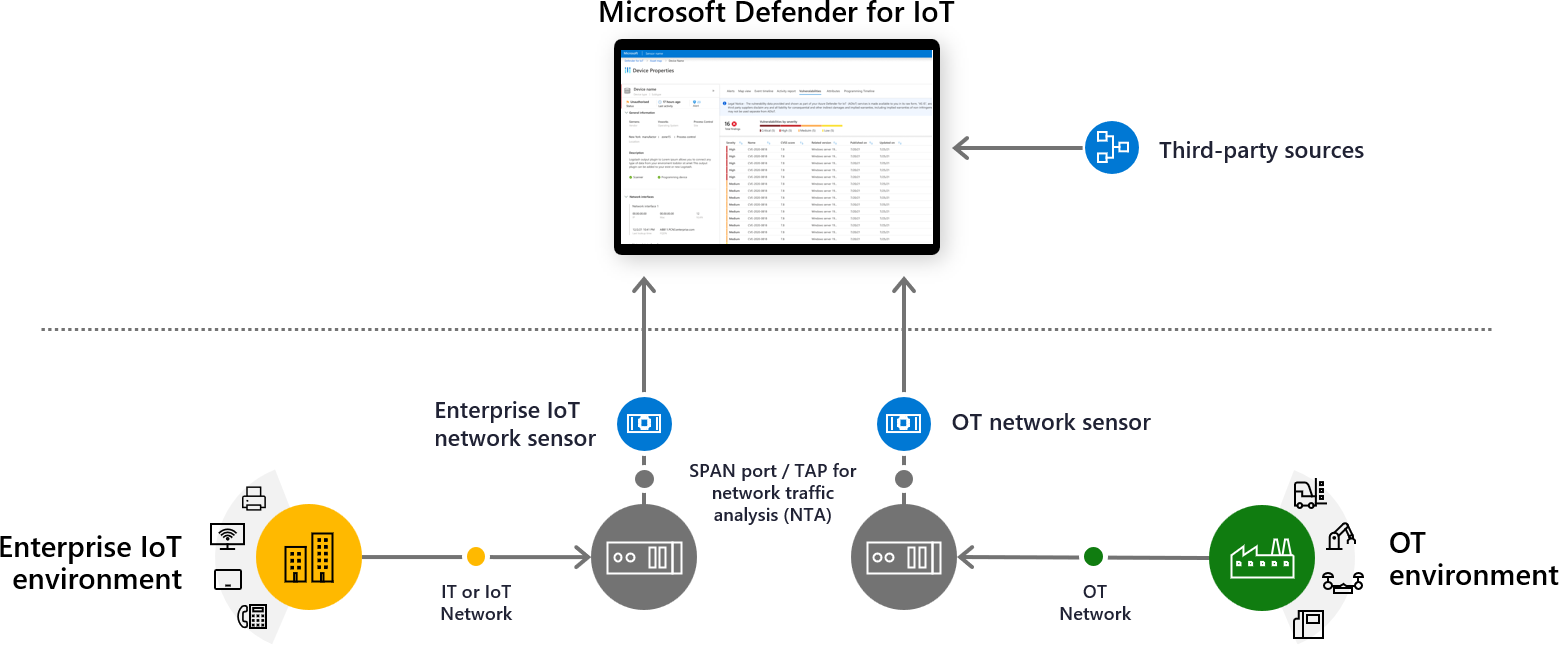

適用於 IoT 的 Microsoft Defender 系統其建置目的是提供不同資料來源的廣泛涵蓋範圍與可見度。

下圖顯示如何從網路感應器和第三方來源將資料串流至適用於 IoT 的 Defender,以提供 IoT/OT 安全性的整合檢視。 Azure 入口網站中適用於 IoT 的 Defender 提供資產庫存、弱點評定,以及持續威脅監視。

適用於 IoT 的 Defender 會連線至雲端與內部部署元件,且建置目的是為了分散在不同地理位置之大型環境中的可擴縮性。

適用於 IoT 的 Defender 包含下列 OT 安全性監視元件:

Azure 入口網站,用於管理雲端及整合其他 Microsoft 服務 (例如 Microsoft Sentinel)。

運營技術 (OT)或企業 IoT 網路感應器,以偵測您網路上的裝置。 適用於 IoT 的 Defender 網路感應器是部署在虛擬機器或實體設備上。 OT 感應器可以設定為雲端連線感測器,或完全內部部署的本機受控感測器。

OT 和企業 IoT 網路感應器

適用於 IoT 的 Defender 網路感應器會探索並持續監視您網路裝置上的網路流量。

網路感應器是專為 OT/IoT 網路所建置,並連線到 SPAN 連接埠或網路 TAP。 適用於 IoT 的 Defender 網路感應器可在連線至網路後的幾分鐘內提供風險的可見度。

網路感應器會使用 OT/IoT 感知分析引擎及第 6 層深度封包檢查 (DPI),根據異常或未經授權的活動來偵測威脅,例如無檔案型惡意程式碼。

資料收集、處理、分析和警示會直接在感應器上進行,非常適合頻寬低或高延遲連線的位置。 只有遙測和深入解析會傳輸至 Azure 入口網站。

如需詳細資訊,請參閱適用於 IoT 的 Defender OT 部署路徑。

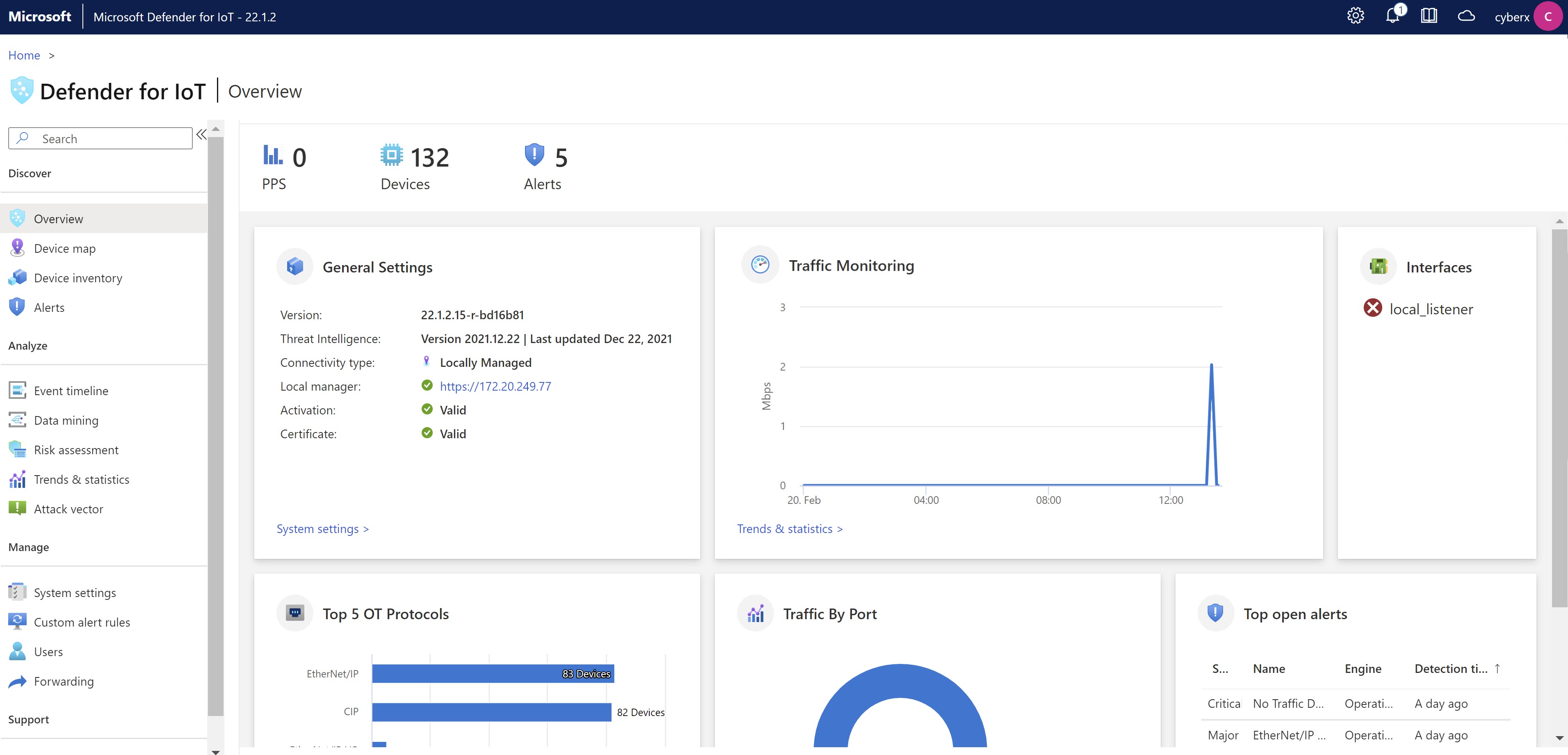

雲端連線感應器與本機 OT 感應器的比較

雲端連線感應器是連線至 Azure 中適用於 IoT 之 Defender 的感應器,與本機管理的感應器不同,如下所示:

當您有雲端連線 OT 網路感應器時:

感應器偵測到的所有資料都會顯示在感應器主控台中,但警示資訊也會傳遞至 Azure,以便加以分析並與其他 Azure 服務共用。

Microsoft 威脅情報套件可以自動推送至雲端連線感應器。

上線期間所定義感應器名稱是感應器中顯示的名稱,且是來自感應器主控台的唯讀名稱。

相反地,使用本機受控感應器時:

從感應器主控台檢視特定感應器的任何資料。

您必須手動將任何威脅情報套件上傳至本機受控感應器。

感應器名稱可以在感應器主控台中更新。

如需詳細資訊,請參閱 從感測器控制台管理 OT 感測器。

適用於 IoT 的 Defender 分析引擎

適用於 IoT 的 Defender 網路感應器會使用內建的分析引擎來分析內嵌的資料,並根據即時與預先錄製的流量觸發警示。

分析引擎提供機器學習與設定檔分析、風險分析、裝置資料庫與一組見解、威脅情報,以及行為分析。

例如,原則違規偵測引擎會建立工業控制系統 (ICS) 網路的模型,以利用 NISTIR 8219 中所概述的行為異常偵測 (BAD) 來偵測與預期「基準」行為的偏差。 此基準是透過了解網路上進行的一般活動所開發,例如一般流量模式、使用者動作以及 ICS 網路的存取權。 然後,BAD 系統會監視網路是否有任何與預期行為的偏差,並且會標幟任何原則違規。 基準偏差的範例包括未經授權使用函式程式碼、存取特定物件,或對裝置設定進行變更。

由於已針對 IT (而非 OT) 網路建置許多偵測演算法,因此 ICS 網路的額外基準有助於縮短系統對於新偵測的學習曲線。

適用於 IoT 的 Defender 網路感應器包括下列主要分析引擎:

| 名稱 | 描述 | 範例 |

|---|---|---|

| 通訊協定違規偵測引擎 | 識別使用違反 ICS 通訊協定規格的封包結構和欄位值。 當封包結構或欄位值不符合通訊協定規範時,就會發生通訊協定違規。 |

「不合法的 MODBUS 作業 (函式程式碼零)」警示代表主要裝置將函示程式碼 0 的要求傳送至次要裝置。 通訊協定規範不允許此動作,且次要裝置可能無法正確處理輸入內容 |

| 原則違規 | 當偏離了所學習到或已設置好的設定中所訂定的基準行為時,即是出現原則違規。 | 「未經授權的 HTTP 使用者代理程式」警示代表裝置上有未經學習到或未獲原則核准的應用程式作為 HTTP 用戶端使用。 這可能是該裝置上的新網頁瀏覽器或應用程式。 |

| 工業惡意程式碼偵測引擎 | 識別指出有存在透過已知惡意程式碼 (例如 Conficker、Black Energy、Havex、WannaCry、NotPetya 與 Triton) 的惡意網路活動。 | A 「惡意活動 (Stuxnet) 的疑慮」 警示代表感應器偵測到已知與 Stuxnet 惡意程式碼相關的可疑網路活動。 此惡意程式碼是一種進階持續性威脅,目標是工業控制網路和 SCADA 網路。 |

| 異常偵測引擎 | 偵測異常的機器對電腦 (M2M) 通訊和行為。 此引擎會建立 ICS 網路的模型,因此所需的學習期間較針對 IT 開發的分析還要短。 異常偵測速度會加快,並且讓誤判為真的情況減至最少。 |

「通訊通道中的定期行為」警示會反映資料傳輸的定期和迴圈行為,這在產業網路中很常見。 其他範例包括過多 SMB 登入嘗試,以及偵測到的 PLC 掃描警示。 |

| 作業事件偵測 | 偵測作業問題,例如可以指出設備故障早期徵兆的間歇性連線能力。 | 當裝置未回應任何預先定義期間的要求時,就會觸發「懷裝置可疑中斷連線 (沒有回應)」警示。 此警示可能代表裝置處於關機狀態、已中斷連線或發生故障。 另一個範例可能是 Siemens S7 停止 PLC 命令已傳送警示的情況。 |

管理選項

適用於 IoT 的 Defender 使用下列管理選項提供混合式網路支援:

Azure 入口網站。 使用 Azure 入口網站作為單一窗格,以透過雲端連線的網路感應器檢視從裝置擷取的所有資料。 Azure 入口網站提供額外的值,例如活頁簿、Microsoft Sentinel 的連線、安全性建議等等。

另請使用 Azure 入口網站取得新的設備與軟體更新、在適用於 IoT 的 Defender 中上架及維護感應器,並更新威脅情報套件。 例如:

OT 感應器主控台。 從感應器的主控台檢視連線至特定 OT 感應器的裝置偵測。 使用感應器主控台來檢視該感應器偵測到的裝置網路對應、感應器上所發生所有事件的時間表、將感應器資訊轉送給合作夥伴系統等等。 例如:

由適用於 IoT 的 Defender 監視的裝置

適用於 IoT 的 Defender 可以探索所有環境中全部類型的所有裝置。 裝置會根據唯一 IP 與 MAC 位址的結合程度,列在適用於 IoT 的 Defender [裝置清查] 頁面中。

適用於 IoT 的 Defender 會識別單一且唯一的裝置,如下所示:

| 類型 | 描述 |

|---|---|

| 識別為個別裝置 | 識別為個別裝置的裝置包括: 具有一或多個 NIC 的 IT、OT 或 IoT 裝置,包括交換器與路由器等網路基礎結構裝置 注意:具有模組或後擋板元件的裝置 (例如機架或插槽) 會計算為單一裝置,包括所有模組或後擋板元件。 |

| 未識別為個別裝置 | 下列項目不會視為個別裝置,且不會計入您的授權: - 公用網際網路 IP 位址 - 多點傳送群組 - 廣播群組 - 非使用中裝置 在特定時間內未偵測到網路活動時,網路監視裝置會標示為非使用中: - OT 網路:60 天以上未偵測到網路活動 - Enterprise IoT 網路:30 天以上未偵測到網路活動 注意:已受適用於端點的 Defender 所管理的端點不會視為適用於 IoT 的 Defender 所管理的個別裝置。 |