檢閱檔案完整性監視中的變更

在 適用於雲端的 Microsoft Defender 的 Defender for Servers Plan 2 中,檔案完整性監視功能可藉由掃描和分析檔案,以及比較其目前狀態與先前的掃描,協助保護企業資產和資源的安全。

檔案完整性監視會使用 適用於端點的 Microsoft Defender 代理程式,根據收集規則從計算機收集數據。 適用於端點的Defender預設會與 適用於雲端的 Defender整合。

注意

較舊的數據收集方法會使用Log Analytics代理程式(也稱為Microsoft監視代理程式 (MMA))。 使用 MMA 的支援將於 2024 年 11 月結束。

本文說明如何檢閱檔案變更。

必要條件

- 必須啟用適用於伺服器的 Defender 方案 2。

- 必須使用適用於端點的Defender代理程式 進行檔案完整性監視。 如果未啟用此訊息,則會出現 - 未啟用檔案完整性監視。 若要啟用 ,請選取 [ 上線訂用帳戶],然後啟用此功能。

監視實體和檔案

若要監視實體和檔案,請執行以下步驟:

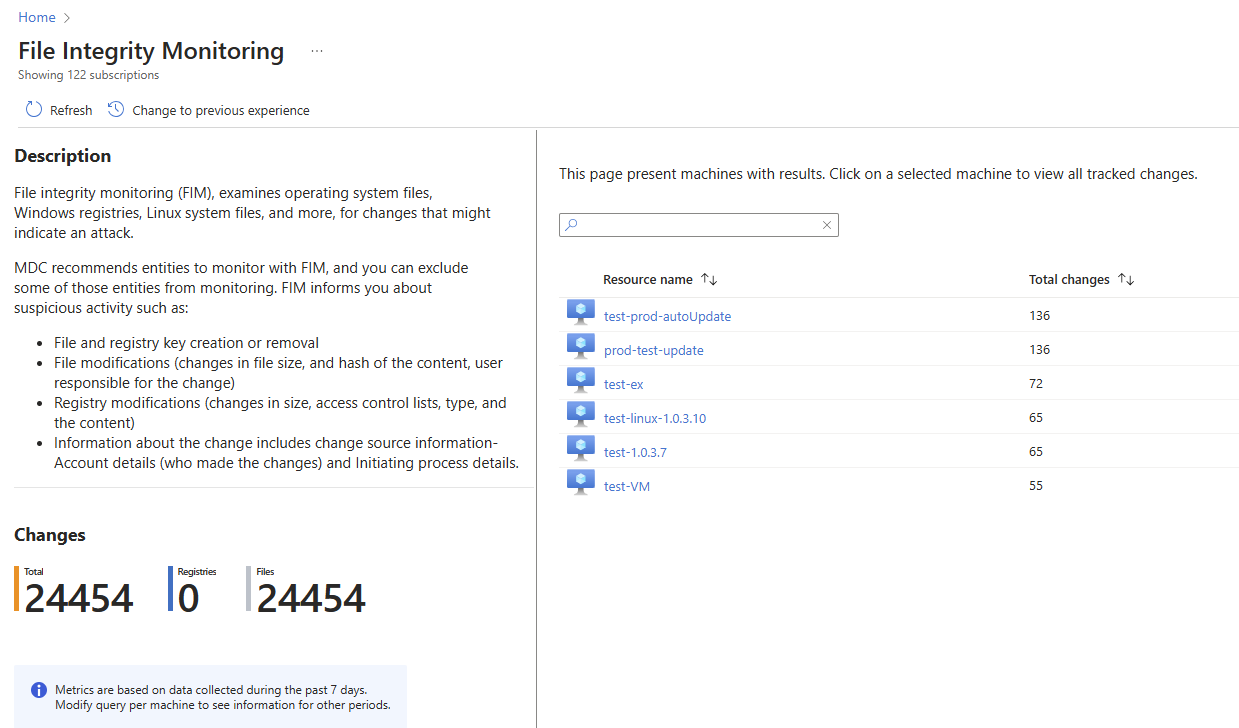

從適用於雲端的 Defender 的側邊欄,前往 [工作負載保護]>[檔案完整性監視]。

一個視窗隨即開啟,顯示所有包含已追蹤到變更之檔案和登錄的資源。

若選取一個資源,便會開啟一個查詢視窗,顯示對該資源上追蹤之檔案和登錄所做的變更。

若選取資源的訂用帳戶 (在 [訂用帳戶名稱] 資料行底下底下),便會開啟一個查詢,其中包含該訂用帳戶中所有追蹤的檔案和登錄。

注意

如果您之前使用 [基於 MMA 的檔案完整性監視],可以選取 [變更為先前的體驗],回到使用該方法。 在基於 MMA 的 FIM 功能被淘汰之前,仍可使用此方法。 如需關於淘汰方案的詳細資訊,請參閱準備淘汰 Log Analytics 代理程式。

擷取和分析檔案完整性監視數據

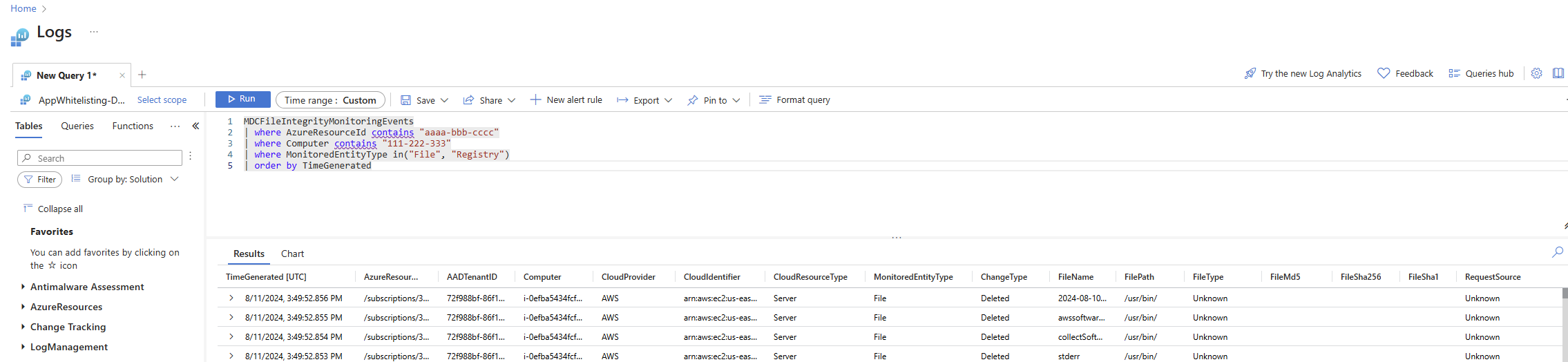

檔案完整性監視資料位於 Azure Log Analytics 工作區的 MDCFileIntegrityMonitoringEvents 資料表中。

設定時間範圍,以依資源擷取變更的摘要。 在以下範例中,我們擷取登錄和檔案類別中在過去 14 天內的所有變更:

MDCFileIntegrityMonitoringEvents | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeType若要檢視登錄變更的詳細資訊:

將

Files從where子句中移除。將摘要行取代為排序子句:

MDCFileIntegrityMonitoringEvents | where TimeGenerated > ago(14d) | where ConfigChangeType == 'Registry' | order by Computer, RegistryKey報告可以匯出為 CSV 供存檔之用,並引導至 Power BI 報表做進一步分析。