從 Microsoft Entra 識別碼自動同步使用者和群組

重要

這項功能在 公開預覽版。 若要加入此預覽,請連絡您的 Azure Databricks 帳戶小組。

本文說明如何使用自動身分識別管理,設定 Azure Databricks 來同步處理來自 Microsoft Entra ID 的使用者、服務主體和群組。

使用者和群組如何從 Microsoft Entra ID 自動同步處理?

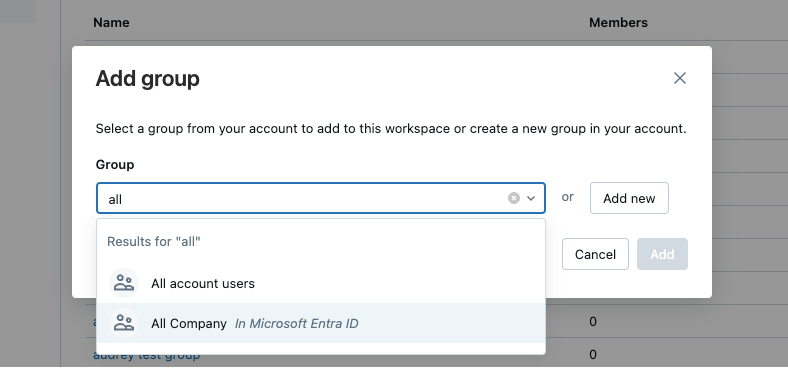

您可以將使用者、服務主體和群組從 Microsoft Entra ID 新增至 Azure Databricks,而不需使用自動身分識別管理在 Microsoft Entra ID 中設定應用程式。 啟用自動身分識別管理時,您可以直接在身分識別同盟工作區中搜尋 Microsoft Entra ID 使用者、服務主體和群組,並將其新增至您的工作區。 Databricks 會使用 Microsoft Entra ID 作為記錄的來源,因此 Azure Databricks 中會遵守群組成員資格的任何變更。

從 Microsoft Entra ID 中移除的用戶在 Azure Databricks 顯示為 Deactivated。 停用的用戶無法登入 Azure Databricks 或向 Azure Databricks API 進行驗證。 作為安全性最佳做法,建議您撤銷這些用戶的個人存取令牌。

使用者也可以在 Microsoft Entra ID 中與任何使用者、服務主體或群組共用儀錶板。 這些使用者會在登入時自動新增至 Azure Databricks 帳戶。 他們不會被新增為儀錶板所在工作區的成員。 沒有工作區存取權的 Microsoft Entra ID 成員,會獲得一份以內嵌認證發佈的儀錶板的可檢視副本存取權。 如需儀錶板共用的詳細資訊,請參閱 共用儀錶板。

非身分識別同盟工作區不支持自動身分識別管理。 如需身分識別同盟的詳細資訊,請參閱 啟用身分識別同盟。

自動身分識別管理與 SCIM 布建

啟用自動身分識別管理時,所有使用者、群組和群組成員資格都會從 Microsoft Entra ID 同步至 Azure Databricks,因此不需要 SCIM 布建。 如果您讓 SCIM 企業應用程式保持平行執行,SCIM 應用程式會繼續管理在 Microsoft Entra ID 企業應用程式中設定的使用者和群組。 它不會管理未使用 SCIM 佈建 新增的 Microsoft Entra ID 身分識別。

Databricks 建議使用自動身分識別管理。 下表比較自動身分識別管理功能與 SCIM 布建的功能。

| 特徵 | 自動身分識別管理 | SCIM 配置 |

|---|---|---|

| 同步使用者 | ✓ | ✓ |

| 同步群組 | ✓ | ✓ (僅限直接成員) |

| 同步巢狀群組 | ✓ | |

| 同步服務主體 | ✓ | |

| 設定和管理 Microsoft Entra ID 應用程式 | ✓ | |

| 需要Microsoft Entra ID Premium 版本 | ✓ | |

| 需要 Microsoft Entra ID 雲端應用程式管理員角色 | ✓ | |

| 需要身分識別同盟 | ✓ |

注意

在公開預覽期間,巢狀群組不會列在 Azure Databricks UI 中。 請參閱公開預覽版 期間的自動身分識別管理 UI 限制。

啟用自動身分識別管理

若要啟用自動身分識別管理,請連絡您的 Azure Databricks 帳戶小組。 啟用您的帳戶之後,若要從 Microsoft Entra 識別元新增和移除使用者、服務主體和群組,請遵循下列指示:

啟用自動身分識別管理時,帳戶管理員可以使用 [預覽] 頁面加以停用。

- 身為帳戶管理員,登入帳戶控制台。

- 在側邊欄中,點擊 預覽。

- 將 自動身分識別管理 切換為 關閉。

停用時,先前布建的用戶、服務主體和群組會保留在 Azure Databricks 中,但不再與Microsoft Entra 標識符同步。 您可以在帳戶控制台中移除或停用這些使用者。

稽核使用者登入

您可以查詢 system.access.audit 數據表,以稽核哪些使用者已登入工作區。 例如:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

如需 system.access.audit 資料表的詳細資訊,請參閱 稽核記錄系統資料表參考。

在公開預覽期間,自動身分識別管理 UI 限制

使用者詳細數據頁面在 Azure Databricks 工作區 UI 中無法使用,直到使用者登入為止。

當使用者透過自動身分管理被新增至工作區時,其來源欄位會顯示為「Databricks」,而不是「外部」,直到他們登入為止。

如果使用者、服務主體和群組詳細數據頁面是透過群組成員資格間接指派給工作區,則無法在 Azure Databricks 工作區 UI 中使用。

如果使用自動身分識別管理將使用者、服務主體或群組新增至 Azure Databricks,而且也會新增至 Azure Databricks 或另一種方法,例如 SCIM 布建,則可能會在列表中出現兩次,其中一個顯示為非使用中。 使用者並非不活動,而是可以登入 Azure Databricks。

Azure Databricks 工作區 UI 中無法查看子群組詳細資訊頁面。

您無法使用帳戶主控台 UI,將Microsoft Entra ID 使用者、服務主體和群組直接新增至帳戶控制台。 不過,新增到 Azure Databricks 工作區的 Microsoft Entra ID 身分識別會自動新增至帳戶。