在 Azure 容器應用程式中設定 IP 輸入限制

Azure 容器應用程式可讓您透過輸入設定進行 IP 輸入限制設定,將輸入流量限制為容器應用程式。

此處有兩個限制類型:

- 允許:只允許輸入流量來自您在允許規則中指定的地址範圍。

- 拒絕:拒絕來自您在拒絕規則中指定地址範圍的所有輸入流量。

若未定義 IP 限制規則,則會允許所有輸入流量。

IP 限制規則包含下列屬性:

| 屬性 | 數值 | 描述 |

|---|---|---|

| NAME | 字串 | 規則的名稱。 |

| description | string | 規則說明。 |

| ipAddressRange | CIDR 格式的 IP 位址範圍 | 使用 CIDR 表示法的 IP 位址範圍。 |

| action | 允許或拒絕 | 規則所採取的動作。 |

ipAddressRange 參數可接受 IPv4 位址。 在無類別網域間路由選擇 (CIDR) 標記法中定義每個 IPv4 位址區塊。

注意

所有規則都必須是相同的類型。 您無法合併允許規則和拒絕規則。

管理 IP 輸入限制

您可以透過 Azure 入口網站或 Azure CLI 管理 IP 存取限制規則。

新增規則

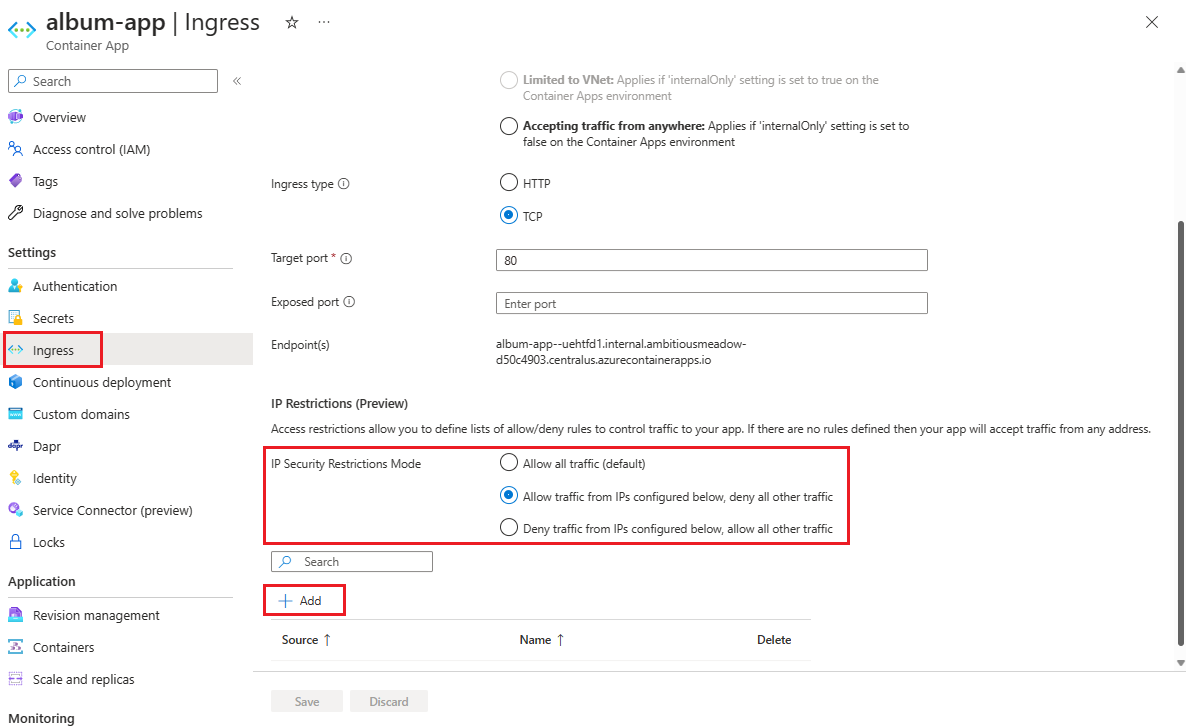

前往 Azure 入口網站的容器應用程式。

從左側功能表中選取「定型」。

選取「IP 安全性限制模式」切換功能來啟用 IP 限制。 您可選擇允許或拒絕來自指定 IP 位址範圍的流量。

選取 [新增] 以建立規則。

在下列欄位輸入值:

欄位 描述 IPv4 位址或範圍 指定 IP 位址或 IP 位址範圍 (使用 CIDR 標記法)。 例如,若要允許從單一 IP 位址存取,請使用下列格式:10.200.10.2/32。 名稱 輸入規則的名稱。 說明 輸入規則說明。 選取 [新增]。

重複步驟 4-6 新增更多規則。

當您完成新增角色之後,請選取「儲存」。

更新規則

- 前往 Azure 入口網站的容器應用程式。

- 從左側功能表中選取「定型」。

- 選取您要更新的規則。

- 變更規則設定。

- 選取「儲存」以儲存更新內容。

- 在「輸入」頁面上選取「儲存」,以儲存更新的規則。

刪除規則

- 前往 Azure 入口網站的容器應用程式。

- 從左側功能表中選取「定型」。

- 選取您要刪除規則旁的刪除圖示。

- 選取 [儲存]。

您可以使用 az containerapp ingress access-restriction 命令群組來管理 IP 存取限制。 此指令群組有下列選項:

set:建立或更新規則。remove:刪除規則。list:列出所有規則。

建立或更新規則

您可以使用 az containerapp ingress access-restriction set 命令來建立或更新 IP 限制。

az containerapp ingress access-restriction set 命令群組會使用下列參數。

| 引數 | 值 | 描述 |

|---|---|---|

--rule-name (必要) |

String | 指定存取限制規則名稱。 |

--description |

String | 指定存取限制規則說明。 |

--action (必要) |

允許、拒絕 | 指定是否允許或拒絕自指定 IP 位址範圍進行存取。 |

--ip-address (必要) |

IP 位址的 IP 位址或範圍 (使用 CIDR 標記法) | 指定要允許或拒絕的 IP 位址範圍。 |

使用不同的 --rule-name 和 ---ip-address 值重複命令,以新增更多規則。

建立允許規則

下列範例 az containerapp access-restriction set 命令會建立規則以限制 IP 位址範圍的輸入存取。 您必須先新增任何允許規則,才能新增任何現有拒絕規則。

將下列範例的值取代為自己的值。

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my allow rule" \

--description "example of rule allowing access" \

--ip-address 192.168.0.1/28 \

--action Allow

使用不同的 --ip-address 和 ---rule-name 值重複命令,以新增至更多規則。

建立拒絕規則

下列 az containerapp access-restriction set 命令範例會建立存取規則,以拒絕來自指定 IP 範圍的輸入流量。 您必須先新增拒絕規則,才能刪除任何現有允許規則。

請將下列預留位置取代為您自己的值。

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--description "example of rule denying access" \

--ip-address 192.168.0.100/28 \

--action Deny

您可使用不同的 --ip-address 和 --rule-name 值重複命令,新增至拒絕規則。 若您使用已經存在的規則名稱,則會更新現有規則。

更新規則

您可以使用 az containerapp ingress access-restriction set 命令來更新規則。 您可以變更 IP 位址範圍和規則說明,但不是歸則名稱或動作。

需要 --action 參數,但您無法將動作從「允許」變更為「拒絕」,反之亦然。

若您省略 ---description 參數,則會刪除說明。

下列範例會更新 IP 位址範圍。

az containerapp ingress access-restriction set \

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "my deny rule" \

--ip-address 192.168.0.1/24 \

--description "example of rule denying access" \

--action Deny

移除存取限制

下列範例 az containerapp ingress access-restriction remove 命令會移除規則。

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP> \

--rule-name "<your rule name>"

列出存取限制

下列範例 az containerapp ingress access-restriction list 命令會列出容器應用程式的 IP 限制規則。

az containerapp ingress access-restriction list

--name <CONTAINER_APP_NAME> \

--resource-group <RESOURCE_GROUP>