如何使用 Microsoft Entra ID 註冊 Azure 機密總帳應用程式

本文介紹如何將 Azure 機密總帳應用程式與 Microsoft Entra ID 整合,其方法是利用 Microsoft 身分識別平台來進行註冊。

Microsoft 身分識別平台只會針對已註冊的應用程式執行身分識別與存取管理 (IAM)。 無論是用戶端應用程式 (例如 web 或行動應用程式),或支援用戶端應用程式的 Web API,註冊會在您的應用程式與身分識別提供者 (Microsoft 身分識別平台) 之間建立信任關係。 深入瞭解 Microsoft 身分識別平台。

必要條件

- 具有有效訂用帳戶,且有權管理 Microsoft Entra ID 中所含應用程式的 Azure 帳戶。 免費建立帳戶。

- Microsoft Entra 租用戶。 瞭解如何設定租用戶。

- 呼叫 Azure 機密總帳的應用程式。

註冊應用程式

註冊機密總帳應用程式會在您的應用程式與 Microsoft 身分識別平台之間建立信任關係。 信任是單向的:您的應用程式會信任 Microsoft 身分識別平台,反之則不同。

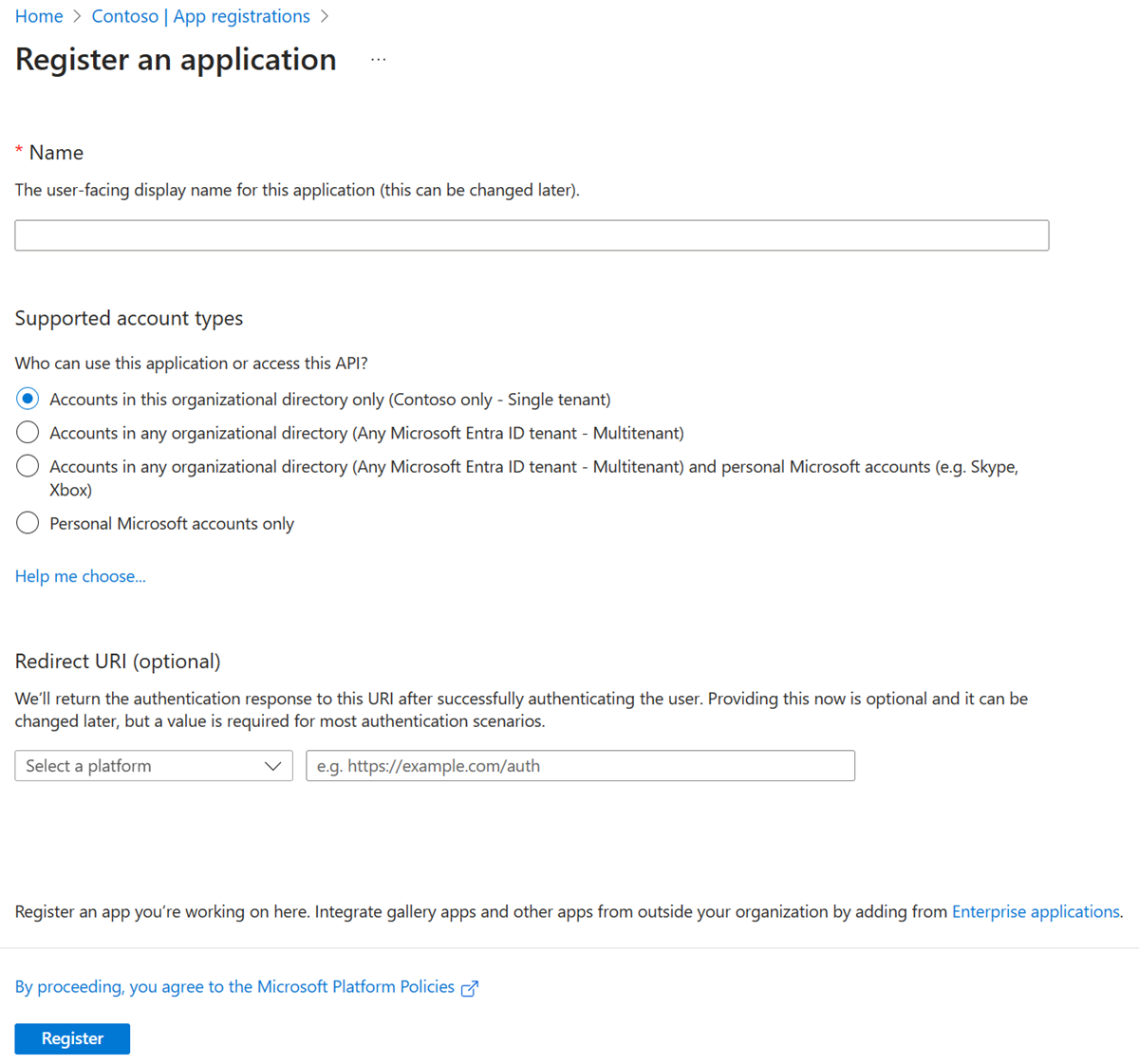

請依照這些步驟建立應用程式註冊:

登入 Azure 入口網站。

如果您有多個租用戶的存取權,請使用頂端功能表中的 [目錄 + 訂用帳戶] 篩選條件,切換至要在其中註冊應用程式的租用戶。

搜尋並選取 [Microsoft Entra ID]。

在 [管理] 底下,選取 [應用程式註冊] > [新增註冊] 。

輸入應用程式的顯示 [名稱]。 當應用程式的使用者使用應用程式時 (例如在登入期間),可能會看到顯示名稱。 您隨時可以變更顯示名稱,而且多個應用程式註冊可以共用相同的名稱。 應用程式註冊的自動產生應用程式 (用戶端) 識別碼 (而非顯示名稱) 可在身分識別平台內唯一識別您的應用程式。

指定可以使用應用程式的人員,有時稱為它的「登入受眾」。

支援的帳戶類型 描述 僅此組織目錄中的帳戶 如果您要建置的應用程式僅供「您」租用戶中的使用者 (或來賓) 使用,請選取此選項。

通常稱為「企業營運應用程式」(LOB),此應用程式是 Microsoft 身分識別平台中的「單一租用戶」應用程式。任何組織目錄中的帳戶 如果您想要讓任何 Microsoft Entra 租用戶中的使用者都能使用您的應用程式,請選取此選項。 例如,如果要建立要提供給多個組織的軟體即服務 (SaaS) 應用程式,則適合使用此選項。

這類型的應用程式在 Microsoft 身分識別平台中稱為「多租用戶」應用程式。任何組織目錄中的帳戶及個人的 Microsoft 帳戶 選取此選項以鎖定最廣泛的一組客戶。

選取此選項,即表示您要註冊的「多租用戶」應用程式也可以支援具有個人「Microsoft 帳戶」(MSA) 的使用者。個人 Microsoft 帳戶 如果您要建置的應用程式僅供具有個人 Microsoft 帳戶的使用者使用,則請選取此選項。 個人 Microsoft 帳戶包括 Skype、Xbox、Live 和 Hotmail 帳戶。 請不要針對 [重新導向 URI (選用)] 輸入任何項目。 您將會在下一節中設定重新導向 URI。

選取 [註冊] 以完成伺服器初始註冊。

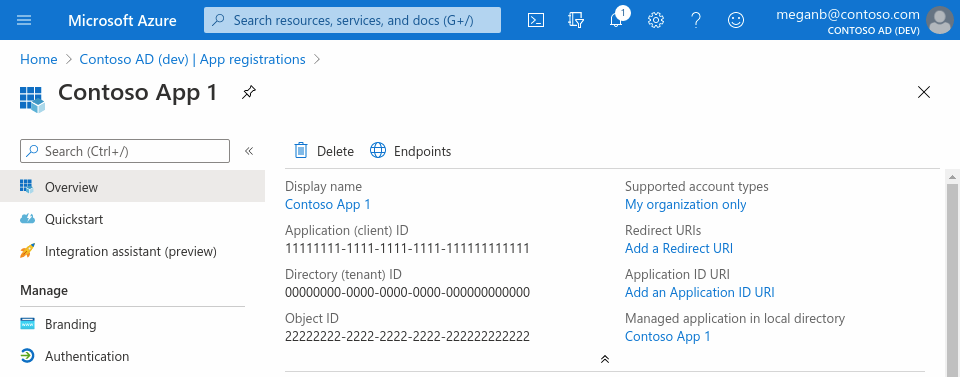

註冊完成時,Azure 入口網站會顯示應用程式註冊的 [概觀] 窗格。 您會看到 [應用程式 (用戶端) 識別碼]。 也稱為「用戶端識別碼」,此值只能在 Microsoft 身分識別平台中識別您的應用程式。

重要

預設會對使用者隱藏新的應用程式註冊。 當您準備好讓使用者查看其我的應用程式頁面上的應用程式時,即可予以啟用。 若要啟用應用程式,請在 Azure 入口網站中導覽至 [Microsoft Entra ID]>[企業應用程式],然後選取應用程式。 然後,在 [屬性] 頁面上,將 [可讓使用者看見?] 切換為 [是]。

您應用程式的程式碼 (或較常見的是應用程式中使用的驗證程式庫) 也會使用用戶端識別碼。 此識別碼用來驗證接收自身分識別平台的安全性權杖。

新增重新導向 URI

「重新導向 URI」是 Microsoft 身分識別平台重新導向使用者用戶端以及在驗證之後傳送安全性權杖的位置。

例如,在生產 Web 應用程式中,重新導向 URI 通常是執行您應用程式的公用端點,例如 https://contoso.com/auth-response。 在開發期間,通常也會新增您在本機執行應用程式的端點,例如 https://127.0.0.1/auth-response 或 http://localhost/auth-response。

您可以藉由設定其平台設定,為已註冊的應用程式新增和修改重新導向 URI。

設定平台設定

每種應用程式類型的設定 (包括重新導向 URI) 都是在 Azure 入口網站的 [平台設定] 中設定。 某些平台,例如網頁和單一頁面應用程式,需要您手動指定重新導向 URI。 針對其他平台 (例如行動裝置和桌面),您可以選取在設定其他設定時為您產生的重新導向 URI。

若要根據目標平台或裝置來設定應用程式設定,請遵循下列步驟:

在 Azure 入口網站的應用程式註冊中,選取您的應用程式。

在 [管理] 底下,選取 [驗證]。

在 [平台設定] 底下,選取 [新增平台]。

在 [設定平台] 底下,選取應用程式類型 (平台) 的圖格來設定其設定。

![螢幕擷取畫面:Azure 入口網站中的 [平台設定] 窗格。](media/portal-04-app-reg-03-platform-config.png)

平台 組態設定 Web 輸入應用程式的 [重新導向 URI]。 此 URI 是 Microsoft 身分識別平台將使用者的用戶端重新導向,且在驗證之後會傳送安全性權杖的位置。

針對在伺服器上執行的標準 Web 應用程式,選取此平台。單一頁面應用程式 輸入應用程式的 [重新導向 URI]。 此 URI 是 Microsoft 身分識別平台將使用者的用戶端重新導向,且在驗證之後會傳送安全性權杖的位置。

如果您要使用 JavaScript 或是 Angular、Vue.js、React.js 或 Blazor WebAssembly 這類架構來建置用戶端 Web 應用程式,則請選取此平台。iOS / macOS 輸入應用程式 [套件組合識別碼]。 在 [組建設定] 或是 Info.plist 的 Xcode 中找到它。

指定 [套件組合識別碼] 時,系統會為您產生重新導向 URI。Android 輸入應用程式 [套件名稱]。 在 AndroidManifest.xml 檔案中找到它。 也請產生並輸入[簽章雜湊]。

指定這些設定時,系統會為您產生重新導向 URI。行動應用程式與傳統型應用程式 選取其中一個 [建議的重新導向 URI]。 或指定 [自訂重新導向 URI]。

針對使用內嵌瀏覽器的桌面應用程式,建議您:https://login.microsoftonline.com/common/oauth2/nativeclient

針對使用系統瀏覽器的桌面應用程式,建議您:http://localhost

針對未使用最新 Microsoft 驗證程式庫 (MSAL) 或未使用訊息代理程式的行動應用程式,請選取此平台。 此外,也請為傳統型應用程式選取此平台。選取 [設定] 以完成平台設定。

重新導向 URI 的限制

您新增至應用程式註冊的重新導向 URI 格式有一些限制。 如需這些限制的詳細資料,請參閱重新導向 URI (回覆 URL) 限制。

新增認證

存取 Web API 的機密用戶端應用程式會使用認證。 機密用戶端的範例包括 Web 應用程式、其他 Web API,或服務類型和精靈類型應用程式。 認證可讓您的應用程式以自身進行驗證,不需要在執行階段與使用者進行互動。

您可以將憑證和用戶端密碼 (為字串) 當作認證新增至您的機密用戶端應用程式註冊。

新增憑證

有時稱為「公開金鑰」,這是建議的認證類型,因為它們被視為比用戶端祕密更安全。 如需使用憑證作為應用程式中驗證方法的詳細資訊,請參閱 Microsoft 身分識別平台應用程式驗證憑證認證。

- 在 Azure 入口網站的應用程式註冊中,選取您的應用程式。

- 選取 [憑證和祕密]>[憑證]>[上傳憑證]。

- 選取您要上傳的檔案。 它必須是下列其中一種檔案類型:.cer、.pem、.crt。

- 選取新增。

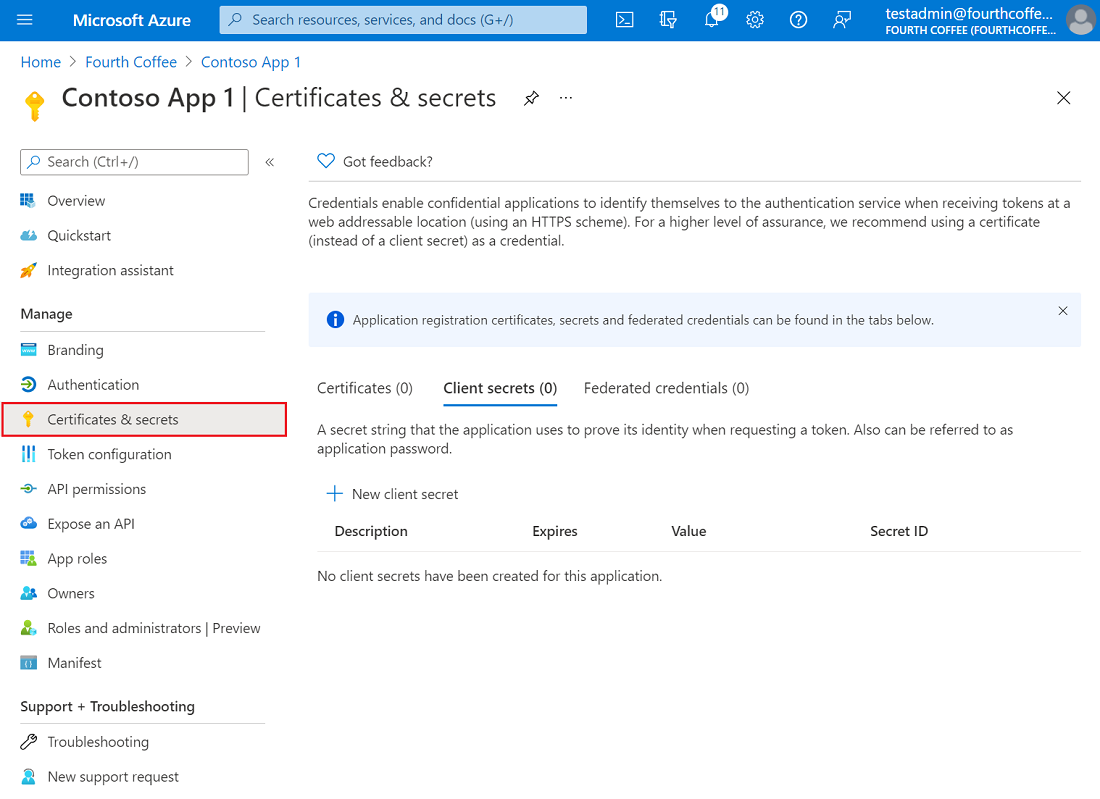

新增用戶端密碼

用戶端祕密 (有時稱為「應用程式密碼」)是一個字串值,您的應用程式可以用來來取代憑證,以識別它自己。

用戶端祕密被視為比憑證認證更不安全。 應用程式開發人員有時會在本機應用程式開發期間使用用戶端祕密,因為它們容易使用。 不過,您應該針對在生產環境中執行的任何應用程式使用憑證認證。

- 在 Azure 入口網站的應用程式註冊中,選取您的應用程式。

- 選取 [憑證和祕密]>[用戶端密碼]>[新增用戶端密碼]。

- 新增用戶端密碼的描述。

- 選取祕密的到期日,或指定自訂存留期。

- 用戶端祕密存留期限制為兩年 (24 個月) 或更少。 您無法指定超過 24 個月的自訂存留期。

- Microsoft 建議您將到期值設定為少於 12 個月。

- 選取 [新增]。

- 「記錄祕密的值」,以在用戶端應用程式的程式碼中使用。 離開此頁面後,就「不會再次顯示」此祕密值。

如需應用程式安全性建議,請參閱 Microsoft 身分識別平台最佳做法和建議。