已啟用 Azure Arc 的伺服器身分識別和存取管理

您的組織需要設計正確的訪問控制,以使用內部部署和雲端式身分識別管理系統來保護混合式環境。

這些身分識別管理系統扮演著重要的角色。 它們可協助設計和實作可靠的訪問控制,以保護已啟用 Azure Arc 的伺服器基礎結構。

受管理的身份

建立時,Microsoft Entra ID 所指派的系統身分識別只能用來更新 Azure Arc 啟用伺服器的狀態,例如「上次看到」的心跳訊號。 授與 Azure 資源的身分識別存取權,讓伺服器上的應用程式能夠存取 Azure 資源,例如,向 Key Vault 要求秘密。 您應該:

- 請考慮伺服器應用程式存在哪些合法的使用案例,取得存取令牌 和存取 Azure 資源,同時規劃對這些資源的訪問控制。

- 在已啟用 Azure Arc 的伺服器上控制具有特權的使用者角色(Windows 上的本機系統管理員或 混合式代理程式擴充功能應用程式群組 的成員,及 Linux 上 himds 群組的成員),以防止系統管理的身分被濫用而未經授權存取 Azure 資源。

- 使用 Azure RBAC 來控制和管理已啟用 Azure Arc 的伺服器受控識別的許可權,並針對這些身分識別執行定期存取權檢閱。

角色型存取控制 (RBAC)

遵循 最低許可權原則、指派「參與者」或「擁有者」或「Azure 連線機器資源管理員」等角色的使用者、群組或應用程式,就能夠執行部署擴充功能、有效地委派已啟用 Azure Arc 之伺服器上的根或系統管理員存取等作業。 這些角色應謹慎使用,以限制可能的爆炸半徑,或最終由自定義角色取代。

若要限制用戶的許可權,並只允許他們將伺服器上線至 Azure,Azure Connected Machine Onboarding 角色是合適的。 此角色只能用來將伺服器上線,且無法重新上線或刪除伺服器資源。 請務必檢閱已啟用 Azure Arc 的伺服器安全性概觀 , 以取得訪問控制的詳細資訊。

此外,也請考慮可能會傳送至 Azure 監視器 Log Analytics 工作區的敏感數據,應該將相同的 RBAC 原則套用至數據本身。 Azure Arc 功能伺服器的讀取存取權可提供對 Log Analytics 代理程式所收集且儲存在相關 Log Analytics 工作區之日誌數據的存取權。 請檢閱如何在設計 Azure 監視器記錄部署檔

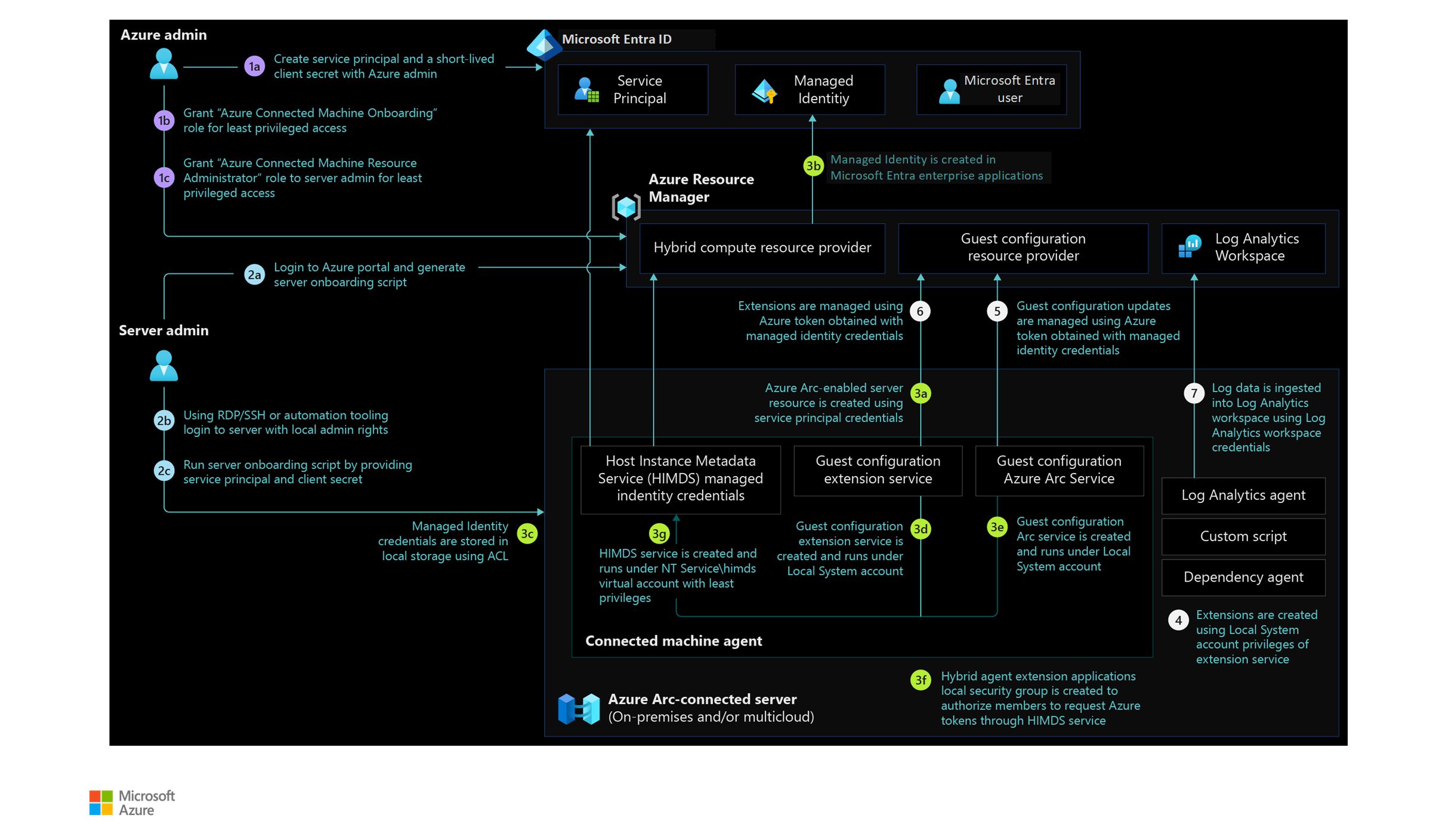

建築

下圖顯示參考架構,示範已啟用 Azure Arc 的伺服器的角色、許可權和動作流程:

設計考慮

- 決定貴組織的誰應該能夠存取上線伺服器,以在伺服器和 Azure 中設定必要的許可權。

- 決定誰應該管理已啟用 Azure Arc 的伺服器。 然後,決定誰可以從 Azure 服務和其他雲端環境檢視其數據。

- 確定您需要多少個 Arc 入門服務主體。 其中多個身分識別可用來將不同商務功能或企業單位所擁有的伺服器上線,這些伺服器是以作業責任和擁有權為基礎。

- 檢閱 Azure 登陸區域企業級 身分識別和存取管理設計區域。 檢閱區域,以評估已啟用 Azure Arc 的伺服器對整體身分識別和存取模型的影響。

設計建議

-

伺服器上線和管理

- 使用安全組將本機系統管理員許可權指派給伺服器上已識別的使用者或服務帳戶,以大規模上線至 Azure Arc。

- 使用 Microsoft Entra 服務主體 將伺服器上線至 Azure Arc。請考慮在分散式作業模型中使用多個Microsoft Entra 服務主體,其中伺服器是由不同的IT小組管理。

- 使用短期的 Microsoft Entra 服務主體密碼作為客戶端機密

。 - 在資源群組層級指派 Azure Connected Machine Onboarding 角色。

- 使用 Microsoft Entra 安全組,並授與 Hybrid Server Resource Administrator 角色。 將角色賦予小組和個人,以便管理 Azure 中已啟用 Azure Arc 的伺服器資源。

-

Microsoft Entra ID 保護的資源存取

- 針對在內部部署伺服器和其他雲端環境中運行的應用程式,使用 受控身分識別,以存取 Microsoft Entra ID 保護的雲端資源。

- 將受控識別的存取限制為 允許使用 Microsoft Entra 應用程式許可權授權的應用程式。

- 使用 Windows 上的

Hybrid agent extension applications本機安全性群組或 Linux 上的 himds 群組,為使用者提供存取權限,以便從已啟用 Azure Arc 的伺服器請求 Azure 資源存取權杖。

後續步驟

如需混合式雲端採用旅程的更多指引,請檢閱下列資源:

- 檢閱 Azure Arc Jumpstart 案例。

- 檢閱 Azure Arc 已啟用伺服器的

必要條件。 - 規劃 Azure Arc 啟用伺服器的大規模部署 。

- 深入瞭解 Azure Arc,使用 Azure Arc 學習路徑。