Azure VMware 解決方案的範例架構

當您建立 Azure VMware 解決方案登陸區域時,您必須先設計和實作網路功能。 Azure 網路產品和服務支持數個網路案例。 本文說明四個最常見的網路案例。

- 案例 1: 具有路由意圖的安全虛擬 WAN 中樞

- 案例 2: Azure 虛擬網路中的網路虛擬設備 (NVA) 會檢查所有網路流量

- 案例 3:從 Azure VMware 解決方案 輸出流量,無論使用或不使用 NSX-T 或 NVA

- 案例 4:在具有 Azure 路由伺服器的中樞虛擬網路中 非Microsoft防火牆解決方案

若要選擇適當的架構並規劃建構服務,請評估組織的工作負載、治理和需求。

情境考量

在您選擇 Azure VMware 解決方案部署案例之前,請先檢閱下列考慮和主要需求。

輸入 Azure VMware 解決方案應用程式的因特網流量需求

考慮離開 Azure VMware 解決方案應用程式的因特網流量路徑

網路 L2 擴充功能以供遷移使用

目前架構中的 NVA 使用量

Azure VMware 解決方案連線到標準樞紐虛擬網路或 Azure 虛擬 WAN 樞紐

從內部部署資料中心到 Azure VMware 解決方案的 Azure ExpressRoute 連接

使用 ExpressRoute Global Reach

流量檢查需求:

- Azure VMware 解決方案應用程式的因特網存取

- Azure VMware 解決方案對因特網的存取

- Azure VMware 解決方案對內部部署資料中心的存取

- Azure VMware 解決方案對虛擬網路的存取

- Azure VMware 解決方案私人雲端內的流量

下表說明根據每個案例的 Azure VMware 解決方案流量檢查需求的建議和考慮。

| 場景 | 交通檢查需求 | 建議的解決方案設計 | 考量因素 |

|---|---|---|---|

| 1 | - 從網路 - 到網際網路 |

使用具有預設閘道傳播的虛擬 WAN 安全中樞。 使用 Azure 應用程式閘道管理 HTTP 或 HTTPS 流量。 針對非 HTTP 或 HTTPS 流量使用 Azure 防火牆。 部署具有路由意圖的安全虛擬 WAN 中樞。 |

此選項會使用 Global Reach,這對於內部部署篩選無效,因為它會略過虛擬 WAN 中樞。 |

| 2 | - 從因特網 - 到網際網路 - 至內部部署數據中心 - 到虛擬網路 |

在具有路由伺服器的中樞虛擬網路中使用非Microsoft防火牆 NVA 解決方案。 請勿使用 Global Reach。 針對 HTTP 或 HTTPS 流量使用應用程式閘道。 在 Azure 上,使用非 Microsoft 的網路虛擬設備(NVA)防火牆來處理非 HTTP 或 HTTPS 的流量。 |

如果您想要使用現有的 NVA,並在您的中樞虛擬網路中集中檢查所有流量,請選擇此選項。 |

| 3 | - 從網路 - 到網際網路 - 至內部部署資料中心 - 至虛擬網路 - 在 Azure VMware 解決方案內 |

在 Azure VMware 解決方案中使用 NSX-T 資料中心或非Microsoft NVA 防火牆。 使用應用程式閘道進行 HTTPS 流量。 針對非 HTTPS 流量使用 Azure 防火牆。 部署受保護的虛擬 WAN 中樞,並在 Azure VMware 解決方案中啟用公用 IP 位址。 |

如果您需要檢查來自兩個或多個 Azure VMware 解決方案私人雲端的流量,請選擇此選項。 使用此選項來利用 NSX-T 原生功能。 您也可以結合此選項與在 Azure VMware 解決方案上執行的 NVA。 |

| 4 | - 從網路 - 到網際網路 - 到本地數據中心 - 至虛擬網路 |

在具有路由伺服器的中樞虛擬網路中使用非Microsoft防火牆解決方案。 針對 HTTP 或 HTTPS 流量使用應用程式閘道。 在 Azure 上使用非 Microsoft 的防火牆 NVA 處理非 HTTP 或 HTTPS 流量。 使用內部部署非Microsoft防火牆 NVA。 在具有路由伺服器的中樞虛擬網路中部署非Microsoft防火牆解決方案。 |

選擇此選項,即可將 0.0.0.0/0 路由從 Azure 中樞虛擬網路中的 NVA 發佈到 Azure VMware 解決方案。 |

請考慮下列有關網路案例的重點:

所有情境都有類似的進入模式,透過應用程式閘道和 Azure 防火牆。

您可以在 Azure VMware 解決方案中使用 L4 到 L7 負載平衡器解決方案。

您可以針對上述任何案例使用 NSX-T 分散式防火牆。

下列各節概述 Azure VMware 解決方案私人雲端的架構模式。 如需詳細資訊,請參閱 Azure VMware 解決方案網路和互連概念。

案例 1:具有路由意圖的安全虛擬 WAN 中樞

此案例牽涉到下列架構元件和考慮。

使用此案例的時機

如果符合以下情形,請使用此情境:

您不需要在 Azure VMware 解決方案與內部部署資料中心之間進行流量監控。

您需要檢查 Azure VMware 解決方案工作負載與網際網路之間的流量。

您必須保護 Azure VMware 解決方案工作負載的公用輸入流量。

也請考慮下列其他因素:

在此案例中,您可以擁有公用IP位址。 如需詳細資訊,請參閱 自訂 IP 位址前置綴。

如有需要,您可以新增公開的 L4 或 L7 輸入服務。

您可能或可能還沒有內部部署數據中心與 Azure 之間的 ExpressRoute 連線能力。

概述

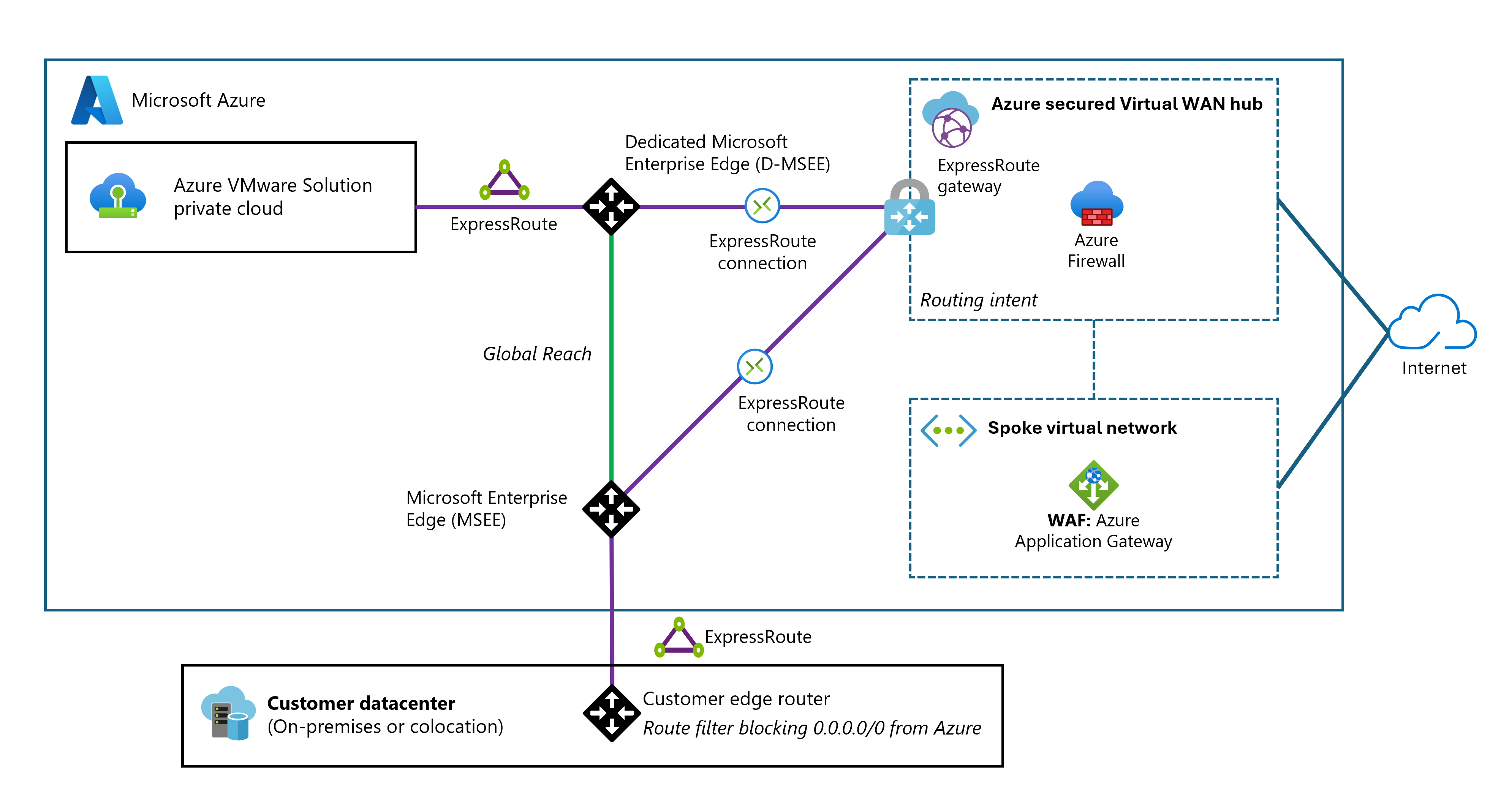

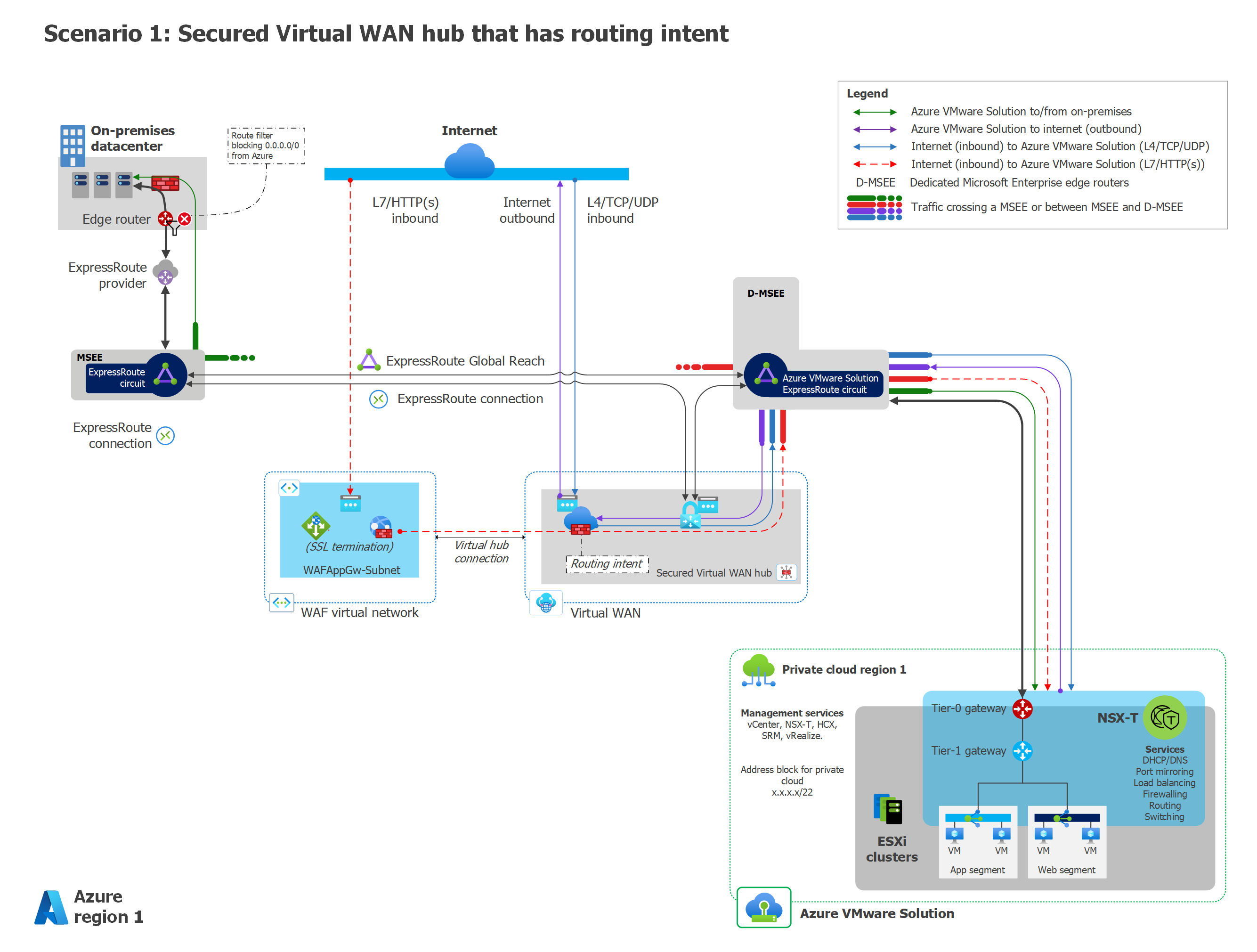

下圖提供案例 1 的高階概觀。

下載此架構的 PowerPoint 檔案。

元件

此案例包含下列元件:

適用於防火牆的安全虛擬 WAN 中樞中的 Azure 防火牆

L7 負載平衡的應用程式閘道和 Azure Web 應用程式防火牆

使用 Azure 防火牆的 L4 目的地網路位址轉換(DNAT)來轉譯和篩選進入的網路流量

透過您的虛擬 WAN 中樞中的 Azure 防火牆連接到外部網際網路

EXR、VPN 或 SD-WAN,用於內部部署數據中心與 Azure VMware 解決方案之間的連線

下載此架構的 Visio 檔案。

考量事項

安全虛擬 WAN 中樞中的 Azure 防火牆會向 Azure VMware 解決方案公告

0.0.0.0/0路由。 此路由也會透過 Global Reach 在內部公告。 您可以使用 SD-WAN 或 VPN 來實作內部部署路由篩選,以防止0.0.0.0/0路由學習。已建立到安全虛擬 WAN 中樞的 VPN、ExpressRoute 或虛擬網路連線,即使不需要

0.0.0.0/0廣播,仍然會收到該廣播。 若要防止此動作,您可以:使用本地邊緣裝置來篩選出

0.0.0.0/0路由。停用特定連線上的

0.0.0.0/0傳播。- 中斷 ExpressRoute、VPN 或虛擬網路連線的連線。

- 啟用

0.0.0.0/0傳播。 - 停用這些特定連線上的

0.0.0.0/0傳播。 - 重新連線這些連線。

您可以在連線到虛擬 WAN 中樞的輪輻虛擬網路上裝載應用程式閘道。

啟用 Azure VMware 解決方案,以透過 Azure 防火牆檢查內部部署流量

若要讓 Azure VMware 解決方案透過 Azure 防火牆檢查內部部署流量,請執行下列步驟:

- 拿掉 Azure VMware 解決方案與內部部署之間的 Global Reach 連線。

- 開啟支援案例,Microsoft支援以 透過使用私人路由原則設定的中樞中的 Azure 防火牆設備啟用 ExpressRoute 對 ExpressRoute 傳輸連線。

案例 2:虛擬網路中的 NVA 會檢查所有網路流量

此案例牽涉到下列架構元件和考慮。

使用此案例的時機

在以下情況下使用此情景:

您需要在中樞虛擬網路中使用非 Microsoft 防火牆 NVA 來檢查所有流量,而且基於地緣政治或其他原因無法使用 Global Reach。

- 您在內部部署資料中心與 Azure VMware 解決方案之間具有連線能力。

- 您有虛擬網路與 Azure VMware 解決方案之間的連線能力。

- 您需要從 Azure VMware 解決方案存取因特網。

- 您需要對 Azure VMware 解決方案進行因特網存取。

您需要對 Azure VMware 解決方案私人雲端外部的防火牆進行更細緻的控制。

您需要多個輸入服務的公用IP位址,而且需要在Azure 中封鎖預先定義的IP位址。 在此案例中,您沒有公用IP位址。

此案例假設您在內部部署數據中心與 Azure 之間具有 ExpressRoute 連線能力。

概述

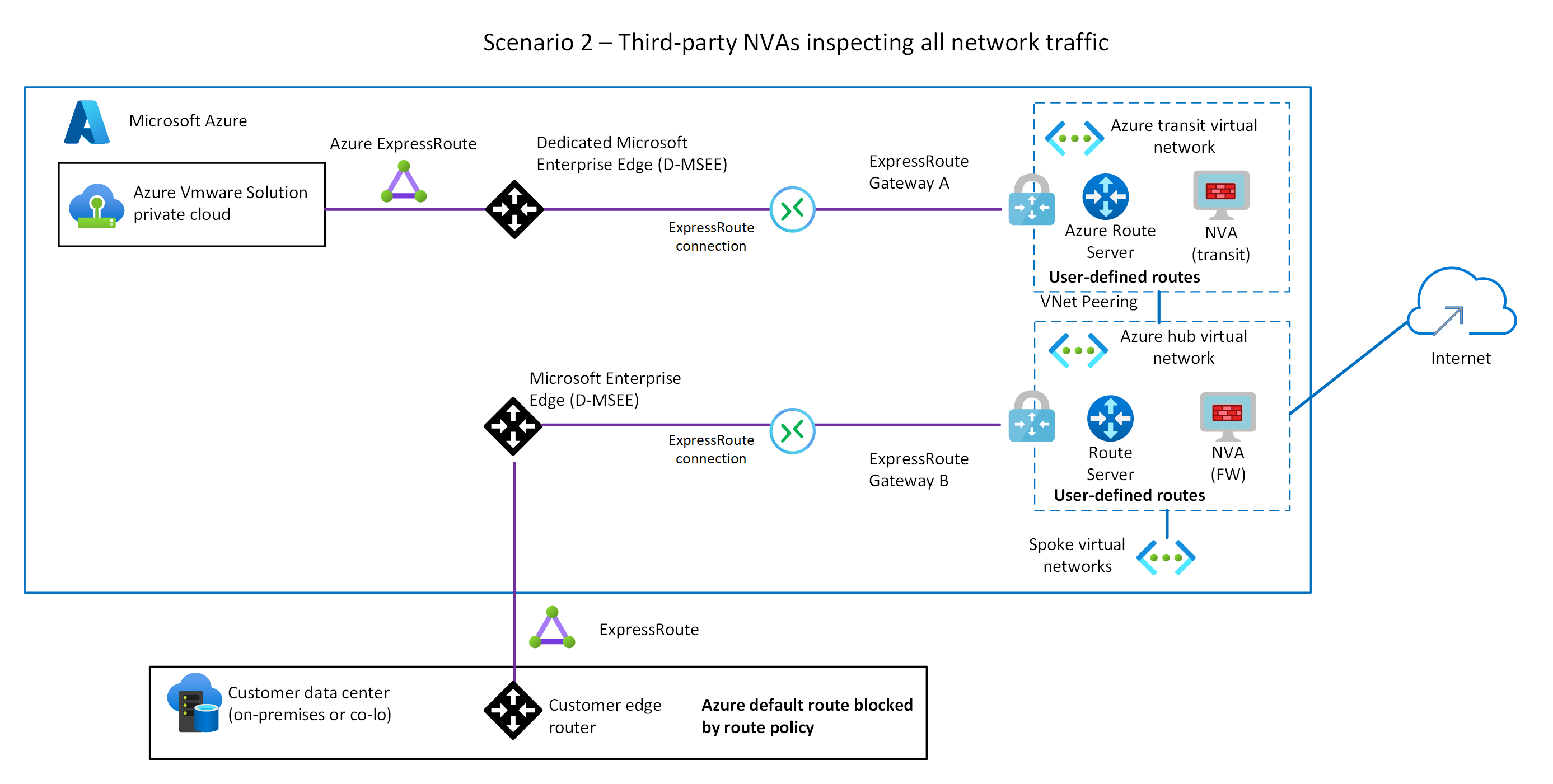

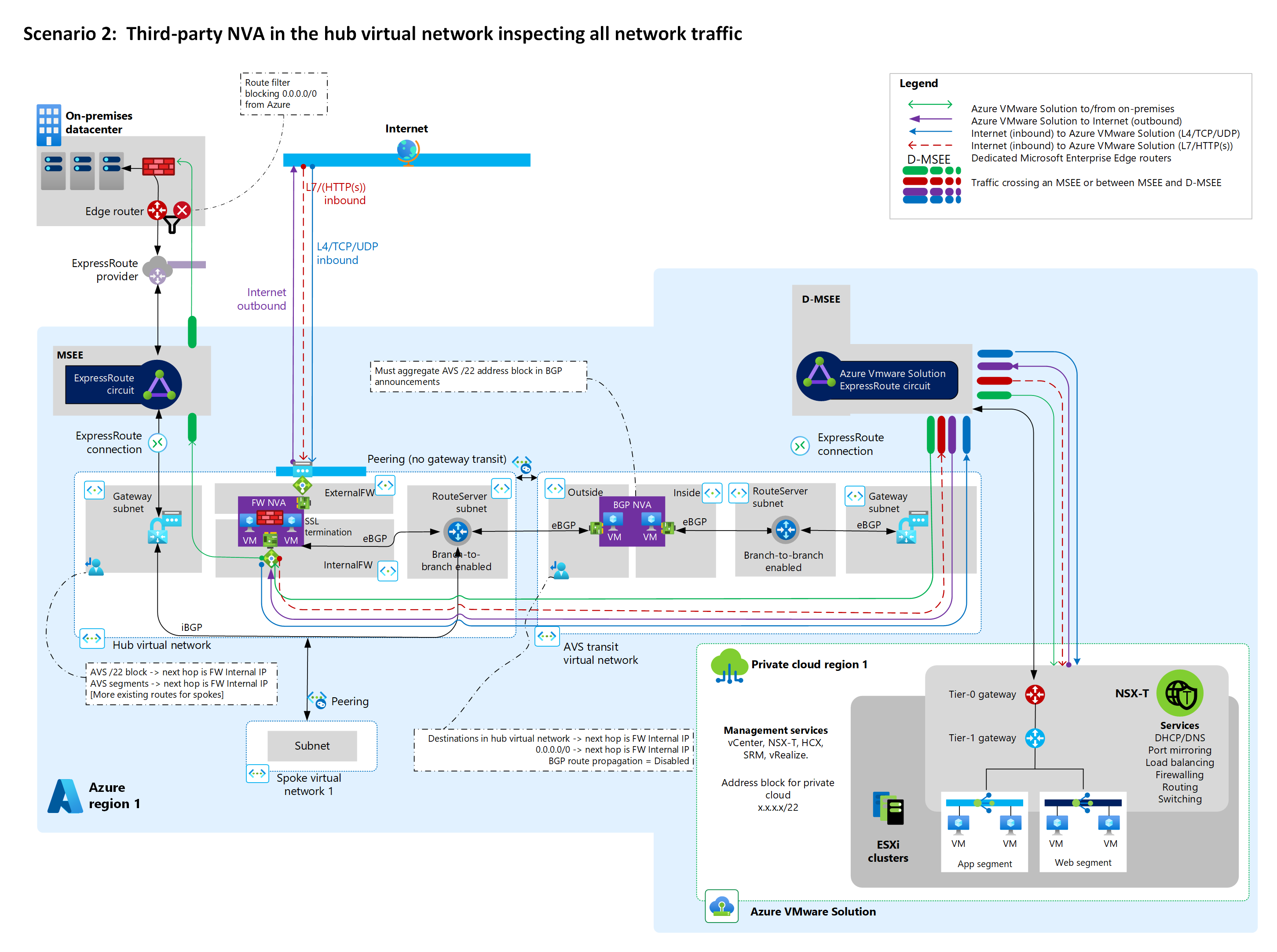

下圖提供案例 2 的高階概觀。

下載此架構的 Visio 檔案。

元件

此案例包含下列元件:

非Microsoft虛擬網路中裝載的防火牆 NVA,以提供流量檢查和其他網路功能。

路由伺服器,進行 Azure VMware 解決方案、內部部署數據中心和虛擬網路之間的流量路由。

提供 L7 HTTP 或 HTTPS 負載平衡的應用程式閘道。

在此案例中,您必須停用 ExpressRoute Global Reach。 透過非 Microsoft 的 NVA 為 Azure VMware 解決方案提供外部網際網路存取。

下載此架構的 Visio 檔案。

考量事項

請勿針對此案例設定 ExpressRoute Global Reach,因為 Azure VMware 解決方案流量會直接在 Microsoft Enterprise Edge (MSEE) ExpressRoute 路由器之間流動。 流量會繞過中樞虛擬網路。

在中樞虛擬網路中部署路由伺服器。 路由伺服器必須與傳輸虛擬網路中的 NVA 建立邊界網關協定(BGP)對等連線。 設定路由伺服器以允許 分支對分支 連線。

使用自訂路由表和使用者自訂路由,在 Azure VMware 解決方案與非 Microsoft 防火牆 NVA 的負載平衡器之間雙向路由傳送網路流量。 此設定支援所有高可用性模式,包括主動/主動和主動/待命,並協助確保路由對稱性。

如果您需要 NVA 高可用性,請參閱 NVA 廠商檔案和 部署高可用性 NVA。

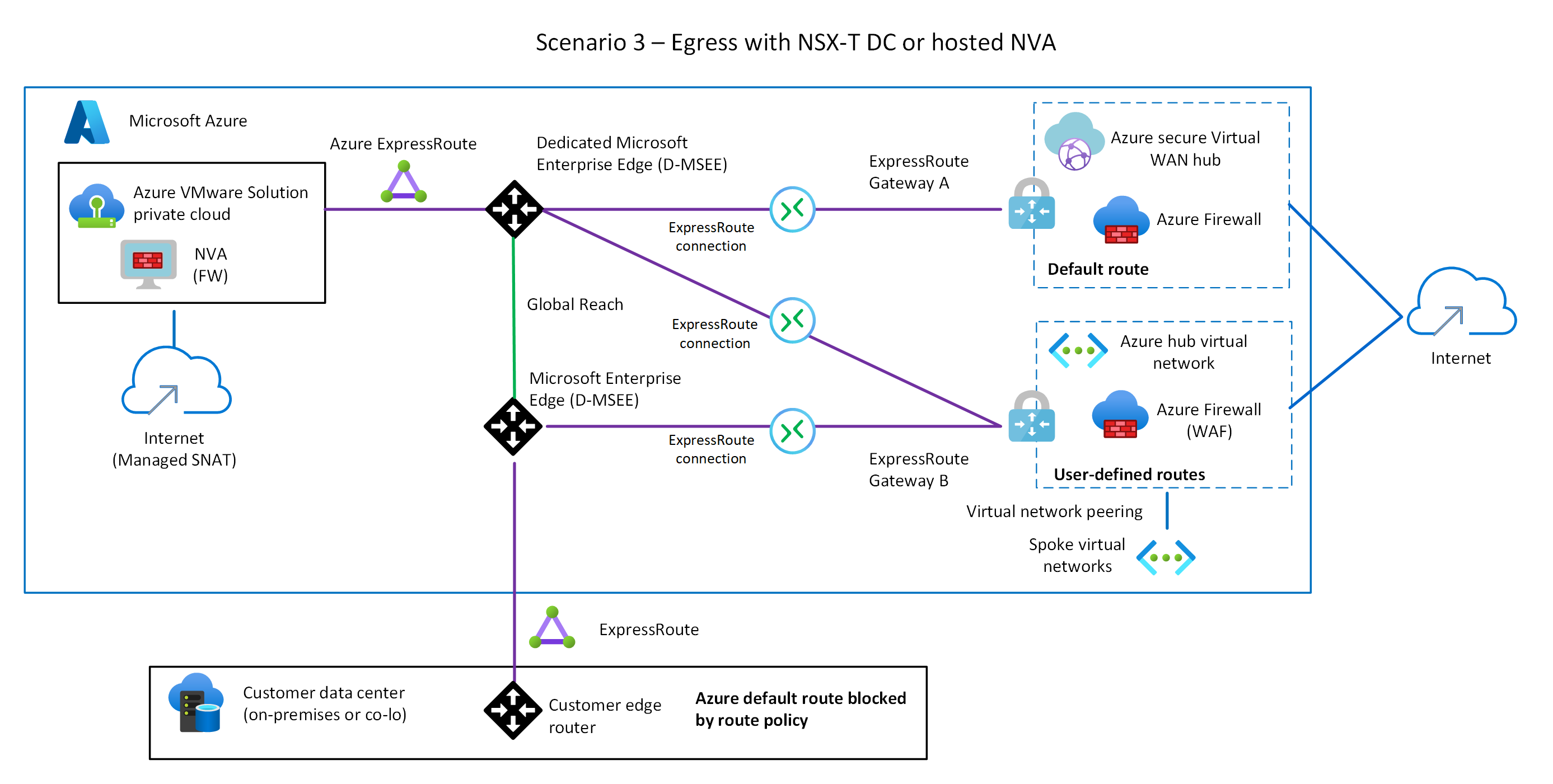

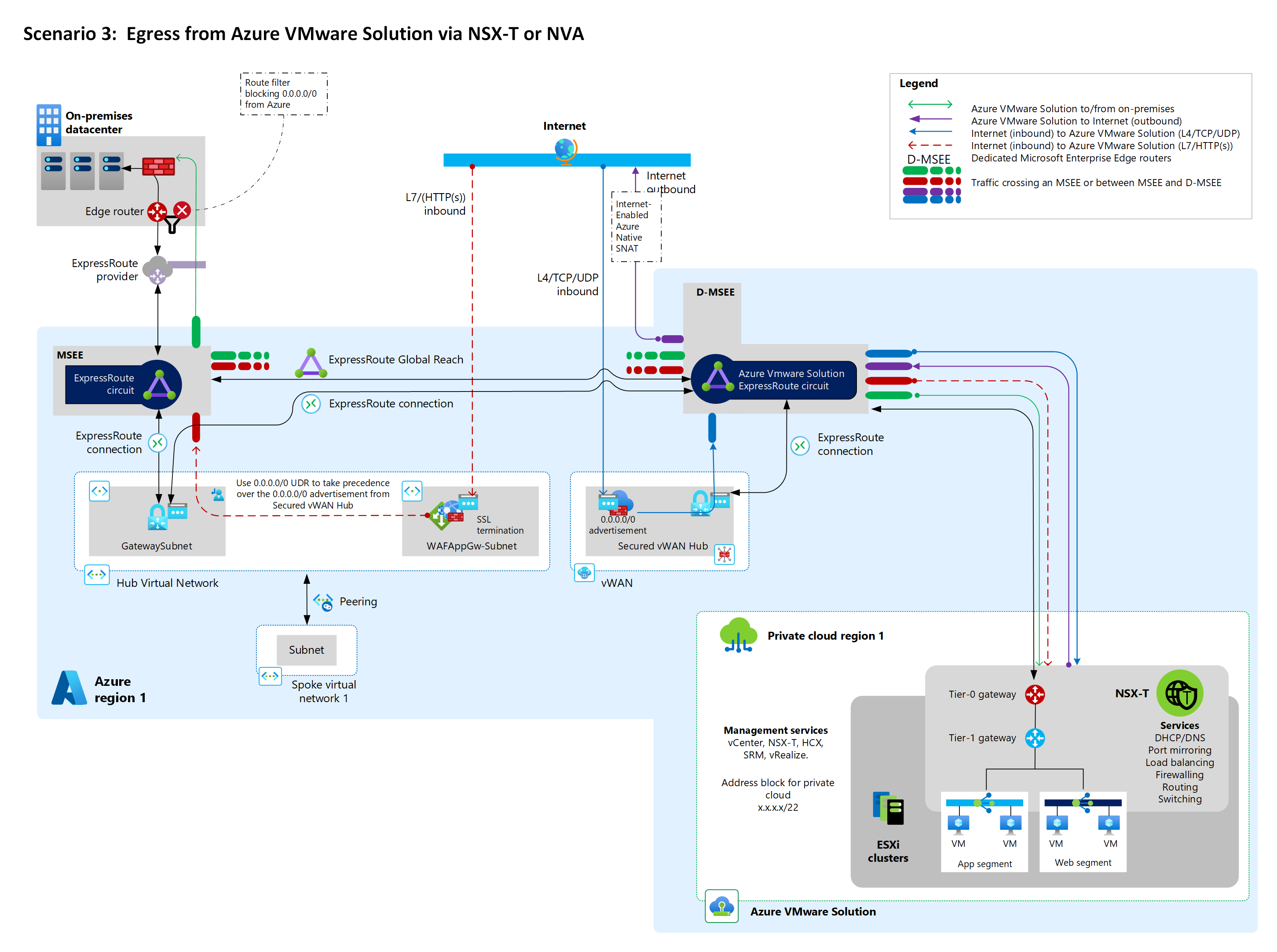

案例 3:Azure VMware 解決方案的出站流量(無論是否使用 NSX-T 或 NVA)

此案例牽涉到下列架構元件和考慮。

使用此案例的時機

如果符合以下情況,請使用此情境:

您可以使用原生 NSX-T 資料中心平臺,因此您需要 Azure VMware 解決方案的平臺即服務 (PaaS) 部署。

您需要在 Azure VMware 解決方案中使用自備授權(BYOL)的 NVA 來進行流量檢查。

您需要入站 HTTP、HTTPS 或 L4 服務。

您可能或可能還沒有內部部署數據中心與 Azure 之間的 ExpressRoute 連線能力。 從 Azure VMware 解決方案到虛擬網路、從 Azure VMware 解決方案到網際網路,以及從 Azure VMware 解決方案到內部部署資料中心的所有流量,都會透過 NSX-T 資料中心的第 0 層或第 1 層閘道或 NVAs 引導。

概述

下圖提供案例 3 的高階概觀。

下載此架構的 Visio 檔案。

元件

此案例包含下列元件:

- Azure VMware 解決方案中第 1 層後方的 NSX 分散式防火牆或 NVA。

- 提供 L7 負載平衡的應用程式閘道。

- 透過 Azure 防火牆的 L4 DNAT。

- 來自 Azure VMware 解決方案的因特網中斷。

下載此架構的 Visio 檔案。

考量事項

在 Azure 入口網站中啟用因特網存取。 在此案例中,輸出IP位址可能會變更,而且不具決定性。 公用IP位址位於 NVA 外部。 Azure VMware 解決方案中的 NVA 仍具有私人 IP 位址,且不會判斷輸出公用 IP 位址。

NVA 是 BYOL,這表示您需要自備授權,並為 NVA 實現高可用性。

如需有關 NVA 放置選項和 VMware 對於虛擬機限制八張虛擬網路介面卡的相關資訊,請參閱 VMware 文件。 如需詳細資訊,請參閱 Azure VMware 解決方案中的

防火牆整合。

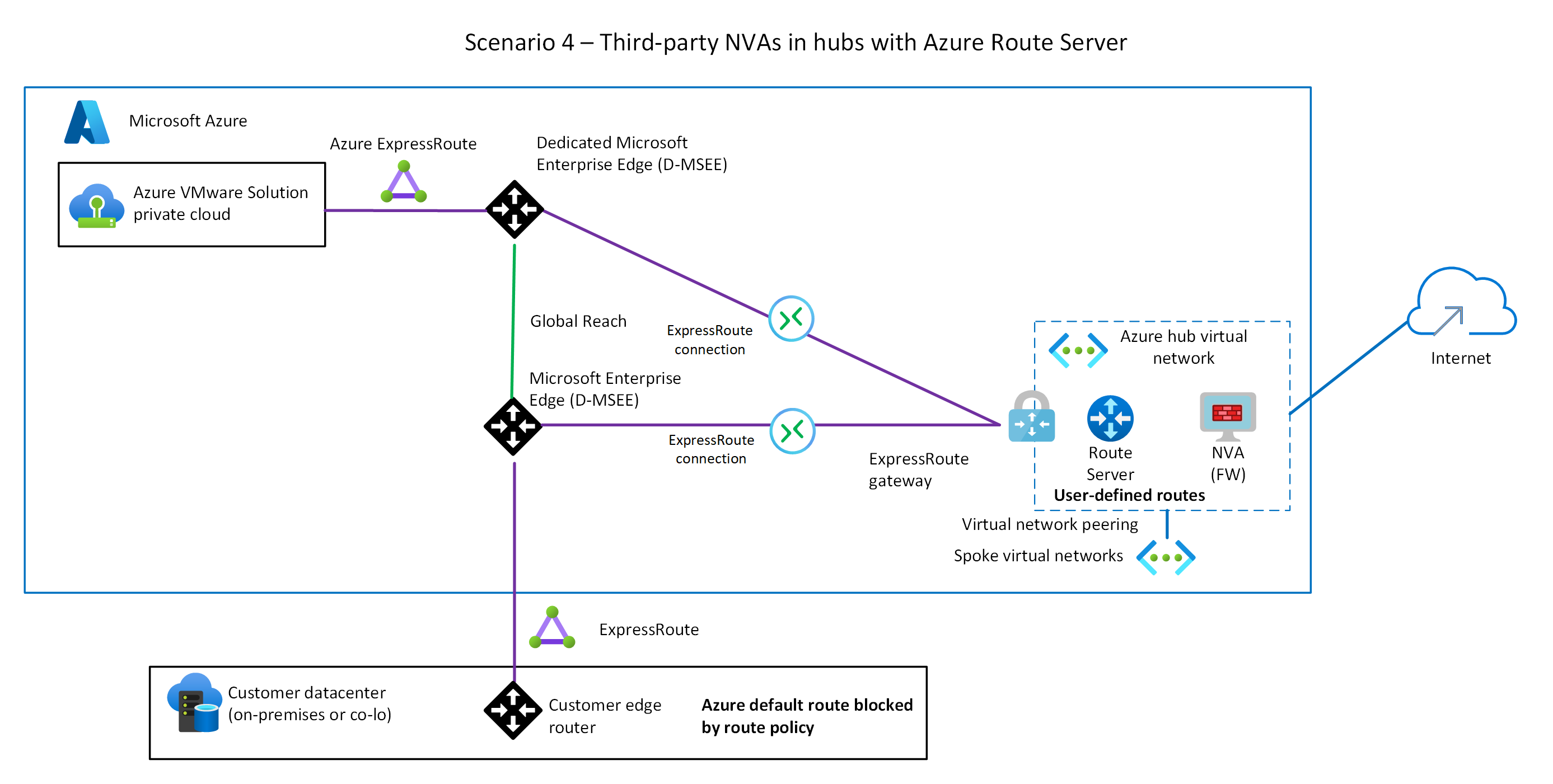

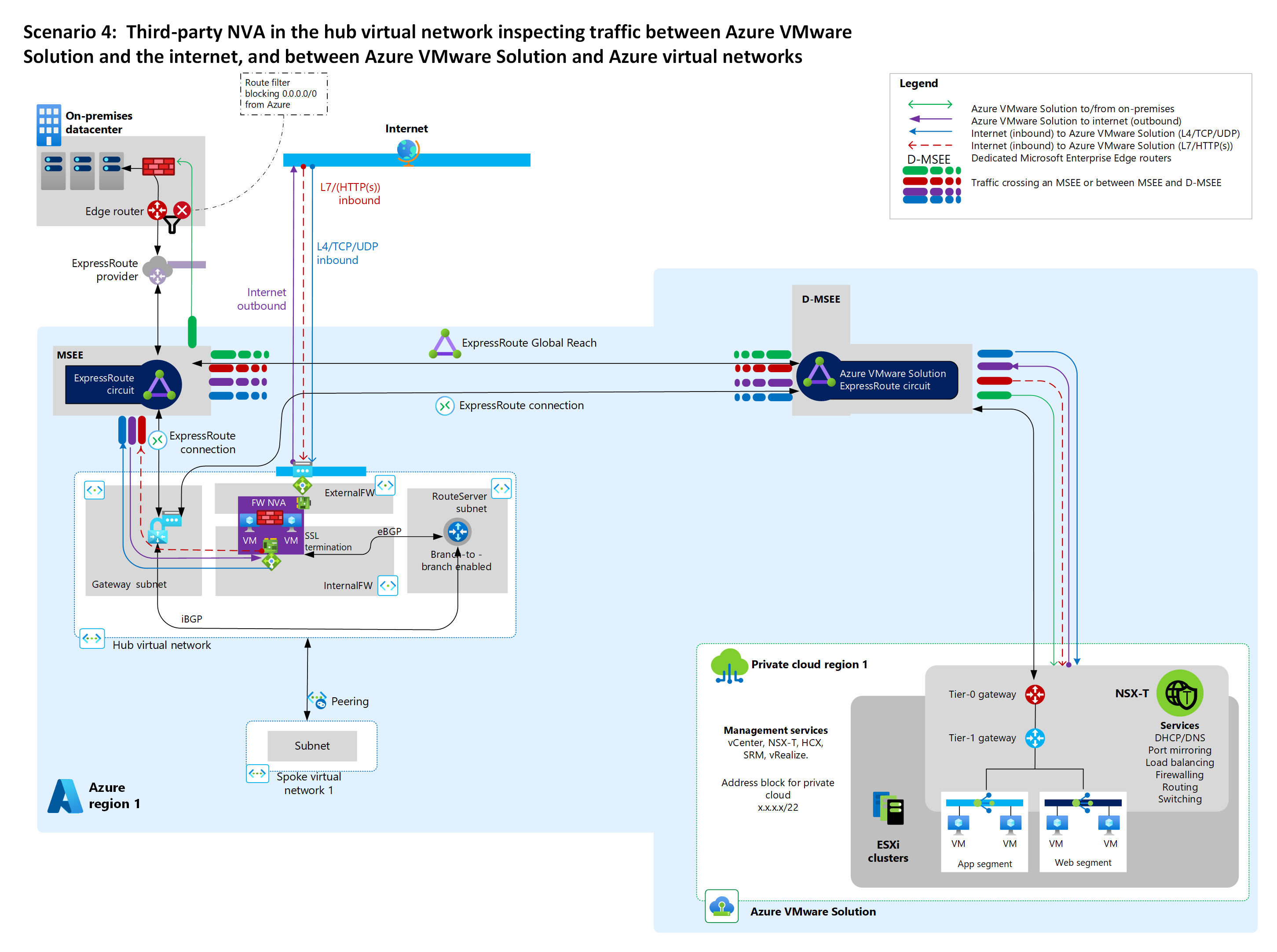

案例 4:具有路由伺服器的中樞虛擬網路中非Microsoft防火牆解決方案

此案例牽涉到下列架構元件和考慮。

使用此案例的時機

請在以下情況下使用此情境:

您想要在 Azure 虛擬網路中樞中,透過非Microsoft NVA 啟用 Azure VMware 解決方案因特網輸出。 而且您想要檢查 Azure VMware 解決方案與虛擬網路之間的流量。

您想要透過您自己的內部部署的非Microsoft NVA,檢查內部部署資料中心與 Azure 之間的流量。

您需要多個輸入服務的公用IP位址,而且需要在Azure 中封鎖預先定義的IP位址。 在此案例中,您沒有公用IP位址。

您需要對 Azure VMware 解決方案私人雲端外部的防火牆進行更細緻的控制。

概述

下圖提供案例 4 的高階概觀。

下載此架構的 Visio 檔案。

元件

此案例包含下列元件:

非Microsoft的NVA,以主動/主動或主動/備援模式配置,托管在虛擬網路中,以執行防火牆及其他網路功能。

路由伺服器,以在 Azure VMware 解決方案、內部部署資料中心和虛擬網路之間交換路由。

在您的 Azure 虛擬網路中樞中使用非 Microsoft 網路虛擬設備 (NVA),以向 Azure VMware 解決方案提供外部網際網路連線。

ExpressRoute 用於內部部署數據中心與 Azure VMware 解決方案之間的連線。

下載此架構的 Visio 檔案。

考量條件

在此案例中,外部公用 IP 位址會被指派給 Azure 虛擬網路中的 NVA。

虛擬網路中樞中的非 Microsoft NVA 會設定為透過 BGP 與路由服務對等互連,Equal-Cost 多重路徑(ECMP) 路由。 這些 NVA 宣告預設路由

0.0.0.0/0至 Azure VMware 解決方案。預設路由

0.0.0.0/0也會透過 Global Reach 在內部宣告。 實作內部部署路由過濾器,以防止預設路由0.0.0.0/0被學習。Azure VMware 解決方案與內部部署網路之間的流量會流經 ExpressRoute Global Reach。 如需詳細資訊,請參閱將內部部署環境 連線至 Azure VMware 解決方案。 內部部署的非 Microsoft NVA 會在內部部署與 Azure VMware 解決方案之間執行流量檢查,而不是在 Azure 虛擬網路中樞的非 Microsoft NVA 進行此操作。

您可以在連線到中樞的輪輻虛擬網路上或在中樞虛擬網路上裝載應用程式閘道。

後續步驟

使用 Azure VMware 解決方案 設定 NSX 網路元件

若要瞭解雲端採用架構企業級登陸區域架構原則、各種設計考慮,以及 Azure VMware 解決方案的最佳做法,請參閱本系列中的下一篇文章: