Azure 登陸區域和多個Microsoft Entra 租使用者

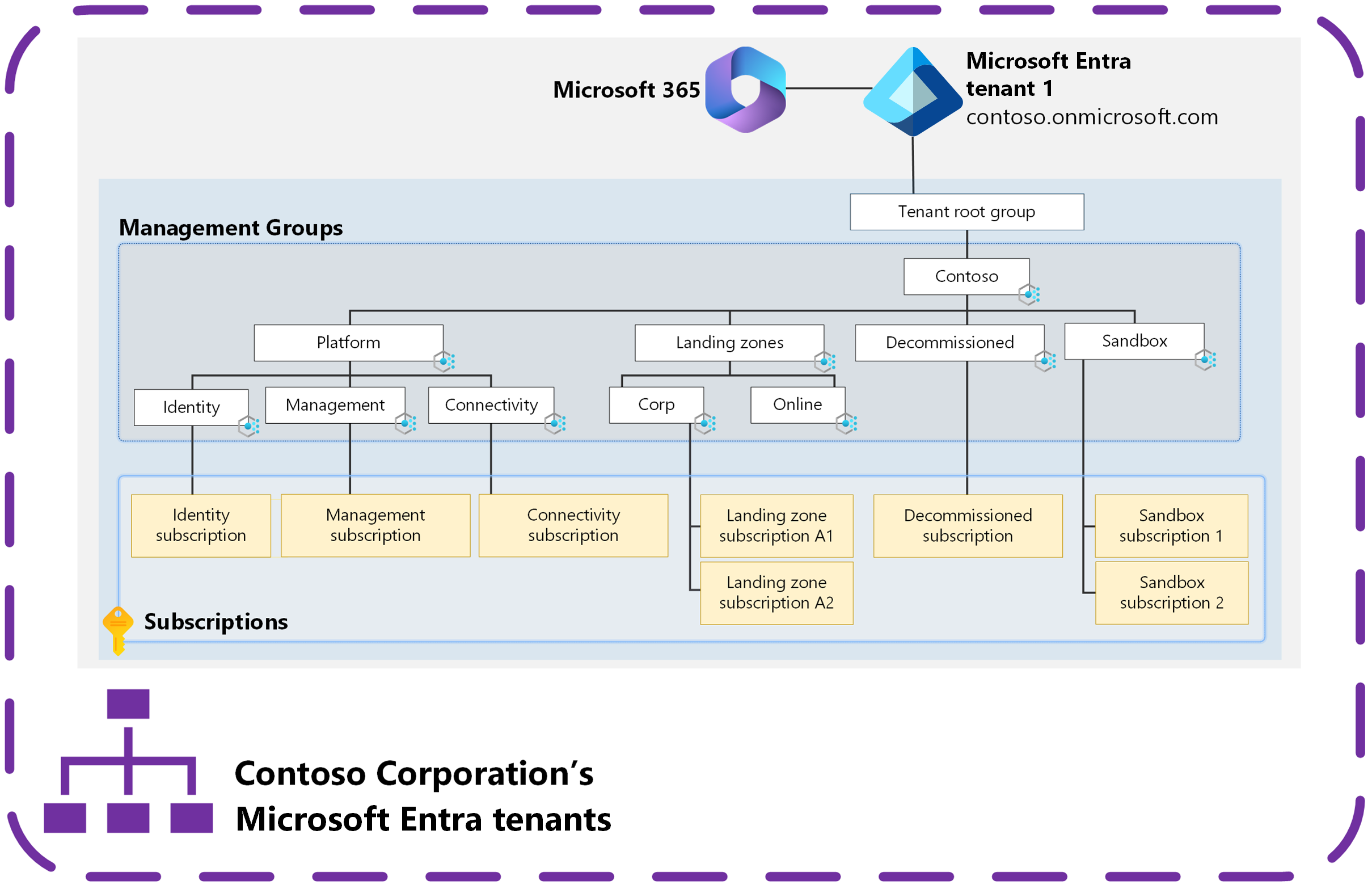

Azure 登陸區域是以管理群組為基礎。 系統會指派 Azure 原則 ,並將訂用帳戶放入管理群組,以提供組織滿足其安全性和合規性需求所需的治理控制。

提示

請參閱使用 Azure 登陸區域的安全性控制對應,瞭解如何使用 Azure 登陸區域和 Azure 原則 來協助達成組織的安全性、合規性和法規需求。

這些資源會部署在單一Microsoft Entra 租用戶內。 管理群組和其他大部分的 Azure 資源,例如 Azure 原則,只支援在單一Microsoft Entra 租用戶內運作。 Azure 訂用帳戶依賴Microsoft Entra 租用戶來驗證 Azure Resource Manager (ARM) 的使用者、服務和裝置,以控制平面作業和某些 Azure 服務,例如 Azure 儲存體 數據平面作業。

多個訂用帳戶可以依賴相同的Microsoft Entra 租使用者。 每個訂用帳戶只能依賴單一Microsoft Entra 租使用者。 如需詳細資訊,請參閱 將現有的 Azure 訂用帳戶新增至您的租使用者。

在上圖中,管理群組、Azure 原則和 Azure 訂用帳戶會部署在 單一Microsoft Entra 租使用者內的 Azure 登陸區域概念架構 之後。

根據組織的需求,建議使用此方法。 這種方法可讓組織獲得最佳的共同作業體驗,並讓他們控制、治理及隔離單一Microsoft Entra 租使用者內的使用者和資源。

您的組織可能需要針對許多 案例使用多個Microsoft Entra 租使用者。 瞭解如何 將 Azure 登陸區域部署部署到 每個租使用者,以及 處理多個Microsoft Entra 租使用者的考慮和建議 。

注意

本文著重於 Azure,而不是Microsoft 365 或其他Microsoft雲端供應專案,例如 Dynamics 365 或 Power Platform。

其著重於 平臺,而不是建置在租用戶中平臺之上的應用程式 。 如需多個Microsoft Entra 租使用者和應用程式架構的相關信息,請參閱:

為什麼單一Microsoft Entra 租用戶已足夠

您可能需要多個Microsoft Entra 租使用者,但請務必瞭解為什麼單一Microsoft Entra 租使用者通常已足夠。 它應該是所有組織的預設起點。

針對 Azure 訂用帳戶使用您現有的公司 Microsoft Entra 租使用者,以取得跨平臺的最佳生產力和共同作業體驗。

在單一租使用者中,開發小組和應用程式擁有者可以擁有最低許可權角色,以建立 Azure 資源的非生產實例和受信任的應用程式、測試應用程式、測試使用者和群組,以及針對這些物件測試原則。 如需如何使用單一租使用者委派管理的詳細資訊,請參閱 單一租使用者中的資源隔離。

只有在有無法使用公司Microsoft Entra 租使用者的需求時,才建立更多Microsoft Entra 租使用者。

透過 Microsoft 365,公司Microsoft Entra 租使用者通常是組織中布建的第一個租使用者。 此租用戶用於公司應用程式存取和Microsoft 365服務。 它支持組織內的共同作業。 從這個現有租用戶開始的原因是它已布建、管理及保護。 已建立已定義的身分識別生命週期。 本課程可讓您更輕鬆地將新應用程式、資源和訂用帳戶上線。 它是具有已建立程式、程式和控件的成熟、了解環境。

多個Microsoft Entra 租用戶的複雜性

當您建立新的Microsoft Entra 租使用者時,需要額外的工作來布建、管理、保護及控管身分識別。 您也必須建立必要的原則和程式。 共同作業最適合在單一Microsoft Entra 租使用者中。 移至多租使用者模型會建立界限,這可能會導致使用者摩擦、管理額外負荷,並增加受攻擊面區域,這可能會導致安全性風險,並使產品案例和限制複雜化。 這些範例包含:

- 每個租 使用者的多個使用者和系統管理員的多個身分識別 – 如果未 使用 Microsoft Entra B2B ,則使用者有多個要管理的認證集。 如需詳細資訊,請參閱 多租使用者 Azure 登陸區域案例的考慮和建議。

- 支援多個Microsoft Entra 租 使用者的 Azure 服務限制 – 僅支援其系結所在租使用者中身分識別的 Azure 工作負載。 如需詳細資訊,請參閱 Azure 產品和服務Microsoft Entra 整合。

- Microsoft Entra 租用戶 沒有集中式設定或管理 – 多個安全策略、管理原則、設定、入口網站、API 和 JML(聯結器、移動者和離開者)程式。

- Microsoft Entra ID P1 或 P2 授權 的授權重複計費和授權複雜度和潛在需求 - 如需詳細資訊,請參閱 多租使用者 Azure 登陸區域案例的考慮和建議。

組織必須清楚為什麼偏離公司Microsoft Entra 租使用者模型,以確保額外的額外負荷和複雜度符合需求。 案例一文中有這些實例的範例。

重要

使用 Microsoft Entra Privileged Identity Management 來保護 entra ID 和 Azure Microsoft 內的特殊許可權角色。

跨內部小組和部門的特殊許可權角色擁有權可提供挑戰,因為身分識別小組和 Azure 小組通常位於不同的小組、部門和組織結構中。

營運 Azure 的小組負責 Azure 服務,並想要確保其所管理之服務的安全性。 當該小組外部的個人具有可能存取其環境之能力的角色時,安全性會較弱。 如需詳細資訊,請參閱 瞭解必要的雲端函式。

Microsoft Entra ID 提供可協助減輕技術層級此問題的控件,但此問題也是人員與程序討論。 如需詳細資訊,請參閱 建議。

重要

多個Microsoft Entra 租使用者 不是大多數客戶的建議 方法。 建議大多數客戶使用單一Microsoft Entra 租使用者,通常是公司Microsoft Entra 租使用者,因為它提供必要的分隔需求。

如需詳細資訊,請參閱