規劃著陸區網段分割

本節探討在登陸區域內提供高度安全的內部網路分割,以驅動網路 零信任 實作的重要建議。

設計考量

零信任模型假設網路已遭入侵,並將每個請求視為來自不受控制的網路進行驗證。

進階 零信任 網路實作採用完全分散的輸入和輸出雲端微周邊,以及更深入的微分割。

網路安全組 (NSG) 可以使用 Azure 服務標籤 來協助連線到 Azure 平臺即服務 (PaaS) 解決方案。

應用程式安全組 (ASG) 不會跨越或跨虛擬網路提供保護。

使用 虛擬網路流量記錄 來檢查流經虛擬網路的流量。 虛擬網路流量記錄提供的功能類似於 NSG 流量記錄,但涵蓋更廣泛的使用案例。 它們也會簡化流量監視的範圍,因為您可以在虛擬網路層級上啟用記錄功能。

注意

2027 年 9 月 30 日,網路安全組 (NSG) 流量記錄將會淘汰。 從 2025 年 6 月 30 日起,您將無法再建立新的 NSG 流量記錄,此為淘汰措施的一部分。 建議您 移轉至虛擬網路流量記錄,以克服 NSG 流量記錄的限制。 終止日期之後,將不再支援透過 NSG 流量記錄啟用的流量分析,並且您的訂用帳戶中的現有 NSG 流量記錄資源將會被刪除。 不過,不會刪除 NSG 流量記錄記錄,而且會繼續遵循其各自的保留原則。 如需詳細資訊,請參閱 淘汰通知。

設計建議

將子網路建立委派給登陸區域擁有者。 這可讓他們定義如何在子網之間分割工作負載(例如,單一大型子網、多層應用程式或網路插入的應用程式)。 平臺團隊可以使用 Azure 政策,確保帶有特定規則的 NSG(例如拒絕來自互聯網的入站 SSH 或 RDP,或允許/封鎖跨降落區域的流量)始終與僅拒絕的原則子網相關聯。

使用 NSG 協助保護跨子網的流量以及平臺內登陸區之間的東西向流量。

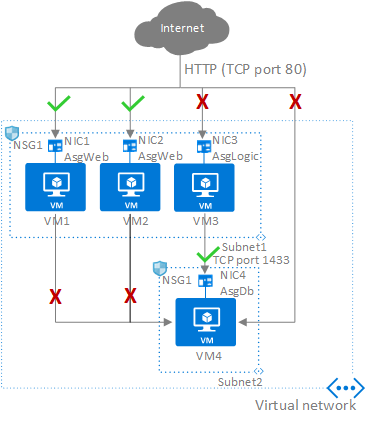

應用程式小組應使用子網層級 NSG 上的應用程式安全組,協助保護登陸區域內的多層 VM。

使用網路安全群組 (NSG) 和應用程式安全群組在登陸區域內進行流量微分段,並避免使用中央 NVA 來篩選流量。

啟用 虛擬網路流量記錄,並使用 流量分析 來深入瞭解輸入和輸出流量。 在您的訂用帳戶中的所有重要虛擬網路和子網上啟用流量記錄,例如包含 Windows Server Active Directory 域控制器或重要數據存放區的虛擬網路和子網。 此外,您可以使用流量記錄來偵測和調查潛在的安全性事件、合規性和監視,以及將使用量優化。

規劃並移轉您目前的NSG流量記錄設定至虛擬網路流量記錄。 請參閱 移轉 NSG 流量記錄。

使用 NSG 選擇性地允許登陸區域之間的連線。

針對虛擬 WAN 拓撲,如果您的組織需要對流經登陸區域的流量進行篩選和記錄,則應透過 Azure 防火牆在各個登陸區域之間路由傳輸流量。

如果您的組織決定實作強制通道(公告預設路由)至內部部署,建議您在 BGP 會話卸載時,納入下列 輸出 NSG 規則來拒絕直接從 VNet 到因特網的輸出流量。

注意

規則優先順序必須根據您的現有NSG規則集進行調整。

| 優先順序 | 名稱 | 來源 | 目的地 | 服務 | 動作 | 備註 |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

正常作業期間容許流量。 啟用強制隧道時,只要 BGP 將0.0.0.0/0公告給 ExpressRoute 或 VPN 閘道,它就會被視為VirtualNetwork標籤的一部分。 |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

如果 0.0.0.0/0 路由從公告的路由中撤出,則拒絕直接流向因特網的流量(例如,因為中斷或設定錯誤)。 |

警告

可以插入至虛擬網路的 Azure PaaS 服務可能與強制通道不相容。 控制平面作業仍可能需要直接連線到特定公用IP位址,服務才能正確運作。 建議檢查具體的服務文檔,以了解網路連線需求,最後將服務子網從預設路由傳播中排除。 在 UDR 中,服務標籤可以用來略過預設路由,但只有在特定的服務標籤可用時,才能用來重新導向僅限控制平面的流量。

顯示應用程式安全組運作方式的圖表。

顯示應用程式安全組運作方式的圖表。