Azure PaaS 服務的連線能力

本文提供使用 Azure PaaS 服務的建議連線方法。

設計考量

Azure PaaS 服務在其預設設定中,通常會透過 Microsoft 全域網路透過公開可用的端點存取。 有些客戶可能需要減少公用端點的使用,因此 Azure 平臺會提供選擇性功能來保護這些端點,甚至讓端點完全私人。

某些 PaaS 服務會根據 資源實例 系統指派的受控識別來允許公用存取限制,例如 Azure 儲存體

許多 PaaS 服務都允許以受信任的 Azure 服務為基礎的公用存取限制,例如Azure Container Registry

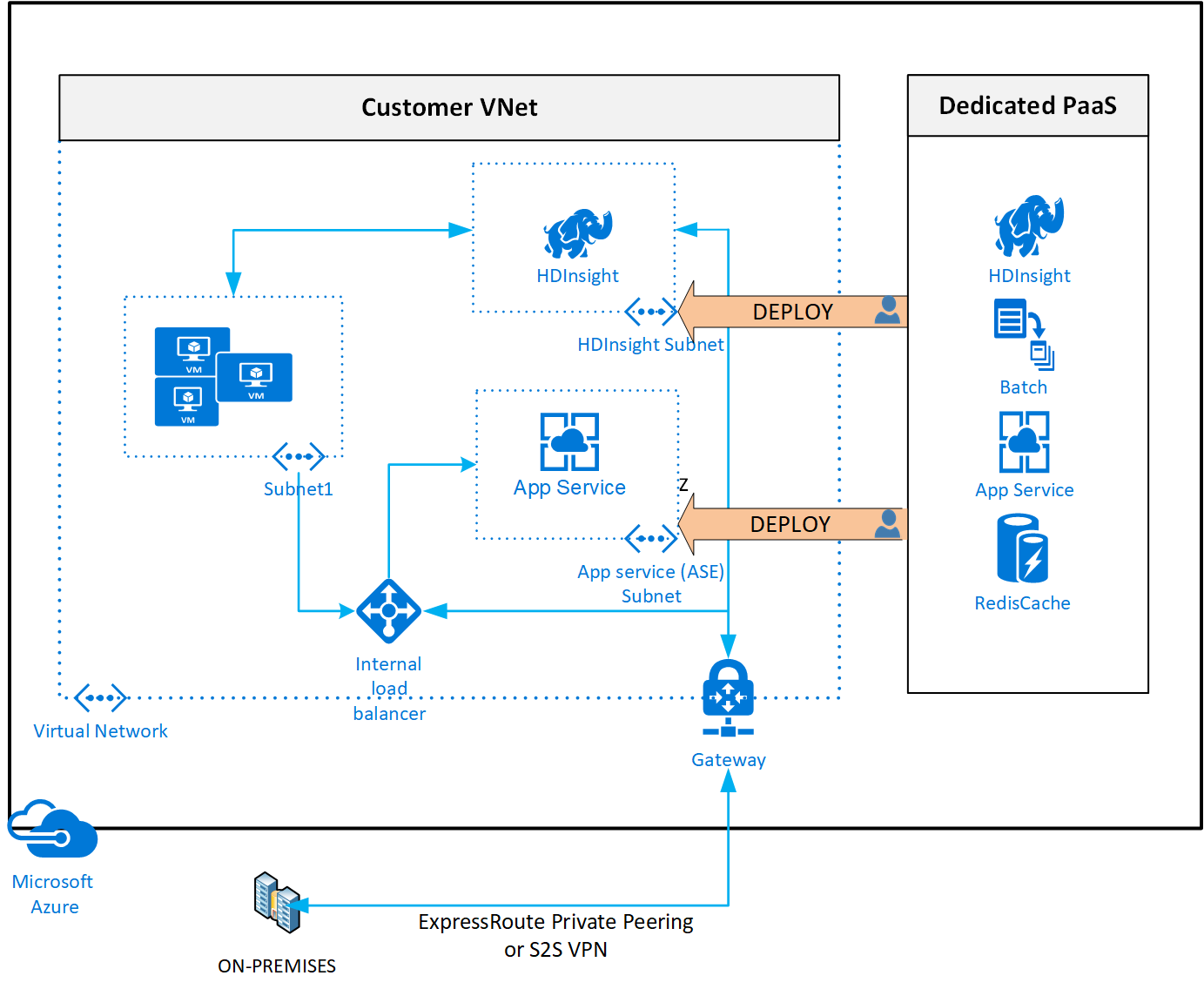

虛擬網路插入 可為支援的服務提供 專用的私人部署 。 管理平面流量仍會流經公用 IP 位址。

某些 PaaS 服務與Azure Private Link相容,可透過客戶內的 IP 位址進行私人存取。 如需詳細資訊,請參閱私人連結的主要優點。

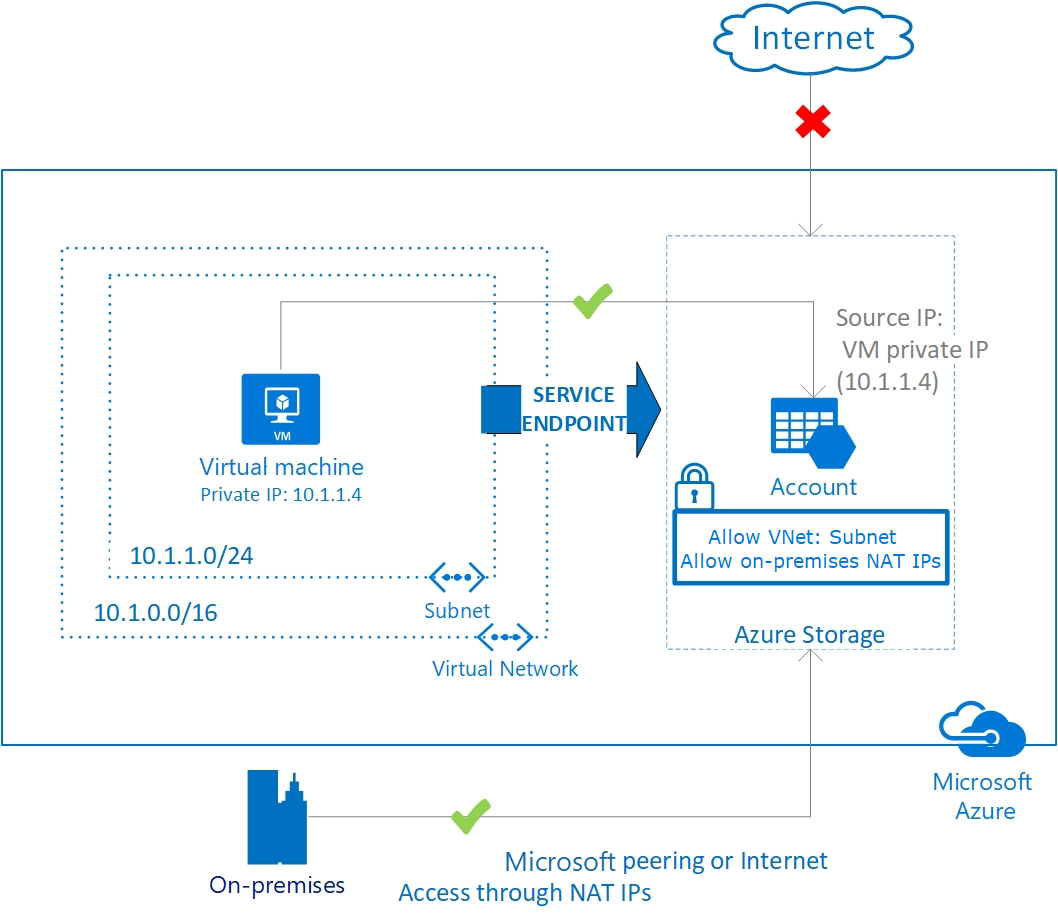

虛擬網路 服務端點提供 從所選子網到所選 PaaS 服務的服務層級存取。 Azure 儲存體提供 服務端點原則 ,以進一步限制使用服務端點至特定的儲存體帳戶。 您也可以利用網路虛擬裝置 (NVA) 搭配服務端點來執行第 7 層檢查和 FQDN 篩選,但此方法隨附額外的效能和調整考慮。

服務端點與私人端點之間的差異為何?提供Private Link端點與 VNet 服務端點之間差異的說明。

設計建議

針對支援虛擬網路插入的 Azure PaaS 服務,如果您需要存取私人網路內的資源, (虛擬網路或透過虛擬網路閘道內部部署) ,請考慮啟用虛擬網路插入功能。 也請考慮插入虛擬網路的這些服務仍會使用服務特定的公用 IP 位址來執行管理平面作業。 必須保證服務能夠正常運作的連線能力。 使用 UDR 和 NSG 鎖定虛擬網路內的此通訊。 您可以使用 UDR 中的服務標籤 來減少必要的路由數目,並在使用時覆寫預設路由。

當資料外泄保護和僅使用私人 IP 位址是公司需求時,請考慮使用Azure Private Link。

請考慮使用虛擬網路服務端點來保護從虛擬網路記憶體取 Azure PaaS 服務的安全,在資料外泄較不考慮的情況下,Private Link無法使用,或您有需要成本優化的大型資料內嵌需求。 (Azure 服務端點不會產生任何成本,相較于Azure Private Link,其中包含以每 GB 網路資料) 為基礎的成本元件。

如果需要從內部部署存取 Azure PaaS 服務,請使用下列選項:

- 如果不需要私人存取且內部部署網際網路頻寬已足夠,請透過網際網路和 Microsoft 全域網路使用 PaaS 服務的預設公用端點。

- 使用具有私人對等互連或站對站 VPN 的 ExpressRoute 私人混合式連線 (,) 虛擬網路插入或Azure Private Link。

請不要在所有子網路上預設啟用虛擬網路服務端點。 請依照上述考慮的方法,根據 PaaS 服務功能可用性和您自己的效能和安全性需求,以案例為基礎。

可能的話,請避免使用強制通道 (透過內部部署來引導來自 Azure 虛擬網路的網際網路系結流量,方法是透過私人混合式連線來公告預設路由) ,因為這可能會增加使用某些 Azure PaaS 服務管理控制平面作業的複雜度,例如應用程式閘道 V2。