針對 Azure 備份建立及使用私人端點 (v1 體驗)

本文提供有關針對 Azure 備份建立私人端點的流程,而私人端點有助於維護資源安全性的案例相關資訊。

注意

Azure 備份現在提供建立私人端點的新體驗。 深入了解。

在您開始使用 Intune 之前

這些詳細資料可協助您了解在針對保存庫建立私人端點之前,必須滿足的限制和條件。

開始針對備份建立私人端點

下列各節會討論在您的虛擬網路中建立和使用 Azure 備份私人端點的相關步驟。

重要

強烈建議您依照本文件中所述的相同順序來執行步驟。 若未按照相同順序執行,可能會導致保存庫轉譯不相容而無法使用私人端點,且需要您以新的保存庫重新啟動流程。

建立復原服務保存庫

系統只能針對未受任何項目保護的復原服務保存庫 (或過去尚未有任何項目嘗試保護或註冊至此端點) 建立備份的私人端點。 因此,我們建議您建立新的保存庫再開始使用。 如需建立新保存庫的詳細資訊,請參閱建立和設定復原服務保存庫。

請參閱此章節,以了解如何使用 Azure Resource Manager 用戶端建立保存庫。 此步驟會建立已啟用受控識別的保存庫。

拒絕公用網路對保存庫的存取

您可以將保存庫設定為拒絕從公用網路存取。

執行下列步驟:

移至保存庫>[網路]。

在 [公用存取權] 索引標籤上,選取 [拒絕] 以防止公用網络存取。

![顯示如何選取 [拒絕] 選項的螢幕擷取畫面。](media/backup-azure-private-endpoints/deny-public-network.png)

注意

- 一旦拒絕存取,您仍可以存取保存庫,但無法將資料移至/移出不包含私人端點的網路。 如需詳細資訊,請參閱建立 Azure 備份的私人端點。

- 目前不支援啟用跨區域還原的保存庫拒絕公用存取。

選取 [套用] 以儲存變更。

為您的保存庫啟用受控識別

受控識別可讓保存庫建立和使用私人端點。 本節討論如何為您的保存庫啟用受控識別。

移至您的 [復原服務保存庫] -> [身分識別]。

![將 [身分識別狀態] 變更為 [開啟]](media/private-endpoints/identity-status-on.png)

將 [狀態] 變更為 [開啟],然後選取 [儲存]。

系統會產生 [物件識別碼],即保存庫的受控識別。

注意

啟用後,不得停用受控識別 (也不得暫時停用)。 停用受控識別可能會導致不一致的行為。

授與保存庫的權限以建立必要的私人端點

若要建立 Azure 備份所需的私人端點,保存庫 (受控識別的保存庫) 必須具有下列資源群組的權限:

- 包含目標 VNet 的資源群組

- 要在其中建立私人端點的資源群組

- 包含私人 DNS 區域的資源群組,如此處所討論的詳細資訊

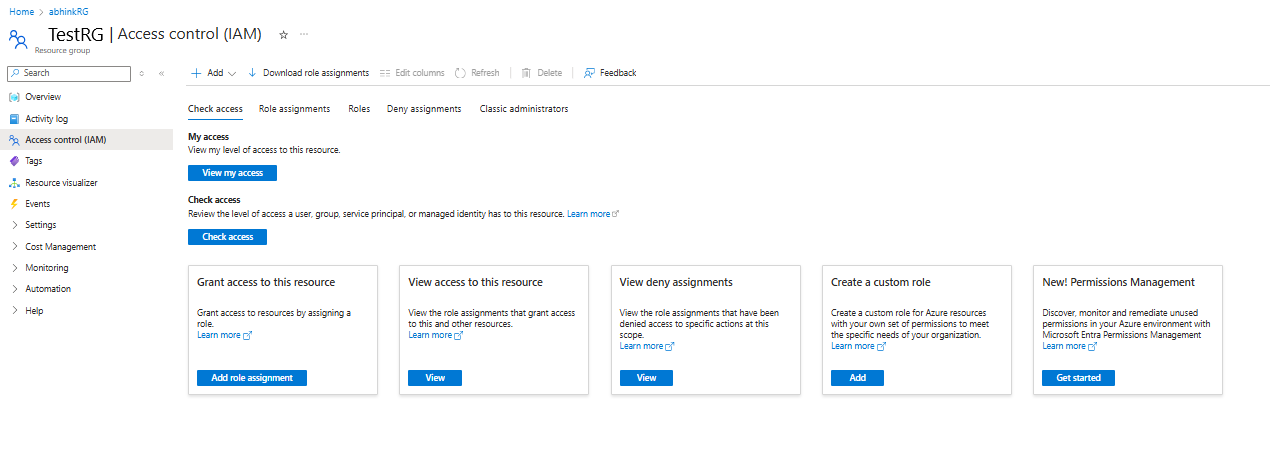

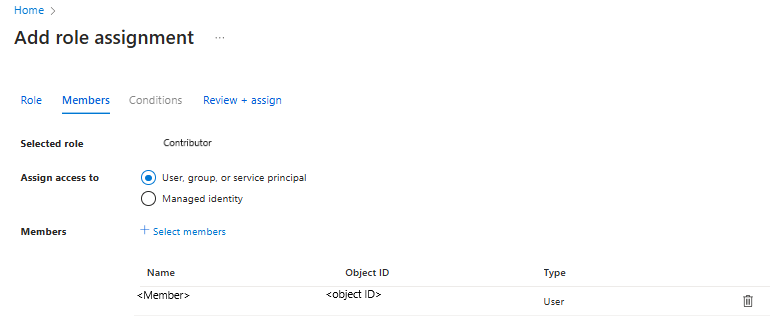

建議您將這三個資源群組的 [參與者] 角色授與保存庫 (受控識別)。 下列步驟說明如何針對特定的資源群組進行這項作業 (這需要針對三個資源群組執行這項作業):

移至資源群組,並瀏覽至左側列上 [存取控制 (IAM)]。

進入 [存取控制] 後,前往 [新增角色指派]。

在 [新增角色指派] 窗格,選取 [參與者] 作為 [角色],然後使用保存庫的 [名稱] 作為 [主體]。 選取您的保存庫,並在完成時選取 [儲存]。

若要以更細微的層級管理許可權,請參閱手動建立角色和許可權。

建立 Azure 備份的私人端點

本節說明如何針對您的保存庫建立私人端點。

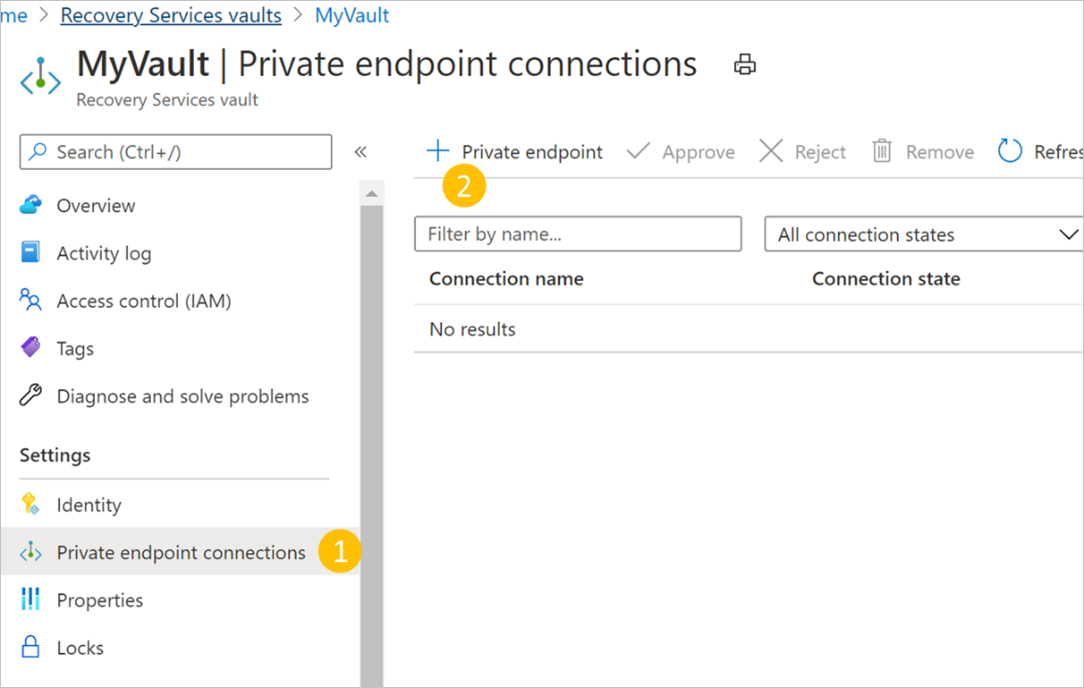

瀏覽至上方建立保存庫的位置,然後移至左側瀏覽列上的 [私人端點連線]。 選取頂端的 [+ 私人端點] 開始針對此保存庫建立新的私人端點。

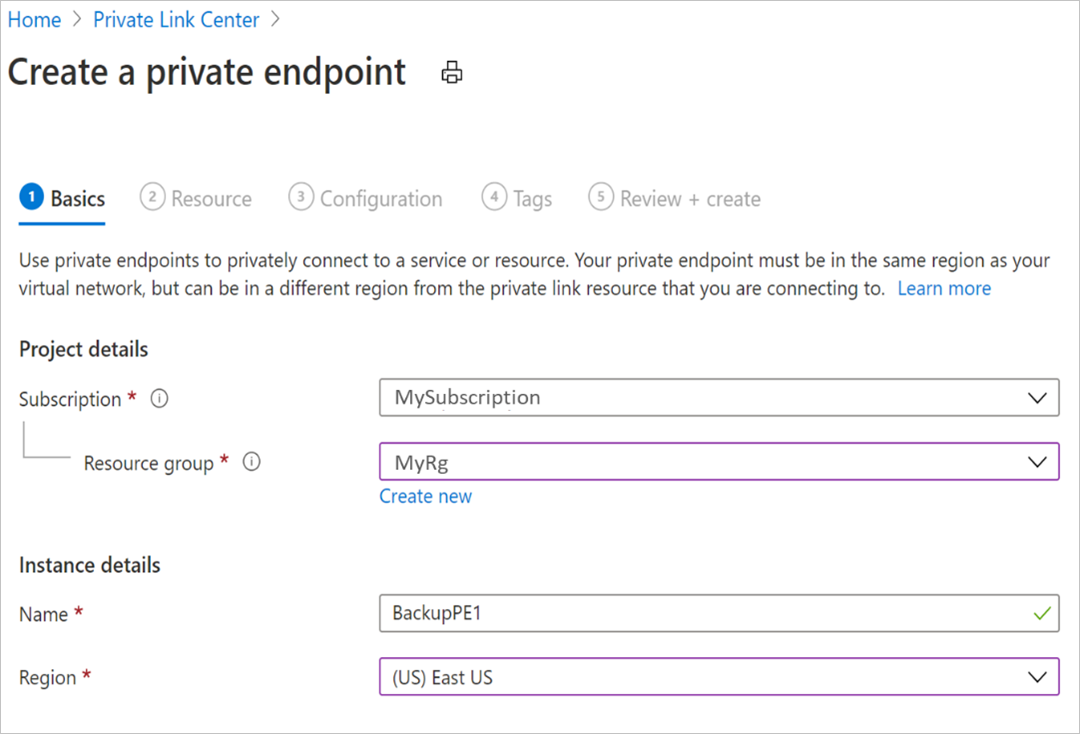

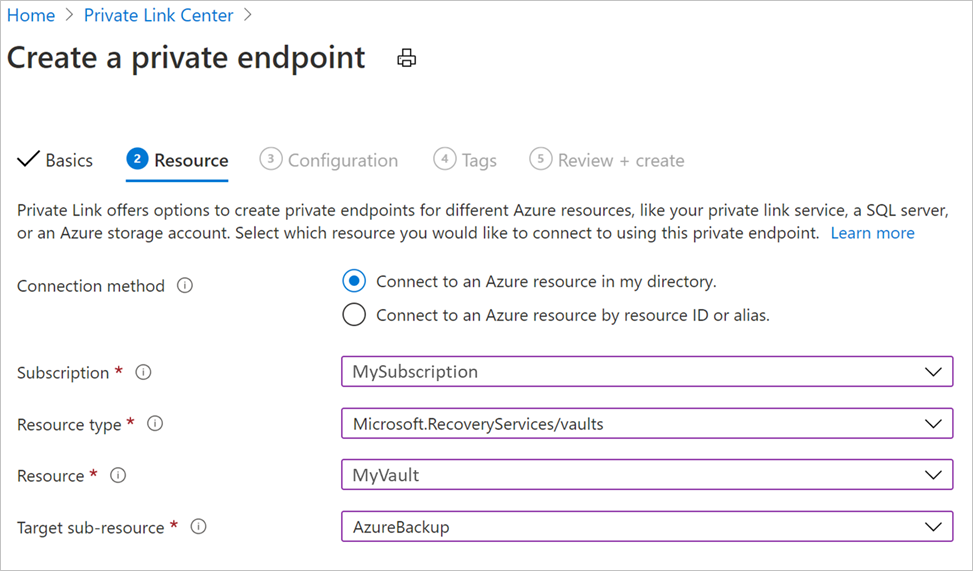

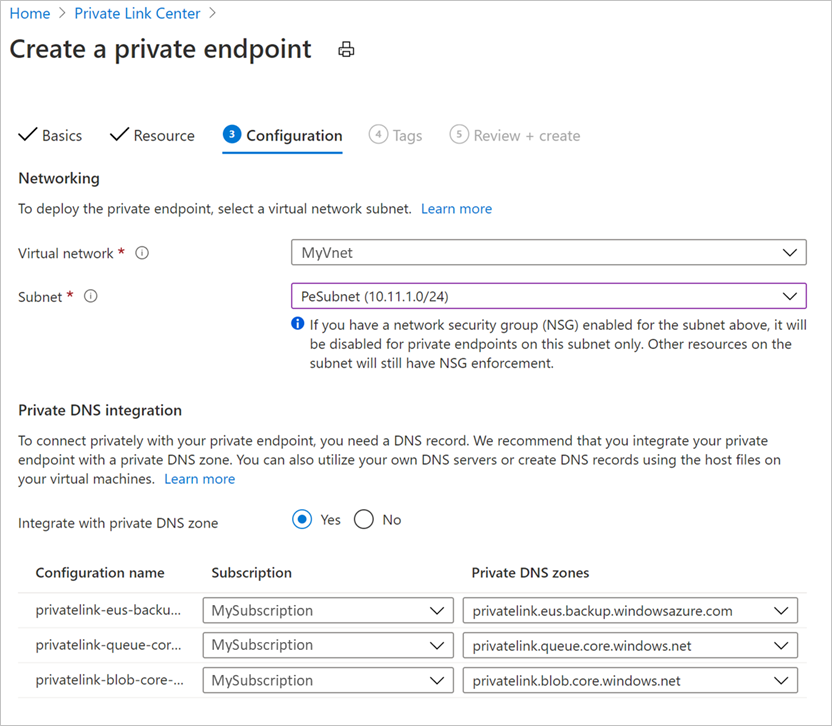

[建立私人端點] 流程過後,您會需要特定詳細資料,才可建立私人端點連線。

基本:填寫私人端點的基本詳細資料。 區域應與保存庫和備份的資源相同。

資源:此索引標籤會要求您選取要建立連線的 PaaS 資源。 針對想要的訂用帳戶,從資源類型選取 [Microsoft.RecoveryServices/vaults]。 完成之後,請選擇您的復原服務保存庫名稱作為 [資源],並選擇 [AzureBackup] 作為 [目標子資源]。

設定:在設定中指定要建立私人端點的虛擬網路和子網路。 此項目為 VM 所在的 Vnet。

若要進行私人連線,您需要必要的 DNS 記錄。 根據您的網路設定,您可以選擇下列其中一種方式進行:

- 將私人端點與私人 DNS 區域整合:如果您想要整合,請選取 [是]。

- 使用您的自訂 DNS 伺服器:如果您想要使用自己的 DNS 伺服器,請選取 [否]。

以上均為管理這兩者的 DNS 記錄,如稍後說明。

您可以選擇性地新增私人端點的 [標記]。

完成輸入詳細資料後,繼續進行 [檢查 + 建立]。 驗證完成時,請選取 [建立] 以建立私人端點。

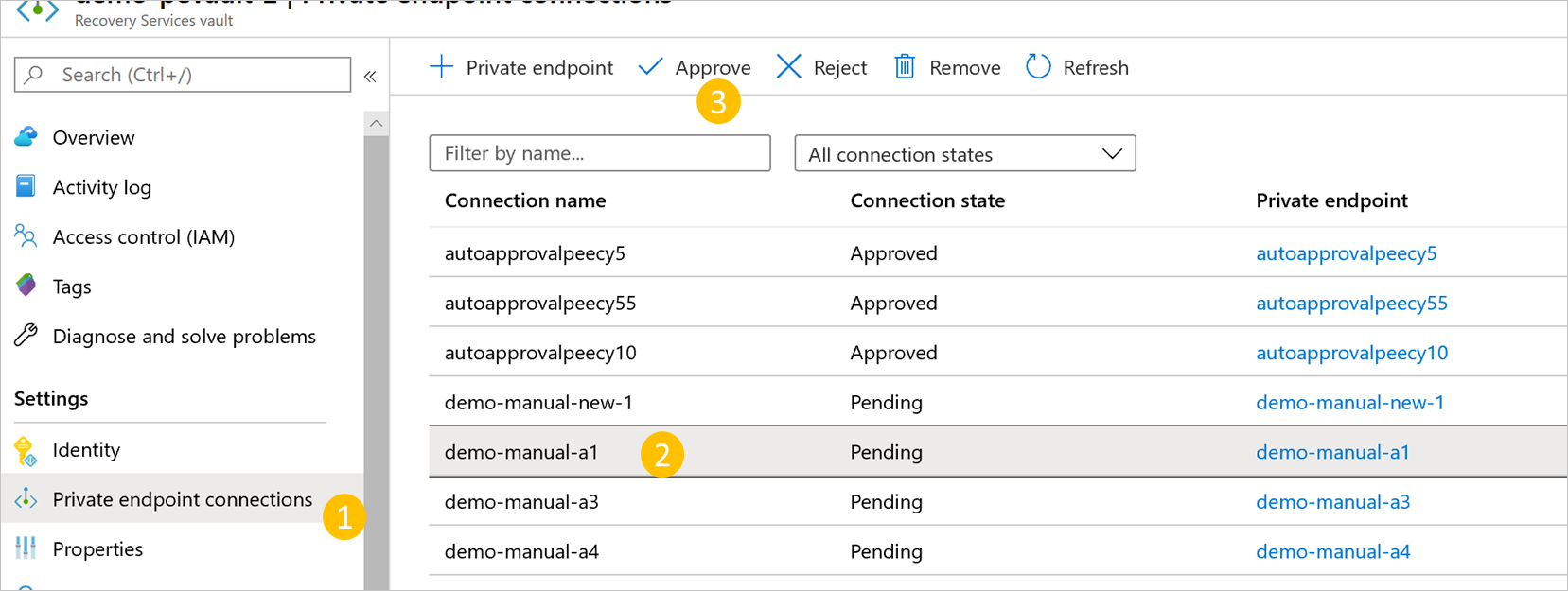

核准私人端點

如果建立私人端點的使用者也是復原服務保存庫的擁有者,則會自動核准上述建立的私人端點。 否則,保存庫的擁有者必須先核准私人端點,才能使用該端點。 本節討論透過 Azure 入口網站手動核准私人端點。

請參閱使用 Azure Resource Manager 用戶端手動核准私人端點,以使用 Azure Resource Manager 用戶端來核准私人端點。

在您的復原服務保存庫中,瀏覽至左側列上的 [私人端點連線]。

選取您要核准的私人端點連線。

選取頂端列上的 [核准]。 如果您想要拒絕或刪除端點連線,也可以選取 [拒絕]或 [移除]。

管理 DNS 記錄

如先前所述,您需要私人 DNS 區域或伺服器中所需的 DNS 記錄,才能進行私下連線。 您可以根據網路喜好設定,直接將私人端點與 Azure 私人 DNS 區域整合,或使用您的自訂 DNS 伺服器來達成此目標。 下列三種服務均必須執行這項操作:備份、Blob 和佇列。

此外,如果 DNS 區域或伺服器現存於包含私人端點的不同訂用帳戶中,也請參閱當 DNS 伺服器/DNS 區域存於其他訂用帳戶中時,建立 DNS 項目。

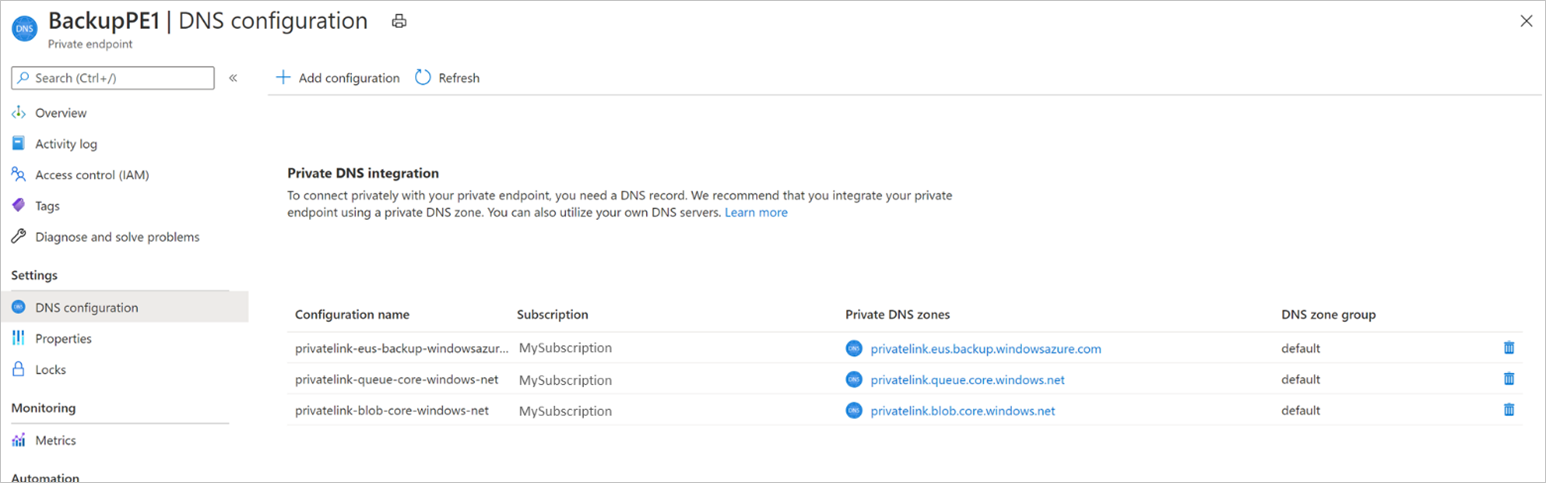

將私人端點與 Azure 私人 DNS 區域整合時

如果您選擇將私人端點與私人 DNS 區域整合,則 Azure 備份會新增所需的 DNS 記錄。 您可以在私人端點的 [DNS 設定] 下,查看使用的私人 DNS 區域。 如果這些 DNS 區域不存在,則會在建立私人端點時自動建立該區域。

注意

指派給保存庫的受控識別應該具有在 Azure 私人 DNS 區域中新增 DNS 記錄的權限。

不過,您必須確認虛擬網路 (其中會包含要備份的資源) 已正確與三個私人 DNS 區域連結,如下所述。

注意

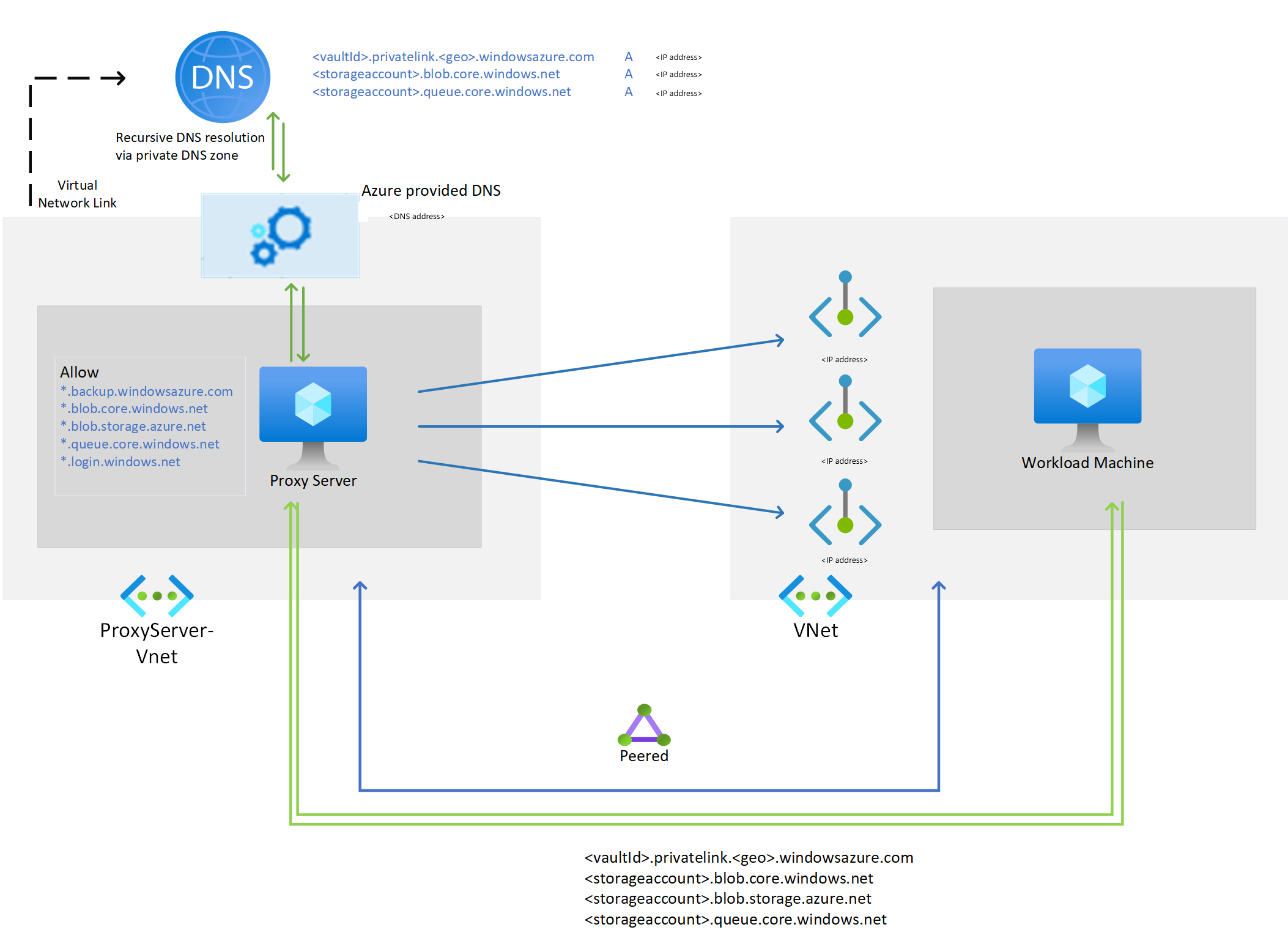

如果您使用 proxy 伺服器,您可以選擇略過 proxy 伺服器,或透過 proxy 伺服器執行備份。 若要略過 proxy 伺服器,請繼續閱讀下列各節。 若要使用 proxy 伺服器來執行備份,請參閱復原服務保存庫的 proxy 伺服器設定詳細資料。

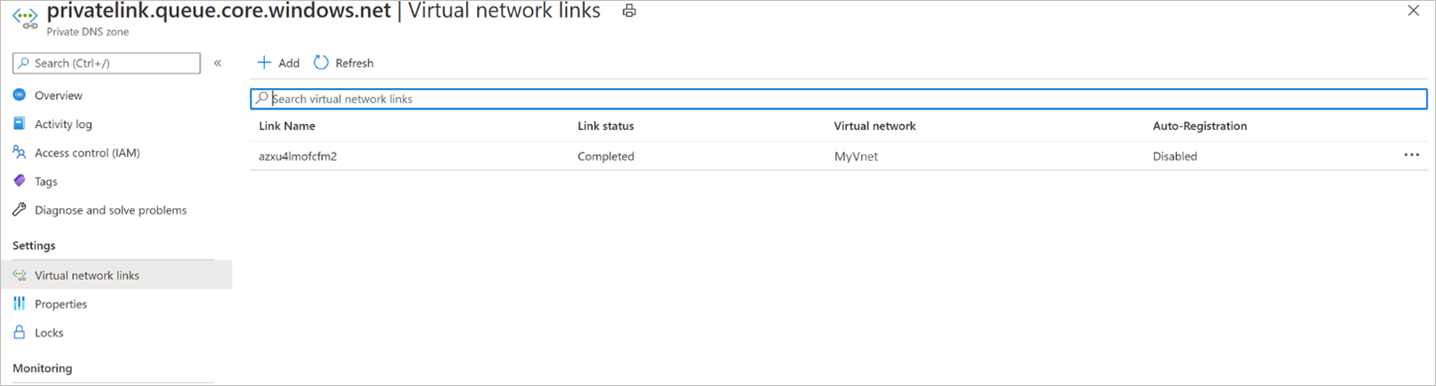

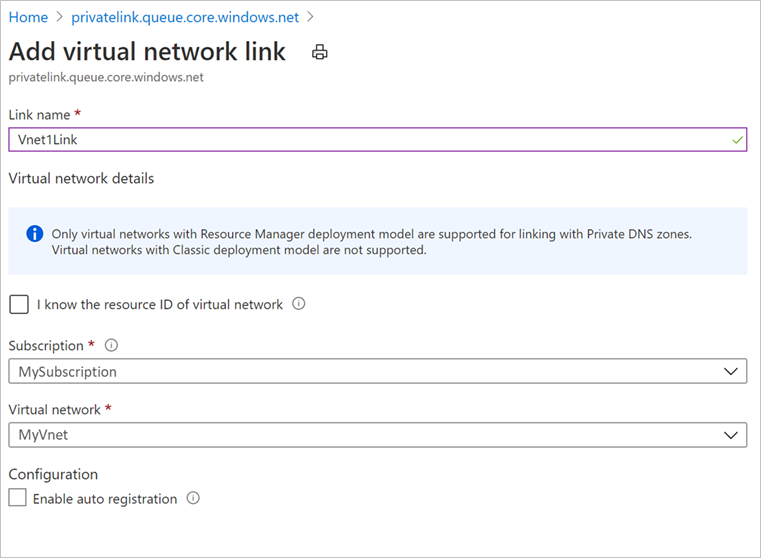

驗證私人 DNS 區域中的虛擬網路連結

針對上述所列 (備份、Blob 和佇列) 的每個私人 DNS 區域,請執行下列動作:

瀏覽至左側導覽列上的個別 [虛擬網路連結] 選項。

您應該可以看到您已建立私人端點的虛擬網路項目,如下所示:

如果您沒有看到項目,請將虛擬網路連結新增至所有沒有項目的 DNS 區域。

使用自訂 DNS 伺服器或主機檔案時

如果您使用自訂 DNS 伺服器,可以使用條件式轉寄站進行備份服務、Blob 和佇列 FQDN,將 DNS 要求重新導向至 Azure DNS (168.63.129.16)。 Azure DNS 會將其重新導向至 Azure 私人 DNS 區域。 在這類設定中,請確定 Azure 私人 DNS 區域的虛擬網路連結存在,如本節中所述。

下表列出 Azure 備份所需的 Azure 私人 DNS 區域:

區域 服務 privatelink.<geo>.backup.windowsazure.comBackup privatelink.blob.core.windows.netBlob privatelink.queue.core.windows.netQueue 如果您使用自訂 DNS 伺服器或主機檔案,且未設定 Azure 私人 DNS 區域,則必須將私人端點所需的 DNS 記錄新增至 DNS 伺服器或主機檔案。

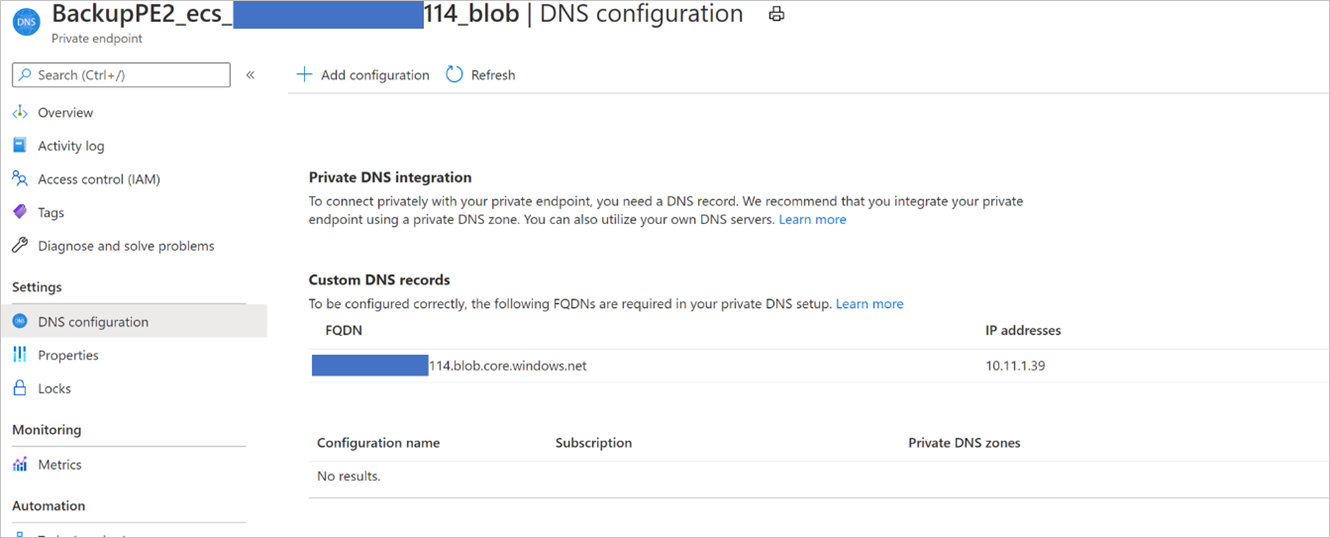

針對備份服務:導覽至您建立的私人端點,然後移至 DNS 組態。 然後,針對各 FQDN 和 IP (在備份的 DNS 區域中顯示為類型 A 記錄) 新增項目。

如果您要使用主機檔案進行名稱解析,請根據格式 -

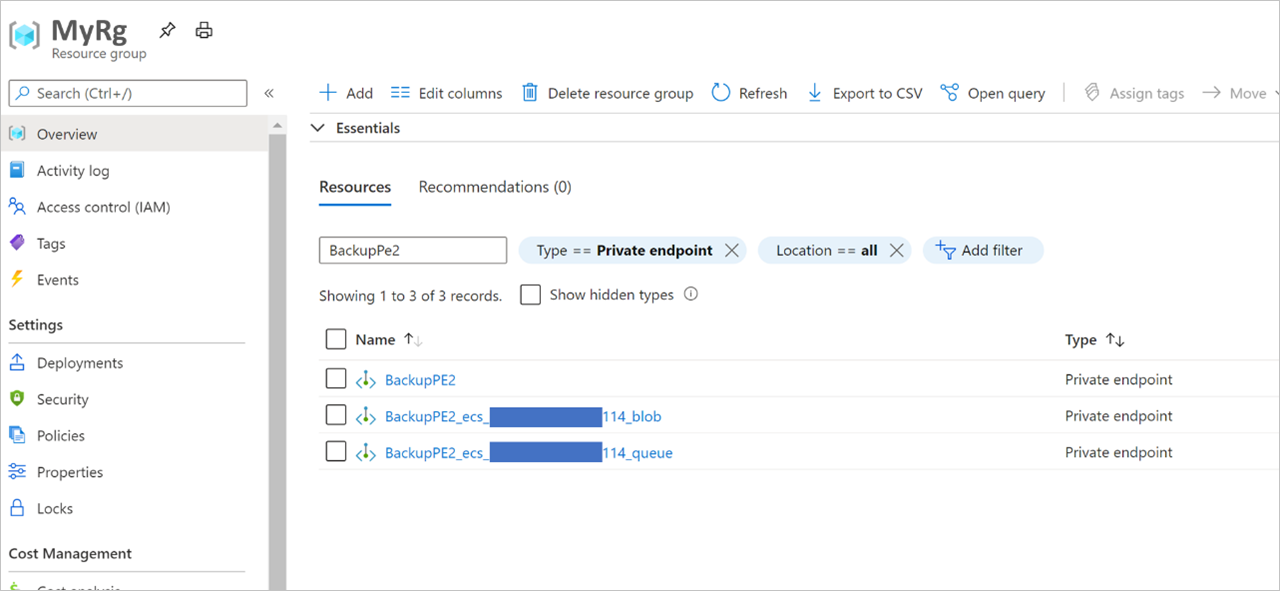

<private ip><space><backup service privatelink FQDN>,針對每個 IP 和 FQDN 在主機檔案中建立對應的項目。針對 Blob 和佇列:Azure 備份會使用受控識權限來建立 Blob 和佇列的私人端點。 Blob 和佇列的私人端點會遵循標準命名模式,其開頭為

<the name of the private endpoint>_ecs或<the name of the private endpoint>_prot,且後面會分別加上_blob和_queue。導覽至 Azure 備份遵循上述模式所建立的私人端點,然後移至 DNS 設定。 然後,針對各 FQDN 和 IP (在備份的 DNS 區域中顯示為類型 A 記錄) 新增項目。

如果您要使用主機檔案進行名稱解析,請根據格式 -

<private ip><space><blob/queue FQDN>,針對每個 IP 和 FQDN 在主機檔案中建立對應的項目。

注意

Azure 備份可能會為您的保存庫配置新的儲存體帳戶來備份資料,而延伸模組或代理程序必須存取個別的端點。 如需如何在註冊和備份之後新增更多 DNS 記錄的詳細資訊,請參閱使用私人端點進行備份一節中的指引。

使用備份的私人端點

一旦 Vnet 中保存庫建立的私人端點經核准後,您即可開始使用該端點執行備份和還原。

重要

在繼續之前,請確定您已成功完成上述文件中所述的所有步驟。 若要進行回顧,您必須完成下列檢查清單中的步驟:

- 已建立 (新的) 復原服務保存庫

- 已啟用保存庫來使用系統指派的受控識別

- 已將相關權限指派給保存庫的受控識別

- 針對保存庫建立私人端點

- 核准私人端點 (如果未自動核准)

- 確定所有 DNS 記錄已適當進行新增 (除自訂伺服器的 blob 和佇列,將在下列各節中進行討論)

檢查 VM 連線能力

在鎖定網路的 VM 中,確定下列各項目:

- VM 應該有 Microsoft Entra ID 的存取權。

- 在透過 VM 備份 URL 上 (

xxxxxxxx.privatelink.<geo>.backup.windowsazure.com) 執行 nslookup,來確定連線能力。 這應該會傳回虛擬網路中指派的私人 IP。

設定備份

確定上述檢查清單和存取權都已成功完成後,您即可繼續將工作負載備份設定至保存庫。 如果您使用自訂的 DNS 伺服器,則必須新增在設定第一次備份之後可用的 blob 和佇列 DNS 項目。

在首次註冊後 (僅在首次自訂 DNS 伺服器/主機檔案) Blob 和佇列的 DNS 記錄

至少針對已啟用私人端點保存庫的一個資源設定備份後,為 blob 和佇列新增必要的 DNS 記錄,如下所述。

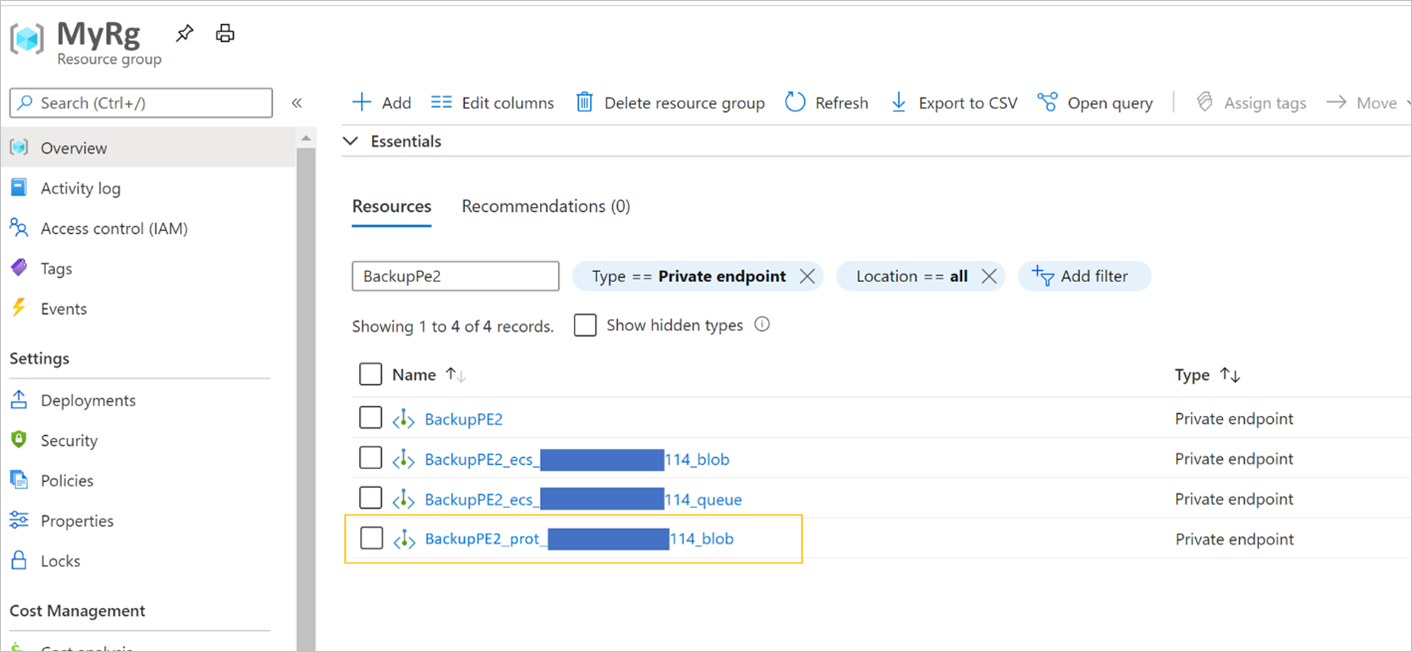

瀏覽至您的資源群組,並搜尋您所建立的私人端點。

除了您指定的私人端點名稱之外,您也會看到系統正在建立兩個額外的私人端點。 這些端點開頭為

<the name of the private endpoint>_ecs,而尾端將分別為_blob和_queue。

瀏覽至每個上述的私人端點。 在這兩個私人端點的 DNS 設定選項中,您會看到一筆記錄有 FQDN 和 IP 位址。 除了先前所述的項目外,請將這些端點新增至您的自訂 DNS 伺服器。 如果您使用主機檔案,請根據下列格式在各 IP/FQDN 的主機檔案中建立對應項目:

<private ip><space><blob service privatelink FQDN>

<private ip><space><queue service privatelink FQDN>

除了上述項目之外,第一次備份後還需要另一個項目,稍後會再進行討論。

備份和還原 Azure VM 中的工作負載 (SQL 和 SAP HANA)

一旦建立並核准私人端點,除非您使用 SQL 可用性群組 (這我們會在本節稍後進行討論),否則用戶端無須任何其他變更即可使用私人端點。 所有從您的安全網路到保存庫的通訊和資料傳輸均會透過私人端點執行。 然而若是在註冊伺服器 (SQL 或 SAP HANA) 之後移除保存庫的私人端點,則您必須使用保存庫重新註冊容器。 您無須停止該端點的保護措施。

在首次備份後 (僅在首次自訂 DNS 伺服器/主機檔案) Blob 的 DNS 記錄

在您執行首次備份,且使用自訂 DNS 伺服器 (未使用條件式轉送) 時,您的備份可能會失敗。 如果發生下列情況:

瀏覽至您的資源群組,並搜尋您所建立的私人端點。

除了先前討論的三個私人端點外,您現在會看到第四個私用端點,其名稱開頭為

<the name of the private endpoint>_prot,尾端為_blob。

瀏覽至這個新的私人端點。 在 DNS 設定選項中,您會看到含有 FQDN 和 IP 位址的記錄。 除了先前所述的項目外,請將這些端點新增至您的私人 DNS 伺服器。

如果您使用主機檔案,請根據下列格式在各 IP 和 FQDN 的主機檔案中建立對應項目:

<private ip><space><blob service privatelink FQDN>

注意

此時,您應可透過 VM 執行 nslookup,並在保存庫的備份和儲存體 URL 完成時,將其解析至私人 IP 位址。

使用 SQL 可用性群組時

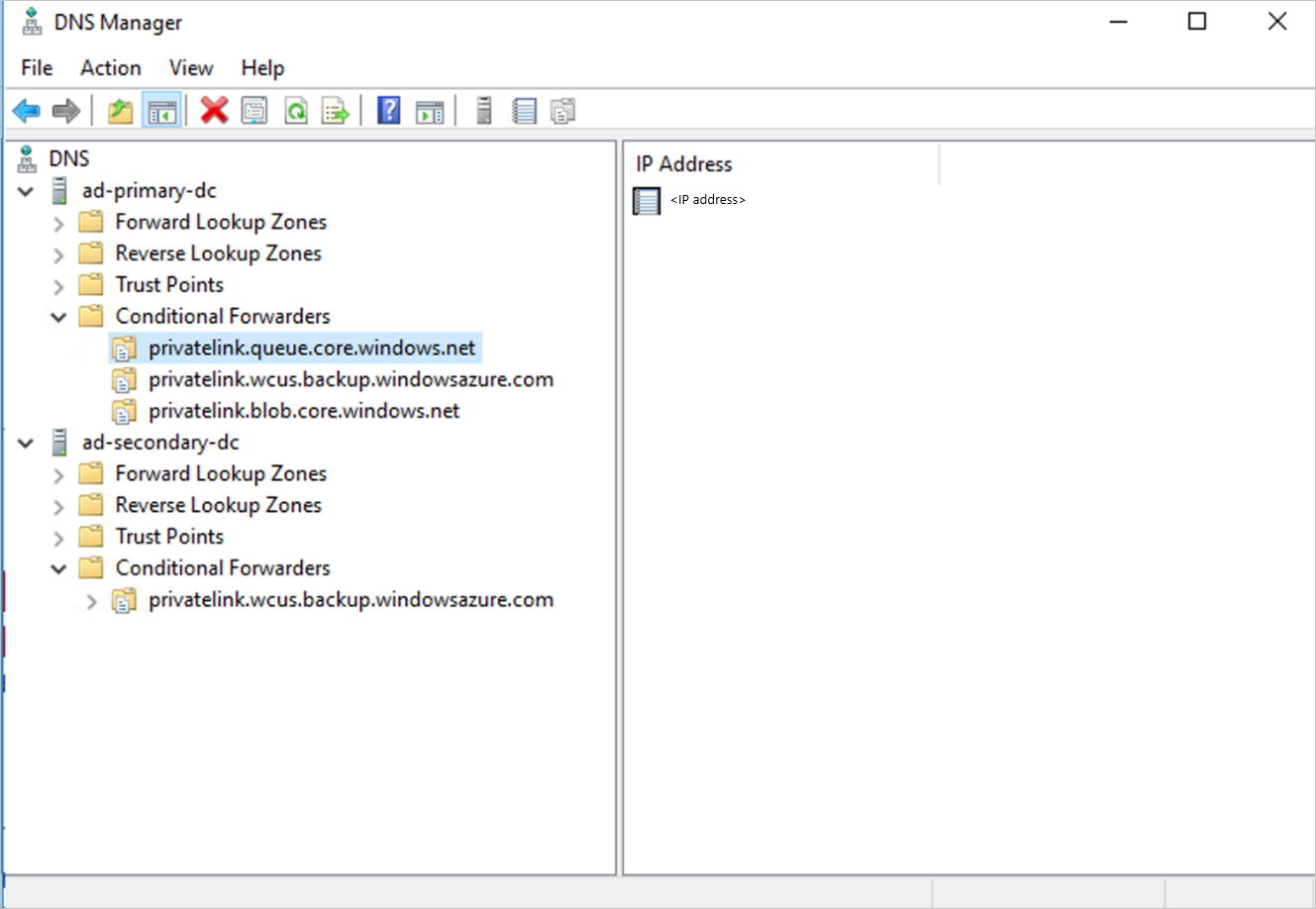

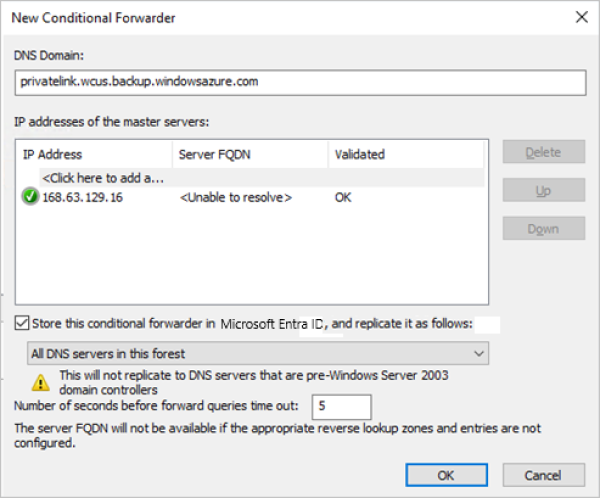

使用 SQL 可用性群組 (AG) 時,您必須在自訂 AG DNS 中佈建條件式轉送,如下所述:

登入您的網域控制站。

在 DNS 應用程式下,視需要將三個 DNS 區域的條件轉寄站 (備份、Blob 和佇列) 新增至主機 IP 168.63.129.16 或自訂 DNS 伺服器 IP 位址中。 當您轉送至 Azure 主機 IP 時,會顯示下列螢幕擷取畫面。 如果您是使用自己的 DNS 伺服器,請以您的 DNS 伺服器 IP 進行取代。

透過 MARS 代理程式和 DPM 伺服器備份和還原

使用 MARS 代理程式備份內部部署資源時,請確定您的內部部署網路 (包含要備份的資源) 與包含保存庫私人端點的 Azure VNet 為對等互連狀態,讓您可以使用此項目。 接著您便能如此所述繼續安裝 MARS 代理程式,並設定備份。 然而,請務必確保所有進行備份的通訊只會透過對等互連網路執行。

但若是在註冊 MARS 代理程式之後移除保存庫的私人端點,將必須使用保存庫重新註冊容器。 您無須停止該端點的保護措施。

注意

- 只有 DPM 伺服器 2022 (10.22.123.0) 和更新版本才支援私人端點。

- 只有 MABS V4(14.0.30.0) 和更新版本才支援私人端點。

正在刪除私人端點

請參閱此章節,以了解如何刪除私人端點。

其他主題

使用 Azure Resource Manager 用戶端來建立復原服務保存庫

您可以使用 Azure Resource Mananger 用戶端建立復原服務保存庫,並啟用此保存庫的受控識別 (啟用受控別為必要項目,我們稍後會看到原因)。 採取此方式的範例會於下方分享:

armclient PUT /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>?api-version=2017-07-01-preview @C:\<filepath>\MSIVault.json

上述的 JSON 檔案應具有下列內容:

要求 JSON:

{

"location": "eastus2",

"name": "<vaultname>",

"etag": "W/\"datetime'2019-05-24T12%3A54%3A42.1757237Z'\"",

"tags": {

"PutKey": "PutValue"

},

"properties": {},

"id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>",

"type": "Microsoft.RecoveryServices/Vaults",

"sku": {

"name": "RS0",

"tier": "Standard"

},

"identity": {

"type": "systemassigned"

}

}

回應 JSON:

{

"location": "eastus2",

"name": "<vaultname>",

"etag": "W/\"datetime'2020-02-25T05%3A26%3A58.5181122Z'\"",

"tags": {

"PutKey": "PutValue"

},

"identity": {

"tenantId": "<tenantid>",

"principalId": "<principalid>",

"type": "SystemAssigned"

},

"properties": {

"provisioningState": "Succeeded",

"privateEndpointStateForBackup": "None",

"privateEndpointStateForSiteRecovery": "None"

},

"id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>",

"type": "Microsoft.RecoveryServices/Vaults",

"sku": {

"name": "RS0",

"tier": "Standard"

}

}

注意

在此範例中透過 Azure Resource Manager 用戶端建立的保存庫,已透過系統指派的受控識別進行建立。

管理資源群組上的權限

保存庫的受控識別在即將建立私人端點的資源群組和虛擬網路中必須具備下列權限:

-

Microsoft.Network/privateEndpoints/*此為在資源群組的私人端點上執行 CRUD 的必要條件。 必須在群組上指派該權限。 -

Microsoft.Network/virtualNetworks/subnets/join/action此為在私人端點連接的虛擬網路上的必要條件。 -

Microsoft.Network/networkInterfaces/read此為在資源群組上的必要條件,才能取得針對私人端點建立的網路介面。 - 私人 DNS 區域參與者角色。此角色已存在,而且可以用來提供

Microsoft.Network/privateDnsZones/A/*和Microsoft.Network/privateDnsZones/virtualNetworkLinks/read權限。

您可以使用下列其中一種方法來建立具有必要權限的角色:

手動建立角色與權限

建立下列 JSON 檔案,並使用區段結尾為 PowerShell 命令來建立角色:

//PrivateEndpointContributorRoleDef.json

{

"Name": "PrivateEndpointContributor",

"Id": null,

"IsCustom": true,

"Description": "Allows management of Private Endpoint",

"Actions": [

"Microsoft.Network/privateEndpoints/*",

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

//NetworkInterfaceReaderRoleDef.json

{

"Name": "NetworkInterfaceReader",

"Id": null,

"IsCustom": true,

"Description": "Allows read on networkInterfaces",

"Actions": [

"Microsoft.Network/networkInterfaces/read"

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

//PrivateEndpointSubnetContributorRoleDef.json

{

"Name": "PrivateEndpointSubnetContributor",

"Id": null,

"IsCustom": true,

"Description": "Allows adding of Private Endpoint connection to Virtual Networks",

"Actions": [

"Microsoft.Network/virtualNetworks/subnets/join/action"

],

"NotActions": [],

"AssignableScopes": [

"/subscriptions/00000000-0000-0000-0000-000000000000"

]

}

New-AzRoleDefinition -InputFile "PrivateEndpointContributorRoleDef.json"

New-AzRoleDefinition -InputFile "NetworkInterfaceReaderRoleDef.json"

New-AzRoleDefinition -InputFile "PrivateEndpointSubnetContributorRoleDef.json"

使用指令碼

在 Azure 入口網站中啟動 [Cloud Shell],然後在 PowerShell 視窗中選取 [上傳檔案]。

![在 PowerShell 視窗中選取 [上傳檔案]](media/private-endpoints/upload-file-in-powershell.png)

上傳下列指令碼:VaultMsiPrereqScript

移至您的主資料夾 (例如:

cd /home/user)執行下列指令碼:

./VaultMsiPrereqScript.ps1 -subscription <subscription-Id> -vaultPEResourceGroup <vaultPERG> -vaultPESubnetResourceGroup <subnetRG> -vaultMsiName <msiName>以下為參數:

:**具有資源群組的 SubscriptionId,而該資源群組會用於建立保存庫的私人端點,而子網路則會與保存庫私人端點連結

vaultPEResourceGroup:將在其中建立保存庫私人端點的資源群組

vaultPESubnetResourceGroup:將加入私人端點的子網路資源群組

vaultMsiName:保存庫 MSI 的名稱,與 VaultName 相同

完成驗證,而指令碼將採用上述提供的指定訂用帳戶內容。 如果租用戶中缺少適當的角色,則系統會建立適當的角色,並將角色指派給保存庫的 MSI。

使用 Azure PowerShell 建立私人端點

自動核准的私人端點

$vault = Get-AzRecoveryServicesVault `

-ResourceGroupName $vaultResourceGroupName `

-Name $vaultName

$privateEndpointConnection = New-AzPrivateLinkServiceConnection `

-Name $privateEndpointConnectionName `

-PrivateLinkServiceId $vault.ID `

-GroupId "AzureBackup"

$vnet = Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $VMResourceGroupName

$subnet = $vnet | Select -ExpandProperty subnets | Where-Object {$_.Name -eq '<subnetName>'}

$privateEndpoint = New-AzPrivateEndpoint `

-ResourceGroupName $vmResourceGroupName `

-Name $privateEndpointName `

-Location $location `

-Subnet $subnet `

-PrivateLinkServiceConnection $privateEndpointConnection `

-Force

使用 Azure Resource Manager 用戶端手動核准私人端點

使用 GetVault 取得私人端點的私人端點連線識別碼。

armclient GET /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/vaults/<vaultname>?api-version=2017-07-01-preview這會傳回私人端點連線識別碼。 您可以使用連線識別碼的第一個部分擷取連線的名稱,如下所示:

privateendpointconnectionid = {peName}.{vaultId}.backup.{guid}從回應中取得私人端點連線識別碼 (以及私人端點名稱,無論該項目是否必要),並以下列 JSON 和 Azure Resource Manager URI 取代此項目,並嘗試將 [狀態] 變更為「已核准/已拒絕/已中斷連線」,如下列範例所示:

armclient PUT /subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>/privateEndpointConnections/<privateendpointconnectionid>?api-version=2020-02-02-preview @C:\<filepath>\BackupAdminApproval.jsonJSON:

{ "id": "/subscriptions/<subscriptionid>/resourceGroups/<rgname>/providers/Microsoft.RecoveryServices/Vaults/<vaultname>/privateEndpointConnections/<privateendpointconnectionid>", "properties": { "privateEndpoint": { "id": "/subscriptions/<subscriptionid>/resourceGroups/<pergname>/providers/Microsoft.Network/privateEndpoints/pename" }, "privateLinkServiceConnectionState": { "status": "Disconnected", //choose state from Approved/Rejected/Disconnected "description": "Disconnected by <userid>" } } }

針對具有私人端點的復原服務保存庫設定 proxy 伺服器

若要針對 Azure VM 或內部部署機器設定 proxy 伺服器,請遵循下列步驟:

新增需要從 proxy 伺服器進行存取的下列網域。

服務 網域名稱 連接埠 Azure 備份 *.backup.windowsazure.com 443 Azure 儲存體 *.blob.core.windows.net

*.queue.core.windows.net

*.blob.storage.azure.net443 Microsoft Entra ID

在 Microsoft 365 Common 與 Office Online 的第 56 與 59 節下所提到的已更新網域 URL。*.msftidentity.com、*.msidentity.com、account.activedirectory.windowsazure.com、accounts.accesscontrol.windows.net、adminwebservice.microsoftonline.com、api.passwordreset.microsoftonline.com、autologon.microsoftazuread-sso.com、becws.microsoftonline.com、clientconfig.microsoftonline-p.net、companymanager.microsoftonline.com、device.login.microsoftonline.com、graph.microsoft.com、graph.windows.net、login.microsoft.com、login.microsoftonline.com、login.microsoftonline-p.com、login.windows.net、logincert.microsoftonline.com、loginex.microsoftonline.com、login-us.microsoftonline.com、nexus.microsoftonline-p.com、passwordreset.microsoftonline.com、provisioningapi.microsoftonline.com

20.190.128.0/18、40.126.0.0/18、2603:1006:2000::/48、2603:1007:200::/48、2603:1016:1400::/48、2603:1017::/48、2603:1026:3000::/48、2603:1027:1::/48、2603:1036:3000::/48、2603:1037:1::/48、2603:1046:2000::/48、2603:1047:1::/48、2603:1056:2000::/48、2603:1057:2::/48

*.hip.live.com、*.microsoftonline.com、*.microsoftonline-p.com、*.msauth.net、*.msauthimages.net、*.msecnd.net、*.msftauth.net、*.msftauthimages.net、*.phonefactor.net、enterpriseregistration.windows.net、management.azure.com、policykeyservice.dc.ad.msft.net依適用情況。 允許存取 proxy 伺服器中的這些網域,並將私人 DNS 區域 (

*.privatelink.<geo>.backup.windowsazure.com、*.privatelink.blob.core.windows.net、*.privatelink.queue.core.windows.net) 與建立 proxy 伺服器的 VNET 連結,或將自訂的 DNS 伺服器與個別的 DNS 項目搭配使用。

執行 proxy 伺服器的 VNET 與建立私人端點 NIC 的 VNET 應為對等互連,如此一來會允許 proxy 將要求重新導向至私人 IP。

下圖顯示 (使用 Azure 私人 DNS 區域) 設定 proxy 伺服器時,哪個 VNet 將連結至具必要 DNS 項目的私人 DNS 區域上。 Proxy 伺服器也可以有自己的自訂 DNS 伺服器,而且可以有條件地將上述網域轉送至 168.63.129.16。 如果您要使用自訂的 DNS 伺服器/主機檔案進行 DNS 解析,請參閱管理 DNS 項目和設定保護措施的章節。

當 DNS 伺服器/DNS 區域存在於另一個訂用帳戶時,建立 DNS 項目

在本節中,我們將討論您使用訂用帳戶中的 DNS 區域的情況,或與包含復原服務保存庫私人端點 (例如中樞和輪輻拓撲) 不同的資源群組。 由於用來建立私人端點 (以及 DNS 項目) 的受控識別僅擁有其中建立私人端點的資源群組權限,因此將額外需要必要的 DNS 項目。 使用下列 PowerShell 指令碼來建立 DNS 項目。

注意

請參考下列所述的完整流程,以達成所需結果。 此流程必須重複兩次,一次在首次探索期間 (用於建立通訊儲存體帳戶所需的 DNS 項目),而一次在首次備份期間 (用於建立後端儲存體帳戶所需的 DNS 項目)。

步驟1:取得必要的 DNS 項目

使用 PrivateIP.ps1 指令碼列出需要建立的所有 DNS 項目。

注意

下列語法中 subscription 所指的是要建立保存庫私人端點的訂用帳戶。

使用指令碼的語法

./PrivateIP.ps1 -Subscription "<VaultPrivateEndpointSubscriptionId>" -VaultPrivateEndpointName "<vaultPrivateEndpointName>" -VaultPrivateEndpointRGName <vaultPrivateEndpointRGName> -DNSRecordListFile dnsentries.txt

範例輸出

ResourceName DNS PrivateIP

<vaultId>-ab-pod01-fc1 privatelink.eus.backup.windowsazure.com 10.12.0.15

<vaultId>-ab-pod01-fab1 privatelink.eus.backup.windowsazure.com 10.12.0.16

<vaultId>-ab-pod01-prot1 privatelink.eus.backup.windowsazure.com 10.12.0.17

<vaultId>-ab-pod01-rec2 privatelink.eus.backup.windowsazure.com 10.12.0.18

<vaultId>-ab-pod01-ecs1 privatelink.eus.backup.windowsazure.com 10.12.0.19

<vaultId>-ab-pod01-id1 privatelink.eus.backup.windowsazure.com 10.12.0.20

<vaultId>-ab-pod01-tel1 privatelink.eus.backup.windowsazure.com 10.12.0.21

<vaultId>-ab-pod01-wbcm1 privatelink.eus.backup.windowsazure.com 10.12.0.22

abcdeypod01ecs114 privatelink.blob.core.windows.net 10.12.0.23

abcdeypod01ecs114 privatelink.queue.core.windows.net 10.12.0.24

abcdeypod01prot120 privatelink.blob.core.windows.net 10.12.0.28

abcdeypod01prot121 privatelink.blob.core.windows.net 10.12.0.32

abcdepod01prot110 privatelink.blob.core.windows.net 10.12.0.36

abcdeypod01prot121 privatelink.blob.core.windows.net 10.12.0.30

abcdeypod01prot122 privatelink.blob.core.windows.net 10.12.0.34

abcdepod01prot120 privatelink.blob.core.windows.net 10.12.0.26

步驟2:建立 DNS 項目

建立對應於上述項目的 DNS 項目。 根據您所使用的 DNS 類型而定,您有兩個替代方式可建立 DNS 項目。

案例 1:如果您使用自訂的 DNS 伺服器,則需要手動建立上述指令碼中每一筆記錄的項目,並確認 FQDN (ResourceName.DNS) 解析為 VNET 內的私人 IP。

案例 2:如果您使用的是 Azure 私人 DNS 區域,您可以使用 CreateDNSEntries.ps1 指令碼,在私人 DNS 區域中自動建立 DNS 項目。 在下列語法中,subscription 會位於私人 DNS 區域存在處上。

使用指令碼的語法

/CreateDNSEntries.ps1 -Subscription <PrivateDNSZoneSubId> -DNSResourceGroup <PrivateDNSZoneRG> -DNSRecordListFile dnsentries.txt

完整流程的摘要

若要透過此因應措施正確設定私人端點以進行復原服務保存庫,您需要進行以下動作:

- 建立保存庫的私人端點 (如文章先前所述)。

- 觸發探索。 SQL/HANA 的探索將會因為 UserErrorVMInternetConnectivityIssue 而失敗,因為通訊儲存體帳戶中沒有 DNS 項目。

- 執行指令碼已取得 DNS 項目,並針對本節先前所述的通訊儲存體帳戶建立對應的 DNS 項目。

- 重新觸發探索。 這次探索應會成功。

- 觸發備份。 SQL/HANA 和 MARS 的備份可能會失敗,因為後端儲存體帳戶的 DNS 項目不存在,如本節先前所述。

- 執行指令碼來建立後端儲存體帳戶的 DNS 項目。

- 重新觸發備份。 這次備份應會成功。

常見問題集

我可以為現有的復原服務保存庫建立私人端點嗎?

否,只能為新的復原服務保存庫建立私人端點。 因此保存庫中的任何項目一定未受保護。 事實上在建立私人端點前,系統不會嘗試保護保存庫中的任何項目。

我已嘗試保護保存庫的項目但卻失敗,而保存庫仍未包含任何該保護的項目。 是否可以針對此保存庫建立私人端點?

無法,保存庫過去必須不曾嘗示保護其中的任何項目。

我保存庫使用私人端點進行備份和還原。 我可以稍後新增或移除此保存庫的私人端點,即使已對此保存庫擁有受保護的備份項目?

是。 如果您已針對保存庫和受保護的備份項目建立私人端點,您稍後即可視需要新增或移除該私人端點。

Azure 備份的私人端點也可用於 Azure Site Recovery 嗎?

無法,備份的私人端點只能用於 Azure 備份。 如果服務支援,您必須針對 Azure Site Recovery 建立新的私人端點。

我遺漏本文中的其中一個步驟,並繼續保護我的資料來源。 我是否仍可使用私人端點?

若未遵循本文中的步驟並繼續保護項目,可能會導致保存庫無法使用私人端點。 因此建議您在繼續執行保護項目前,先參閱此檢查清單。

我可以使用自己的 DNS 伺服器,而不用 Azure 私人 DNS 區域或整合式私人 DNS 區域嗎?

是的,您可以使用自己的 DNS 服務。 不過,請確定已新增所有必要的 DNS 記錄,如本節中所建議。

遵循本文中的程式之後,我是否需要在伺服器上執行任何額外的步驟?

遵循本文中詳述的程式之後,您即無須執行額外的工作來使用私人端點進行備份和還原。

下一步

- 請參閱 Azure 備份中的所有安全性功能。