設定 vCenter Server 的外部身分識別來源

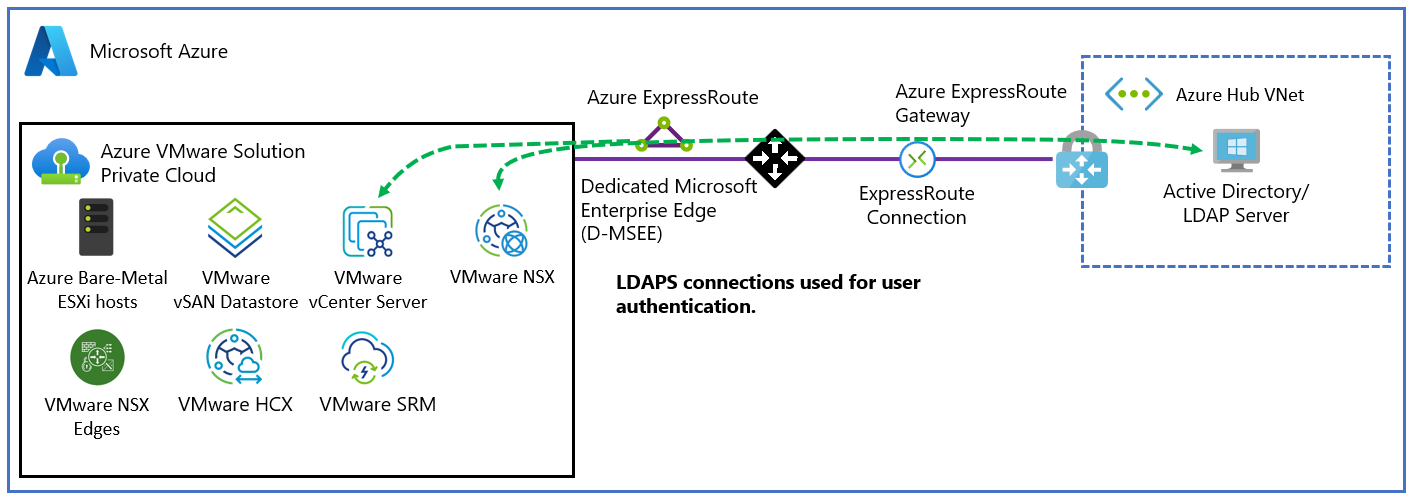

在 Azure VMware 解決方案中,VMware vCenter Server 有一個名為 CloudAdmin 且獲指派給 CloudAdmin 角色的內建本地使用者帳戶。 您可以透過 CloudAdmin 角色,為您的私人雲端在 Windows Server Active Directory 中設定使用者和群組。 通常,CloudAdmin 角色可以在您的私人雲端中建立和管理工作負載。 但在 Azure VMware 解決方案中,CloudAdmin 角色的 vCenter Server 權限不同於其他 VMware 雲端解決方案和內部部署的 vCenter Server 權限。

重要

本地 CloudAdmin 使用者帳戶應用作您的私人雲端中「急用」案例的緊急存取帳戶。 其不適用於每日管理活動或與其他服務的整合。

在 vCenter Server 和 ESXi 內部部署中,管理員可以存取 vCenter Server administrator@vsphere.local 帳戶和 ESXi 根帳戶。 也可以將管理員指派給更多 Windows Server Active Directory 使用者和群組。

在 Azure VMware 解決方案部署中,管理員無權存取管理員使用者帳戶或 ESXi 根帳戶。 但管理員可以將 vCenter Server 中的 CloudAdmin 角色指派給 Windows Server Active Directory 使用者和群組。 CloudAdmin 角色沒有權限可將內部部署輕量型目錄存取通訊協定 (LDAP) 或安全 LDAP (LDAPS) 伺服器等身分識別來源新增至 vCenter Server。 不過,您可以使用 [執行] 命令來新增身分識別來源,並將 CloudAdmin 角色指派給使用者和群組。

私人雲端中的使用者帳戶無法存取或管理 Microsoft 支援且管理的特定管理元件。 範例包括叢集、主機、資料存放區和分散式虛擬交換器。

注意

在 Azure VMware 解決方案中,以受控資源形式提供 vsphere.local 單一登入 (SSO) 網域,以支援平台作業。 不能用其來建立或管理本地群組和使用者,但依預設提供的私人雲端本地群組和使用者除外。

您可以將 vCenter Server 設定為使用外部輕量型目錄存取通訊協定 (LDAP) 目錄服務來驗證使用者。 使用者可以使用其 Windows Server Active Directory 帳戶認證或來自第三方 LDAP 伺服器的認證來登入。 然後,帳戶可以指派 vCenter Server 角色,就像在內部部署環境中一樣,為 vCenter Server 使用者提供角色型存取。

在本文中,您將學會如何:

- 匯出 LDAPS 驗證的憑證。 (選擇性)

- 將 LDAPS 憑證上傳至 blob 儲存體,並產生共用存取簽章 (SAS) URL。 (選擇性)

- 設定 NSX DNS 以解析 Windows Server Active Directory 網域。

- 使用 LDAPS (安全) 或 LDAP (不安全) 來新增 Windows Server Active Directory。

- 將現有的 Windows Server Active Directory 群組新增至 CloudAdmin 群組。

- 列出與 vCenter Server SSO 整合的所有現有外部身分識別來源。

- 將其他 vCenter Server 角色指派給 Windows Server Active Directory 身分識別。

- 移除 Windows Server Active Directory 群組的 CloudAdmin 角色。

- 移除所有現有的外部身分識別來源。

注意

匯出憑證以進行 LDAPS 驗證和將 LDAPS 憑證上傳至 Blob 儲存體並產生 SAS URL 的步驟是選用步驟。 如果未提供

SSLCertificatesSasUrl參數,則會透過PrimaryUrl或SecondaryUrl參數自動從網域控制器下載憑證。 若要手動匯出和上傳憑證,您可以提供SSLCertificatesSasUrl參數並完成選用步驟。以本文中所述的順序,一次執行一個命令。

必要條件

確定您的 Windows Server Active Directory 網路已連線到您的 Azure VMware 解決方案私人雲端。

對於使用 LDAPS 的 Windows Server Active Directory 驗證:

使用管理員權限取得 Windows Server Active Directory 網域控制器的存取權。

使用有效的憑證,在您的 Windows Server Active Directory 網域控制器上啟用 LDAPS。 您可以從 Active Directory 憑證服務憑證授權單位 (CA) 或第三方或公用 CA 來取得憑證。

若要取得有效的憑證,請完成建立用於安全 LDAP 的憑證中的步驟。 請確定憑證符合列出的需求。

注意

避免在實際執行環境中使用自我簽署憑證。

選用:若未提供

SSLCertificatesSasUrl參數,則會透過PrimaryUrl或SecondaryUrl參數,自動從網域控制器下載憑證。 或者,您也可以手動匯出用於 LDAPS 驗證的憑證,並將其上傳至 Azure 儲存體帳戶中的 blob 儲存體。 然後,使用 SAS 授與 Azure 儲存體資源的存取權。

將 Azure VMware 解決方案的 DNS 解析設定為內部部署 Windows Server Active Directory。 在 Azure 入口網站中設定 DNS 轉寄站。 如需詳細資訊,請參閱設定 Azure VMware 解決方案的 DNS 轉寄站。

注意

如需 LDAPS 和憑證發行的詳細資訊,請洽詢您的安全性或身分識別管理團隊。

匯出用於 LDAPS 驗證的憑證 (選用)

首先,確認用於 LDAPS 的憑證是否有效。 若沒有憑證,請先完成為 LDAPS 建立憑證的步驟,再繼續進行。

若要確認憑證是否有效,請執行下列動作:

使用管理員權限登入 LDAPS 作用中的網域控制器。

開啟 [執行] 工具,輸入 mmc,然後選取 [確定]。

選取 [檔案]>[新增/移除嵌入式管理單元]。

在嵌入式管理單元清單中,選取 [憑證],然後選取 [新增]。

在 [憑證嵌入式管理單元] 窗格中,選取 [電腦帳戶],然後選取 [下一步]。

保持選取 [本機電腦],選取 [完成],然後選取 [確定]。

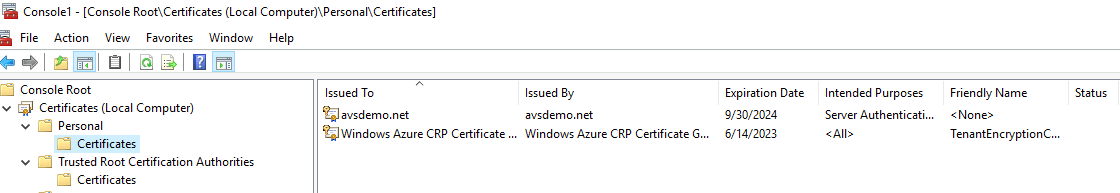

在 [憑證 (本機電腦)] 管理主控台中,展開 [個人] 資料夾,然後選取 [憑證] 資料夾,檢視已安裝的憑證。

按兩下用於 LDAPS 的憑證。 請確定憑證日期的 [有效起始日] 和 [有效截止日] 是最新的,且憑證具有對應於該憑證的私密金鑰。

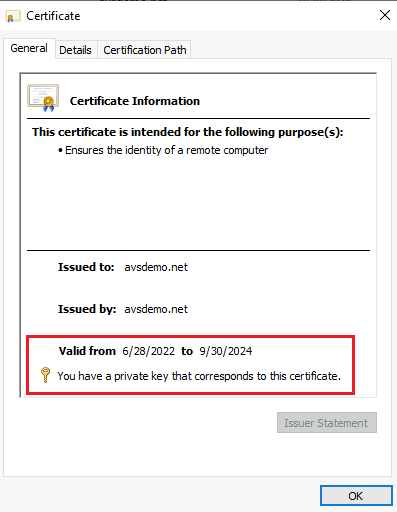

在相同的對話框中,選取 [認證路徑] 索引標籤,並確認 [認證路] 的值有效。 其應包含根 CA 和選用中繼憑證的憑證鏈結。 檢查憑證 [憑證狀態] 是否處於 [OK]。

選取 [確定]。

若要匯出憑證,請執行下列動作:

- 在 [憑證] 主控台上,以滑鼠右鍵按一下 LDAPS 憑證,然後選取 [所有工作]>[匯出]。 [憑證匯出精靈] 隨即開啟。 選取 [下一步]。

- 在 [匯出私密金鑰] 區段中,選取 [否,不要匯出私密金鑰],然後選取 [下一步]。

- 在 [匯出檔案格式] 區段中,選取 [Base-64 編碼 X.509 (.CER)],然後選取 [下一步]。

- 在 [要匯出的檔案] 區段中,選取 [瀏覽]。 選取要匯出憑證的資料夾位置,然後輸入名稱。 然後選取儲存。

注意

如果有多個網域控制站設定為使用 LDAPS,請對每一個其他網域控制站重複匯出程序,以匯出其相對應的憑證。 請注意,在 New-LDAPSIdentitySource 執行工具中,只能參考兩部 LDAPS 伺服器。 如果憑證是萬用字元憑證,例如 .avsdemo.net,則只要從其中一個網域控制器匯出憑證。

將 LDAPS 憑證上傳至 blob 儲存體並產生 SAS URL (選用)

接下來,將您匯出的憑證檔 (.cer 格式) 上傳至 Azure 儲存體帳戶中的 blob 儲存體。 然後,使用 SAS 授與 Azure 儲存體資源的存取權。

如需多個憑證,請個別上傳每個憑證,並為每個憑證產生 SAS URL。

重要

請記得複製所有 SAS URL 字串。 離開頁面之後,便無法存取該字串。

提示

另一個合併憑證的方法是將所有憑證鏈結儲存在一個檔案中,如 VMware 知識庫文章中所詳述。 然後,針對包含所有憑證的檔案產生單一個 SAS URL。

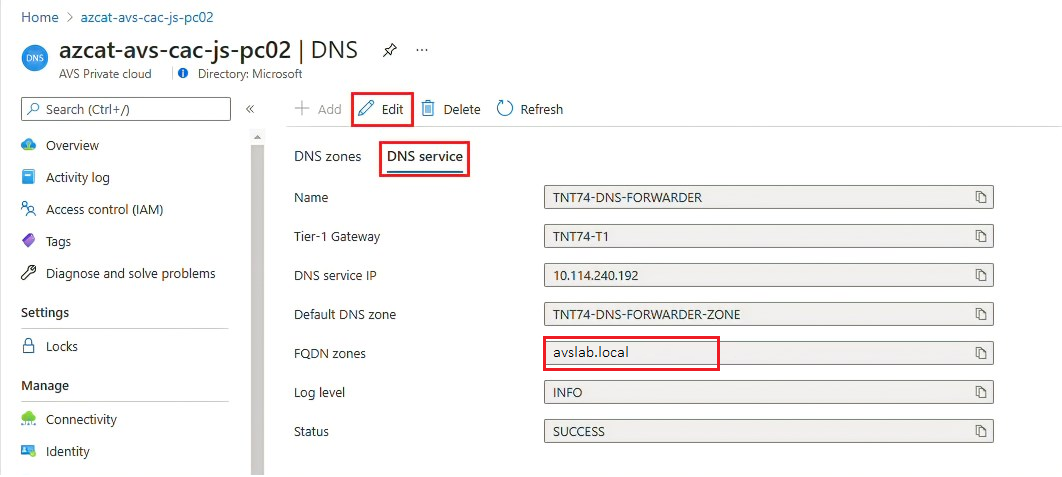

設定 NSX-T DNS 以進行 Windows Server Active Directory 網域解析

建立 DNS 區域,並將其新增至 DNS 服務。 完成在 Azure 入口網站中設定 DNS 轉寄站中的步驟。

完成這些步驟之後,請確認您的 DNS 服務包含您的 DNS 區域。

您的 Azure VMware 解決方案私人雲端現在應該能夠正確解析您的內部部署 Windows Server Active Directory 網域名稱。

透過 SSL 使用 LDAP 來新增 Windows Server Active Directory

若要使用 SSL 將透過 LDAP 的 Windows Server Active Directory 新增為外部身分識別來源,以搭配使用 SSO 與 vCenter Server,請執行 New-LDAPIdentitySource Cmdlet。

移至您的 Azure VMware 解決方案私人雲端,然後選取 [執行命令]>[套件]>[New-LDAPSIdentitySource]。

提供所需的值或修改預設值,然後選取 [執行]。

名稱 描述 GroupName 外部身分識別來源中的群組,可授與 CloudAdmin 存取權。 例如,avs-admins。 SSLCertificatesSasUrl SAS 字串的路徑,其中包含用於驗證 Windows Server Active Directory 來源的憑證。 請以逗號分隔多個憑證。 例如,pathtocert1,pathtocert2。 認證 用來驗證 Windows Server Active Directory 來源的網域使用者名稱和密碼 (不是 CloudAdmin)。 請使用 <username@avslab.local>格式。BaseDNGroups 用於搜尋群組的位置。 例如,CN=group1、DC=avsldap、DC=local。 LDAP 驗證需要基準 DN。 BaseDNUsers 用於搜尋有效使用者的位置。 例如,CN=users、DC=avsldap、DC=local。 LDAP 驗證需要基準 DN。 PrimaryUrl 外部身分識別來源的主要 URL。 例如: ldaps://yourserver.avslab.local:636。SecondaryURL 主要 URL 失敗時的次要後援 URL。 例如: ldaps://yourbackupldapserver.avslab.local:636。DomainAlias 若為 Windows Server Active Directory 身分識別來源,此為網域的 NetBIOS 名稱。 請將 Windows Server Active Directory 網域的 NetBIOS 名稱新增為身分識別來源的別名,格式通常是 avsldap\。 DomainName 網域的完整網域名稱 (FQDN)。 例如,avslab.local。 名稱 外部身分識別來源的名稱。 例如,avslab.local。 最長保留期 Cmdlet 輸出的保留期間。 預設值為 60 天。 指定執行的名稱 英數字元名稱。 例如, addExternalIdentity。 逾時 在此期間之後,若 Cmdlet 未完成執行便會結束。 若要監視進度並確認成功完成,請檢查 [通知] 或 [執行執行狀態] 窗格。

重要

如果 Run 命令 New-LDAPSIdentitySource 失敗,請使用 Run 命令 Debug-LDAPSIdentitySources 來針對問題進行疑難解答。

使用 LDAP 來新增 Windows Server Active Directory

注意

建議您使用此方法,使用 SSL 來新增透過 LDAP 的 Windows Server Active Directory。

若要將透過 LDAP 的 Windows Server Active Directory 新增為外部身分識別來源,以搭配使用 SSO 與 vCenter Server,請執行 New-LDAPIdentitySource Cmdlet。

選取 [執行命令>套件>New-LDAPIdentitySource]。

提供所需的值或修改預設值,然後選取 [執行]。

名稱 描述 名稱 外部身分識別來源的名稱。 例如,avslab.local。 此名稱會出現在 vCenter Server 中。 DomainName 網域的 FQDN。 例如,avslab.local。 DomainAlias 若為 Windows Server Active Directory 身分識別來源,此為網域的 NetBIOS 名稱。 將 Windows Server Active Directory 網域的 NetBIOS 名稱新增為身分識別來源的別名,格式通常是 *avsldap*。 PrimaryUrl 外部身分識別來源的主要 URL。 例如: ldap://yourserver.avslab.local:389。SecondaryURL 主要 URL 失敗時的次要後援 URL。 BaseDNUsers 用於搜尋有效使用者的位置。 例如,CN=users、DC=avslab、DC=local。 LDAP 驗證需要基準 DN。 BaseDNGroups 用於搜尋群組的位置。 例如,CN=group1、DC=avslab、DC=local。 LDAP 驗證需要基準 DN。 認證 用來驗證 Windows Server Active Directory 來源的網域使用者名稱和密碼 (不是 CloudAdmin)。 使用者的格式必須為 <username@avslab.local>。GroupName 外部身分識別來源中的群組,可授與 CloudAdmin 存取權。 例如,avs-admins。 最長保留期 Cmdlet 輸出的保留期間。 預設值為 60 天。 指定執行的名稱 英數字元名稱。 例如, addExternalIdentity。 逾時 在此期間之後,若 Cmdlet 未完成執行便會結束。 若要監視進度,請檢查 [通知] 或 [執行執行狀態] 窗格。

將現有的 Windows Server Active Directory 群組新增至 CloudAdmin 群組

重要

不支援巢狀群組。 使用巢狀群組可能會導致存取中斷。

CloudAdmin 群組中使用者所擁有的使用者權限等於 vCenter Server SSO 中所定義的 CloudAdmin (<cloudadmin@vsphere.local>) 角色。 若要將現有的 Windows Server Active Directory 群組新增至 CloudAdmin 群組,請執行 Add-GroupToCloudAdmins Cmdlet。

選取 [執行命令>套件>Add-GroupToCloudAdmins]。

輸入或選取必要的值,然後選取 [執行]。

名稱 描述 GroupName 要新增的群組名稱。 例如,VcAdminGroup。 最長保留期 Cmdlet 輸出的保留期間。 預設值為 60 天。 指定執行的名稱 英數字元名稱。 例如,addADgroup。 逾時 在此期間之後,若 Cmdlet 未完成執行便會結束。 檢查 [通知] 或 [執行執行狀態] 窗格,以查看進度。

列出外部身分識別來源

若要列出已與 vCenter Server SSO 整合的所有外部身分識別來源,請執行 Get-ExternalIdentitySources Cmdlet。

登入 Azure 入口網站。

注意

如需存取 Azure for US Government 入口網站,請移至

<https://portal.azure.us/>。選取 [執行命令>套件>Get-ExternalIdentitySources]。

輸入或選取必要的值,然後選取 [執行]。

![顯示 [執行] 命令功能表中 Get-ExternalIdentitySources Cmdlet 的螢幕快照。](media/run-command/run-command-get-external-identity-sources.png)

名稱 描述 最長保留期 Cmdlet 輸出的保留期間。 預設值為 60 天。 指定執行的名稱 英數字元名稱。 例如,getExternalIdentity。 逾時 在此期間之後,若 Cmdlet 未完成執行便會結束。 若要查看進度,請檢查 [通知] 或 [執行執行狀態] 窗格。

將其他 vCenter Server 角色指派給 Windows Server Active Directory 身分識別

在透過 LDAP 或 LDAPS 新增外部身分識別之後,您可以根據組織的安全性控制,將 vCenter Server 角色指派給 Windows Server Active Directory 安全性群組。

以 CloudAdmin 身分登入 vCenter Server、從詳細目錄中選取項目、選取 [動作] 功能表,然後選取 [新增權限]。

在 [新增權限] 對話框中:

- 網域:選取先前新增的 Windows Server Active Directory 執行個體。

- 使用者/群組:輸入使用者或群組名稱,然後進行搜尋,再加以選取。

- 角色:選取要指派的角色。

- 傳播至子系:可以選擇選取核取方塊,將限權傳播給子資源。

選取 [權限] 索引標籤,並確認已新增權限指派。

使用者現在可以使用其 Windows Server Active Directory 認證來登入 vCenter Server。

移除 Windows Server Active Directory 群組的 CloudAdmin 角色

若要移除特定 Windows Server Active Directory 群組的 CloudAdmin 角色,請執行 Remove-GroupFromCloudAdmins Cmdlet。

選取 [執行命令>套件>Remove-GroupFromCloudAdmins]。

輸入或選取必要的值,然後選取 [執行]。

名稱 描述 GroupName 要移除的群組名稱。 例如,VcAdminGroup。 最長保留期 Cmdlet 輸出的保留期間。 預設值為 60 天。 指定執行的名稱 英數字元名稱。 例如,removeADgroup。 逾時 在此期間之後,若 Cmdlet 未完成執行便會結束。 若要查看進度,請檢查 [通知] 或 [執行執行狀態] 窗格。

移除所有現有的外部身分識別來源

若要一次移除所有現有的外部身分識別來源,請執行 Remove-ExternalIdentitySources Cmdlet。

選取 [執行命令>套件>Remove-ExternalIdentitySources]。

輸入或選取必要的值,然後選取 [執行]:

名稱 描述 最長保留期 Cmdlet 輸出的保留期間。 預設值為 60 天。 指定執行的名稱 英數字元名稱。 例如, remove_ExternalIdentity。 逾時 在此期間之後,若 Cmdlet 未完成執行便會結束。 若要查看進度,請檢查 [通知] 或 [執行執行狀態] 窗格。

輪替現有的外部身分識別來源帳戶的使用者名稱或密碼

輪替帳戶的密碼,其用於在網域控制器中驗證 Windows Server Active Directory 來源。

選取 [執行命令]>[套件]>[Update-IdentitySourceCredential]。

輸入或選取必要的值,然後選取 [執行]。

名稱 描述 認證 用來驗證 Windows Server Active Directory 來源的網域使用者名稱和密碼 (不是 CloudAdmin)。 使用者的格式必須為 <username@avslab.local>。DomainName 網域的 FQDN。 例如,avslab.local。 若要查看進度,請檢查 [通知] 或 [執行執行狀態] 窗格。

警告

若未提供 DomainName 的值,則會移除所有外部身分識別來源。 只有在網域控制器中輪替密碼之後,才執行 Cmdlet Update-IdentitySourceCredential。

更新 LDAPS 身分識別來源的現有憑證

更新網域控制器中的現有憑證。

選用:如果憑證儲存在預設網域控制器中,此步驟為選用步驟。 將 SSLCertificatesSasUrl 參數保留空白,便會從預設網域控制器下載新的憑證,並自動在 vCenter 中更新。 若選擇不使用預設方式,請匯出用於 LDAPS 驗證的憑證,然後將 LDAPS 憑證上傳至 blob 儲存體並產生 SAS URL。 儲存 SAS URL 以供下一個步驟使用。

選取 [執行命令]>[套件]>[Update-IdentitySourceCertificates]。

提供必要的值和新的 SAS URL (選用),然後選取 [執行]。

欄位 值 DomainName* 網域的 FQDN,例如 avslab.local。 SSLCertificatesSasUrl (選用) 以逗號分隔的清單,內含用於驗證的憑證 SAS 路徑 URI。 請確定包含讀取權限。 若要產生,請將憑證放在任何儲存體帳戶 blob 中,然後以滑鼠右鍵按一下憑證並產生 SAS。 如果使用者未提供此欄位的值,則會從預設網域下載憑證。 檢查 [通知] 或 [執行執行狀態] 窗格,以查看進度。

![顯示 [憑證路徑] 索引卷標上憑證鏈結的螢幕快照。](media/run-command/ldaps-certificate-cert-path.png)

![顯示 [執行] 命令功能表的螢幕快照,其中包含 Azure 入口網站 中的可用套件。](media/run-command/run-command-overview.png)

![顯示 Azure 入口網站 中 [執行狀態] 窗格的螢幕快照。](media/run-command/run-packages-execution-command-status.png)

![顯示 vCenter Server 中 [動作] 功能表的螢幕快照,其中包含 [新增許可權] 選項。](media/run-command/ldaps-vcenter-permission-assignment-1.png)

![顯示 vCenter Server 中 [新增許可權] 對話框的螢幕快照。](media/run-command/ldaps-vcenter-permission-assignment-2.png)

![顯示新增許可權指派之後 vCenter Server 中 [許可權] 索引標籤的螢幕快照。](media/run-command/ldaps-vcenter-permission-assignment-3.png)