在 Azure VMware 解決方案中設定客戶自控金鑰待用加密

本文說明如何使用由客戶擁有的 Azure 金鑰保存庫 實例所管理的客戶自控密鑰(CMK)來加密 VMware vSAN 金鑰加密金鑰 (KEKs)。

當您在 Azure VMware 解決方案私人雲端上啟用 CMK 加密時,Azure VMware 解決方案會使用金鑰保存庫中的 CMK 來加密 vSAN KEK。 參與 vSAN 叢集的每個 ESXi 主機都會使用 ESXi 用來加密待用磁碟數據的隨機產生的磁碟加密密鑰 (DEKs)。 vSAN 會使用 Azure VMware 解決方案 金鑰管理系統提供的 KEK 來加密所有 DEK。 Azure VMware 解決方案 私人雲端和密鑰保存庫不需要位於相同的訂用帳戶中。

當您管理自己的加密金鑰時,您可以:

- 控制 Azure 對 vSAN 金鑰的存取。

- 集中管理 CMK 的生命週期。

- 撤銷對 KEK 的 Azure 存取權。

CMK 功能支援下列金鑰類型及其金鑰大小:

- RSA:2048、3072、4096

- RSA-HSM:2048、3072、4096

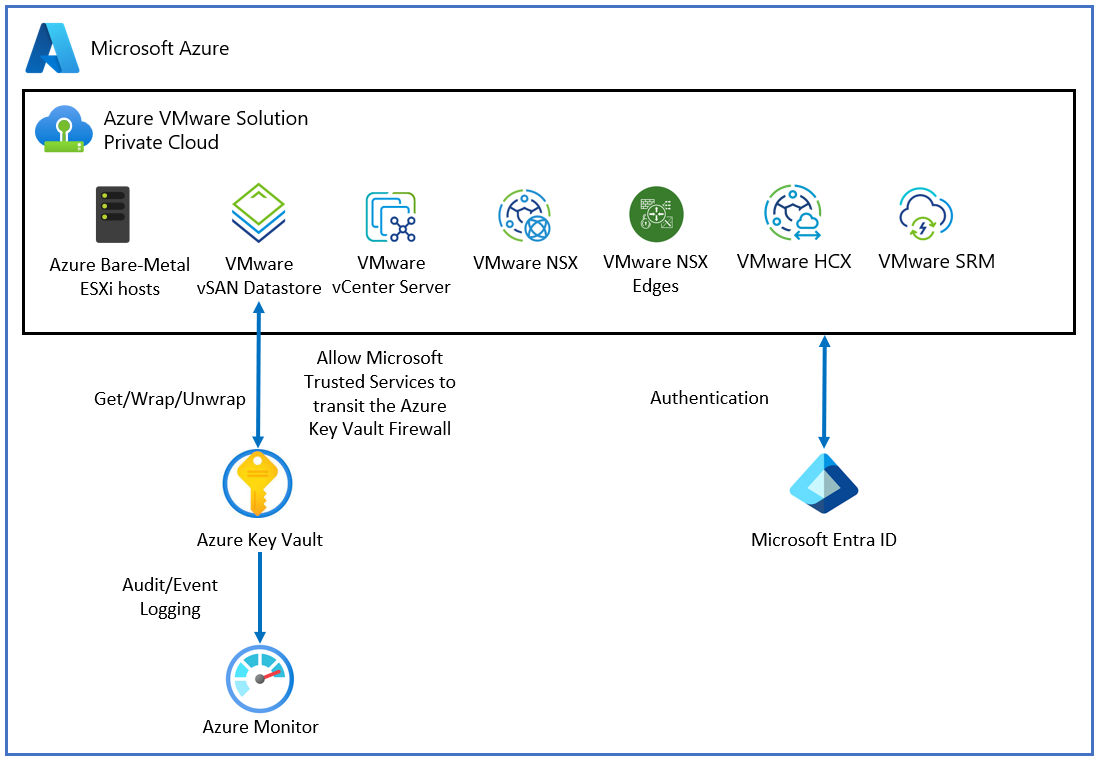

拓撲

下圖顯示 Azure VMware 解決方案 如何使用 Microsoft Entra ID 和密鑰保存庫來傳遞 CMK。

必要條件

開始啟用 CMK 功能之前,請確定符合下列需求:

您需要金鑰儲存庫才能使用 CMK 功能。 如果您沒有金鑰保存庫,您可以使用快速入門:使用 Azure 入口網站 建立金鑰保存庫。

如果您已啟用對 金鑰保存庫的限制存取,則必須允許Microsoft信任的服務略過 金鑰保存庫 防火牆。 移至設定 Azure Key Vault 網路設定,以深入了解。

注意

防火牆規則生效後,使用者只能在要求源自允許的虛擬網路或 IPV4 位址範圍時,才可以執行 Key Vault 資料平面作業。 這項限制也適用於從 Azure 入口網站 存取 金鑰保存庫。 它也會 Azure VMware 解決方案 影響 金鑰保存庫 選擇器。 如果防火牆規則防止其用戶端計算機或用戶沒有 金鑰保存庫 的清單許可權,使用者可能會看到密鑰保存庫的清單,但無法列出密鑰。

如果您在軟體定義資料中心 (SDDC) 布建期間未啟用,請在 Azure VMware 解決方案 私人雲端上啟用系統指派的身分識別。

設定金鑰保存庫存取原則,將許可權授與受控識別。 您可以使用它來授權金鑰保存庫的存取權。

- 登入 Azure 入口網站。

- 移至 [金鑰保存庫 ],並找出您想要使用的金鑰保存庫。

- 在最左邊窗格的 [設定] 底下,選取 [存取原則]。

- 在 [存取原則] 中,選取 [新增存取原則],然後:

- 在 [ 密鑰限] 下拉式清單中,選擇 [ 選取]、 [取得]、 [包裝密鑰] 和 [解除包裝密鑰]。

- 在 [選取主體] 底下,選取 [未選取任何項目]。 系統會隨即開啟有搜尋方塊的新 [主體] 視窗。

- 在搜尋方塊中,貼上 上一個步驟中的對象標識碼 。 或搜尋您想要使用的私人雲端名稱。 當您完成時,請選擇 [ 選取 ]。

- 選取 [ADD] (新增)。

- 確認新原則出現在目前原則的 [應用程式] 區段底下。

- 選取 [儲存] 以認可變更。

客戶自控金鑰版本生命週期

您可以藉由建立新版本的金鑰來變更 CMK。 建立新版本並不會中斷虛擬機器 (VM) 工作流程。

在 Azure VMware 解決方案 中,CMK 金鑰版本輪替取決於您在 CMK 安裝期間所選擇的金鑰選擇設定。

索引鍵選取設定 1

客戶在未提供 CMK 特定金鑰版本的情況下啟用 CMK 加密。 Azure VMware 解決方案 從客戶的金鑰保存庫選取 CMK 的最新金鑰版本,以加密 vSAN KEK。 Azure VMware 解決方案會追蹤 CMK 的版本輪替。 金鑰保存庫 中建立新版本的 CMK 金鑰時,會自動 Azure VMware 解決方案 擷取它來加密 vSAN KEK。

注意

Azure VMware 解決方案 最多可能需要 10 分鐘才能偵測新的自動調整金鑰版本。

索引鍵選取設定 2

客戶可以為指定的 CMK 金鑰版本啟用 CMK 加密,以在 [從 URI 輸入金鑰] 選項下提供完整的金鑰版本 URI。 客戶目前的金鑰到期時,他們必須延長 CMK 金鑰到期或停用 CMK。

使用系統指派的身分識別啟用 CMK

系統指派的身分識別限定為每個資源一個,而且只在此資源的生命週期內存在。 您可以將權限授與 Azure 資源上的受控識別。 受控識別由 Microsoft Entra ID 驗證,因此您不需要在程式碼中儲存任何認證。

重要

請確定 金鑰保存庫 位於與 Azure VMware 解決方案 私人雲端相同的區域中。

移至您的 金鑰保存庫 實例,並使用 [啟用 MSI] 索引標籤上擷取的主體標識碼,在 金鑰保存庫 上提供 SDDC 的存取權。

從您的 Azure VMware 解決方案 私人雲端中,選取 [管理] 底下的 [加密]。 然後選取 [客戶管理的密鑰] [CMK]。

CMK 提供來自 金鑰保存庫 的金鑰選取兩個選項:

選項 1:

- 在 [加密金鑰] 下,選擇 [從 金鑰保存庫 選取]。

- 選取加密類型。 然後選取 [選取 金鑰保存庫 和金鑰選項。

- 從下拉式清單中選取 金鑰保存庫和索引鍵。 然後選擇選取。

選項 2:

- 在 [加密金鑰] 底下,選取 [從 URI 輸入金鑰]。

- 在 [金鑰 URI] 方塊中輸入特定的金鑰 URI。

重要

如果您想要選取特定金鑰版本,而不是自動選取的最新版本,您必須使用金鑰版本指定金鑰 URI。 這個選項會影響 CMK 金鑰版本生命週期。

金鑰保存庫 受控硬體安全性模組 (HSM) 選項僅支援 [金鑰 URI] 選項。

選取 [儲存] 以授與資源的存取權。

從客戶管理的金鑰變更為Microsoft受控金鑰

當客戶想要從 CMK 變更為Microsoft受控密鑰時,VM 工作負載不會中斷。 若要將 CMK 變更為 MMK:

- 在 [管理] 底下,從您的 Azure VMware 解決方案 私人雲端選取 [加密]。

- 選取 [Microsoft 自控金鑰 (MMK)]

- 選取 [儲存]。

限制

金鑰保存庫 必須設定為可復原。 您需要:

- 使用 [虛刪除] 選項設定 金鑰保存庫。

- 開啟 [清除保護],以防止強制刪除密碼保存庫 (即使已進行了虛刪除)。

如果金鑰已過期或 Azure VMware 解決方案存取金鑰已撤銷,則無法更新 CMK 設定。

疑難排解與最佳做法

以下是您可能遇到的一些常見問題的疑難解答秘訣,以及要遵循的最佳做法。

意外刪除金鑰

如果您不小心刪除金鑰保存庫中的金鑰,私人雲端就無法執行一些叢集修改作業。 若要避免這種情況,建議您在密鑰保存庫中保持啟用虛刪除。 此選項可確保如果刪除金鑰,則可以在 90 天的期間內復原,做為預設虛刪除保留的一部分。 如果您在 90 天的期間內,您可以還原金鑰來解決問題。

還原金鑰保存庫權限

如果您有失去 CMK 存取權的私人雲端,請檢查受控系統識別 (MSI) 是否需要金鑰保存庫中的許可權。 從 Azure 傳回的錯誤通知可能無法正確指出需要金鑰保存庫中許可權的 MSI 作為根本原因。 請記住,必要的權限為 get、 wrapKey與 unwrapKey。 請參閱必要條件中的步驟 4。

修正過期的金鑰

如果您未使用 autorotate 函式,且 CMK 在 金鑰保存庫 中過期,您可以變更密鑰的到期日。

還原金鑰保存庫存取

請確定 MSI 用於提供金鑰保存庫的私人雲端存取權。

刪除 MSI

如果您不小心刪除與私人雲端相關聯的 MSI,您必須停用 CMK。 然後遵循步驟,從頭開始啟用 CMK。

下一步

- 瞭解 Azure 金鑰保存庫 備份和還原。

- 瞭解 Azure 金鑰保存庫 復原。