PowerShell 指令碼可讓您使用您自己的金鑰啟用透明資料加密

適用於:Azure SQL 受控執行個體

此 PowerShell 指令碼範例使用 Azure Key Vault 的客戶自控金鑰,在 Azure SQL 受控執行個體中設定透明資料加密 (TDE)。 這通常稱為 TDE 的攜帶您自己的金鑰 (BYOK) 案例。 若要深入了解,請參閱搭配使用 Azure SQL 透明資料加密與客戶自控金鑰。

必要條件

- 現有的受控執行個體。 請參閱使用 PowerShell 建立受控執行個體。

如果您沒有 Azure 訂用帳戶,請在開始之前先建立 Azure 免費帳戶。

注意

本文使用 Azure Az PowerShell 模組,這是與 Azure 互動時建議使用的 PowerShell 模組。 若要開始使用 Az PowerShell 模組,請參閱安裝 Azure PowerShell。 若要瞭解如何移轉至 Az PowerShell 模組,請參閱將 Azure PowerShell 從 AzureRM 移轉至 Az。

使用 Azure Cloud Shell

Azure Cloud Shell 是裝載於 Azure 中的互動式殼層環境,可在瀏覽器中使用。 您可以使用 Bash 或 PowerShell 搭配 Cloud Shell,與 Azure 服務共同使用。 您可以使用 Cloud Shell 預先安裝的命令,執行本文提到的程式碼,而不必在本機環境上安裝任何工具。

要啟動 Azure Cloud Shell:

| 選項 | 範例/連結 |

|---|---|

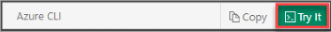

| 選取程式碼區塊右上角的 [試用]。 選取 [試用] 並不會自動將程式碼複製到 Cloud Shell 中。 |  |

| 請前往 https://shell.azure.com,或選取 [啟動 Cloud Shell] 按鈕,在瀏覽器中開啟 Cloud Shell。 |  |

| 選取 Azure 入口網站右上方功能表列上的 [Cloud Shell] 按鈕。 |  |

若要在 Azure Cloud Shell 中執行本文中的程式碼:

啟動 Cloud Shell。

選取程式碼區塊上的 [複製] 按鈕,複製程式碼。

透過在 Windows 和 Linux 上選取 Ctrl+Shift+V;或在 macOS 上選取 Cmd+Shift+V,將程式碼貼到 Cloud Shell 工作階段中。

選取 Enter 鍵執行程式碼。

在本機使用 PowerShell 或使用 Azure Cloud Shell 需要 Azure PowerShell 2.3.2 或更新版本。 如果您需要升級,請參閱安裝 Azure PowerShell 模組,或執行下列範例指令碼來為目前使用者安裝模組:

Install-Module -Name Az -AllowClobber -Scope CurrentUser

如果您在本機執行 PowerShell,則也需要執行 Connect-AzAccount 以建立與 Azure 的連線。

範例指令碼

# You will need an existing Managed Instance as a prerequisite for completing this script.

# See https://docs.microsoft.com/en-us/azure/sql-database/scripts/sql-database-create-configure-managed-instance-powershell

# Log in to your Azure account:

Connect-AzAccount

# If there are multiple subscriptions, choose the one where AKV is created:

Set-AzContext -SubscriptionId "subscription ID"

# Install the Az.Sql PowerShell package if you are running this PowerShell locally (uncomment below):

# Install-Module -Name Az.Sql

# 1. Create Resource and setup Azure Key Vault (skip if already done)

# Create Resource group (name the resource and specify the location)

$location = "westus2" # specify the location

$resourcegroup = "MyRG" # specify a new RG name

New-AzResourceGroup -Name $resourcegroup -Location $location

# Create new Azure Key Vault with a globally unique VaultName and soft-delete option turned on:

$vaultname = "MyKeyVault" # specify a globally unique VaultName

New-AzKeyVault -VaultName $vaultname -ResourceGroupName $resourcegroup -Location $location

# Authorize Managed Instance to use the AKV (wrap/unwrap key and get public part of key, if public part exists):

$objectid = (Set-AzSqlInstance -ResourceGroupName $resourcegroup -Name "MyManagedInstance" -AssignIdentity).Identity.PrincipalId

Set-AzKeyVaultAccessPolicy -BypassObjectIdValidation -VaultName $vaultname -ObjectId $objectid -PermissionsToKeys get,wrapKey,unwrapKey

# Allow access from trusted Azure services:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -Bypass AzureServices

# Allow access from your client IP address(es) to be able to complete remaining steps:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -IpAddressRange "xxx.xxx.xxx.xxx/xx"

# Turn the network rules ON by setting the default action to Deny:

Update-AzKeyVaultNetworkRuleSet -VaultName $vaultname -DefaultAction Deny

# 2. Provide TDE Protector key (skip if already done)

# First, give yourself necessary permissions on the AKV, (specify your account instead of contoso.com):

Set-AzKeyVaultAccessPolicy -VaultName $vaultname -UserPrincipalName "myaccount@contoso.com" -PermissionsToKeys create,import,get,list

# The recommended way is to import an existing key from a .pfx file. Replace "<PFX private key password>" with the actual password below:

$keypath = "c:\some_path\mytdekey.pfx" # Supply your .pfx path and name

$securepfxpwd = ConvertTo-SecureString -String "<PFX private key password>" -AsPlainText -Force

$key = Add-AzKeyVaultKey -VaultName $vaultname -Name "MyTDEKey" -KeyFilePath $keypath -KeyFilePassword $securepfxpwd

# ...or get an existing key from the vault:

# $key = Get-AzKeyVaultKey -VaultName $vaultname -Name "MyTDEKey"

# Alternatively, generate a new key directly in Azure Key Vault (recommended for test purposes only - uncomment below):

# $key = Add-AzureKeyVaultKey -VaultName $vaultname -Name MyTDEKey -Destination Software -Size 2048

# 3. Set up BYOK TDE on Managed Instance:

# Assign the key to the Managed Instance:

# $key = 'https://contoso.vault.azure.net/keys/contosokey/01234567890123456789012345678901'

Add-AzSqlInstanceKeyVaultKey -KeyId $key.id -InstanceName "MyManagedInstance" -ResourceGroupName $resourcegroup

# Set TDE operation mode to BYOK:

Set-AzSqlInstanceTransparentDataEncryptionProtector -Type AzureKeyVault -InstanceName "MyManagedInstance" -ResourceGroup $resourcegroup -KeyId $key.id

下一步

如需有關 Azure PowerShell 的詳細資訊,請參閱 Azure PowerShell 文件。

您可以在 Azure SQL 受控執行個體 PowerShell 指令碼中找到適用於 SQL 受控執行個體的其他 PowerShell 指令碼範例。