使用透明資料加密的跨租用戶客戶自控金鑰

適用於: Azure SQL 資料庫

Azure Synapse Analytics (僅限專用的 SQL 集區)

Azure SQL 現在可支援使用透明資料加密 (TDE) 的跨租用戶客戶自控金鑰 (CMK)。 跨租用戶 CMK 可擴及到攜帶您自己的金鑰 (BYOK) 的情況,也就是可以使用 TDE 而無須將 Azure 邏輯伺服器放在與 Azure Key Vault (其中儲存了用來保護伺服器的客戶自控金鑰) 相同的 Microsoft Entra 租用戶中。

若金鑰保存庫會在不同的 Microsoft Entra 租用戶中進行設定,且金鑰儲存在這樣的金鑰保存庫中,您可以針對 Azure SQL 資料庫使用 CMK 設定 TDE。 Microsoft Entra ID (先前稱為 Azure Active Directory) 採用了叫做工作負載識別身分同盟的功能,可讓來自一個 Microsoft Entra 租用戶的 Azure 資源,去存取另一個 Microsoft Entra 租用戶中的資源。

如需 Synapse 工作區中專用 SQL 集區的透明資料加密文件,請參閱 Azure Synapse Analytics 加密。

注意

Microsoft Entra ID 先前稱為 Azure Active Directory (Azure AD)。

常見使用情境

設定跨租用戶 CMK 功能可讓服務提供者或獨立軟體廠商 (ISV) 在 Azure SQL 上建置服務,以便將 Azure SQL 中具有 CMK 功能的 TDE,延伸到各自服務的客戶。 啟用了跨租用戶 CMK 後,ISV 客戶就可以在自己的訂用帳戶和 Microsoft Entra 租用戶中,擁有金鑰保存庫和加密金鑰。 客戶可以完全控制金鑰管理作業,同時存取 ISV 租用戶中的 Azure SQL 資源。

跨租用戶互動

會需要使用 Microsoft Entra 功能、工作負載識別身分同盟,才能讓 Azure SQL 與另一個 Microsoft Entra 租用戶中的金鑰保存庫之間進行跨租用戶互動。

部署 Azure SQL 服務的 ISV 可以在 Microsoft Entra ID 中建立多租用戶應用程式,然後以使用者指派的受控識別,來設定此應用程式的同盟身分識別認證。 只要有適當的應用程式名稱和應用程式識別碼,用戶端或 ISV 客戶就可以在自己的租用戶中安裝 ISV 所建立的應用程式。 然後,客戶可將 (Azure SQL 所需的) 應用程式權限相關的服務主體,授與租用戶中的金鑰保存庫,並與 ISV 共用其金鑰位置。 一旦 ISV 將受控識別和同盟用戶端身分識別指派給 Azure SQL 資源,ISV 租用戶中的 Azure SQL 資源就可以存取客戶的金鑰保存庫。

如需詳細資訊,請參閱

設定跨租用戶 CMK

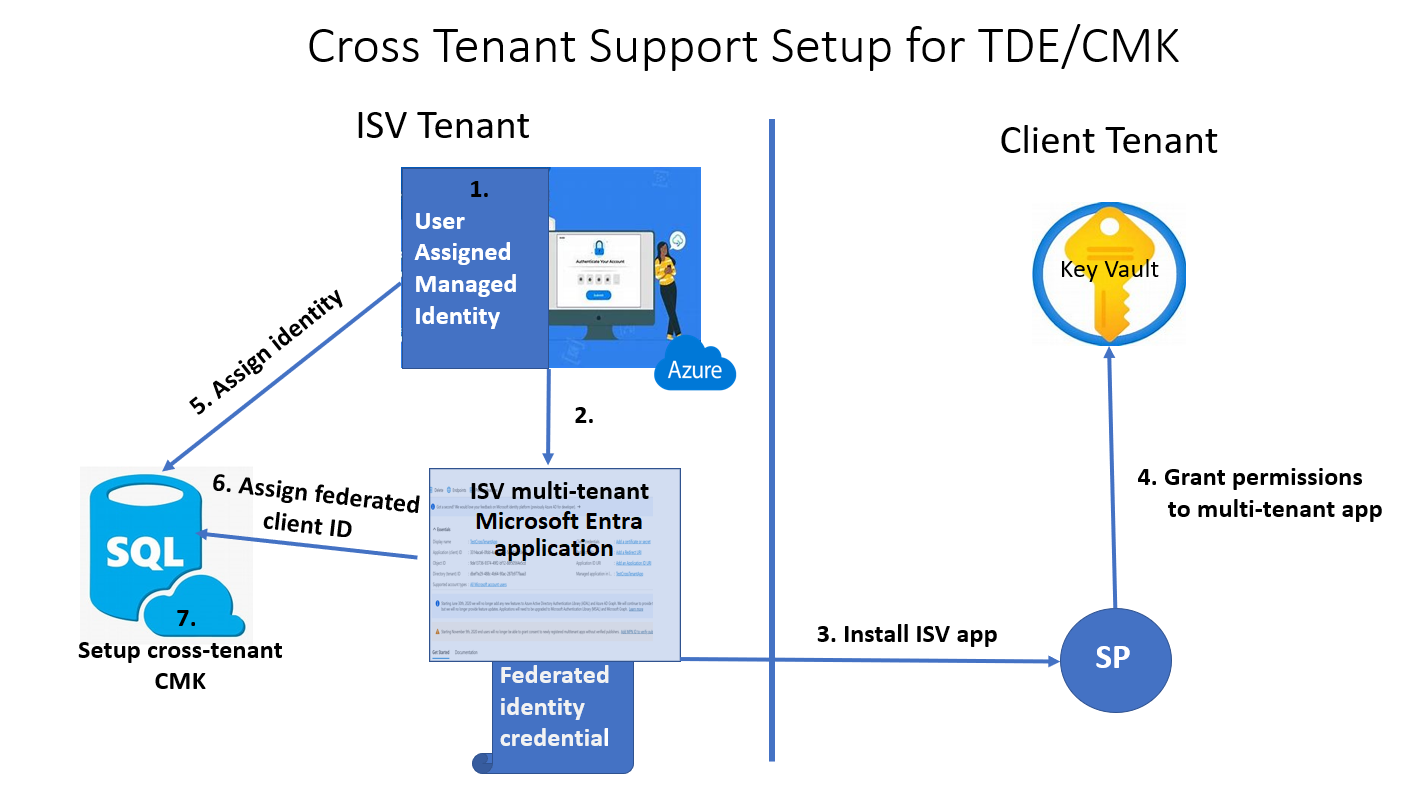

下圖代表了案例的步驟,其中會使用 Azure SQL 邏輯伺服器,該伺服器會使用 TDE,以具有使用者指派受控識別的跨租用戶 CMK 來加密待用資料。

設定的概觀

在 ISV 租用戶上

-

- 在應用程式上,將使用者指派的受控識別設定為同盟認證

在用戶端租用戶上

建立或使用現有的金鑰保存庫,並將金鑰權限授與多租用戶應用程式

建立新的金鑰或使用現有的金鑰

從金鑰保存庫擷取金鑰,並記錄金鑰識別碼

在 ISV 租用戶上

指派在 Azure 入口網站中 Azure SQL 資源的 [身分識別] 功能表內,建立為 [主要身分識別] 的使用者指派受控識別

在相同的 [身分識別] 功能表中,指派 [同盟用戶端身分識別],並使用應用程式名稱

在 Azure SQL 資源的 [透明資料加密] 功能表中,使用從用戶端租用戶所取得的客戶金鑰識別碼,來指派金鑰識別碼。

備註

- 只有使用者指派的受控識別,才能支援具有 TDE 的跨租用戶 CMK。 您無法針對具有 TDE 的跨租用戶 CMK 使用系統指派的受控識別。

- Azure SQL 資料庫的伺服器層級和資料庫層級支援使用 TDE 設定跨租用戶 CMK。 如需詳細資訊,請參閱透明資料加密 (TDE) 資料庫層級的客戶自控金鑰。