使用 Azure SQL 進行僅限 Microsoft Entra 驗證的 Azure 原則

適用於: Azure SQL 資料庫

Azure SQL 受控執行個體

Azure 原則可以強制建立 Azure SQL 資料庫或 Azure SQL 受控執行個體,並在佈建期間啟用僅限 Microsoft Entra 驗證。 此原則就緒後,如果未啟用 Microsoft Entra 驗證,任何建立 Azure 邏輯伺服器或受控執行個體的嘗試都會失敗。

注意

雖然 Azure Active Directory (Azure AD) 已重新命名為 Microsoft Entra ID,但原則名稱目前包含原始的 Azure AD 名稱,因此本文將交換使用僅限 Microsoft Entra 驗證和僅限 Azure AD 驗證。

此 Azure 原則可套用到整個 Azure 訂閱,或只在資源群組內套用。

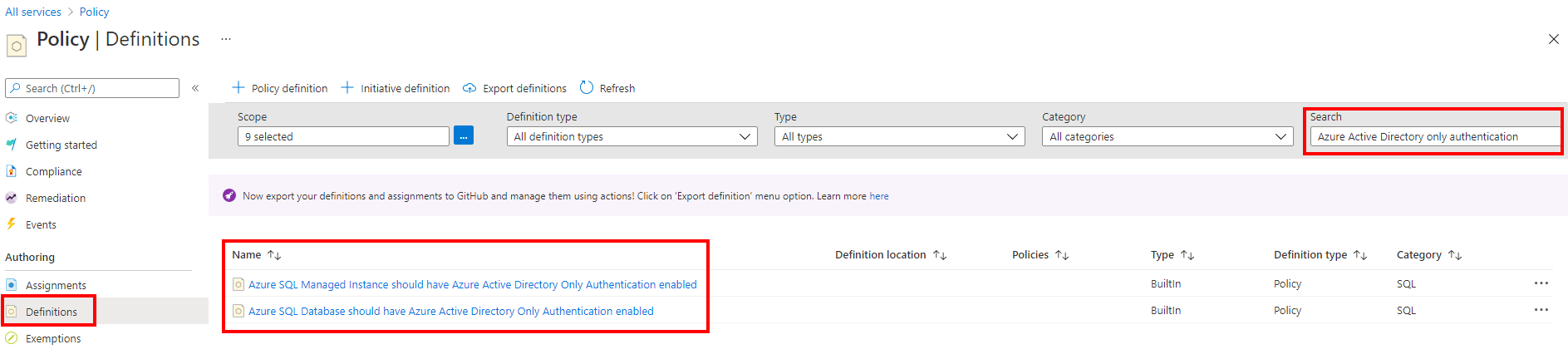

Azure 原則中引入了兩個新的內建原則:

- Azure SQL 資料庫應已啟用僅限 Azure Active Directory 驗證

- Azure SQL 受控執行個體應該已啟用僅限 Azure Active Directory 的驗證

如需 Azure 原則的詳細資訊,請參閱 Azure 原則是什麼?和 Azure 原則定義結構。

權限

如需概要了解管理 Azure 原則所需的權限,請參閱 Azure 原則中的 Azure RBAC 權限。

動作

如果使用自訂角色來管理 Azure 原則,則需要採取下列動作。

- */read

- Microsoft.Authorization/policyassignments/*

- Microsoft.Authorization/policydefinitions/*

- Microsoft.Authorization/policyexemptions/*

- Microsoft.Authorization/policysetdefinitions/*

- Microsoft.PolicyInsights/*

如需有關自訂角色的詳細資訊,請參閱 Azure 自訂角色。

管理僅限 Azure AD 驗證的 Azure 原則

可以移至 Azure 入口網站並搜尋原則服務,以管理僅限 Azure AD 的驗證原則。 在 [定義] 下,搜尋 [僅限 Azure Active Directory 驗證]。

如需指南,請參閱使用 Azure 原則對 Azure SQL 強制執行僅限 Microsoft Entra 驗證。

這些原則有三種效果:

- 稽核 - 預設設定,僅在 Azure 原則活動記錄中擷取稽核報告

- 拒絕 - 防止建立未啟用使用 Azure SQL 進行僅限 Microsoft Entra 驗證的邏輯伺服器或受控執行個體

- [停用] - 將停用原則,不會限制使用者建立未啟用僅限 Microsoft Entra 驗證的邏輯伺服器或受控執行個體

如果僅限 Azure AD 驗證的 Azure 原則設定為 [拒絕],則建立邏輯伺服器或受控執行個體的動作會失敗。 此失敗的詳細資料會記錄在資源群組的活動記錄中。

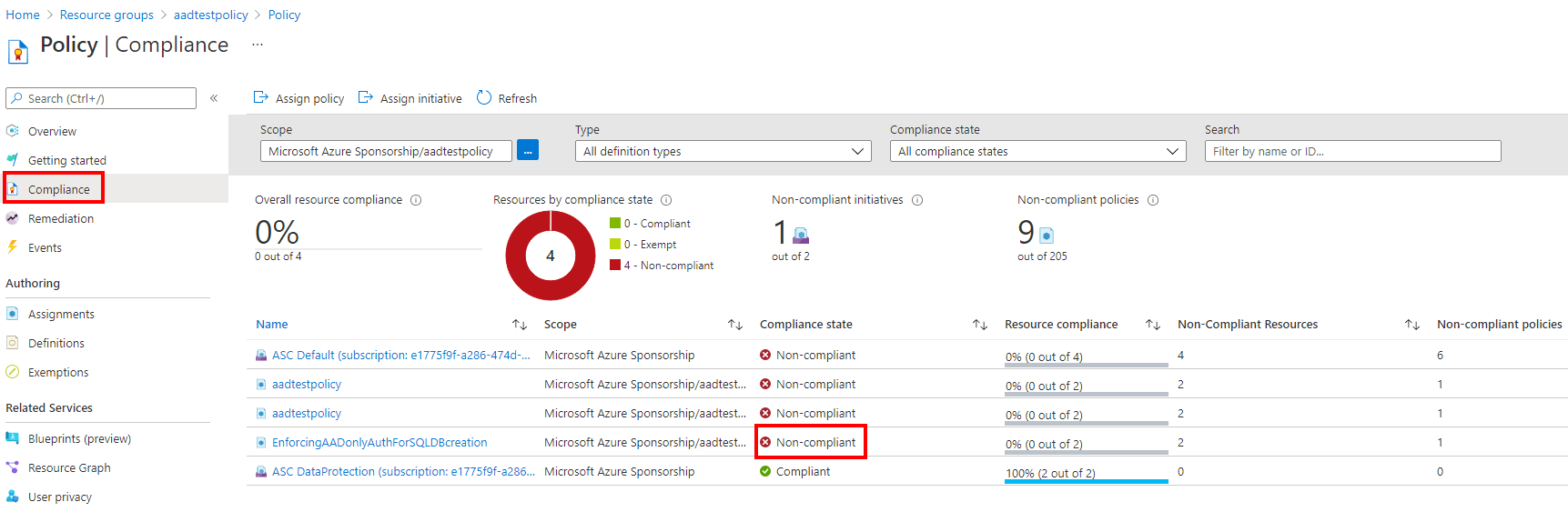

原則相容性

您可以檢視 [原則] 服務底下的 [合規性] 設定,以查看合規性狀態。 合規性狀態會告訴您伺服器或受控執行個體目前是否符合啟用僅限 Microsoft Entra 驗證的要求。

Azure 原則可以阻止在未啟用僅限 Microsoft Entra 驗證的情況下建立新的邏輯伺服器或受控執行個體,但在伺服器或受控執行個體建立之後可以變更此功能。 如果使用者在建立伺服器或受控執行個體之後停用僅限 Microsoft Entra 驗證,Azure 原則設定為 [拒絕] 時,合規性狀態將是 Non-compliant。

限制

- 建立邏輯伺服器或受控執行個體的過程中,Azure 原則會強制執行僅限 Azure AD 驗證。 建立伺服器之後,具有特殊角色的授權 Microsoft Entra 使用者 (例如 SQL 安全性管理員) 可以停用僅限 Azure AD 驗證的功能。 Azure 原則允許這樣做,但在此情況下,伺服器或受控執行個體在合規性報告中將列示為

Non-compliant,報告中會標示伺服器或受控執行個體名稱。 - 如需更多備註、已知問題和所需的權限,請參閱使用 Azure SQL 進行僅限 Microsoft Entra 驗證。