使用受控識別稽核

適用於:Azure SQL 資料庫

Azure Synapse Analytics

Azure SQL 資料庫的稽核可以設定為使用採兩種驗證方法的儲存體帳戶:

- 受控識別

- 儲存體存取金鑰

受控識別有兩種:系統指派的受控識別 (SMI);使用者指派的受控識別 (UMI)。

若要設定將稽核記錄寫入儲存體帳戶,請移至 Azure 入口網站,然後選取 Azure SQL 資料庫的邏輯伺服器資源。 在 [稽核] 功能表中選取 [儲存體]。 選取要在將記錄儲存到的 Azure 儲存體帳戶。

根據預設,使用的身分識別是指派給伺服器的主要使用者識別。 如果無使用者識別,伺服器會建立系統指派的受控識別,並將其用於驗證。

![Azure 入口網站 [稽核] 功能表,並選取 [受控識別] 作為 [儲存體驗證類型] 的螢幕擷取畫面。](media/auditing-overview/auditing-selecting-managed-identity.png?view=azuresql)

開啟 [進階屬性] 以選取保留期間。 然後選取儲存。 早於保留期限的記錄會予以刪除。

注意

若要在 Azure Synapse Analytics 上設定基於受控識別的稽核,請參閱本文稍後的設定系統指派的受控識別以進行 Azure Synapse Analytics 稽核一節。

使用者指派的受控識別

UMI 使得使用者可以彈性地為指定租用戶建立和維護自己的 UMI。 UMI 可用作 Azure SQL 的伺服器身分識別。 UMI 由使用者管理 (相較於系統指派的受控識別,該身分識別是每個伺服器唯一定義的) 並由系統指派。

如需有關 UMI 的詳細資訊,請參閱適用於 Azure SQL 的 Microsoft Entra ID 中的受控身分識別。

設定使用者指派的受控識別以進行 Azure SQL 資料庫稽核

在設定稽核以將記錄傳送至儲存體帳戶之前,指派給伺服器的受控識別必須具有儲存體 Blob 資料參與者角色指派。 若要使用 PowerShell、Azure CLI、REST API 或 ARM 範本設定稽核,則需要此指派。 使用 Azure 入口網站設定稽核時,角色指派會自動完成,因此如果您透過 Azure 入口網站設定稽核,不需要執行下列步驟。

前往 Azure 入口網站。

建立使用者指派的受控識別 (如果您還沒有這樣做的話)。 如需詳細資訊,請參閱建立使用者指派的受控識別。

移至您想要為稽核設定的儲存體帳戶。

選取 [存取控制 (IAM)] 功能表。

選取 [新增>][新增角色指派]。

在 [角色] 索引標籤中,選取 [儲存體 Blob 資料參與者]。 選取 [下一步]。

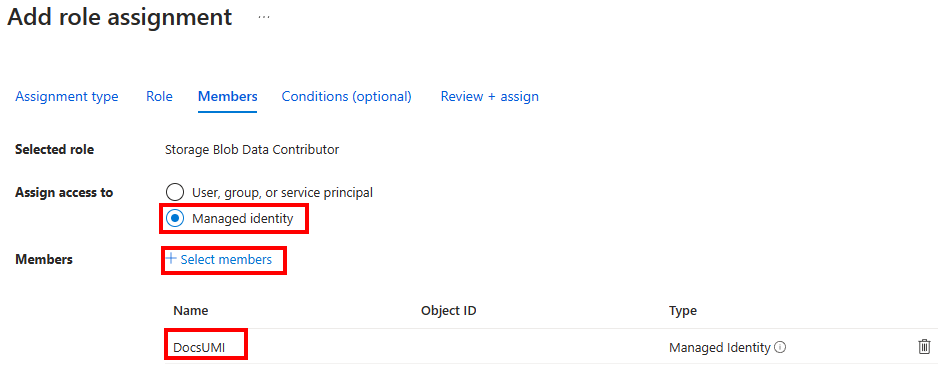

在 [成員] 索引標籤的 [將存取權指派給] 區段中,選取 [受控識別],然後選擇 [選取成員]。 您可以選取為您的伺服器建立的受控識別。

選取檢閱+指派。

如需詳細資訊,請參閱使用入口網站指派 Azure 角色。

遵循下列步驟可設定使用者指派的受控識別設定稽核。

移至伺服器的 [身分識別] 功能表。 在 [使用者指派的受控識別] 區段,[新增] 受控識別。

然後,可以選取新增的受控識別作為伺服器的主要身分識別。

![Azure 入口網站 [身分識別] 功能表並選取主要身分識別的螢幕擷取畫面。](media/auditing-overview/auditing-select-primary-identity.png?view=azuresql)

移至伺服器的 [稽核] 功能表。 設定伺服器的儲存體時,選取 [受控識別] 作為 [儲存體驗證類型]。

設定系統指派的受控識別以進行 Azure Synapse Analytics 稽核

不能對儲存體帳戶使用 UMI 型驗證來進行稽核。 只有系統指派的受控識別 (SMI) 可用於 Azure Synapse Analytics。 若要讓 SMI 驗證正常運作,受控識別必須在儲存體帳戶的 [存取控制] 設定中,將 [儲存體 Blob 資料參與者] 角色指派給它。 如果將 Azure 入口網站用於設定稽核,系統會自動新增此角色。

在 Azure Synapse Analytics 的 Azure 入口網站中,沒有明確選擇 SAS 金鑰或 SMI 驗證的選項,與 Azure SQL 資料庫中的情況一樣。

如果儲存體帳戶位於 VNet 或防火牆後方,系統會使用 SMI 驗證自動設定稽核。

如果儲存體帳戶不在 VNet 或防火牆後方,系統會使用基於 SAS 金鑰的驗證自動設定稽核。 不過,如果儲存體帳戶不在 VNet 或防火牆後方,就無法使用受控識別。

若要強制使用 SMI 驗證,不論儲存體帳戶是否位於 VNet 或防火牆後方,請使用 REST API 或 PowerShell,如下所示:

如果使用 REST API,請明確省略要求本文中的

StorageAccountAccessKey欄位。如需詳細資訊,請參閱:

如果使用 PowerShell,請將

UseIdentity參數作為true傳遞。如需詳細資訊,請參閱:

下一步

- 稽核概觀

- 「Data Exposed」單集:Azure SQL 稽核的新功能

- SQL 受控執行個體的稽核

- SQL Server 的稽核