了解 Azure NetApp Files 中的網域名稱系統

Azure NetApp Files 支援使用 Active Directory 整合式 DNS 或獨立 DNS 伺服器,而且需要可靠的網域名稱系統 (DNS) 服務和最新 DNS 記錄的存取權。 Azure NetApp Files 與 DNS 伺服器之間的網路連線能力不佳,可能會導致用戶端存取中斷或用戶端逾時。 Active Directory 網域服務 (AD DS) 或 Azure NetApp Files 的 DNS 記錄不完整或不正確,可能會導致用戶端存取中斷或用戶端逾時。

DNS 服務是 Azure NetApp Files 中數據存取的重要元件。 透過SMB、NFSV4.1 Kerberos、LDAP和Active Directory網站探索的檔案通訊協定存取,都會對其作業使用大量的 DNS。 在 DNS 中集中使用主機名可簡化磁碟區的存取,並防止 IP 位址變更時的案例。 使用者不需要通知使用者新的IP位址,而不需要系統管理員繼續使用使用者易記的主機名。

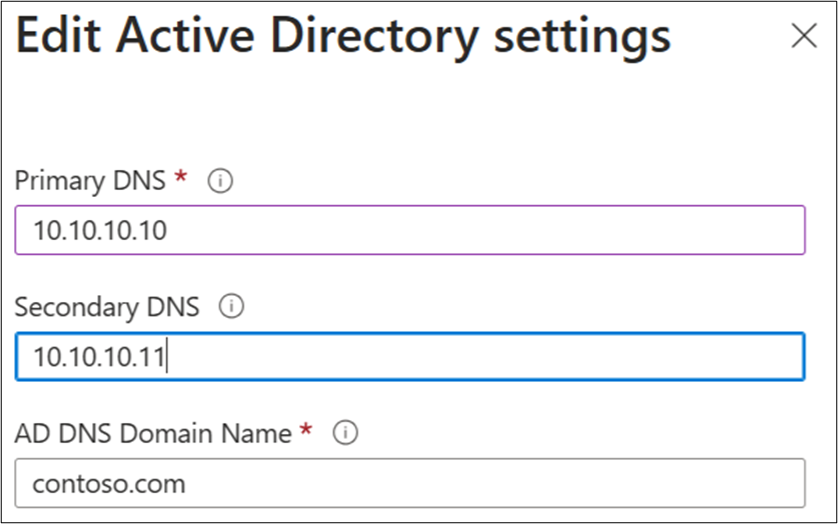

DNS 伺服器是在Active Directory 連線下設定。 您可以新增主要和輔助伺服器,以及 Active Directory DNS 名稱。

注意

最佳做法是設定多個 DNS 伺服器以進行備援。

關於 DNS 伺服器

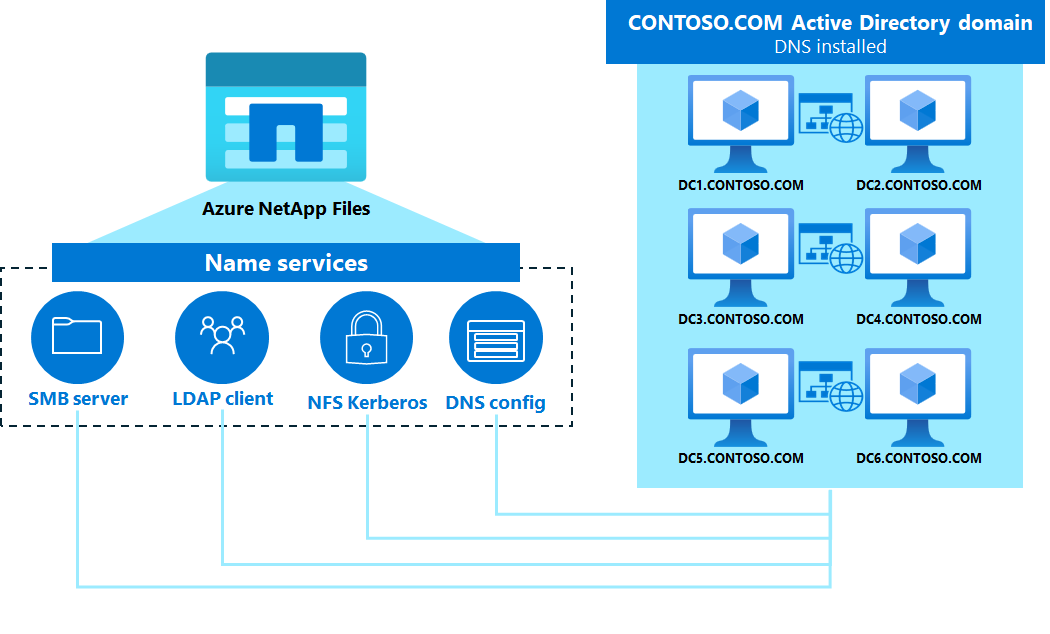

Azure NetApp Files 需要 SMB 和 NFSv4.1 Kerberos 功能的 Active Directory 連線。 Active Directory 需要 DNS 才能正常運作。 在大部分情況下,Active Directory 部署會與域控制器整合的 DNS 伺服器一起安裝。 此設定是Microsoft最佳做法,既方便使用,又可確保針對網域服務建立所有必要的 DNS 記錄。

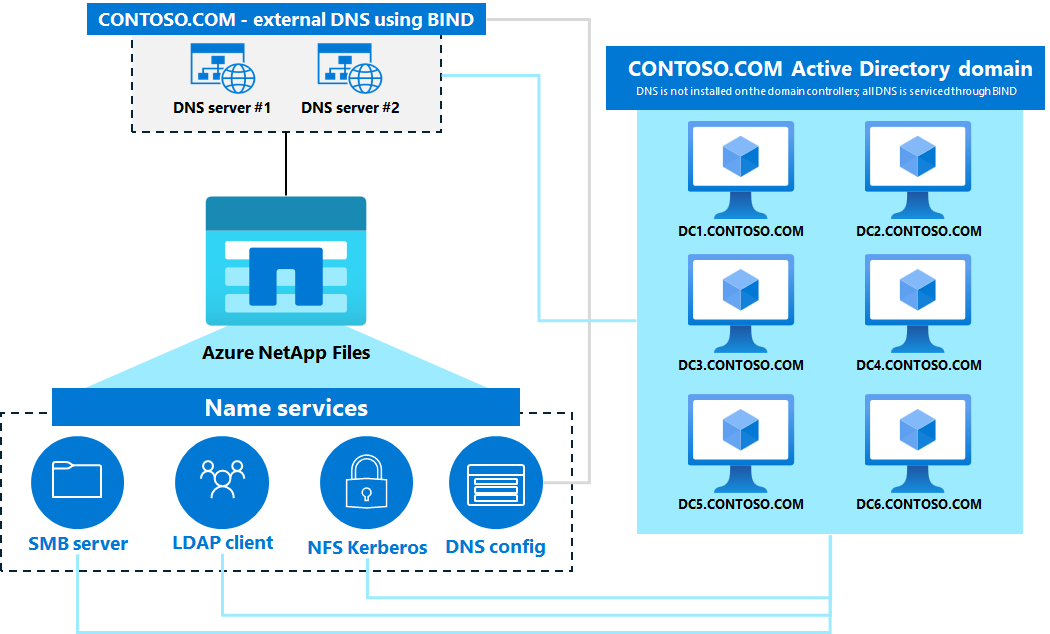

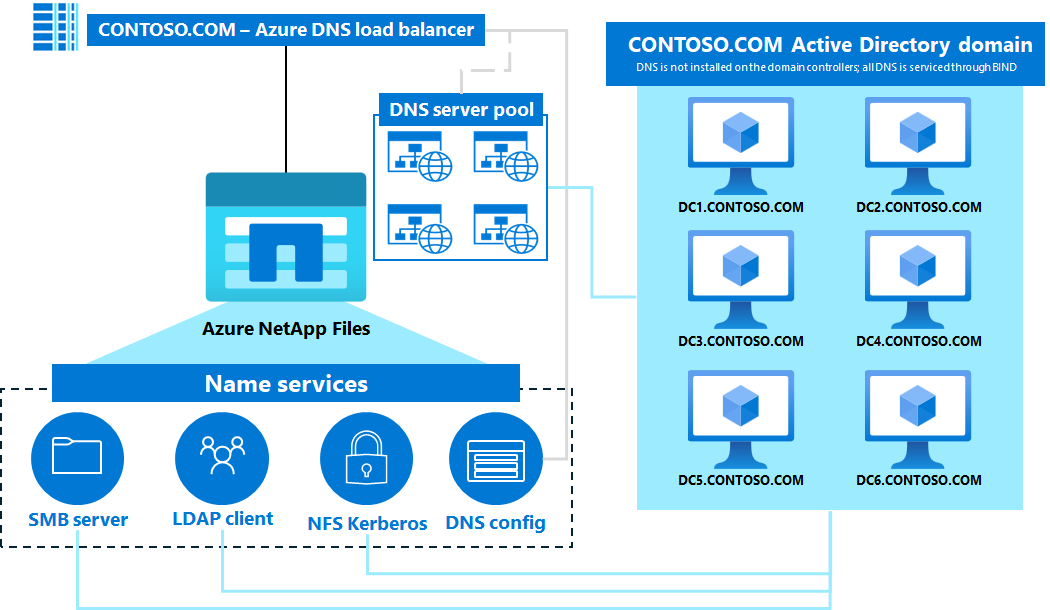

在某些情況下,外部 DNS 伺服器(例如 BIND)可用來取代 Active Directory 託管的 DNS 服務。。 這稱為 脫離的命名空間。

Azure NetApp Files 同時支援使用整合式和外部 DNS 伺服器,但在未整合 Active Directory 的情況下使用外部 DNS 伺服器時,請務必確保必要的服務 (SRV) 記錄會新增至 DNS,以取得適當的功能和服務備援。 Azure NetApp Files 與 DNS 伺服器之間的網路連線能力不佳,可能會導致用戶端存取中斷或用戶端逾時。 AD DS 或 Azure NetApp Files 的 DNS 記錄不完整或不正確,可能會導致用戶端存取中斷或用戶端逾時。

如需服務所使用的SRV記錄清單,請參閱 Azure NetApp Files 中的 DNS 記錄。 同時檢閱 DNS 與 Active Directory 的指導方針,並將 AD DS 整合到現有的 DNS 基礎結構中。

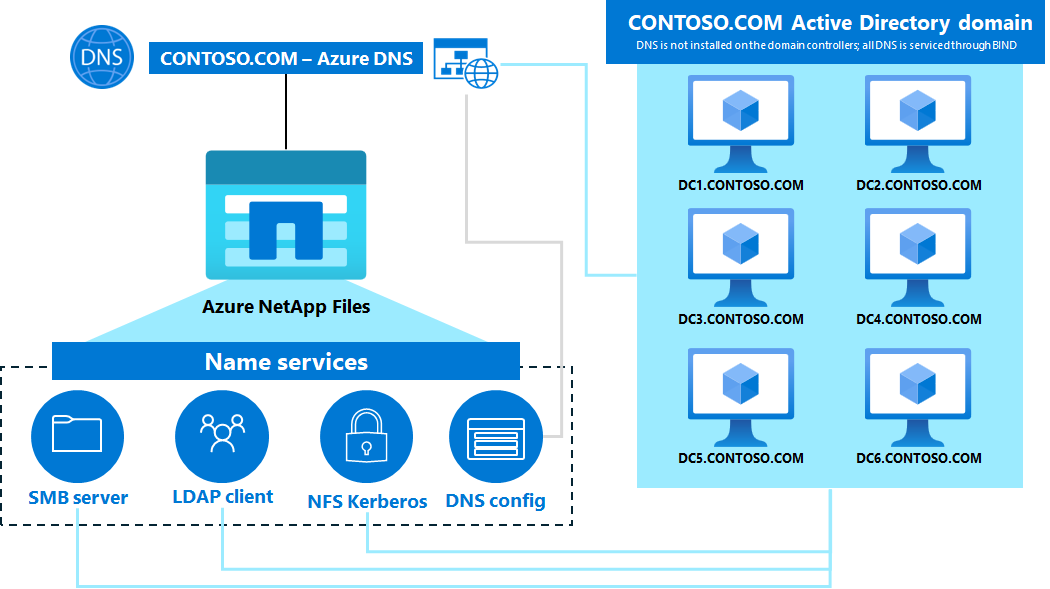

Azure DNS 與 Azure NetApp Files 整合

Azure DNS 是 Azure 中裝載的 DNS 管理和名稱解析服務,Microsoft。 您可以使用它,為您在 Azure 中部署的其他應用程式和服務建立公用或私人 DNS 名稱,包括 Azure NetApp Files。 在 Azure 中部署 DNS 可防止在 Azure NetApp Files 與內部部署 DNS 和/或 Active Directory 網域之間直接傳送 DNS 要求(透過埠 53)。 此外,Azure DNS 可用來建立條件式轉寄站(使用 Azure 私用 DNS 解析程式),其可用來透過裝載在 Azure 中的私人 DNS 伺服器,將 DNS 要求從 Azure NetApp Files 傳送至特定 DNS 伺服器,以指定用於 Active Directory 連線。

如需使用 Azure DNS 的相關信息:

- Azure DNS 如何與其他 Azure 服務搭配運作

- 快速入門:使用 Azure 入口網站 建立 Azure DNS 區域和記錄

- 快速入門:使用 Azure 入口網站建立 Azure 私人 DNS 區域

- 快速入門:使用 Azure 入口網站建立 Azure DNS 私人解析器

在 Azure NetApp Files 中搭配 DNS 使用負載平衡器 IP 位址

負載平衡器裝置是單一IP位址用來在後端服務多個IP位址的方法。 這可透過混淆提供安全性,以及企業環境的效能和備援優勢。

DNS 負載平衡器可以服務要求,並將其傳送至集區中指定的多個 DNS 伺服器。 Microsoft Azure 為多個使用案例提供原生負載平衡服務 。

Azure NetApp Files 支援使用 DNS 負載平衡器,前提是它們提供 IP 位址作為端點,而且該 IP 位址可以透過埠 53 與 Azure NetApp Files 網路通訊。 例如,Azure 流量管理員 提供第 7 層的 DNS 負載平衡,但只提供前端主機名以供使用。 Azure NetApp Files Active Directory 連線只允許為 DNS 伺服器指定 IP 位址。

Azure NetApp Files 中的 DNS 記錄類型

Azure NetApp Files 會使用不同類型的 DNS 記錄來存取檔案服務。

| DNS 記錄類型 | 定義 |

|---|---|

| A/AAAA | DNS A 記錄 是指出主機名之 IPv4 位址的地址記錄。 AAAA 記錄指出主機名的 IPv6 位址。 Azure NetApp Files 會以下列方式使用 A/AAAA 記錄 :

|

| 指標記錄 (PTR) | PTR 記錄會透過反向對應區域,將IP位址對應至主機名。 當為 Azure NetApp Files 中的掛接/共用指定 IP 位址時,主要會使用 PTR 記錄。 在掛接/共用要求中使用IP位址可能會影響所使用的驗證方法。 如需詳細資訊,請參閱 使用 Kerberos 存取的 IP 位址。 |

| 服務記錄 (SRV) |

SRV 記錄 可用來指定特定服務的主機和埠,例如LDAP、NFS、CIFS、Kerberos等。Azure NetApp Files 中的 SRV 記錄會大量用於檔案服務安全性(例如 Kerberos)、Active Directory 中的網站探索、LDAP 伺服器查詢等等。 請務必確認這些記錄是否存在,以取得 Azure NetApp Files 服務的適當功能。 您可以使用 或 dig 命令來查詢 nslookup SRV 記錄。 如需範例,請參閱 使用 nslookup 和 dig 進行 DNS 查詢。 |

| 標準名稱 (CNAME) | CNAME 記錄是提供 A/AAAA 記錄 DNS 別名的方法。 CNAME 記錄是選擇性的,但有助於降低 Azure NetApp Files 所提供的主機名記錄複雜度。 如需詳細資訊,請參閱 DNS 別名和標準名稱記錄。 |

| 統一資源識別碼 (URI) |

URI 記錄是將服務主機名/IP 位址對應至 URI 的方法。 URI 會以下列格式呈現:service://fqdn.contoso.com。 只有在針對 NFS Kerberos 要求執行 Kerberos KDC 查閱時,Azure NetApp Files 才會使用 URI 記錄的查詢。 根據預設,不會在Active Directory DNS 部署中建立URI記錄。 因此,URI 查閱要求通常會失敗,並回復至 SRV 記錄查閱。 |

與 Azure NetApp Files 搭配使用的服務記錄 (SRV)

Azure NetApp Files 會使用下列 SRV 記錄:

-

NFS Kerberos*

- _kerberos master._tcp。CONTOSO.COM (埠 88)*

- _kerberos master._tcp。CONTOSO.COM (埠 88)*

-

SMB/Active Directory 網站探索**

- _kerberos.CONTOSO.COM (連接埠 88)

- _kerberos._tcp。CONTOSO.COM (連接埠 88)

- _kerberos._tcp.dc_msdcs。CONTOSO.COM (連接埠 88)

- _kpasswd._tcp.dc._msdcs。CONTOSO.COM (連接埠 464)

- _kpasswd._tcp。CONTOSO.COM (連接埠 464)

- _kerberos._tcp。Default-First-Site-Name._sites.dc._msdcs。CONTOSO.COM (連接埠 88)

- _kerberos._tcp。{其他網站名稱}._sites.dc._msdcs。CONTOSO.COM (連接埠 88)

- _kerberos.udp.CONTOSO.COM (連接埠 88)

- _kerberos._udp.dc_msdcs。CONTOSO.COM (連接埠 88)

- _kpasswd._udp.dc._msdcs。CONTOSO.COM (連接埠 464)

- _kpasswd._udp。CONTOSO.COM (連接埠 464)

- _kerberos._udp。Default-First-Site-Name._sites.dc._msdcs。CONTOSO.COM (連接埠 88)

- _kerberos._udp。{其他網站名稱}._sites.dc._msdcs。CONTOSO.COM (連接埠 88)

-

LDAP**

- _ldap.CONTOSO.COM (連接埠 389)

- _ldap._tcp。CONTOSO.COM (連接埠 389)

- _ldap._udp。CONTOSO.COM (連接埠 389)

* Active Directory DNS 預設不會建立這些 SRV 記錄。 強烈建議使用 NFS Kerberos 建立它們。

** Active Directory DNS 預設會建立這些 SRV 記錄。

如需 Azure NetApp Files 如何使用 SRV 記錄的詳細資訊,請參閱:

注意

若要在 NFS Kerberos 中探索和備援適當的密鑰發佈中心,必須建立 URI 記錄和/或 kerberos 主要 SRV 記錄。

動態 DNS

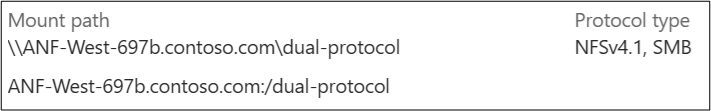

Azure NetApp Files 磁碟區會為磁碟區提供單一IP位址,然後透過 動態 DNS (DDNS) 自動新增至 DNS(如果 DNS 伺服器支援動態 DNS)。 主機名(而非IP位址)用於特定組態中的磁碟區掛接路徑。 在掛接路徑中使用主機名需要 DNS 才能獲得適當的功能:

- SMB 磁碟區

- NFSv4.1 Kerberos

- 雙重通訊協定磁碟區

NFSv4.1 Kerberos:

SMB

雙重通訊協定

當 Azure NetApp File 磁碟區不需要 DNS 時,會使用 IP 位址作為掛接路徑,例如 NFSv3 或 NFSv4.1,而不需要 Kerberos。

NFSv3

考量

在 Azure NetApp Files 中,動態 DNS 更新會將兩個不同的要求傳送至設定的 DNS 伺服器:一個用於 PTR,另一個用於 A/AAAA 記錄建立/更新。

使用主機名建立的 Azure NetApp Files 磁碟區會自動通知 DNS 伺服器建立 A/AAAA 記錄。 這會在磁碟區建立完成之後立即發生。

如果IP位址/主機名組合已經有 DNS A/AAAA 記錄,則不會建立任何新記錄。

如果 DNS A/AAAA 記錄存在具有不同 IP 位址的相同主機名,則會建立具有相同名稱的第二筆 A/AAAA 記錄。

針對未建立主機名的 Azure NetApp Files 磁碟區(例如 NFSv3 磁碟區),動態 DNS 不會建立 DNS 記錄,因為服務中沒有指派主機名。 必須手動建立記錄。

如果介面IP子網的反向對應區域存在,DNS 伺服器也會建立 PTR 記錄。 如果必要的反向對應區域不存在,則無法自動建立 PTR 記錄。 您必須手動建立 PTR 記錄。

如果 DNS 伺服器上已刪除動態 DNS 所建立的 DNS 項目,則會在 24 小時內由 Azure NetApp Files 的新動態 DNS 更新重新建立。

建立SMB或雙重通訊協定磁碟區時,會啟用安全 DDNS。 NFS 磁碟區未啟用安全的 DDNS,但會啟用 DDNS。 如果 DNS 伺服器上停用安全 DDNS,或 Kerberos 驗證失敗,則 DDNS 更新將無法運作。

動態 DNS 類型 連接埠 標準 DNS UDP 53 保護 DNS TCP 53 Azure NetApp Files 僅支援使用 Microsoft Active Directory DNS 伺服器的安全 DDNS。

動態 DNS 專案詳細數據

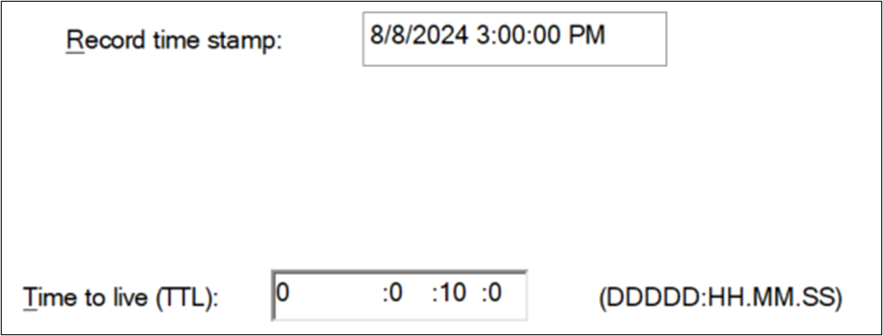

當 Azure NetApp Files 透過動態 DNS 建立 DNS A/AAAA 記錄時,會使用下列設定:

- 核取相關聯的 PTR 記錄方塊:如果子網路存在反向對應區域,則 A/AAAA 記錄會自動建立 PTR 記錄,而不需要系統管理員介入。

- 核取 [當此記錄過期時刪除此記錄] 方塊: 當 DNS 記錄變成「過時」時,DNS 會刪除記錄,並提供已啟用 DNS 的清除。

- DNS 記錄的「存留時間(TTL)」設定為一天(24 小時): DNS 系統管理員可以視需要修改 TTL 設定。 DNS 記錄上的 TTL 會決定 DNS 項目存在於用戶端 DNS 快取中的時間長度。

注意

若要在 Windows Active Directory DNS 中建立 DNS 記錄時檢視時間戳和存留時間(TTL),請流覽至 DNS 管理員的 [檢視] 功能表,然後選取 [進階]。 從該處選取 A/AAAA 記錄專案並檢視屬性。

標準動態 DNS 如何在 Azure NetApp Files 中運作

Azure NetApp Files 會遵循四個基本步驟,對設定的 DNS 伺服器建立動態 DNS 更新。 標準動態 DNS (DDNS) 更新會 周遊 UDP 連接埠 53。

- 執行 Azure NetApp Files 磁碟區介面 IP 位址的 SOA DNS 查詢。

- 執行 PTR 的 DDNS 更新。 如果 PTR 不存在,則會建立它。

- 針對 Azure NetApp Files 磁碟區的完整功能變數名稱 (FQDN) 進行 DNS 起始授權單位 (SOA) 查詢。

- 執行 A/AAAA 記錄的 DDNS 更新。 如果記錄不存在,則會建立它。

透過封包擷取的動態 DNS

封包擷取對於可能無法分析的服務問題進行疑難解答很有用。展開此檢視,以詳細查看封包擷取。

執行 Azure NetApp Files 磁碟區介面 IP 位址的 SOA DNS 查詢。

143 x.x.x.y x.x.x.x DNS 86 Standard query 0x77c8 SOA y.x.x.x.in-addr.arpa 144 x.x.x.x x.x.x.y DNS 229 Standard query response 0x77c8 No such name SOA y.x.x.x.in-addr.arpa SOA dc1.anf.local A x.x.x.x AAAA aaaa:bbbb:cccc:d:eeee:ffff:0000:1111 AAAA aaaa:bbbb:cccc:d:eeee:ffff:0000:1111執行 PTR 的 DDNS 更新。 如果 PTR 不存在,則會建立它。

145 x.x.x.y x.x.x.x DNS 121 Dynamic update 0x1a43 SOA x.x.x.in-addr.arpa PTR ANF1234.anf.local 146 x.x.x.x x.x.x.y DNS 121 Dynamic update response 0x1a43 SOA x.x.x.in-addr.arpa PTR ANF1234.anf.local針對 Azure NetApp Files 磁碟區的完整功能變數名稱 (FQDN) 進行 DNS 起始授權單位 (SOA) 查詢。

147 x.x.x.y x.x.x.x DNS 81 Standard query 0xcfab SOA ANF1234.anf.local 148 x.x.x.x x.x.x.y DNS 214 Standard query response 0xcfab No such name SOA ANF1234.anf.local SOA dc1.anf.local A x.x.x.x AAAA aaaa:bbbb:cccc:d:eeee:ffff:0000:1111執行 A/AAAA 記錄的 DDNS 更新。 如果記錄不存在,則會建立它。

149 x.x.x.y x.x.x.x DNS 97 Dynamic update 0x83b2 SOA anf.local A x.x.x.y 150 x.x.x.x x.x.x.y DNS 97 Dynamic update response 0x83b2 SOA anf.local A x.x.x.y

Azure NetApp Files 中安全 DDNS 的運作方式

啟用安全 DNS 時,Azure NetApp Files 會與 DNS 伺服器交涉,使用 DNS 的秘密密鑰交易驗證,透過 GSS 進行驗證,確保要求的更新來自合法來源。 以下顯示此程式期間所使用的步驟。安全 DDNS 更新會 周遊 TCP 連接埠 53。

- 執行 Azure NetApp Files 磁碟區介面 IP 位址的 SOA DNS 查詢。

- Kerberos 服務票證會交換給 DNS 伺服器上的 DNS 服務。

- 然後,票證會用於從 Azure NetApp Files 到 DNS 伺服器的 DNS 查詢中,使用 GSS-TSIG(交易簽章) 進行驗證。

- 成功驗證之後,會使用 TKEY 傳送安全的動態 DNS 更新,以使用 GSS-TSIG 來建立 PTR。 如果記錄尚未存在,則會建立它。

- DNS SOA 查詢會針對 Azure NetApp Files 磁碟區的完整域名 (FQDN) 傳送,並回應。

- DNS 伺服器與 Azure NetApp Files 之間會交換新的 TKEY 標識符。

- 使用 TKEY 傳送安全的動態 DNS 更新,以建立 FQDN 的 A/AAAA 記錄。 如果記錄已經存在相同的IP位址,則不會進行任何變更。

透過封包擷取的動態 DNS

封包擷取對於可能無法分析的服務問題進行疑難解答很有用。展開此檢視,以詳細查看封包擷取。

執行 Azure NetApp Files 磁碟區介面 IP 位址的 SOA DNS 查詢。

1135 x.x.x.y x.x.x.x DNS 86 Standard query 0xd29a SOA y.x.x.x.in-addr.arpa 1136 x.x.x.x x.x.x.y DNS 229 Standard query response 0xd29a No such name SOA y.x.x.x.in-addr.arpa SOA dc1.anf.local A x.x.x.x AAAA aaaa:bbbb:cccc:d:eeee:ffff:0000:1111Kerberos 服務票證會交換給 DNS 伺服器上的 DNS 服務。

1141 x.x.x.y x.x.x.x KRB5 406 TGS-REQ • SNameString: DNS • SNameString: dc1.anf.local 1143 x.x.x.x x.x.x.y KRB5 1824 TGS-REP然後,票證會用於從 Azure NetApp Files 到 DNS 伺服器的 DNS 查詢中,使用 GSS-TSIG(交易簽章) 進行驗證。

1152 x.x.x.y x.x.x.x DNS 191 Standard query 0x147c TKEY 1492998148.sig-dc1.anf.local TKEY • Name: 1492998148.sig-dc1.anf.local • Type: TKEY (249) (Transaction Key) • Algorithm name: gss-tsig 1154 x.x.x.x x.x.x.y DNS 481 Standard query response 0x147c TKEY 1492998148.sig-dc1.anf.local TKEY TSIG成功驗證之後,會使用 TKEY 傳送安全的動態 DNS 更新,以使用 GSS-TSIG 來建立 PTR。 如果記錄尚未存在,則會建立它。

1155 x.x.x.y x.x.x.x DNS 240 Dynamic update 0xf408 SOA x.x.x.in-addr.arpa PTR ANF1234.anf.local TSIG • Zone o x.x.x.in-addr.arpa: type SOA, class IN o y.x.x.x.in-addr.arpa: type PTR, class IN, ANF1234.anf.local • Type: PTR (12) (domain name PoinTeR) o Additional records o 1492998148.sig-dc1.anf.local: type TSIG, class ANY 1156 x.x.x.x x.x.x.y DNS 240 Dynamic update response 0xf408 SOA x.x.x.in-addr.arpa PTR ANF1234.anf.local TSIG • Updates o y.x.x.x.in-addr.arpa: type PTR, class IN, ANF1234.anf.local o Type: PTR (12) (domain name PoinTeR)DNS SOA 查詢會針對 Azure NetApp Files 磁碟區的完整域名 (FQDN) 傳送,並回應。

1162 x.x.x.y x.x.x.x DNS 81 Standard query 0xe872 SOA ANF1234.anf.local 1163 x.x.x.x x.x.x.y DNS 214 Standard query response 0xe872 No such name SOA ANF1234.anf.local SOA dc1.anf.local A x.x.x.x AAAA aaaa:bbbb:cccc:d:eeee:ffff:0000:1111 AAAA aaaa:bbbb:cccc:d:eeee:ffff:0000:1111DNS 伺服器與 Azure NetApp Files 之間會交換新的 TKEY 標識符。

1165 x.x.x.y x.x.x.x DNS 191 Standard query 0x020e TKEY 1260534462.sig-dc1.anf.local TKEY 1167 x.x.x.x x.x.x.y DNS 481 Standard query response 0x020e TKEY 1260534462.sig-dc1.anf.local TKEY TSIG使用 TKEY 傳送安全的動態 DNS 更新,以建立 FQDN 的 A/AAAA 記錄。 如果記錄已經存在相同的IP位址,則不會進行任何變更。

1168 x.x.x.y x.x.x.x DNS 216 Dynamic update 0x014a SOA anf.local A x.x.x.y TSIG • Zone o anf.local: type SOA, class IN • Updates o ANF1234.anf.local: type A, class IN, addr x.x.x.y o Type: A (1) (Host Address) o Address: x.x.x.y • Additional records o 1260534462.sig-dc1.anf.local: type TSIG, class ANY 1170 x.x.x.x x.x.x.y DNS 216 Dynamic update response 0x014a SOA anf.local A x.x.x.y TSIG • Updates o ANF1234.anf.local: type A, class IN, addr x.x.x.y o Type: A (1) (Host Address)

DNS 快取

為了減少 DNS 伺服器上的負載,DNS 用戶端會使用快取概念,將先前的查詢儲存在記憶體中,以便在 DNS 記錄的 TTL 所定義的一段時間內,在本機保留主機名、IP 或服務的重複要求。

Azure NetApp Files 會像任何其他標準 DNS 用戶端一樣使用 DNS 快取。 當服務要求 DNS 記錄時,該記錄已定義 TTL。 根據預設,除非另有指定,否則 Active Directory DNS 專案會有 600 秒 (10 分鐘) 的 TTL。 如果 DNS 記錄更新並存在於 Azure NetApp Files 快取中,且 TTL 為 10 分鐘,則新記錄不會在 Azure NetApp Files 中更新,直到快取在逾時值之後清除為止。 目前無法手動清除此快取。 如果需要較低的 TTL,請從 DNS 伺服器進行變更。

使用外部 DNS 伺服器(例如 BIND)時,預設逾時值可能會有所不同。 如果未定義,BIND DNS 記錄的 TTL 為 604,800 秒(7 天),對於有效的 DNS 快取而言太長。 因此,手動建立 DNS 記錄時,請務必將記錄的 TTL 手動設定為合理的值。 建議使用Microsoft預設值 10 分鐘,以混合 DNS 查閱的效能和可靠性。

您可以使用 或 dig 命令,手動查詢 DNS 記錄的 TTLnslookup。 如需範例,請參閱 使用 nslookup 和 dig 進行 DNS 查詢。

DNS 記錄剪除/清除

大部分的 DNS 伺服器都提供剪 除和刪除過期記錄的方法。 剪除有助於防止過時的記錄雜亂 DNS 伺服器,以及建立重複的 A/AAAA 和/或 PTR 記錄存在的情況,這可能會為 Azure NetApp Files 磁碟區建立無法預期的結果。

如果相同 IP 位址點的多個 PTR 記錄指向不同的主機名稱,Kerberos 要求可能會失敗,因為 DNS 查閱期間擷取不正確的 SPN。 DNS 不會辨別哪個 PTR 記錄屬於哪個主機名稱;相反地,反向查閱會透過每個新查閱的每個 A/AAAA 記錄執行迴圈配置資源搜尋。

例如:

C:\> nslookup x.x.x.x

Server: contoso.com

Address: x.x.x.x

Name: ANF-1234.contoso.com

Address: x.x.x.x

C:\> nslookup x.x.x.x

Server: contoso.com

Address: x.x.x.x

Name: ANF-5678.contoso.com

Address: x.x.x.x

DNS 別名和正式名稱 (CNAME) 記錄

Azure NetApp Files 會為已針對需要 DNS 的通訊協定設定的磁碟區建立 DNS 主機名稱,例如 SMB、雙重通訊協定或具有 Kerberos 的 NFSv4.1。 建立的名稱會在建立 NetApp 帳戶的 Active Directory 連線時,使用 SMB 伺服器 (電腦帳戶) 的格式作為前置詞;會新增額外的英數字元,讓相同 NetApp 帳戶中的多個磁碟區項目具有唯一的名稱。 在大部分情況下,需要主機名稱且存在於相同 NetApp 帳戶中的多個磁碟區會嘗試使用相同的主機名稱/IP 位址。 例如,如果 SMB 伺服器名稱是 SMB-West.contoso.com,則主機名稱項目會遵循 SMB-West-XXXX.contoso.com 的格式。

在某些情況下,Azure NetApp Files 所使用的名稱可能不夠方便使用者,而系統管理員可能想要保留更熟悉的 DNS datalake.contoso.com 名稱,當數據從內部部署記憶體移轉至 Azure NetApp Files 時,使用者可能會想要繼續使用該名稱。

Azure NetApp Files 原生不允許使用 DNS 主機名稱的規格。 如果您需要具有相同功能的替代 DNS 名稱,您應該使用 DNS 別名/正式名稱 (CNAME)。

使用指向 Azure NetApp Files 磁碟區 A/AAAA 記錄的 CNAME 記錄 (而不是額外的 A/AAAA 記錄),會利用與 SMB 伺服器相同的 SPN 來啟用 A/AAAA 記錄和 CNAME 的 Kerberos 存取。 請考慮 SMB-West-XXXX.contoso.com A/AAAA 記錄的範例。 datalake.contoso.com 的 CNAME 記錄已設定為指向 SMB-West-XXXX.contoso.com 的 A/AAAA 記錄。 對 datalake.contoso.com 提出的 SMB 或 NFS Kerberos 要求,請使用適用於 SMB-West-XXXX 的 Kerberos SPN 來提供磁碟區的存取權。

使用 nslookup 和 dig 進行 DNS 查詢

您可以使用 DNS 工具手動查詢 DNS 伺服器,例如 nslookup [Windows 和 Linux 用戶端] 和 dig [Linux 用戶端]。 在嘗試驗證服務功能、測試主機名/IP 解析、搜尋現有/過時 DNS 記錄、檢查伺服器組態、驗證 TTL 等案例中,使用這些工具很有説明。 您也可以使用 Azure 連線疑難解答員 來解決其他問題。

nslookup和 dig 命令可以透過 VM 本身的 run 命令選項,從遠端連線到 VM(例如從 Bastion)或直接執行至 VM。

使用 Windows 的 nslookup

您可以執行 nslookup 來收集基本 IP 位址資訊,而不需要任何選項:

C:\>nslookup anf.local

Server: dns.anf.local

Address: x.x.x.a

Name: anf.local

Addresses: x.x.x.x

x.x.x.y

若要查詢記錄的 TTL 資訊,請使用 -query=hinfo 命令選項。

C:\>nslookup -query=hinfo anf.local

Server: dns.anf.local

Address: x.x.x.a

anf.local

primary name server = dns.anf.local

responsible mail addr = root.dns.anf.local

serial = 7

refresh = 604800 (7 days)

retry = 86400 (1 day)

expire = 2419200 (28 days)

default TTL = 604800 (7 days)

選項 -debug 也可用來收集 DNS 記錄的詳細資訊。

C:\>nslookup -debug anf.local

------------

Got answer:

HEADER:

opcode = QUERY, id = 1, rcode = NOERROR

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

QUESTIONS:

x.x.x.x.in-addr.arpa, type = PTR, class = IN

ANSWERS:

-> x.x.x.x.in-addr.arpa

name = dns.anf.local

ttl = 604800 (7 days)

------------

Server: dns.anf.local

Address: x.x.x.a

------------

Got answer:

HEADER:

opcode = QUERY, id = 2, rcode = NXDOMAIN

header flags: response, auth. answer, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

QUESTIONS:

anf.local.ANF.LOCAL, type = A, class = IN

AUTHORITY RECORDS:

-> anf.local

ttl = 604800 (7 days)

primary name server = dns.anf.local

responsible mail addr = root.dns.anf.local

serial = 7

refresh = 604800 (7 days)

retry = 86400 (1 day)

expire = 2419200 (28 days)

default TTL = 604800 (7 days)

使用 Linux 進行挖掘

# dig anf.local

; <<>> DiG 9.11.4-P2-RedHat-9.11.4-16.P2.el7_8.6 <<>> anf.local

;; global options: +cmd

;; Got answer:

;; WARNING: .local is reserved for Multicast DNS

;; You are currently testing what happens when an mDNS query is leaked to DNS

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 12196

;; flags: qr aa rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 1232

;; QUESTION SECTION:

;anf.local. IN A

;; ANSWER SECTION:

anf.local. 604800 IN A x.x.x.x

anf.local. 604800 IN A x.x.x.y

;; Query time: 0 msec

;; SERVER: 10.193.67.250#53(10.193.67.250)

;; WHEN: Thu Aug 29 15:27:47 EDT 2024

;; MSG SIZE rcvd: 70

Azure NetApp Files 的 DNS 最佳作法

請確定您符合下列 DNS 設定需求:

- 在 DNS 組態中指定多個 DNS 伺服器以進行備援。

- 為了獲得最佳結果,請使用與和/或與Active Directory整合的 DNS。

- 如果您使用獨立 DNS 伺服器:

- 確定 DNS 伺服器能夠連線到裝載 Azure NetApp Files 磁碟區的 Azure NetApp Files 委派子網。

- 請確定防火牆或網路安全組不會封鎖網路埠 UDP 53 和 TCP 53。

- 請確定已在 DNS 伺服器上建立 AD DS Net Logon 服務所註冊的 SRV 記錄,以及 Azure NetApp Files 中 DNS 記錄類型中列出的服務記錄。

- 請確定已在 Azure NetApp Files 設定所在網域中的 DNS 伺服器上,建立 Azure NetApp Files 所使用 AD DS 網域控制站的 PTR 記錄。

- Azure NetApp Files 支援標準和安全動態 DNS 更新。 如果您需要安全動態 DNS 更新,請確定已在 DNS 伺服器上設定安全更新。

- 請確定已為 Azure NetApp Files 子網建立反向對應區域,讓動態 DNS 除了 A/AAAA 記錄之外,還要建立 PTR 記錄。

- 如果需要 DNS 別名,請使用 CNAME 記錄。 將 CNAME 記錄指向 Azure NetApp Files 的 A/AAAA 記錄。

- 如果您未使用動態 DNS 更新,則必須手動建立 AD DS 組織單位中建立的 AD DS 計算機帳戶的 A 記錄和 PTR 記錄(在 Azure NetApp Files AD 連線中指定),以支援 Azure NetApp Files LDAP 簽署、LDAP over TLS、SMB、雙重通訊協定或 Kerberos NFSv4.1 磁碟區。

- 對於複雜或大型 AD DS 拓撲, 可能需要 DNS 原則或 DNS 子網優先順序,才能支援已啟用 LDAP 的 NFS 磁碟區。

- 如果已啟用 DNS 清除功能 (根據時間戳記/期限自動剪除過時的 DNS 項目),並且使用動態 DNS 建立 Azure NetApp Files 磁碟區的 DNS 記錄,則清除程式程序可能會不小心剪除該磁碟區的記錄。 此剪除可能會導致以名稱為基礎的查詢服務中斷。 在解決此問題之前,如果已啟用 DNS 清除功能,請手動建立 Azure NetApp Files 磁碟區的 DNS A/AAAA 和 PTR 項目。