使用 Log Analytics 代理程式收集 Windows 事件追蹤 (ETW) 事件,以在 Azure 監視器記錄中進行分析

Windows 事件追蹤 (ETW) 提供一種機制,可以檢測使用者模式的應用程式和核心模式的驅動程式。 Log Analytics 代理程式的用途是收集 Windows 事件,寫入至系統管理和操作 ETW 通道的事件。 然而,偶爾也會需要擷取和分析其他事件,例如寫入至分析通道的事件。

重要

舊版 Log Analytics 代理程式 自 2024 年 8 月 31 日起已淘汰。 Microsoft 將不再提供對 Log Analytics 代理程式的任何支援。 如果您使用 Log Analytics 代理程式來將資料內嵌至 Azure 監視器,請立即移轉至 Azure 監視器代理程式。

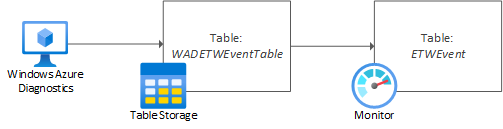

事件流程

若要成功收集資訊清單式 ETW 事件以在 Azure 監視器記錄中進行分析,您必須使用適用於 Windows (WAD) 的 Azure 診斷延伸模組。 在此案例中,診斷延伸模組會做為 ETW 取用者,將事件寫入至做為中繼存放區的 Azure 儲存體 (資料表)。 此處會儲存在名為 WADETWEventTable 的資料料表中。 Log Analytics 接著從 Azure 儲存體收集資料表的資料,以名為 ETWEvent 的資料表呈現資料。

設定 ETW 記錄的收集

步驟 1:找到正確的 ETW 提供者

使用下列其中一個命令列舉來源 Windows 系統上的 ETW 提供者。

命令列:

logman query providers

PowerShell:

Get-NetEventProvider -ShowInstalled | Select-Object Name, Guid

或者,您可以選擇以管線傳送此 PowerShell 輸出至 Out-Gridview,便於進行瀏覽。

請記下 ETW 提供者名稱和 GUID,此資訊與事件檢視器中呈現的分析或偵錯記錄一致,或與您要收集其事件資料的模組一致。

步驟 2:診斷延伸模組

請確認 Windows 診斷延伸模組已安裝在所有來源系統上。

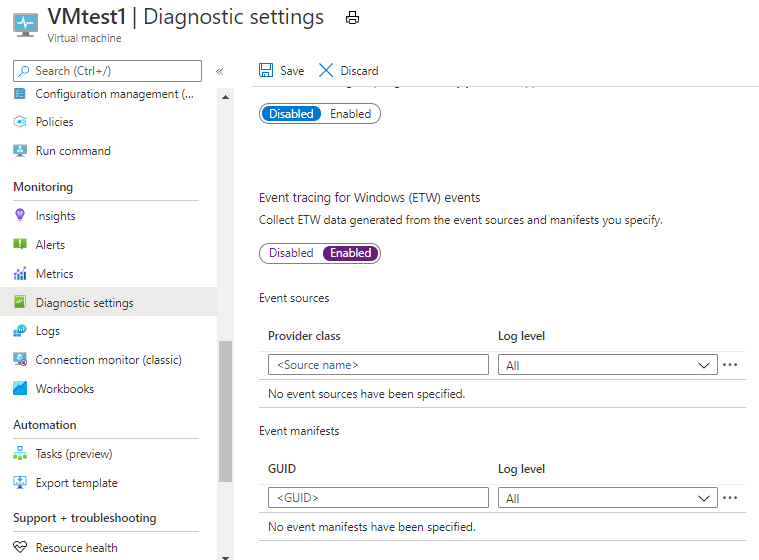

步驟 3:設定 ETW 記錄的收集

從左側窗格瀏覽至虛擬機器的 [診斷設定]

選取 [記錄] 索引標籤。

根據您設定收集的提供者,設定提供者 GUID 或提供者類別

按一下與所提供的提供者相鄰的省略符號,再按一下 [設定]

確認 [預設目的地資料表] 已設定為 [etweventtable]

儲存提供者和記錄的設定

產生相符事件之後,您應該會開始看見 ETW 事件出現在 Azure 儲存體的 WADetweventtable 資料表中。 您可以使用 Azure 儲存體總管確認此資訊。

步驟 4:設定 Log Analytics 儲存體帳戶的收集

請遵循這些指示,從 Azure 儲存體收集記錄。 設定完成後,ETW 事件資料應出現 Log Analytics 中,在 ETWEvent 資料表之下。