使用本機身分識別搭配 Azure 金鑰保存庫 部署 Azure 本機版本 23H2 (預覽)

適用於:Azure Local 2311.2 和更新版本

本文說明如何搭配 Azure 本機版本 23H2 部署的 Azure 金鑰保存庫 使用本機身分識別。

重要

這項功能目前為「預覽」狀態。 請參閱 Microsoft Azure 預覽版增補使用規定,以了解適用於 Azure 功能 (搶鮮版 (Beta)、預覽版,或尚未正式發行的版本) 的法律條款。

概觀

先前稱為無 AD 部署的方法,搭配使用本機身分識別搭配 金鑰保存庫 可讓 Azure Local 安全地管理及儲存秘密,例如 BitLocker 密鑰、節點密碼和其他敏感性資訊,而不需要依賴 AD。 藉由與 金鑰保存庫 及使用憑證型驗證整合,您可以增強安全性狀態,並確保作業的持續性。

福利

在 Azure Local 上使用本機身分識別搭配 金鑰保存庫 可提供數個優點,特別是對於不依賴 AD 的環境。 部分主要優點如下:

最小邊緣基礎結構。 對於不使用 AD 的環境,具有 金鑰保存庫 的本機身分識別提供安全且有效率的方式來管理使用者身分識別和秘密。

祕密存放區。 金鑰保存庫 安全地管理及儲存秘密,例如 BitLocker 金鑰、節點密碼和其他敏感性資訊。 這樣可降低未經授權的存取風險,並增強整體安全性狀態。

維護簡化的管理。 藉由與 金鑰保存庫 整合,組織可以簡化秘密和認證的管理。 這包括將部署和本機身分識別秘密儲存在單一保存庫中,讓您更輕鬆地管理和存取這些秘密。

簡化的部署。 透過 Azure 入口網站 進行系統部署期間,您可以選擇選取與 金鑰保存庫 整合的本機識別提供者。 此選項可確保所有必要的秘密安全地儲存在 金鑰保存庫 內,藉此簡化部署程式。 藉由減少現有 AD 系統的相依性,或是執行 AD 的其他系統,需要持續維護,部署會變得更有效率。 此外,此方法可簡化 Operational Technology 網路的防火牆設定,讓您更輕鬆地管理及保護這些環境。

必要條件

開始之前,請確定您:

使用 Azure 金鑰保存庫 預覽註冊窗體簽署本機身分識別,以參與有限的公開預覽。 如需我們在參與預覽期間如何收集、使用和保護個人資料的詳細資訊,請檢閱 Microsoft隱私聲明。

滿足必要條件並完成部署檢查清單。 略過AD特定的必要條件。

在所有節點上建立具有相同認證的本機用戶帳戶,並將它新增至本機系統管理員群組,而不是使用內建的系統管理員帳戶。

下載 Azure 本機軟體。 如何下載 Azure 本機軟體的指示會提供給註冊預覽版的人員。

在此預覽中,節點需要靜態IP位址,且不支援 DHCP。 安裝 OS 之後,請使用 SConfig 來設定靜態 IP 位址、子網、閘道和 DNS。

具有正確設定區域的 DNS 伺服器。 此設定對於網路正常運作至關重要。 請參閱 設定 Azure 本機的 DNS 伺服器。

設定 Azure 本機的 DNS 伺服器

請遵循下列步驟來設定 Azure 本機的 DNS:

建立及設定 DNS 伺服器。

如果您還沒有 DNS 伺服器,請加以設定。 這可以使用 Windows Server DNS 或其他 DNS 解決方案來完成。

建立 DNS 主機 A 記錄。

針對 Azure 本機實例中的每個節點,建立 DNS 主機 A 記錄。 此記錄會將節點的主機名對應至其IP位址,讓網路上的其他裝置能夠找出節點並與其通訊。

此外,為系統本身建立 DNS 主機 A 記錄。 此記錄應該使用您為系統配置的網路範圍中的第一個IP位址。

確認 DNS 記錄。

若要確認特定電腦的 DNS 記錄已正確設定,請執行下列命令:

nslookup "machine name"設定 DNS 轉送。

在 DNS 伺服器上設定 DNS 轉送,以視需要將 DNS 查詢轉送至 Azure DNS 或其他外部 DNS 提供者。

更新網路設定。

更新 Azure 本機節點上的網路設定,以使用您已設定的 DNS 伺服器。 這可透過網路適配器設定或使用PowerShell命令來完成。

確認 DNS 設定。

測試 DNS 組態,以確保 DNS 查詢已正確解析。 您可以使用或挖掘之類的

nslookup工具來驗證 DNS 解析。在每個節點上設定登錄機碼。

使用每個節點上的區域名稱/FQDN 來設定登錄機碼。 執行以下命令:

$zoneName = "replace.with.your.zone.name.here" $RegistryPath = 'HKLM:\SYSTEM\CurrentControlSet\services\Tcpip\Parameters' Set-ItemProperty -Path $RegistryPath -Name 'Domain' -Value $zoneName使用下列命令,在本機和遠端電腦上重新啟動作業系統:

Restart-Computer

使用本機身分識別搭配 金鑰保存庫,透過入口網站部署 Azure 本機

透過 Azure 入口網站 部署期間,您可以選擇選取與 金鑰保存庫 整合的本機識別提供者。 這可讓您使用本機身分識別搭配 金鑰保存庫 安全地管理及儲存秘密,而不是依賴 AD 進行驗證。

一般部署步驟與使用 Azure 入口網站 部署 Azure 本機版本 23H2 系統中所述的步驟相同。 不過,搭配 金鑰保存庫 使用本機身分識別時,您必須在 [網络和管理] 索引卷標上執行特定步驟。

網路功能索引標籤

提供設定 Azure 本機 DNS 一節中設定的 DNS 伺服器詳細數據。

[管理] 索引標籤

選取 [使用 Azure 的本機身分識別] 金鑰保存庫 選項。

若要建立新的 金鑰保存庫,請選取 [建立新的 金鑰保存庫]。 在右內容窗格中輸入必要的詳細數據,然後選取 [ 建立]。

在 [金鑰保存庫名稱] 中,輸入新的 金鑰保存庫 名稱。

部署後步驟

部署系統之後,請確認部署為無 AD,並確認秘密已備份至 金鑰保存庫。

確認系統部署時未使用 Active Directory

部署系統之後,請確認部署沒有AD(AD-less)。

執行下列命令,確認節點未加入AD網域。 如果輸出顯示

WORKGROUP,則節點未加入網域。Get-WmiObject Win32_ComputerSystem.Domain以下是範例輸出:

[host]: PS C:\Users\LocalAdmin\Documents> (Get-WmiObject Win32_ComputerSystem).Domain WORKGROUP確認叢集是沒有AD的工作組叢集功能。 執行下列命令並檢查 參數的值

ADAware:Get-ClusterResource "Cluster Name" | Get-ClusterParameter ADAware Object Name Value Type ------ ---- ----- ---- ClusterName ADAware 2 UInt32 For ADAware property, 0 = None, 1 = AD, 2 = DNS (AD'less) only.

確認秘密已備份至 金鑰保存庫

BitLocker 金鑰和復原系統管理員密碼會安全地備份至 Azure,並輪替以確保安全性上限。

在無法使用 AD 的情況下,您可以使用專用的復原系統管理員用戶來還原系統。 此用途指定使用者名稱稱為 RecoveryAdmin。 您可以從 Azure 金鑰保存庫 安全地擷取對應的密碼,以確保您擁有有效執行系統復原作業所需的認證。

這可確保所有重要資訊都安全地儲存,並在需要時輕鬆擷取,為基礎結構提供額外的安全性和可靠性。

在 Azure 本機更新 金鑰保存庫

若要更新備份組態以使用新的 金鑰保存庫,您必須使用新的 金鑰保存庫 資訊修補系統。

請遵循下列步驟來更新系統的備份 金鑰保存庫 設定,以使用新的 金鑰保存庫:

首先,在 Azure 入口網站 中建立新的 金鑰保存庫。 確定它已設定為儲存備份秘密。

為新的 金鑰保存庫 設定適當的訪問控制。 這包括授與節點身分識別的必要許可權。 請確定您的 金鑰保存庫 已獲指派 金鑰保存庫 秘密人員角色。 如需指示,請參閱使用 Azure 角色型存取控制來提供 Key Vault 金鑰、憑證和祕密的存取權。

更新系統設定。

使用 POST 要求,以新的 金鑰保存庫 詳細數據更新叢集組態。 這牽涉到將要求傳送至下列 API 端點:

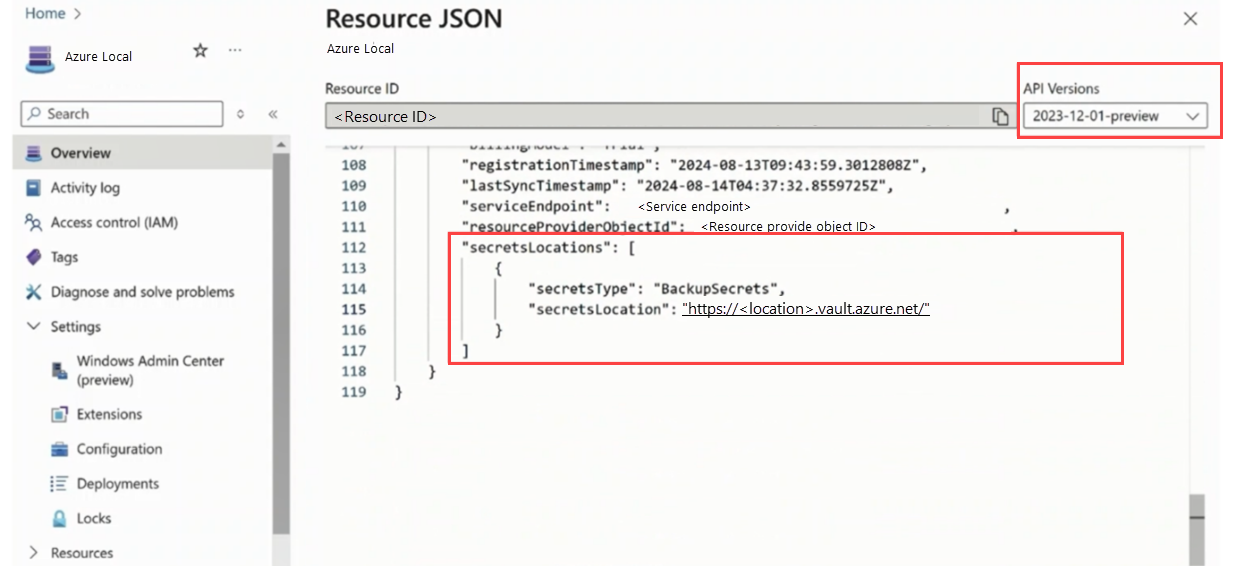

API Spec: API Version: 2024-07-01-preview API Path: /subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.AzureStackHCI/clusters/{clusterName}/updateSecretsLocations Payload: { "properties": { "secretsType": "BackupSecrets", "secretsLocation": "https://hcikeyvaulttestingnew.vault.azure.net/" } }驗證組態。 在 Azure 入口網站 中,開啟系統資源,並確認 Resource JSON 包含更新 金鑰保存庫 詳細數據。

以下是資源 JSON 的範例螢幕快照,您可以在其中更新 金鑰保存庫:

檢查新 金鑰保存庫 中的秘密。 確認所有備份密碼都正確儲存在新的 金鑰保存庫 中。

清理舊的 金鑰保存庫。 不會自動刪除舊的 金鑰保存庫 及其秘密。 確認新 金鑰保存庫 已正確設定,且所有秘密都如預期般儲存之後,您可以視需要刪除舊的 金鑰保存庫。

復原已刪除的 金鑰保存庫 並繼續備份

當您刪除並後續復原 金鑰保存庫 時,先前具有 金鑰保存庫 存取權的受控識別會以下列方式受到影響:

- 撤銷受控識別存取權。 在刪除程式期間,會撤銷受控識別對 金鑰保存庫 的訪問許可權。 這表示身分識別不再具有存取 金鑰保存庫的授權。

- 擴充作業失敗。 負責管理秘密備份的備份密鑰保存庫延伸模組依賴受控識別進行存取。 撤銷訪問許可權后,擴充功能無法執行備份作業。

- Azure 入口網站 中的延伸模塊狀態。 在 Azure 入口網站 中,擴充功能的狀態會顯示為 [失敗],表示擴充功能無法備份密碼,因為遺失必要的許可權。

若要解決並解決失敗的擴充功能和還原正常備份作業的問題,請執行下列步驟:

重新指派受控識別存取權。

- 判斷需要存取 金鑰保存庫 的受控識別。

- 將 金鑰保存庫 秘密官員角色重新指派給受控識別。

確認擴充功能。

- 重新指派之後,請監視 Azure 入口網站 中的延伸模塊狀態,以確保它從 [失敗] 變更為 [成功]。 這表示延伸模組已重新取得必要的許可權,且現在正常運作。

- 測試備份作業,以確保秘密已正確備份,且備份程式如預期般運作。

下一步

- 如果您在部署期間未建立工作負載磁碟區,請為每個磁碟區建立工作負載磁碟區和記憶體路徑。 如需詳細資訊,請參閱 在 Azure 本機和 Windows Server 叢集 上建立磁碟區,以及 建立 Azure 本機的記憶體路徑。

- 取得 Azure 本機部署問題的支援。

![[網络] 索引標籤的螢幕快照,其中顯示 [DNS 伺服器] 字段。](media/deployment-local-identity-with-key-vault/provide-dns-server.png)

![[建立 金鑰保存庫] 頁面的螢幕快照。](media/deployment-local-identity-with-key-vault/create-key-vault-at-deployment.png)

![[秘密] 頁面的螢幕快照。](media/deployment-local-identity-with-key-vault/back-up-secrets.png)

![[新增角色指派] 頁面的螢幕快照。](media/deployment-local-identity-with-key-vault/add-key-vault-secret-officer-role.png)