解決方案構想

本文說明解決方案概念。 您的雲端架構師可以使用本指南,協助視覺化此架構的一般實作的主要元件。 以本文為起點,設計符合您工作負載具體要求的完善解決方案。

您可以使用各種 Azure 服務,為您的組織建立完整的 IT 基礎結構。 Azure 也提供可協助您保護基礎結構的安全性服務。 藉由使用 Azure 安全性解決方案,您可以增強 IT 環境的安全性狀態、降低弱點,以及透過架構完善的解決方案,以Microsoft最佳做法為基礎,防範缺口。

雖然某些安全性服務會產生相關聯的成本,但許多服務不需額外費用。 免費服務包括網路安全群組 (NSG)、儲存加密、TLS/SSL、共用存取簽章權杖等。 本文將集中討論這些免費服務。

本文是五個系列中的第三個。 若要回顧本系列的前兩篇文章,包括引言及如何映射 IT 環境的威脅,請參閱下列文章:

潛在使用案例

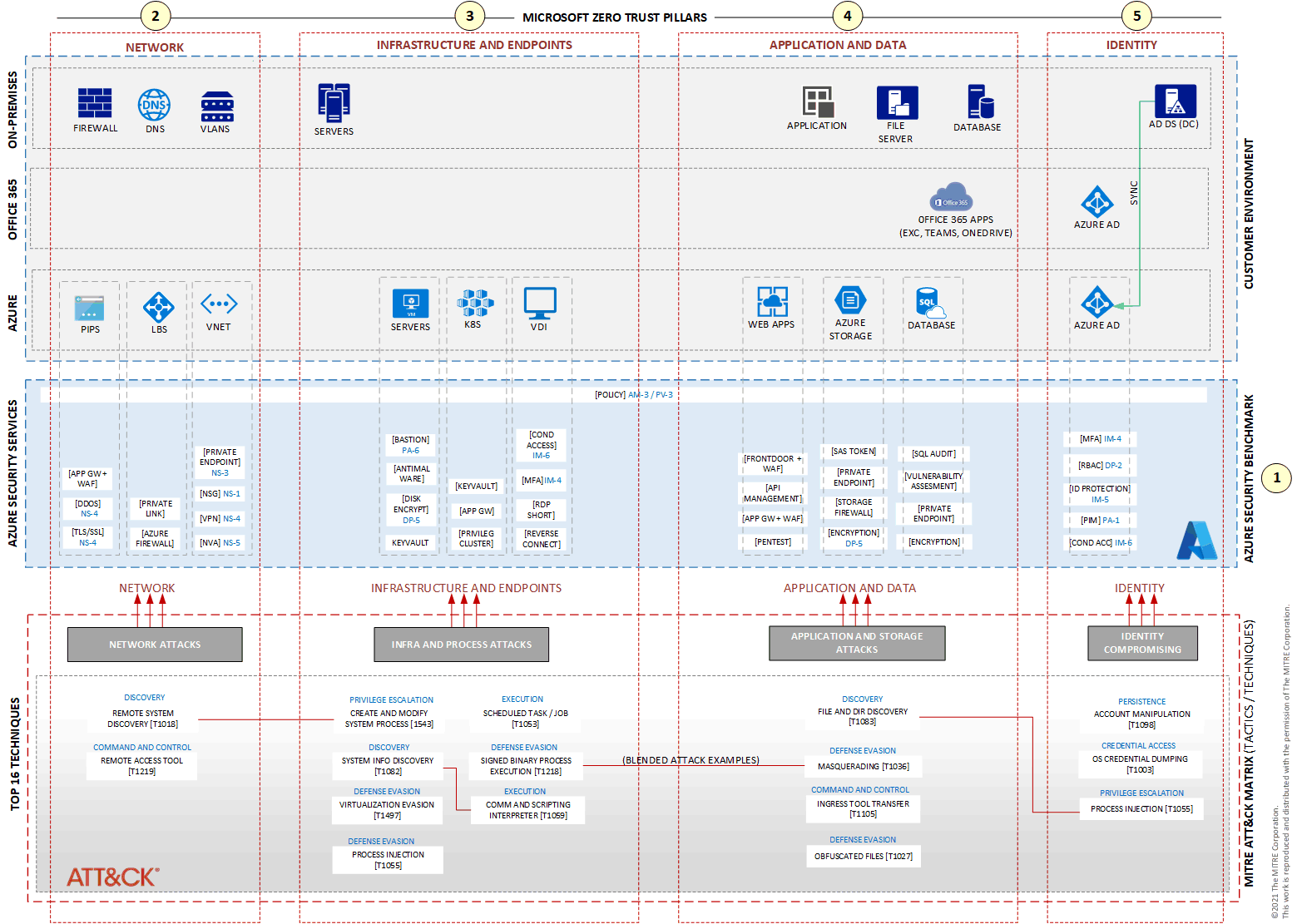

本文依 Azure 資源組織 Azure 安全性服務,因此除了可能會危害使用者和密碼的攻擊之外,您還可以專注於以虛擬機(VM)、操作系統、Azure 網路或應用程式等資源為目標的特定威脅。 下圖可協助您識別 Azure 安全性服務,以協助保護資源和使用者身分識別免受這些類型的威脅。

架構

下載此架構的 Visio 檔案。

©2021 MITRE Corporation。 本作品經 MITRE Corporation 授權複製與散佈。

本圖中的 Azure 安全性層基於 Azure 安全性基準 (ASB) v3,這是一套透過 Azure 原則實施的安全規則。 ASB 基於 CIS 網際網路安全中心和國家標準暨技術研究院的規則組合。 如需 ASB 的更多資訊,請參閱 Azure 安全性基準 v3 概觀。

此圖表不包含每個可用的 Azure 安全性服務,但會反白顯示最常使用的服務。 架構圖中顯示的所有安全性服務都可以結合並設定為與IT環境和組織的特定安全性需求一起運作。

工作流程

本節將介紹圖表中出現的元件和服務。 其中許多元件除了縮寫標示外,還標示了 ASB 控制代碼。 控制代碼對應於控制中列出的控制網域。

Azure 安全性效能評定

每個安全性控制指的是一個或多個特定的 Azure 安全性服務。 本文中的架構參考根據 ASB 文件顯示了其中一些服務及其控制編號。 這些控制向包括:

- 網路安全性

- 身分識別管理

- 特殊權限存取

- 資料保護

- 資產管理

- 記錄和威脅偵測

- 事件回應

- 態勢與弱點管理

- 端點安全性

- 備份及復原

- DevOps 安全性

- 治理與策略

如需安全性控制的更多資訊,請參閱 Azure 安全性基準 (v3) 概觀。

Network

下表說明圖表中的網絡服務。

Label 描述 文件 NSG 附加到網路介面或子網路的免費服務。 NSG 可讓您使用 IP 位址範圍和連接埠來過濾傳入和傳出連線的 TCP 或 UDP 通訊協定流量。 網路安全性群組 VPN 虛擬私人網路 (VPN) 閘道,提供具有 IPSEC (IKE v1/v2) 保護的通道。 VPN 閘道 Azure 防火牆 平台即服務 (PaaS),可在第 4 層提供保護,並附加至整個虛擬網路。 Azure 防火牆是什麼? App GW + WAF Azure 應用程式閘道與 Web 應用程式防火牆 (WAF)。 應用程式閘道是網頁流量的負載平衡器,可在第 7 層運作,並加入 WAF 以保護使用 HTTP 和 HTTPS 的應用程式。 什麼是 Azure 應用程式閘道? NVA 網路虛擬設備(NVA)。 Azure 上 VM 上布建之市集的虛擬安全性服務。 網路虛擬設備 DDOS 在虛擬網路上實施 DDoS 保護,協助您減緩不同類型的 DDoS 攻擊。 Azure DDoS 網路保護概觀 TLS/SSL TLS/SSL 為大部分交換資訊的 Azure 服務 (例如 Azure 儲存空間和 Web Apps) 提供傳輸中加密。 透過 PowerShell 使用應用程式閘道來設定端對端 SSL 私人連結 為 Azure 服務建立私人網路的服務,可讓您為最初暴露於網際網路的 Azure 服務建立私人網路。 什麼是 Azure Private Link? 私人端點 建立網路介面並將其附加到 Azure 服務。 私人端點是 Private Link 的一部分。 此設定可讓服務透過使用私人端點,成為您虛擬網路的一部分。 什麼是私人端點? 基礎結構和端點

下表描述圖中顯示的基礎結構和端點服務。

Label 描述 文件 Bastion 堡壘提供跳轉伺服器功能。 此服務可讓您透過遠端桌面通訊協定 (RDP) 或 SSH 存取虛擬機器,而不會讓虛擬機器暴露於網際網路。 何謂 Azure Bastion? 反惡意程式碼 Microsoft Defender 提供反惡意代碼服務,且屬於 Windows 10、Windows 11、Windows Server 2016 和 Windows Server 2019 的一部分。 Windows 中的 Microsoft Defender 防毒軟體 磁碟加密 磁碟加密可讓您加密虛擬機器的磁碟。 適用於 Windows VM 的 Azure 磁碟加密 Keyvault 金鑰保存庫可儲存 FIPS 140-2 Level 2 或 3 的金鑰、密碼和證書的服務。 Azure 金鑰保存庫基本概念 RDP Short Azure 虛擬桌面 RDP 短路徑。 此功能可讓遠端使用者從私人網路連線至虛擬桌面服務。 受控網路的 Azure 虛擬桌面 RDP 短路徑 反向連線 Azure 虛擬桌面的內建安全性功能。 反向連線可保證遠端使用者只接收像素串流,而不會接觸到主機虛擬機器。 了解 Azure 虛擬桌面網路連線能力 應用程式和數據

下表描述圖中顯示的應用程式和資料服務。

Label 描述 文件 Frontdoor + WAF 內容傳遞網路 (CDN)。 Front Door 結合多個存在點,為存取服務的使用者提供更好的連線,並加入 WAF。 Azure Front Door 是什麼? API 管理 為 API 呼叫提供安全性並跨環境管理 API 的服務。 關於 API 管理 PenTest 在您的環境 (包括 Azure 資源) 中執行滲透測試的一套最佳實務。 滲透測試 記憶體 SAS 令牌 共用存取權杖,允許其他人存取您的 Azure 儲存體帳戶。 使用共用存取簽章 (SAS) 對 Azure 儲存體資源授與有限存取權 私人端點 建立網路介面並將其附加到您的儲存體帳戶,以將其設定在 Azure 上的私人網路內。 針對 Azure 儲存體使用私人端點 記憶體防火牆 防火牆可讓您設定可存取儲存體帳戶的 IP 位址範圍。 設定 Azure 儲存體防火牆和虛擬網路 加密

(Azure 儲存體)透過靜態加密保護您的儲存體帳戶。 待用資料的 Azure 儲存體加密 SQL 稽核 會追蹤資料庫事件,並將其寫入 Azure 儲存體帳戶中的稽核記錄。 適用於 Azure SQL 資料庫和 Azure Synapse Analytics 的稽核 弱點評估 協助您探索、追蹤並修復潛在資料庫弱點的服務。 SQL 弱點評定可協助您識別資料庫弱點 加密

(Azure SQL)透明資料加密 (TDE) 可在資料靜止時加密,有助於保護 Azure SQL 資料庫服務。 SQL Database、SQL 受控執行個體和 Azure Synapse Analytics 的透明資料加密 身分識別

下表說明圖表中顯示的識別服務。

Label 描述 文件 RBAC Azure 角色型存取控制 (Azure RBAC) 透過使用基於使用者 Microsoft Entra 認證的細微權限,協助您管理 Azure 服務的存取。 什麼是 Azure 角色型存取控制 (Azure RBAC)? MFA 多重要素驗證提供使用者名稱和密碼以外的其他驗證類型。 運作方式:Microsoft Entra 多重要素驗證 標識碼保護 識別保護是 Microsoft Entra ID 的安全性服務,每天分析數以萬億計的訊號,以辨識並保護使用者免於威脅。 什麼是 Identity Protection? PIM Privileged Identity Management (PIM) 是 Microsoft Entra ID 的安全性服務。 它可協助您暫時提供Microsoft Entra ID(例如使用者管理員)和 Azure 訂用帳戶的超級用戶許可權(例如角色型 存取控制 系統管理員或 金鑰保存庫 系統管理員)。 什麼是 Microsoft Entra Privileged Identity Management? Cond Acc 條件存取是一種智慧型安全性服務,使用您針對各種條件定義的原則來封鎖或授予使用者存取權限。 何謂條件式存取?

元件

本文中的範例架構使用下列 Azure 元件:

Microsoft Entra ID 是雲端身分識別和存取權管理服務。 Microsoft Entra ID 可協助您的使用者存取外部資源,例如 Microsoft 365、Azure 入口網站以及數以千計的其他 SaaS 應用程式。 也可協助他們存取內部資源,例如公司內部網路上的應用程式。

Azure 虛擬網路 是私人網路在 Azure 中的基本建置組塊。 虛擬網路可讓多種類型的 Azure 資源安全地彼此通訊,包括網際網路和內部部署網路。 虛擬網路提供可受益於 Azure 基礎結構的虛擬網路,例如規模、可用性和隔離。

Azure Load Balancer 是一種高效能、超低延遲第 4 層負載平衡服務 (傳入和傳出),適用於所有 UDP 和 TCP 通訊協定。 旨在每秒處理數百萬個要求,同時確保解決方案的高可用性。 Azure Load Balancer 是區域備援,可確保跨可用性區域的高可用性。

虛擬機器是由 Azure 所提供的隨選且可調整的數種運算資源類型之一。 Azure 虛擬機器 (VM) 讓您能夠有彈性地進行虛擬化,而不需購買並維護執行的實體硬體。

Azure Kubernetes Service (AKS) 是完全受控 Kubernetes 服務,可用來部署和管理容器化應用程式。 AKS 提供無伺服器 Kubernetes、持續整合/持續傳遞 (CI/CD) 以及企業級安全性與治理。

Azure 虛擬桌面是在雲端執行的桌面與應用程式虛擬化服務,可為遠端使用者提供桌面。

App Service Web Apps 是 HTTP 型服務,用來裝載 Web 應用程式、REST API 和行動後端。 您可以使用自己喜歡的語言開發,應用程式可以在 Windows 和 Linux 環境中輕鬆執行和擴展。

Azure 儲存體是雲端中各種資料物件的高可用性、高度可縮放、耐用且安全性高的儲存體,包括物件、blob、檔案、磁碟、佇列和表格儲存體。 所有寫入 Azure 帳戶儲存體的資料皆會由服務進行加密。 Azure 儲存體在存取您資料的人員控管上,提供更細微的控制。

Azure SQL 資料庫是完全受控的 PaaS 資料庫引擎,可處理大部分的資料庫管理功能,例如升級、修補、備份和監視。 該資料庫提供這些功能,無需使用者參與。 SQL 資料庫提供了各式各樣的內建安全性與合規性功能,協助您的應用程式符合安全性與合規性需求。

參與者

本文由 Microsoft 維護。 原始投稿人如下。

主要作者:

- Rudnei Oliveira | 資深 Azure 安全性工程師

其他投稿人:

- Gary Moore | 程式設計師/作家

- Andrew Nathan | 資深客戶工程經理

下一步

Microsoft 有更多可以幫助您保護 IT 環境安全性的說明文件,以下文章對您特別有幫助:

- 適用於 Azure 的 Microsoft 雲端採用架構中的安全性。 雲端採用架構透過釐清程序、最佳實務、模型和經驗,為您的雲端旅程提供安全性指引。

- Microsoft Azure 結構完善的架構。 Azure Well-Architected Framework 是一組指導租用戶,可用於改善工作負載的品質。 此架構建基於五大支柱:可靠性、安全性、成本最佳化、卓越營運及效能效率。

- Microsoft 安全性最佳實務。 Microsoft 安全性最佳實務 (前稱 Azure Security Compass 或 Microsoft Security Compass) 是一系列最佳實務,可為安全性相關決策提供明確、可行的指引。

- Microsoft 網路安全性參考結構 (MCRA) MCRA 是各種 Microsoft 安全性參考架構的彙編。

在下列資源中,您可以找到更多有關本文章中提及的服務、技術和術語的資訊:

相關資源

如需有關此參考架構的詳細資訊,請參閱本系列的其他文章:

- 第 1 部分:使用 Azure 監視整合安全性元件

- 第 2 部分:確認與 IT 環境相對應的威脅

- 第 4 部分:使用 Microsoft Defender XDR 安全服務建立第二層防禦

- 第 5 部分:整合 Azure 與 Microsoft Defender XDR 安全服務