教學課程:在Linux和 MySQL 上建置具有 Azure App 服務 的 JBoss Web 應用程式

本教學課程示範如何在連線到 MySQL 資料庫的 Azure App 服務 中建置、設定及部署安全的 JBoss 應用程式(使用 適用於 MySQL 的 Azure 資料庫)。 Azure App Service 是高度可調整、自我修補的 Web 裝載服務,可輕鬆在 Windows 或 Linux 上部署應用程式。 完成時,您會在 Linux 上的 Azure App 服務 上執行 JBoss 應用程式。

在本教學課程中,您會了解如何:

- 為 Azure App 服務 和 適用於 MySQL 的 Azure 資料庫 彈性伺服器建立安全預設架構。

- 使用無密碼 連接字串 保護資料庫連線。

- 使用 JBoss CLI 確認 App Service 中的 JBoss 數據源。

- 從 GitHub 存放庫將 JBoss 範例應用程式部署至 App Service。

- 存取應用程式程式代碼中的App Service 應用程式設定。

- 進行更新並重新部署應用程式程式碼。

- 串流來自 App Service 的診斷記錄。

- 在 Azure 入口網站中管理應用程式。

- 使用 Azure Developer CLI 佈建相同的架構並進行部署。

- 使用 GitHub Codespaces 和 GitHub Copilot 最佳化您的開發工作流程。

必要條件

- 具有有效訂用帳戶的 Azure 帳戶。 如果您沒有 Azure 帳戶,可以建立一個免費帳戶。

- GitHub 帳戶。 您也可免費取得。

- 使用 JBoss 開發瞭解 Java。

- (選擇性) 若要嘗試 GitHub Copilot,一個 GitHub Copilot 帳戶。 有 30 天免費試用版可用。

- 具有有效訂用帳戶的 Azure 帳戶。 如果您沒有 Azure 帳戶,可以建立一個免費帳戶。

- 已安裝 Azure Developer CLI。 您可以遵循 Azure Cloud Shell 的步驟,因為這已安裝 Azure Developer CLI。

- 使用 JBoss 開發瞭解 Java。

- (選擇性) 若要嘗試 GitHub Copilot,一個 GitHub Copilot 帳戶。 有 30 天免費試用版可用。

跳到結尾

您可以在本教學課程中快速部署範例應用程式,並查看其在 Azure 中執行。 只要在 Azure Cloud Shell 中執行下列命令,然後遵循提示:

mkdir msdocs-jboss-mysql-sample-app

cd msdocs-jboss-mysql-sample-app

azd init --template msdocs-jboss-mysql-sample-app

azd up

1.執行範例

首先,您會將範例資料驅動的應用程式設定為起點。 為了方便起見,範例存放庫 (英文) 包含開發容器 (英文) 設定。 開發容器具有開發應用程式所需的全部內容,包括資料庫、快取,以及範例應用程式所需的所有環境變數。 開發容器可以在 GitHub codespace 中執行,這表示您可以在任何電腦上使用網頁瀏覽器執行範例。

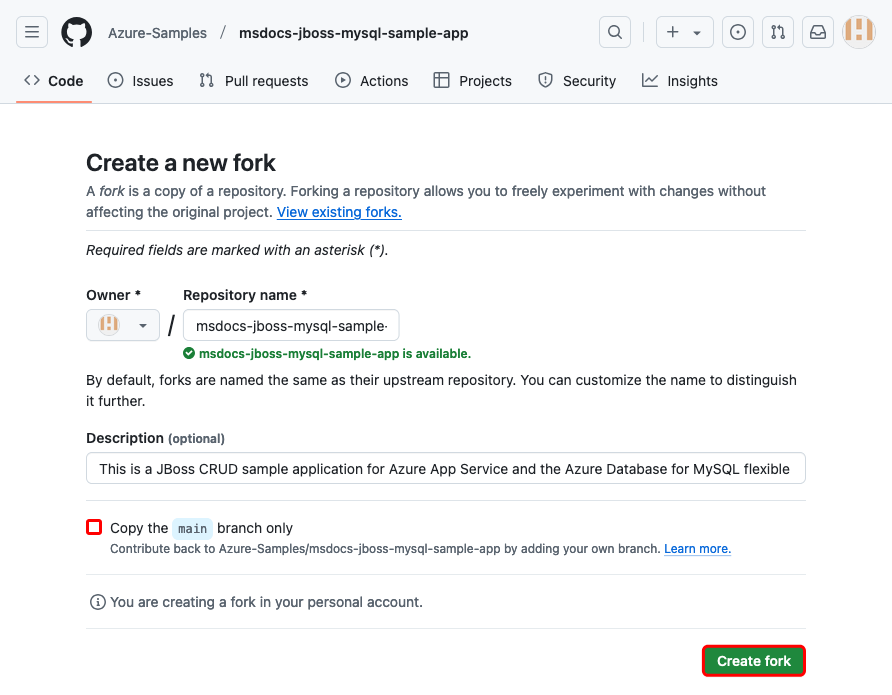

第 1 步:在新的瀏覽器視窗中:

- 登入您的 GitHub 帳戶。

- 瀏覽至 https://github.com/Azure-Samples/msdocs-jboss-mysql-sample-app/fork。

- 取消選取 [僅複製主分支]。 您需要所有分支。

- 選取 [建立派生]。

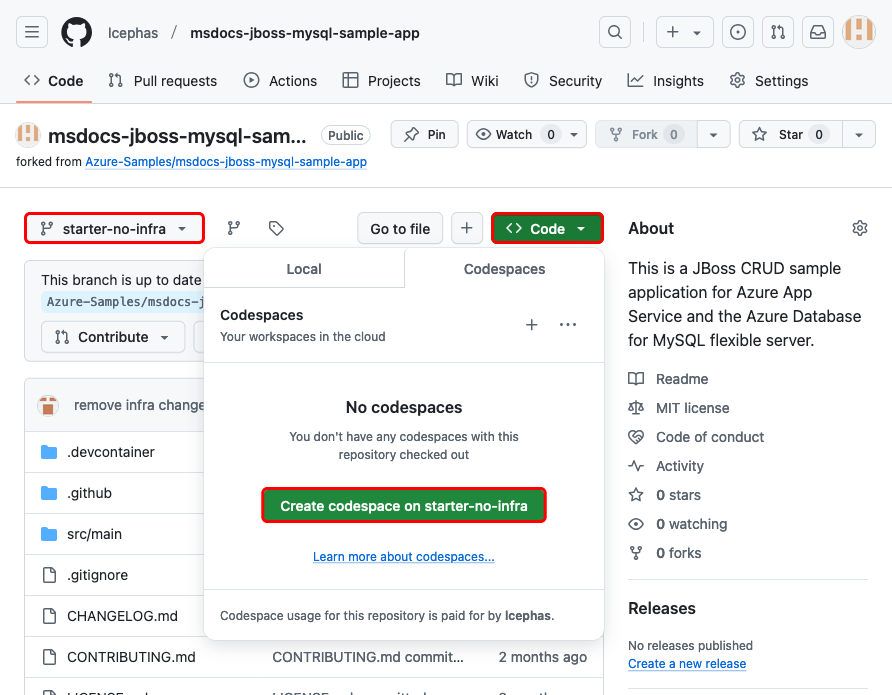

步驟 2:在 GitHub 分支中:

- 為起始分支選取 [主分支]> [starter-no-infra]。 此分支只包含範例專案,沒有與 Azure 相關的檔案或設定。 選取 [程式碼]> [在 starter-no-infra 上建立 codespace]。 設定 Codespace 需要幾分鐘的時間。

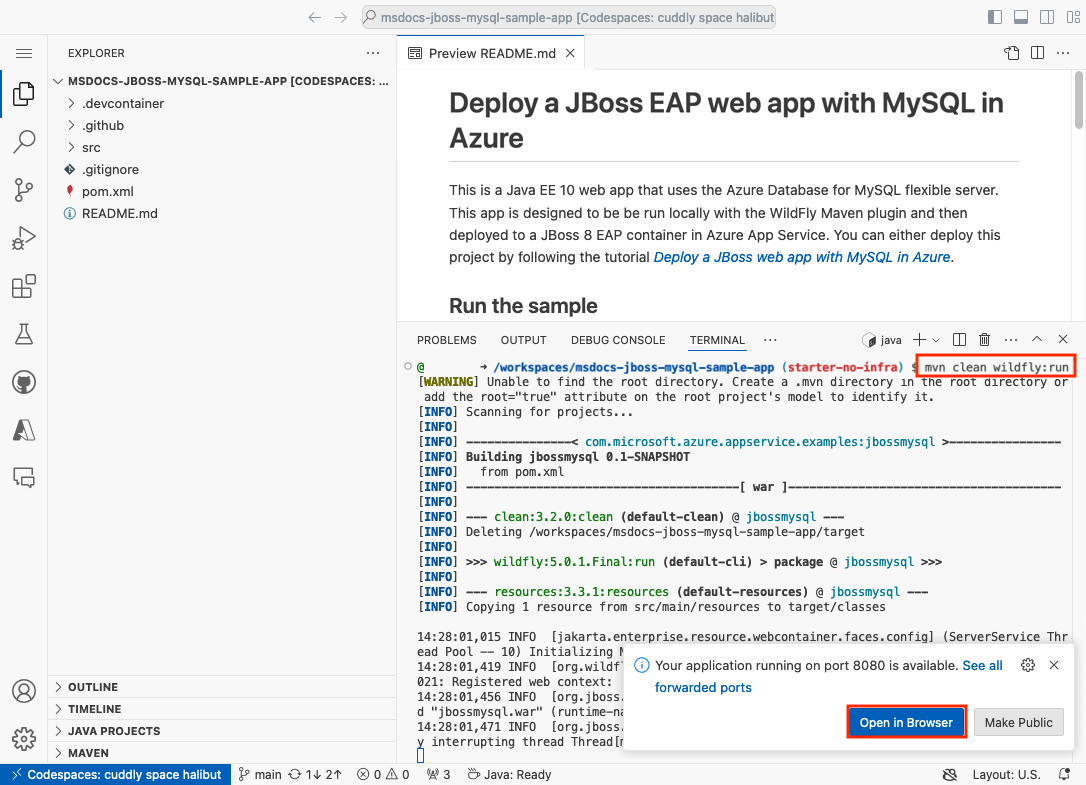

步驟 3:在 codespace 終端機中:

- 執行

mvn clean wildfly:run。 - 當您看到通知

Your application running on port 8080 is available.時,請等候幾秒鐘的時間讓WildFly伺服器完成載入應用程式。 然後,選取 [ 在瀏覽器中開啟]。 您應該會在新的瀏覽器索引標籤中看到範例應用程式。若要停止 WildFly 伺服器, 請輸入Ctrl+C。

有問題嗎? 查看疑難排解區段。

2.建立 App Service 和 MySQL

首先,您會建立 Azure 資源。 本教學課程中使用的步驟會建立一組預設保護資源,其中包含 App Service 和適用於 MySQL 的 Azure 資料庫。 針對建立程序,您會指定:

- Web 應用程式的 [名稱]。 其會以

https://<app-name>-<hash>.<region>.azurewebsites.net的形式作為您應用程式 DNS 名稱的一部分來使用。 - 要實際執行應用程式的區域。 其也會作為您應用程式的 DNS 名稱的一部分來使用。

- 應用程式的執行階段堆疊。 您可以在此處選取要用於應用程式的 Java 版本。

- 應用程式的主控方案。 這是定價層,其中包含應用程式的一組功能和調整限度。

- 應用程式的 [資源群組]。 資源群組允許您將應用程式所需的所有 Azure 資源分組 (在邏輯容器中)。

登入 Azure 入口網站,遵循下列步驟建立您的 Azure App Service 資源。

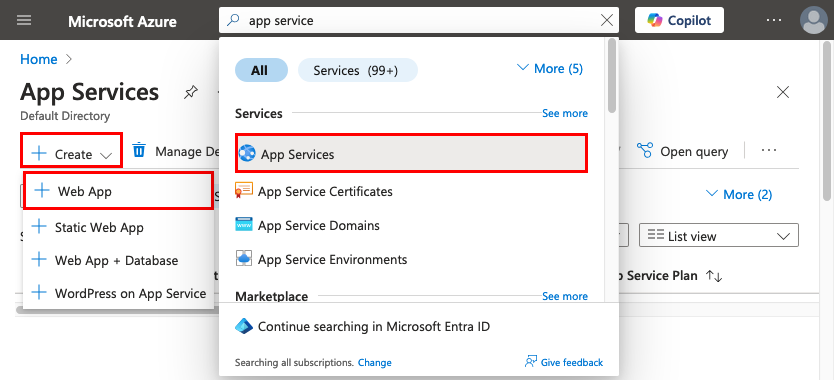

步驟 1:在 Azure 入口網站中:

- 在頂端搜尋列中,輸入 App Service。

- 選取 [服務] 標題下標示為 App Service 的專案。

- 選取 [建立>Web 應用程式]。 您也可以直接瀏覽至建立精靈。

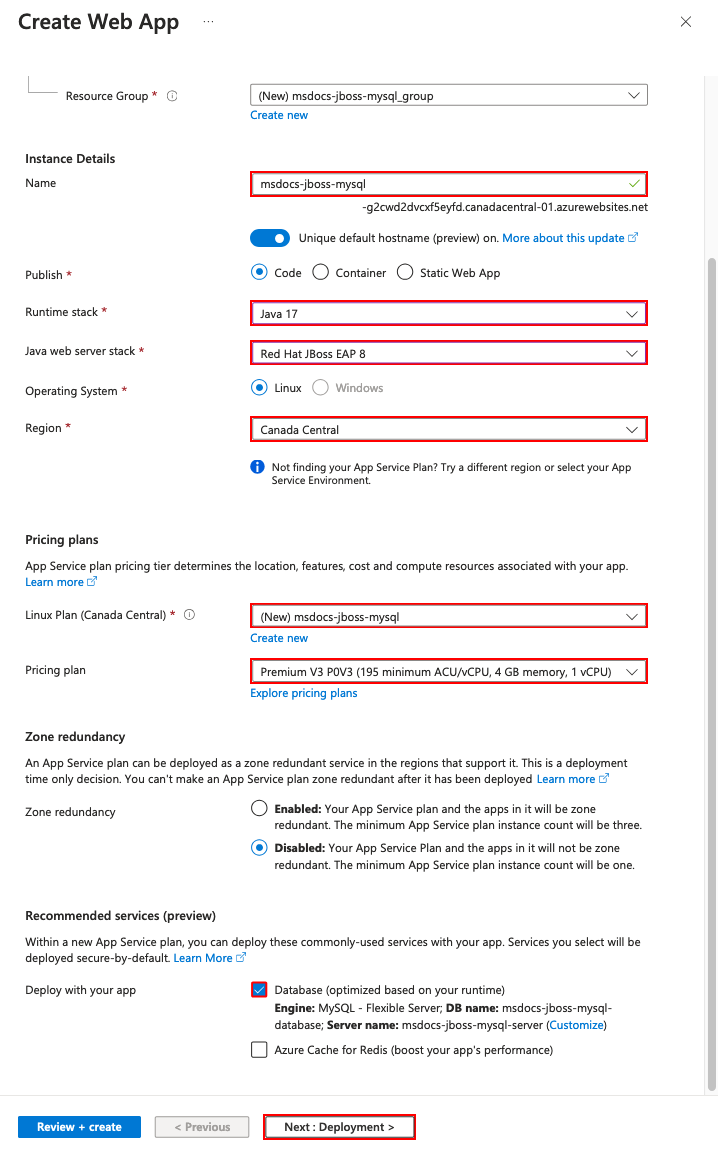

步驟 2: 在 [ 建立 Web 應用程式 ] 頁面中,填寫表單,如下所示。

- 名稱: msdocs-jboss-mysql。 系統會為您產生名為 msdocs-jboss-mysql_group 的資源群組。

- 執行階段堆疊:Java 17。

- Java Web 伺服器堆疊: Red Hat JBoss EAP 8。 如果您已使用 Azure 設定 Red Hat 訂用帳戶,請選取 [Red Hat JBoss EAP 8 BYO 授權]。

- [區域]:您附近的任何 Azure 區域。

- Linux 方案:新建並使用 msdocs-jboss-mysql 名稱。

- 定價方案: 進階 V3 P0V3。 準備好時,您可以 相應增加 至不同的定價層。

- 使用您的應用程式進行部署:選取 [資料庫]。 適用於 MySQL 的 Azure 資料庫 - 預設會為您選取彈性伺服器。 它是 Azure 上完全受控的 MySQL 資料庫即服務,與最新的社群版本相容。

- 選取 [檢閱 + 建立]。

- 驗證完成時,選取 [建立]。

步驟 3:部署需要數分鐘的時間才能完成。 在部署完成時,選取 [前往資源] 按鈕。 系統會將您直接帶至 App Service 應用程式,但會建立下列資源:

- 資源群組:所有已建立資源的容器。

- App Service 方案:定義 App Service 的計算資源。 系統會建立基本層中的 Linux 方案。

- App Service:代表您的應用程式,並在 App Service 方案中執行。

- 虛擬網路:與 App Service 應用程式整合,並隔離後端網路流量。

- 適用於 MySQL 的 Azure 資料庫 彈性伺服器:只能從虛擬網路存取。 系統會為您在伺服器上建立資料庫和使用者。

- 私人 DNS 區域:啟用虛擬網路中的資料庫伺服器 DNS 解析。

- 私人端點:存取虛擬網路中資料庫伺服器的端點。

有問題嗎? 查看疑難排解區段。

3.建立無密碼連線

在此步驟中,您會產生受控識別型服務連線,稍後您可以使用該聯機在 JBoss 伺服器中建立數據源。 藉由使用受控識別來連線到 MySQL 資料庫,您的程式代碼就無法意外洩漏秘密。

步驟 1:建立受控識別。

- 在頂端搜尋列中,輸入 受控識別。

- 選取 [服務] 標題下標示為受控識別的項目。

- 選取 建立。

- 在 [資源群組] 中,選取 msdocs-jboss-mysql_group。

- 在 [區域] 中,選取您用於 Web 應用程式的相同區域。

- 在 [ 名稱] 中,輸入 msdocs-jboss-mysql-server-identity。

- 選取 [檢閱 + 建立]。

- 選取 建立。

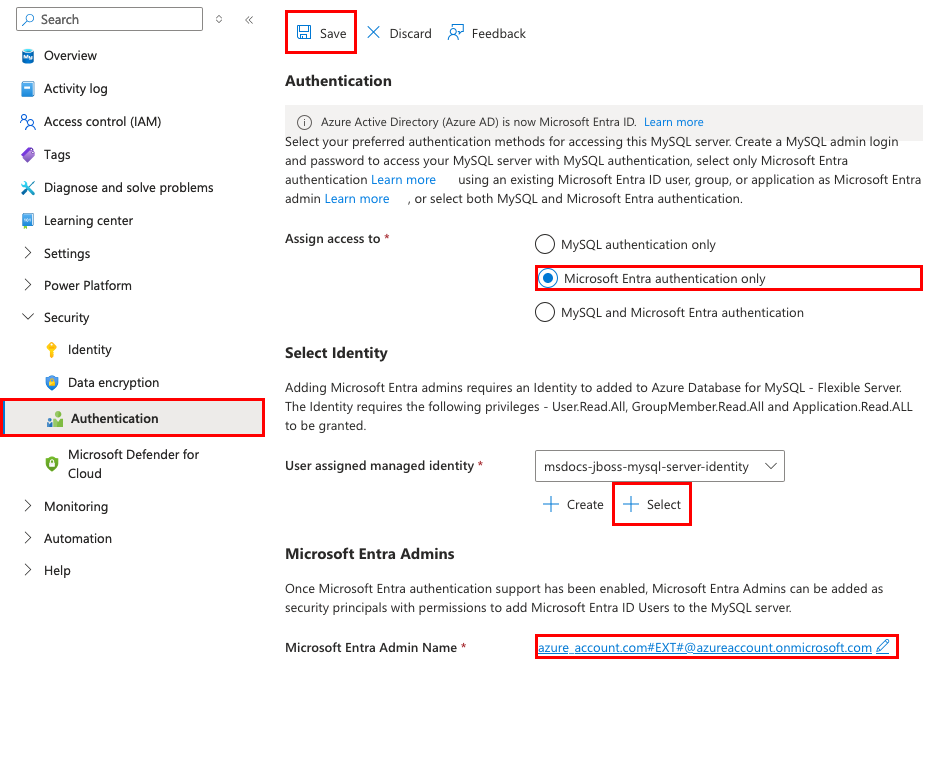

步驟 2:在 MySQL 伺服器中啟用Microsoft Entra 驗證。

- 在頂端搜尋列中,輸入 msdocs-jboss-mysql-server。

- 選取名為 msdocs-jboss-mysql-server 的 適用於 MySQL 的 Azure 資料庫 彈性伺服器資源。

- 從左側功能表中,選取 [安全性>驗證]。

- 在 [指派存取權] 中,選取 [僅Microsoft Entra 驗證]。

- 在 [使用者指派的受控識別] 中,選取 [ 選取]。

- 選取 msdocs-jboss-mysql-server-identity,然後選取 [ 新增]。 將身分識別指派給 MySQL 伺服器需要一些時間。

- 在 [Microsoft [專案管理員名稱] 中,選取 [ 選取]。

- 尋找您的 Azure 帳戶並加以選取,然後選取 [ 選取]。

- 選取 [儲存],並等候作業完成。

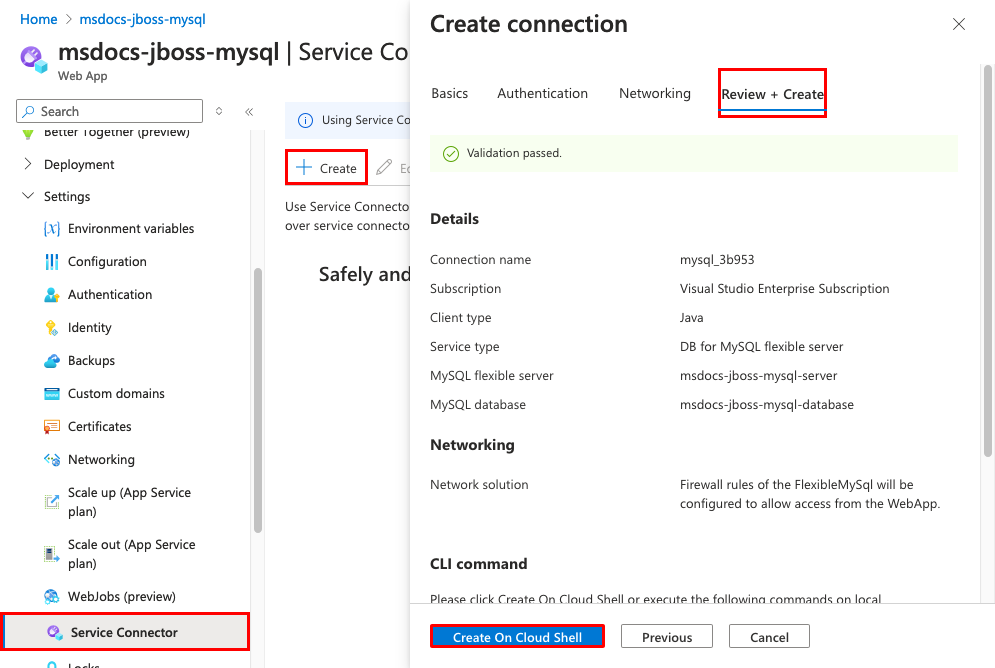

步驟 3:新增受控識別型服務連接器。

- 在頂端搜尋列中,輸入 msdocs-jboss-mysql。

- 選取名為 msdocs-jboss-mysql 的 App Service 資源。

- 在 App Service 頁面的左側功能表中,選取 [設定 > 服務連接器]。

- 選取 建立。

- 在 [基本] 索引標籤中:

- 將 [服務類型] 設定為 [適用於 MySQL 的 DB] 彈性伺服器。

- 將 MySQL 彈性伺服器設定為 msdocs-jboss-mysql-server。

- 將 MySQL 資料庫設定為 msdocs-jboss-mysql-database。

- 將 [用戶端類型] 設定為 [Java]。

- 選取 [驗證] 索引標籤。

- 選取 [系統指派的受控識別]。

- 選取 [檢閱 + 建立] 索引標籤 。

- 驗證完成時,選取 [在 Cloud Shell 上建立],並等候作業在 Cloud Shell 中完成。

- 當您看到輸出 JSON 時,您可以關閉 Cloud Shell。 此外,請關閉 [ 建立連線 ] 對話方塊。

- 選取 [ 重新整理 ] 以顯示新的服務連接器。

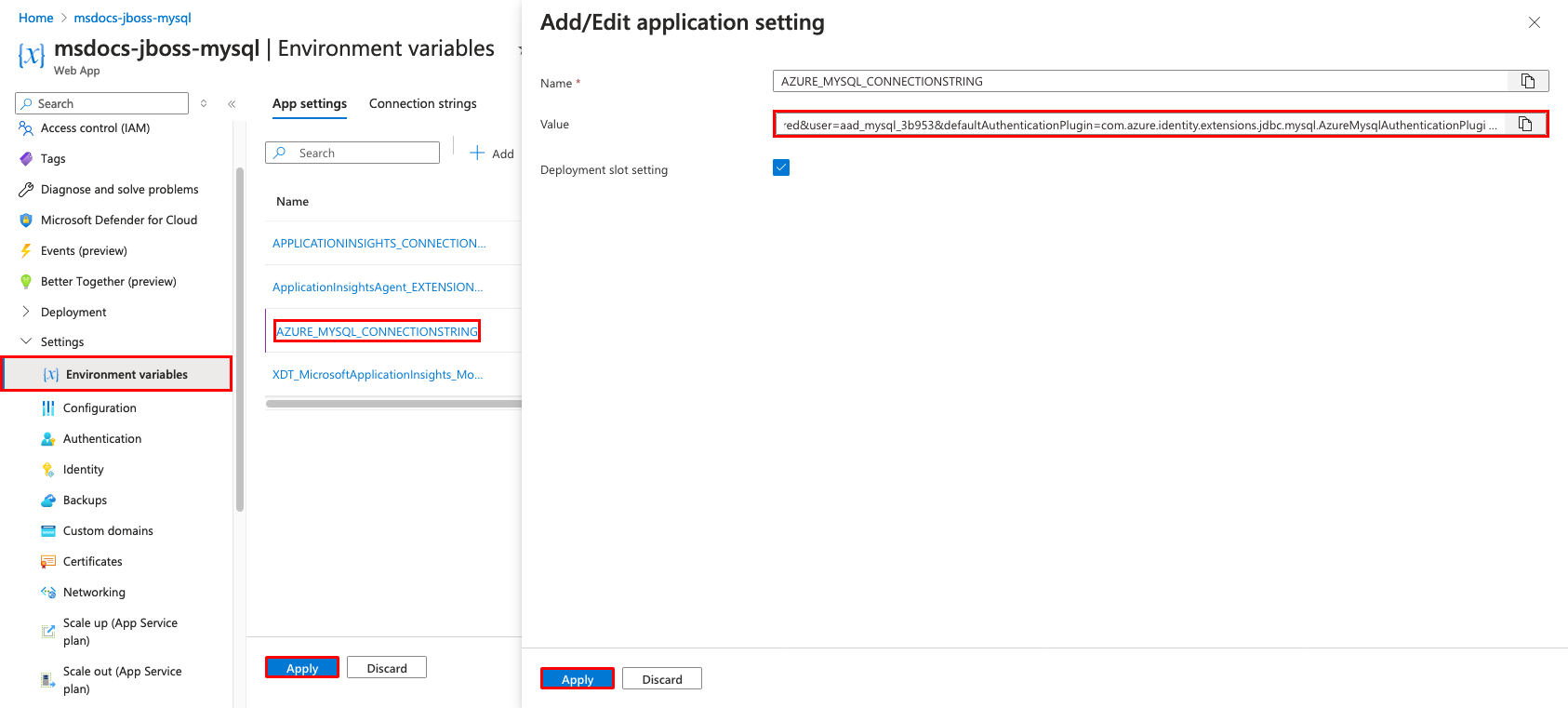

步驟 4:將驗證外掛程式新增至 連接字串。

- 從左側功能表中,選取 [環境變數]。

- 選取 [AZURE_MYSQL_CONNECTIONSTRING]。 [ 值] 欄位應該包含

user,但沒有password。 使用者是受控識別。 - App Service 應用程式中的 JBoss 伺服器具有驗證外掛程式來驗證受控識別,但您仍然需要將它新增至 連接字串。 捲動至值的結尾,並附加

&defaultAuthenticationPlugin=com.azure.identity.extensions.jdbc.mysql.AzureMysqlAuthenticationPlugin&authenticationPlugins=com.azure.identity.extensions.jdbc.mysql.AzureMysqlAuthenticationPlugin。 - 選取套用。

- 選取 [套用],然後選取 [確認]。

有問題嗎? 查看疑難排解區段。

4.確認 JNDI 資料來源

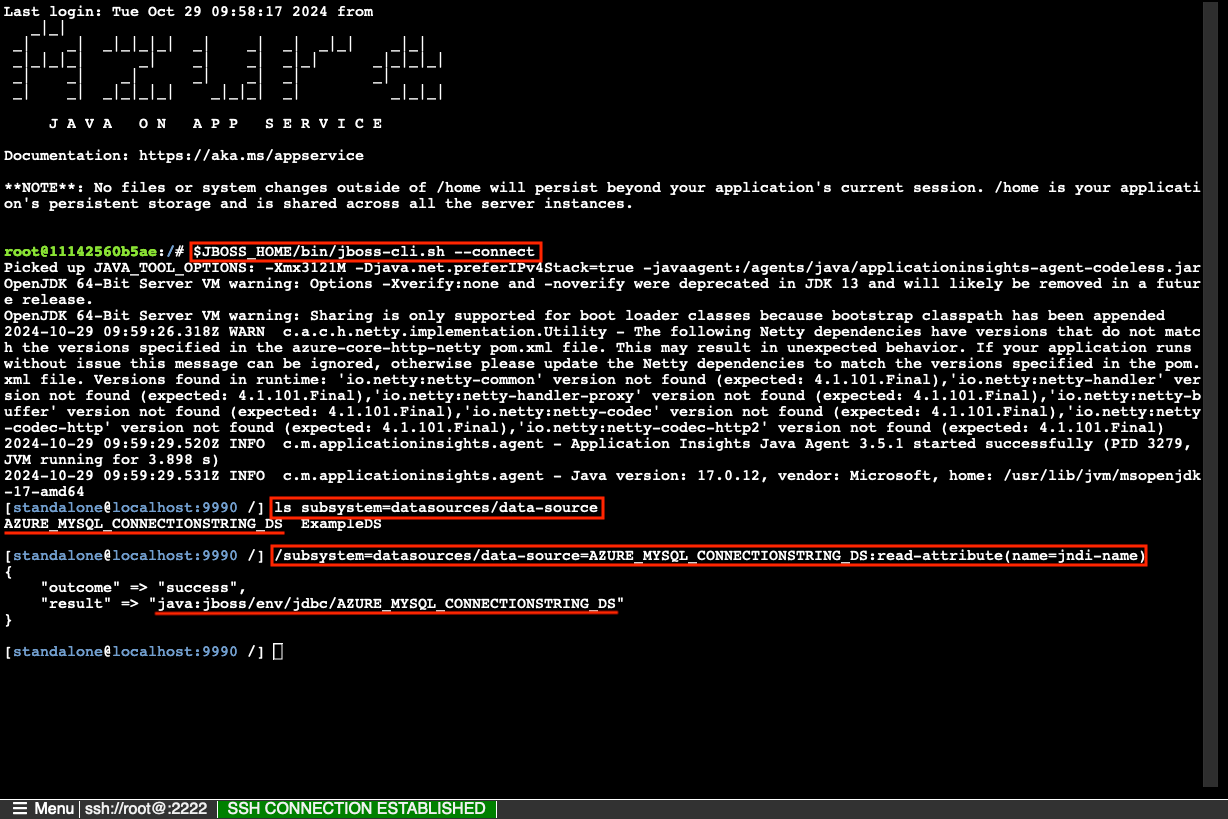

如果您新增的應用程式設定包含 Oracle、SQL Server、PostgreSQL 或 MySQL 的有效 JDBC 連接字串,App Service 會在 JBoss 伺服器中為其新增 Java 命名和目錄介面 (JNDI) 數據源。 在此步驟中,您會使用應用程式容器的 SSH 連線來驗證 JNDI 資料來源。 在此程式中,您會瞭解如何存取 SSH 殼層並執行 JBoss CLI。

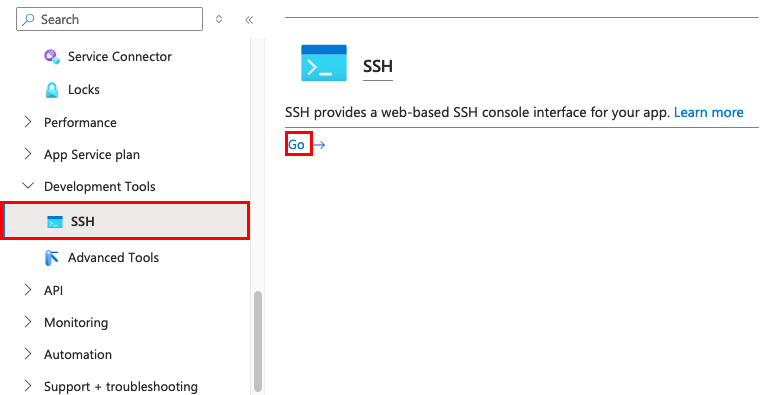

步驟 1:返回 [App Service] 頁面:

- 在左側功能表中,選取 [開發工具 > SSH]。

- 選取 [執行]。

步驟 2:在 SSH 終端機中:

- 執行

$JBOSS_HOME/bin/jboss-cli.sh --connect。 - 在 JBoss CLI 連線中,執行

ls subsystem=datasources/data-source。 您應該會看到自動產生的資料來源, 稱為AZURE_MYSQL_CONNECTIONSTRING_DS。 - 使用

/subsystem=datasources/data-source=AZURE_MYSQL_CONNECTIONSTRING_DS:read-attribute(name=jndi-name)取得數據源的 JNDI 名稱。 您現在有 JNDI 名稱java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS,稍後可在應用程式程式代碼中使用。

注意

只有 /home 中檔案的變更才能在應用程式重新開機之後保存。 例如,如果您在 JBoss CLI 中編輯 /opt/eap/standalone/configuration/standalone.xml 或變更伺服器組態,則變更不會在應用程式重新啟動之後保存。 若要保存您的變更,請使用啟動腳本,例如在 Azure App 服務 中設定 Tomcat、JBoss 或 Java SE 應用程式的數據源

有問題嗎? 查看疑難排解區段。

5.部署範例程式碼

在此步驟中,請使用 GitHub Actions 來設定 GitHub 部署。 這只是部署至 App Service 的許多方式之一,但也是在部署程序中持續整合的絕佳方式。 根據預設,每次對您的 GitHub 存放庫執行 git push 都會開始建置和部署動作。

如同 JBoss 慣例,如果您想要部署至 JBoss 的根內容,請將您建置的成品 命名為 ROOT.war。

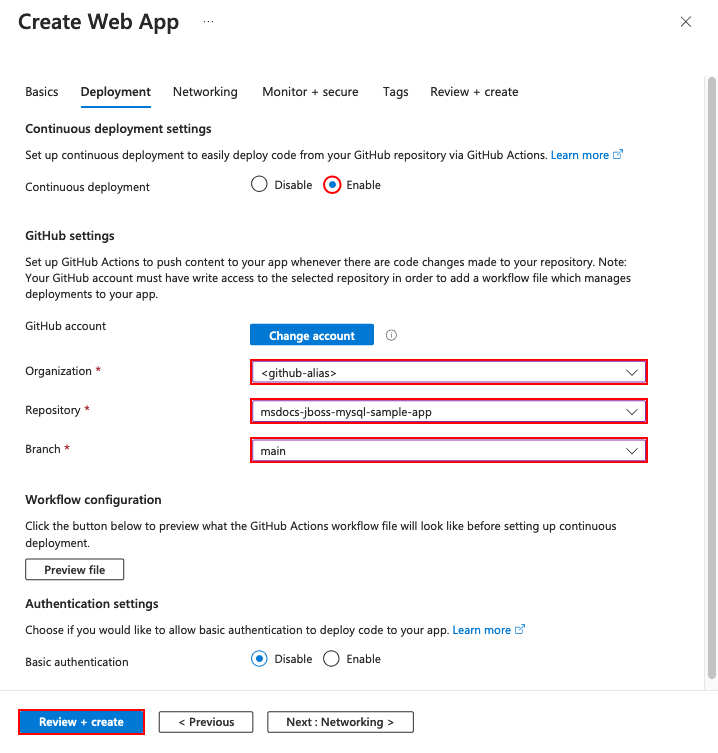

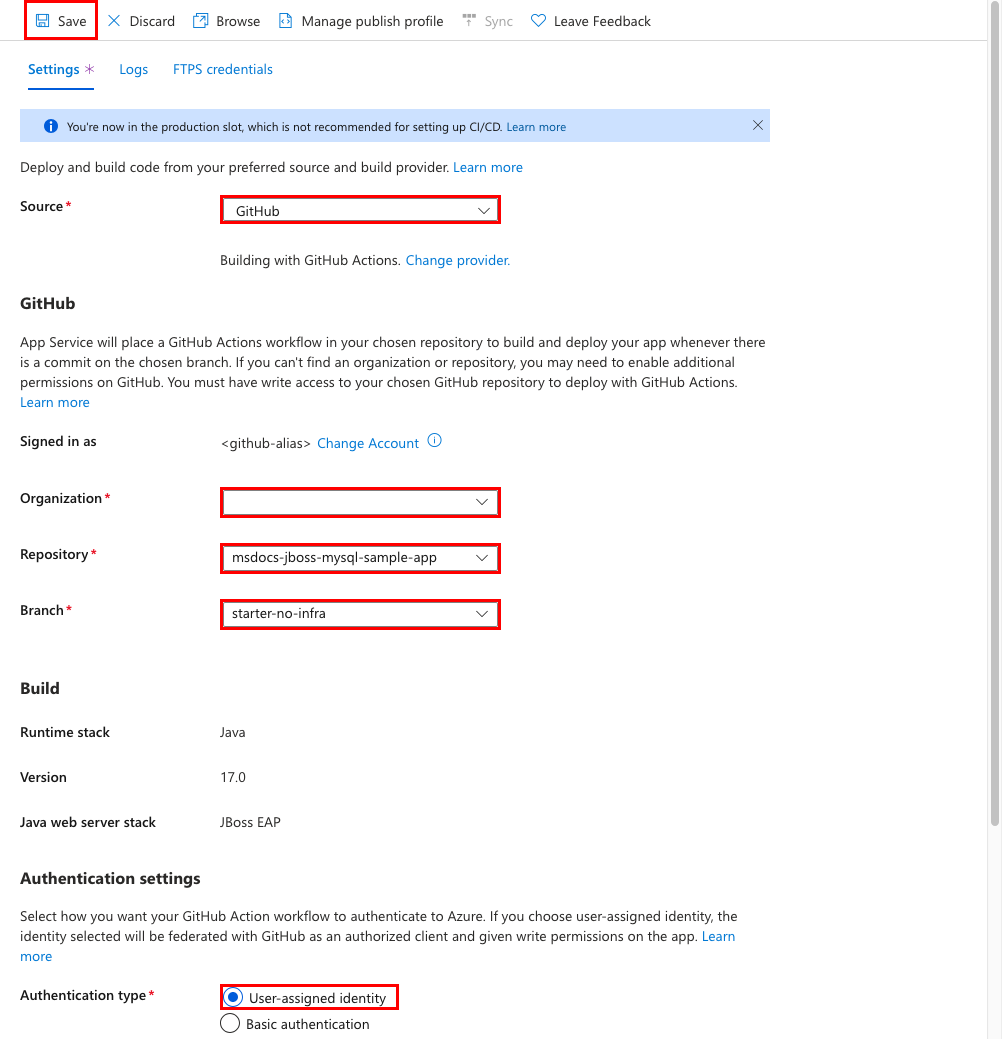

步驟 1: 回到 App Service 頁面的左側功能表中,選取 [部署 > 部署中心]。

步驟 2:在 [部署中心] 頁面中:

- 在 [來源] 中,選取 [GitHub]。 根據預設,系統會選取 GitHub Actions 作為組建提供者。

- 登入您的 GitHub 帳戶,並遵循提示來授權 Azure。

- 在 [組織] 中,選取您的帳戶。

- 在 [ 存放庫] 中,選取 msdocs-jboss-mysql-sample-app。

- 在 [分支] 中,選取 [starter-no-infra]。 這是您搭配應用程式範例使用的相同分支,未包含任何 Azure 相關檔案或設定。

- 對於 [驗證類型],選取 [使用者指派的身分識別]。

- 在最上層的功能表中,選取 [儲存]。 App Service 會將工作流程檔案認可至

.github/workflows目錄中選擇的 GitHub 存放庫。 根據預設,部署中心會為工作流程建立使用者指派的身分識別,以使用 Microsoft Entra 進行驗證 (OIDC 驗證)。 如需替代驗證選項,請參閱使用 GitHub Actions 部署至 App Service。

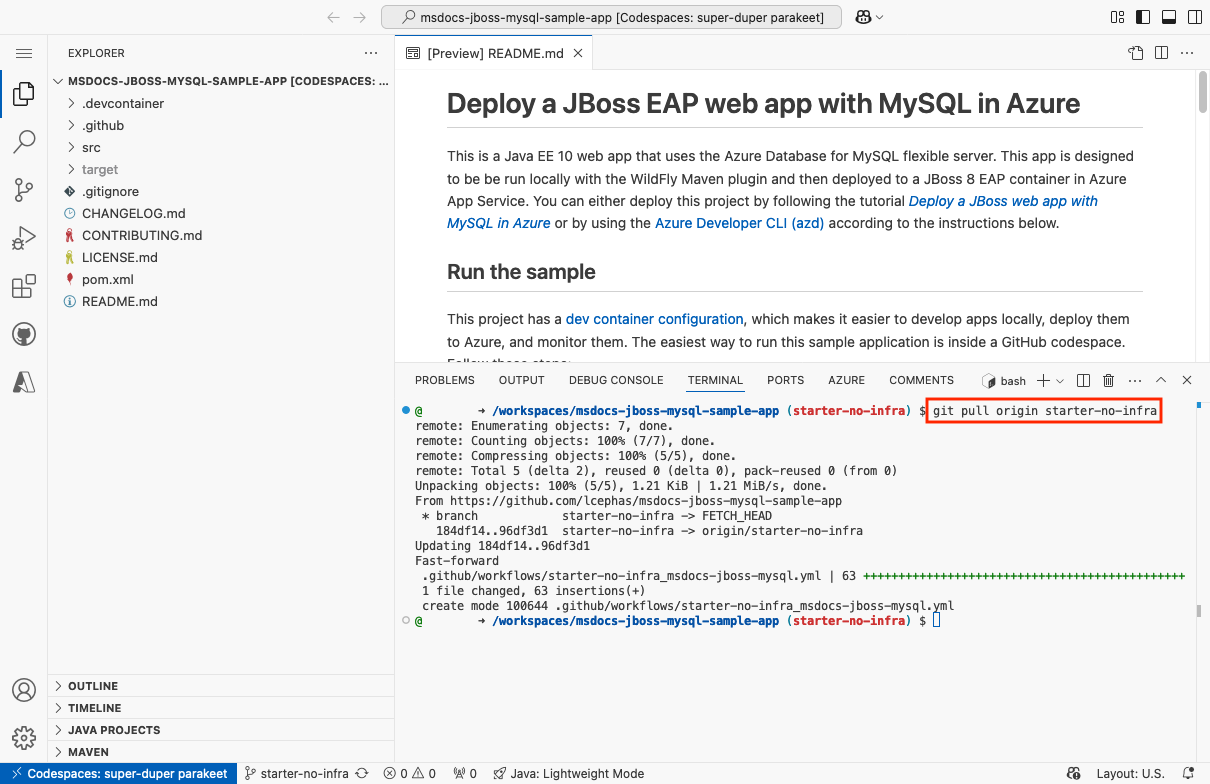

步驟 3:回到範例分支的 GitHub codespace 中,執行 git pull origin starter-no-infra。

這會將新認可的工作流程檔案提取到您的 Codespace。 您可以根據 .github/workflows/starter-no-infra_msdocs-jboss-mysql.yml 的需求加以修改。

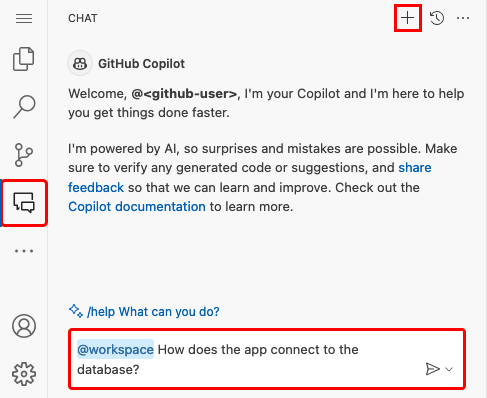

步驟 4 (選項 1:使用 GitHub Copilot):

- 按一下 [聊天] 檢視,然後按一下 +,即可啟動新的聊天工作階段。

- 問:「@workspace 應用程式如何連線到資料庫?」Copilot 可能會提供有關

java:jboss/MySQLDS資料來源以及如何設定的一些說明。 - 例如:「Azure 中 JBoss 中的數據源會使用 JNDI 名稱 java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS。Copilot 可能會提供類似 選項 2:下列 GitHub Copilot 步驟的程式代碼建議,甚至告訴您在 類別中進行變更。 GitHub Copilot 不會每次都提供您相同的回應,您可能需要提出更多問題來微調其回應。 如需提示,請參閱我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?。

步驟 4 (選項 2:不使用 GitHub Copilot):

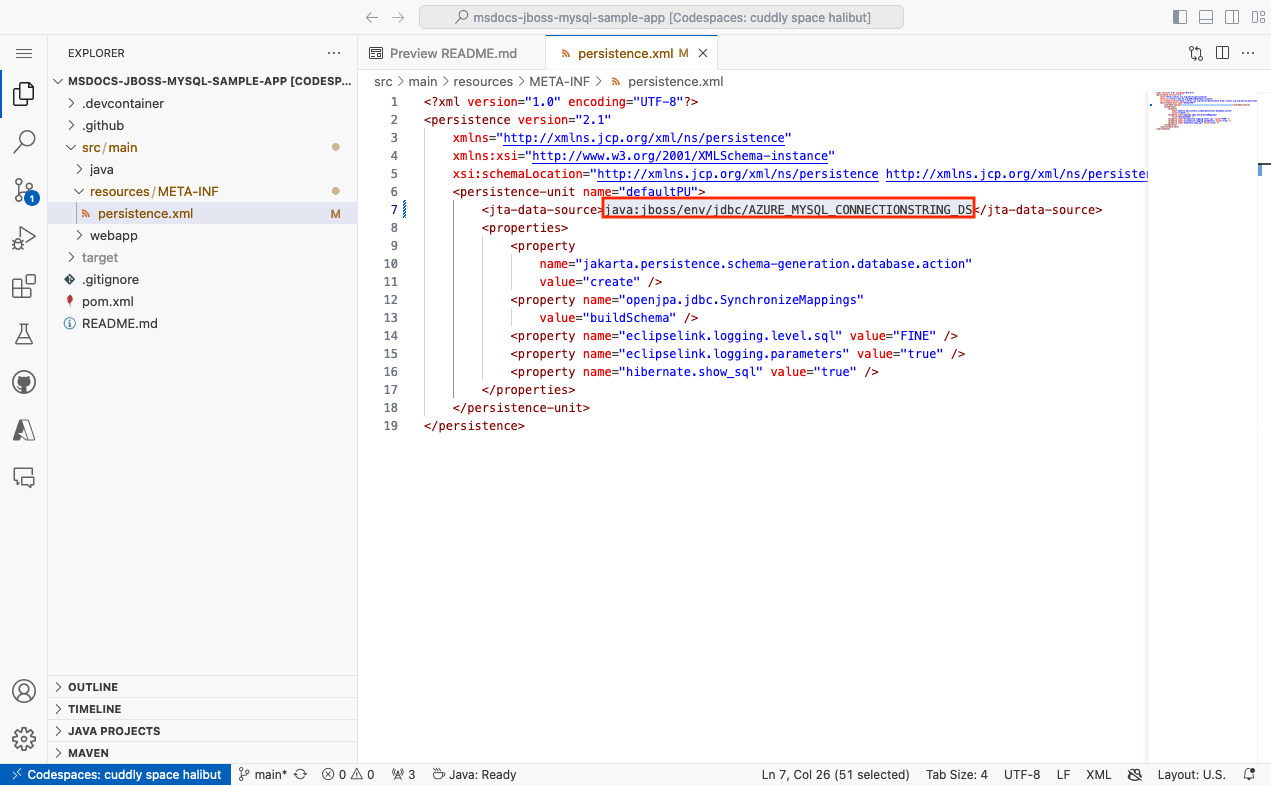

- 在總管中開啟 src/main/resources/META-INF/persistence.xml 。 應用程式啟動時,它會載入此檔案中的資料庫設定。

- 將的值

<jta-data-source>從java:jboss/MySQLDS變更為java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS,這是您稍早在 SSH 殼層中使用 JBoss CLI 找到的數據源。

步驟 5:

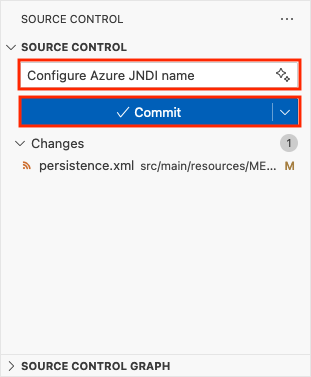

- 選取 [原始檔控制] 延伸模組。

- 在文字方塊中,輸入提交訊息,例如

Configure Azure JNDI name。 - 選取 [認可],然後使用 [是] 來確認。

- 選取 [同步變更 1],然後使用 [確定] 來確認。

步驟 6:返回 Azure 入口網站的 [部署中心] 頁面:

- 選取 [記錄] 。 新的部署執行已從您認可的變更開始。

- 在部署執行的記錄項目中,選取最新時間戳記的 [建置/部署記錄] 項目。

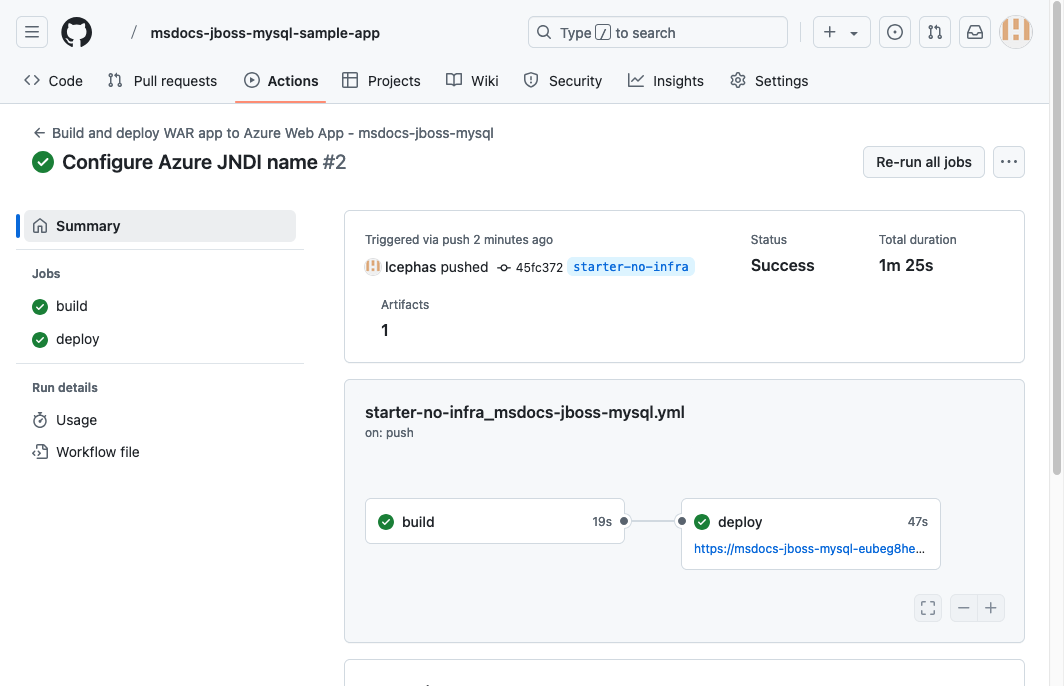

第 7 步:您已前往 GitHub 存放庫,並看到 GitHub 動作正在執行。 工作流程檔案會定義兩個不同的階段:建置和部署。 等候 GitHub 執行到顯示 [完成] 狀態。 需要約 5 分鐘的時間。

有問題嗎? 查看疑難排解區段。

6.瀏覽至應用程式

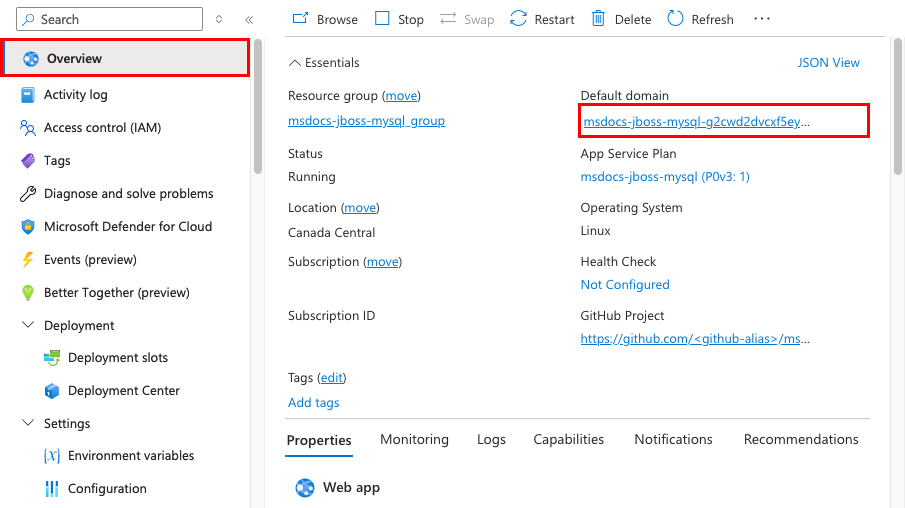

步驟 1:在 [App Service] 頁面中:

- 從左側功能表中選取 [概觀]。

- 在 [預設網域] 中,選取應用程式的 URL。

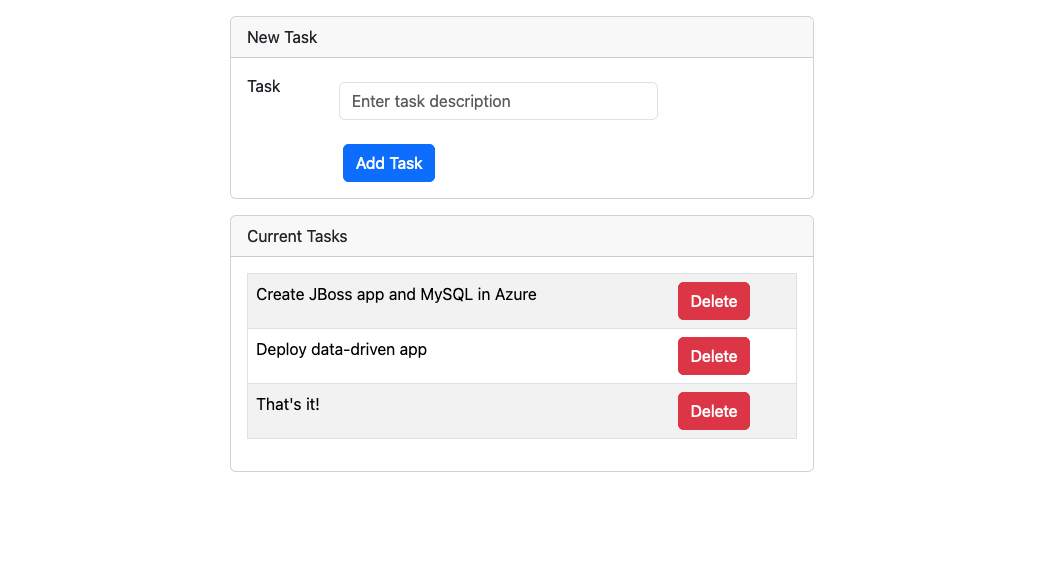

第 2 步:將幾項工作新增至清單。 恭喜,您正在 Azure App Service 中執行 Web 應用程式,並安全地連線至適用於 MySQL 的 Azure 資料庫。

有問題嗎? 查看疑難排解區段。

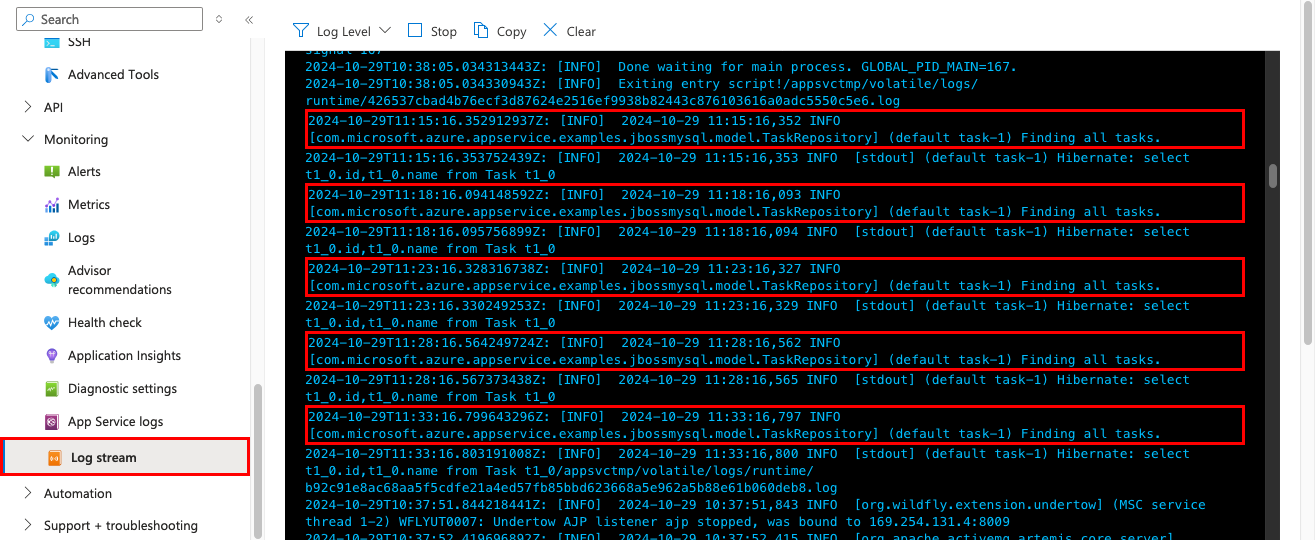

7.資料流診斷記錄

Azure App Service 會擷取輸出到主控台的所有訊息,以協助您診斷應用程式的問題。 如下列程式碼片段所示,應用程式範例包含可示範這項功能的標準 Log4j 記錄陳述式:

private static final Logger logger = Logger.getLogger(MethodHandles.lookup().lookupClass().getName());

@PersistenceContext

private EntityManager entityManager;

public List<Task> getAllTasks() {

logger.log(Level.INFO, "Finding all tasks. ");

return this.entityManager.createNamedQuery("findAllTasks", Task.class).getResultList();

}

在 App Service 頁面中,從左側功能表中選取 [ 記錄數據流]。 您會看到應用程式的記錄,包括平台記錄和來自容器內的記錄。

在啟用適用於 .NET、Node.js、Python 和 Java 應用程式的 Azure 監視器 OpenTelemetry 系列中深入瞭解 Java 應用程式中的記錄。

有問題嗎? 查看疑難排解區段。

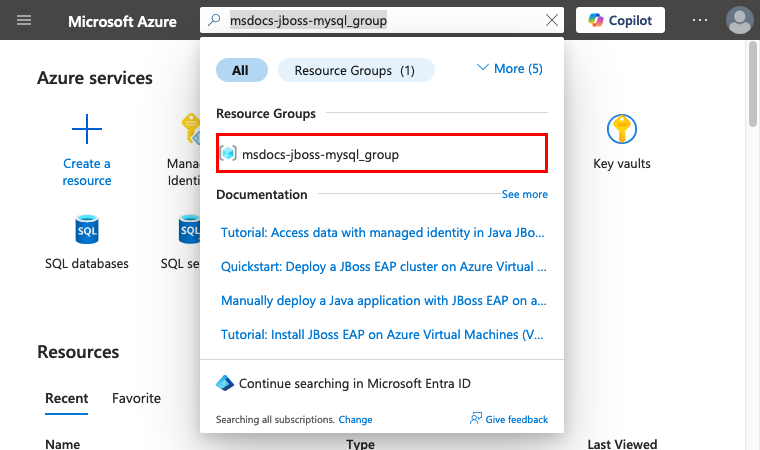

8.清除資源

完成後,您可以刪除資源群組,以從 Azure 訂用帳戶中刪除所有資源。

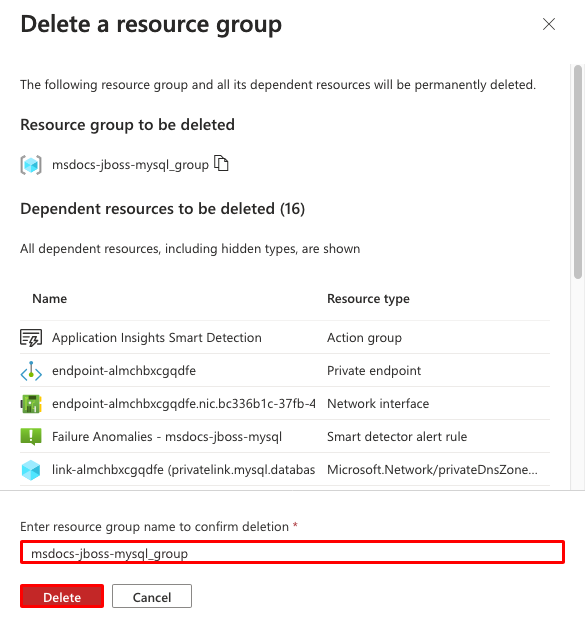

步驟 1:在 Azure 入口網站頂端的搜尋列中:

- 輸入資源組名 msdocs-jboss-mysql_group。

- 選取資源群組。

步驟 2:在資源群組頁面中,選取 [刪除資源群組]。

步驟 3:

- 輸入資源群組名稱以確認刪除。

- 選取 [刪除]。

- 再次使用 [刪除] 來確認。

2.建立 Azure 資源並部署應用程式範例

在此步驟中,您會建立 Azure 資源,並將範例應用程式部署至 Linux 上的 App Service。 本教學課程中使用的步驟會建立一組預設保護資源,其中包含 App Service 和適用於 MySQL 的 Azure 資料庫。

開發容器已具備 Azure Developer CLI (AZD)。

從存放庫根路徑中執行

azd init。azd init --template jboss-app-service-mysql-infra出現提示時,請提供下列答案:

問題 回答 繼續在 『 <your-directory>' 中初始化應用程式?Y 您要對這些檔案執行什麼動作? 維持現有的檔案不變 輸入新的環境名稱 輸入唯一名稱。 AZD 範本會使用此名稱作為 Azure 中 Web 應用程式的 DNS 名稱一部分 ( <app-name>-<hash>.azurewebsites.net)。 允許英數字元與連字號。執行

azd auth login命令並遵循提示來登入 Azure:azd auth login使用

azd up命令建立必要的 Azure 資源,並部署應用程式程式碼。 請遵循提示選取 Azure 資源所需的訂用帳戶和位置。azd upazd up命令需要大約 15 分鐘才能完成 (時間多半用在 Redis 快取上)。 這也會編譯及部署您的應用程式程序代碼,但稍後會修改程序代碼以使用 App Service。 執行時,命令會提供佈建和部署程式的相關資訊,包括 Azure 中部署的連結。 完成時,命令也會顯示部署應用程式的連結。此 AZD 範本包含使用下列 Azure 資源產生預設安全架構的檔案 (azure.yaml 和 infra 目錄):

- 資源群組:所有已建立資源的容器。

- App Service 方案:定義 App Service 的計算資源。 系統會在 B1 層中建立 Linux 方案。

- App Service:代表您的應用程式,並在 App Service 方案中執行。

- 虛擬網路:與 App Service 應用程式整合,並隔離後端網路流量。

- 適用於 MySQL 的 Azure 資料庫 彈性伺服器:只能從虛擬網路存取。 系統會為您在伺服器上建立資料庫。

- Azure Cache for Redis:只能從虛擬網路中存取。

- 私人端點:虛擬網路中的金鑰保存庫和 Redis 快取的存取端點。

- 私人 DNS 區域:啟用虛擬網路中的金鑰保存庫、資料庫伺服器和 Redis 快取的 DNS 解析。

- Log Analytics 工作區:作為應用程式傳送記錄的目標容器,您也可以在其中查詢記錄。

- 金鑰保存庫:當您使用 AZD 重新部署時,用來保留資料庫密碼。

命令第一次完成建立資源並部署應用程式程式碼之後,已部署的範例應用程式尚無法運作,因為您必須進行小型變更,使其連線到 Azure 中的資料庫。

有問題嗎? 查看疑難排解區段。

3.驗證連接字串

您使用的 AZD 範本已為您產生連線變數作為應用程式設定,並將其輸出至終端機以方便使用。 應用程式設定是將連線秘密保留在程式碼存放庫外部的一個方法。

在 AZD 輸出中,尋找應用程式設定

AZURE_MYSQL_CONNECTIONSTRING。 只會顯示設定名稱。 其在 AZD 輸出中看起來像這樣:App Service app has the following app settings: - AZURE_KEYVAULT_RESOURCEENDPOINT - AZURE_KEYVAULT_SCOPE - AZURE_MYSQL_CONNECTIONSTRING - AZURE_REDIS_CONNECTIONSTRINGAZURE_MYSQL_CONNECTIONSTRING包含 Azure 中 MySQL 資料庫的連接字串。 您稍後必須在程式碼中使用該連接字串。為了方便起見,AZD 範本會顯示應用程式的應用程式設定頁面直接連結。 尋找該連結,並在新的瀏覽器索引標籤中開啟該連結。

如果您新增的應用程式設定包含有效的 Oracle、SQL Server、PostgreSQL 或 MySQL 連接字串,App Service 會將它新增為 JBoss 伺服器context.xml檔案中的 Java 命名和目錄介面 (JNDI) 數據源。

有問題嗎? 查看疑難排解區段。

4.確認 JNDI 資料來源

在此步驟中,您會使用應用程式容器的 SSH 連線來驗證 JBoss 伺服器中的 JNDI 數據源。 在此程式中,您會瞭解如何存取 JBoss 容器的 SSH 殼層。

在 AZD 輸出中,尋找 SSH 工作階段的 URL,並在瀏覽器中瀏覽至目標。 輸出中看起來像這樣:

Open SSH session to App Service container at: https://<app-name>-<hash>.scm.azurewebsites.net/webssh/host

在 SSH 終端機中,執行

$JBOSS_HOME/bin/jboss-cli.sh --connect。在 JBoss CLI 連線中,執行

ls subsystem=datasources/data-source。 您應該會看到自動產生的資料來源, 稱為AZURE_MYSQL_CONNECTIONSTRING_DS。使用

/subsystem=datasources/data-source=AZURE_MYSQL_CONNECTIONSTRING_DS:read-attribute(name=jndi-name)取得數據源的 JNDI 名稱。 您現在有 JNDI 名稱java:jboss/env/jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS,稍後可在應用程式程式代碼中使用。

注意

只有 /home 中檔案的變更才能在應用程式重新開機之後保存。 例如,如果您在 JBoss CLI 中編輯 /opt/eap/standalone/configuration/standalone.xml 或變更伺服器組態,則變更不會在應用程式重新啟動之後保存。 若要保存變更,請使用啟動腳本,例如在 Azure App 服務 中設定 Tomcat、JBoss 或 Java SE 應用程式的數據源

有問題嗎? 查看疑難排解區段。

5.修改範例程式碼並重新部署

在 GitHub codespace 中,按一下 [聊天] 檢視,然後按一下 +,以啟動新的聊天工作階段。

問:「@workspace 應用程式如何連線到資料庫?」Copilot 可能會提供有關

java:jboss/MySQLDS資料來源以及如何設定的一些說明。詢問:「@workspace我想以 JBoss 中現有的 JNDI 數據源取代 persistence.xml 中定義的數據源。Copilot 可能會提供類似選項 2:下列 GitHub Copilot 步驟的程式代碼建議,甚至告訴您在persistence.xml檔案中進行變更。

在總管中開啟 src/main/resources/META-INF/persistence.xml ,然後進行建議的 JNDI 變更。

GitHub Copilot 不會每次都提供您相同的回應,您可能需要提出其他問題來微調其回應。 如需提示,請參閱我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?。

在 codespace 終端機中,執行

azd deploy。azd deploy

提示

您也可以只使用 azd up,這會執行所有 azd package、azd provision 和 azd deploy。

若要了解 War 檔案的封裝方式,您可以執行 azd package --debug 本身。

有問題嗎? 查看疑難排解區段。

6.瀏覽至應用程式

在 AZD 輸出中,尋找您應用程式的 URL,並在瀏覽器中瀏覽至目標。 AZD 輸出中 URL 看起來像這樣:

Deploying services (azd deploy) (✓) Done: Deploying service web - Endpoint: https://<app-name>-<hash>.azurewebsites.net/

將幾項工作新增至清單。

恭喜,您正在 Azure App Service 中執行 Web 應用程式,並安全地連線至適用於 MySQL 的 Azure 資料庫。

有問題嗎? 查看疑難排解區段。

7.資料流診斷記錄

Azure App Service 會擷取主控台記錄,以協助您診斷應用程式的問題。 為了方便起見,AZD 範本已啟用本機檔案系統記錄,並將記錄送至 Log Analytics 工作區。

如下列程式碼片段所示,應用程式範例包含可示範這項功能的標準 Log4j 記錄陳述式:

private static final Logger logger = Logger.getLogger(MethodHandles.lookup().lookupClass().getName());

@PersistenceContext

private EntityManager entityManager;

public List<Task> getAllTasks() {

logger.log(Level.INFO, "Finding all tasks. ");

return this.entityManager.createNamedQuery("findAllTasks", Task.class).getResultList();

}

在 AZD 輸出中,尋找串流 App Service 記錄的連結,並在瀏覽器中瀏覽至該連結。 連結在 AZD 輸出中看起來像這樣:

Stream App Service logs at: https://portal.azure.com/#@/resource/subscriptions/<subscription-guid>/resourceGroups/<group-name>/providers/Microsoft.Web/sites/<app-name>/logStream

在啟用適用於 .NET、Node.js、Python 和 Java 應用程式的 Azure 監視器 OpenTelemetry 系列中深入瞭解 Java 應用程式中的記錄。

有問題嗎? 查看疑難排解區段。

8.清除資源

若要刪除目前部署環境中的所有 Azure 資源,請執行 azd down 並遵循提示。

azd down

疑難排解

- 我在建立精靈中看到「無權使用「攜帶您自己的授權」錯誤。

- 適用於 MySQL 的 Azure 資料庫 彈性伺服器的入口網站部署檢視會顯示 [衝突] 狀態。

- [建立連線] 對話框會顯示 [在 Cloud Shell 上建立] 按鈕,但未啟用。

- 我的應用程式無法啟動,我看到「拒絕使用者存取...(使用密碼:NO)' 在記錄中。

- 已部署的範例應用程式不會顯示工作清單應用程式。

- 我在診斷記錄中看到「數據表 』Task' 已存在」錯誤。

我在建立精靈中看到「無權使用「攜帶您自己的授權」錯誤。

如果您看到錯誤:The subscription '701ea799-fb46-4407-bb67-9cbcf289f1c7' is not entitled to use the Bring Your Own License feature when creating the application,這表示您已在 Java 網頁伺服器堆棧中選取 Red Hat JBoss EAP 7/8 BYO 授權,但尚未在 Red Hat Cloud Access 中設定您的 Azure 帳戶,或在 Red Hat Cloud Access 中沒有作用中的 JBoss EAP 授權。

適用於 MySQL 的 Azure 資料庫 彈性伺服器的入口網站部署檢視會顯示衝突狀態。

根據所選取的訂用帳戶和區域,您可能會看到適用於 MySQL 的 Azure 資料庫彈性伺服器的部署狀態為 Conflict,且作業詳細資料中顯示下列訊息:

InternalServerError: An unexpected error occured while processing the request.

此錯誤很可能是由所選區域的訂用帳戶限制所造成。 請嘗試為部署選擇不同的區域。

[建立連線] 對話框會顯示 [在 Cloud Shell 上建立] 按鈕,但未啟用。

您可能也會在對話框中看到錯誤訊息: The database server is in Virtual Network and Cloud Shell can't connect to it. Please copy the commands and execute on an environment which can connect to the database server in Virtual Network.

服務連接器自動化需要 MySQL 伺服器的網路存取權。 查看 MySQL 伺服器資源的網路設定,並確定 至少已選取 [允許透過因特網存取此資源的公用 IP 位址 ]。 服務連接器可以從該處取得。

如果您沒有看到此複選框,您可能已改為使用 [Web 應用程式 + 資料庫精靈 ] 建立部署,而部署會鎖定 MySQL 伺服器的所有公用網路存取權。 無法修改組態。 由於應用程式的 Linux 容器可以透過虛擬網路整合來存取 MySQL,因此您可以在應用程式的 SSH 會話中安裝 Azure CLI,並在該處執行提供的 Cloud Shell 命令。

已部署的範例應用程式不會顯示工作清單應用程式。

如果您看到 JBoss 啟動顯示頁面,而不是工作清單應用程式,App Service 很可能仍會從您最近的程式代碼部署載入更新的容器。 等待幾分鐘,然後重新整理頁面。

我的應用程式無法啟動,我看到「拒絕使用者存取...(使用密碼:NO)' 在記錄中。

此錯誤很可能是因為您未將無密碼驗證外掛程式新增至 連接字串(請參閱整合 適用於 MySQL 的 Azure 資料庫 與服務連接器的 Java 範例程式代碼)。 遵循 3 中的指示,變更 MySQL 連接字串。建立無密碼連線。

我在診斷記錄中看到「數據表 』Task' 已存在」錯誤。

您可以忽略這個休眠錯誤,因為它表示應用程式程式代碼已連線到 MySQL 資料庫。 應用程式設定為在啟動時建立必要的數據表(請參閱 src/main/resources/META-INF/persistence.xml)。 當應用程式第一次啟動時,它應該會成功建立數據表,但在後續重新啟動時,您會看到此錯誤,因為數據表已經存在。

常見問題集

- 這設定會產生多少費用?

- 如何使用其他工具連線到虛擬網路後方的 MySQL 資料庫?

- 如何? 使用 Microsoft Entra 驗證取得 MySQL 連線的有效存取令牌?

- 本機應用程式開發如何與 GitHub Actions 搭配運作?

- 我沒有權限可建立使用者指派的身分識別

- 我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?

這設定會產生多少費用?

建立資源的定價如下:

- App Service 方案是在 P0v3 層中建立,而且可以相應增加或減少。 請參閱 App Service 定價。

- MySQL 彈性伺服器是在 D2ds 層中建立,而且可以相應增加或減少。 請參閱適用於 MySQL 的 Azure 資料庫定價。

- Azure Cache for Redis 是在最低快取大小的基本層級中建立。 與此層級相關的成本不高。 您可以擴大至較高的效能層級以取得高可用性、叢集和其他功能。 請參閱 Azure Cache for Redis 定價。

- 除非您設定額外的功能 (例如對等互連),否則虛擬網路不會產生費用。 請參閱 Azure 虛擬網路定價。

- 私人 DNS 區域會產生少量費用。 請參閱 Azure DNS 定價。

如何使用其他工具連線到虛擬網路後方的 MySQL 資料庫?

在本教學課程中,App Service 應用程式已具備 MySQL 伺服器的網路連線能力,而且可以使用其系統指派的受控識別向 entra 進行驗證Microsoft。 您可以在 SSH 工作階段執行下列命令,直接從應用程式容器內連線到 MySQL (從AZURE_MYSQL_CONNECTIONSTRING應用程式設定取得您的<server>、 <user>和 <database> 值):

apt-get update

apt-get install curl less mysql-client jq -y

mysql -h <server> --user <user> --database <database> --enable-cleartext-plugin --password=`curl "${IDENTITY_ENDPOINT}?resource=https://ossrdbms-aad.database.windows.net&api-version=2019-08-01" -H "X-IDENTITY-HEADER: $IDENTITY_HEADER" -s | jq -r '.access_token'`

一些考慮:

- 您在 SSH 工作階段中安裝的工具不會在應用程式重新啟動時儲存。

- 如果您遵循入口網站步驟,並使用您的 Microsoft Entra 使用者身分設定 MySQL,您可以使用 Microsoft Entra 使用者連線到 MySQL。

- 若要從 MySQL Workbench 之類的桌面工具進行連線,您的電腦必須位於虛擬網路內,例如部署至相同虛擬網路的 Azure VM。 您也必須分別使用受控識別或Microsoft Entra 用戶來設定驗證。

- 若要從具有與 Azure 虛擬網路站對站 VPN 連線的內部部署網路中的電腦連線,您無法使用受控識別來設定驗證,但可以使用 Microsoft Entra 用戶來設定驗證。

- 您也可以 整合 Azure Cloud Shell ,並使用 Azure CLI 或 MySQL CLI 進行連線。 若要驗證,您可以設定 Microsoft Entra 使用者。

如何? 使用 Microsoft Entra 驗證取得 MySQL 連線的有效存取令牌?

對於Microsoft Entra 使用者、系統指派的受控識別,或獲授權存取 MySQL 資料庫的使用者指派受控識別,Azure CLI 可協助您產生存取令牌。 如果是受控識別,則必須在執行 Azure CLI 的 App Service 應用程式或 VM 上設定身分識別。

# Sign in as a Microsoft Entra user

az login

# Sign in as the system-assigned managed identity

az login --identity

# Sign in as a user-assigned managed identity

az login --identity --username <client-id-of-user-assigned-identity>

# Get an access token

az account get-access-token --resource-type oss-rdbms

如有需要,您也可以使用 az mysql flexible-server connect Azure CLI 命令來連線到 MySQL。 出現提示時,請使用存取令牌作為密碼。

az mysql flexible-server connect -n <server-name-only> -u <user> -d <database> --interactive

如需詳細資訊,請參閱

- 如何使用 App Service 和 Azure Functions 的受控身分識別

- 使用 Azure CLI 向 Azure 進行驗證

- 使用 Microsoft Entra ID 連線到 適用於 MySQL 的 Azure 資料庫 彈性伺服器

本機應用程式開發如何與 GitHub Actions 搭配運作?

使用 App Service 自動產生的工作流程檔案為例,每個 git push 都會開始執行新的組建和部署。 從 GitHub 存放庫的本機複本,並將所需的更新推送至 GitHub。 例如:

git add .

git commit -m "<some-message>"

git push origin starter-no-infra

我沒有權限可建立使用者指派的身分識別

請參閱透過部署中心設定 GitHub Actions 部署。

我可以在 Codespace 中使用 GitHub Copilot 執行哪些作業?

您可能注意到建立 codespace 時,GitHub Copilot 聊天檢視已可供您使用。 為了方便起見,我們會在容器定義中包含 GitHub Copilot 聊天延伸模組 (請參閱 .devcontainer/devcontainer.json)。 不過,您需要一個 GitHub Copilot 帳戶 (英文) (可免費試用 30 天)。

與 GitHub Copilot 交談時,有幾項提示可供您使用:

- 在單一聊天工作階段中,問題和答案相互關聯,您可以調整問題來微調取得的答案。

- 根據預設,GitHub Copilot 無法存取存放庫中的任何檔案。 若要詢問檔案相關問題,請先在編輯器中開啟檔案。

- 為了讓 GitHub Copilot 在準備其解答時存取存放庫中的所有檔案,請在問題開頭加上

@workspace。 如需詳細資訊,請參閱Use the @workspace agent。 - 在聊天工作階段中,GitHub Copilot 可以建議變更,(使用

@workspace) 甚至可以建議在何處進行變更,但系統不允許為您進行變更。 您可以自行新增建議的變更並加以測試。

您可以述說以下一些其他內容來微調取得的答案:

- 請變更此程式碼以使用資料來源 jdbc/AZURE_MYSQL_CONNECTIONSTRING_DS。

- 程式碼中的某些匯入使用 javax,但我有 Jakarta 應用程式。

- 我希望此程式碼只在已設定環境變數 AZURE_MYSQL_CONNECTIONSTRING 時才執行。

- 我希望此程序碼只能在 Azure App Service 中執行,而不是在本機執行。

下一步

在開發人員指南中深入了解如何在 App Service 上執行 Java 應用程式。

了解如何使用自訂網域和憑證保障您的應用程式。

![螢幕擷取畫面:顯示如何在 App Service 中開啟 [部署中心]。](media/tutorial-java-jboss-mysql-app/azure-portal-deploy-sample-code-1.png)

![螢幕擷取畫面:顯示如何在 [部署中心] 開啟部署記錄。](media/tutorial-java-jboss-mysql-app/azure-portal-deploy-sample-code-6.png)

![顯示 Azure 入口網站中 [刪除資源群組] 按鈕位置的螢幕擷取畫面。](media/tutorial-java-jboss-mysql-app/azure-portal-clean-up-resources-2.png)