使用 Azure Active Directory B2C 設定 Onfido 的教學課程

在本教學課程中,瞭解如何整合 Azure Active Directory B2C (Azure AD B2C) 與 Onfido、檔識別碼和臉部生物特徵辨識驗證應用程式。 使用它來符合 「知道您的客戶 」和「身分識別」需求。 Onfido 使用人工智慧 (AI) 技術,透過比對相片識別碼與臉部生物特徵辨識來驗證身分識別。 解決方案會將數位身分識別連線到人員、提供可靠的上線體驗,並協助減少詐騙。

在本教學課程中,您會啟用 Onfido 服務來驗證註冊或登入流程中的身分識別。 Onfido 結果會通知使用者存取哪些產品或服務的決策。

必要條件

若要開始,您需要:

Azure 訂用帳戶

- 如果您沒有帳戶,您可以取得 Azure 免費帳戶

- 連結至 Azure 訂用帳戶的Azure AD B2C 租使用者

- Onfido 試用帳戶

- 請移至 onfido.com 與我們連絡 並填寫表單

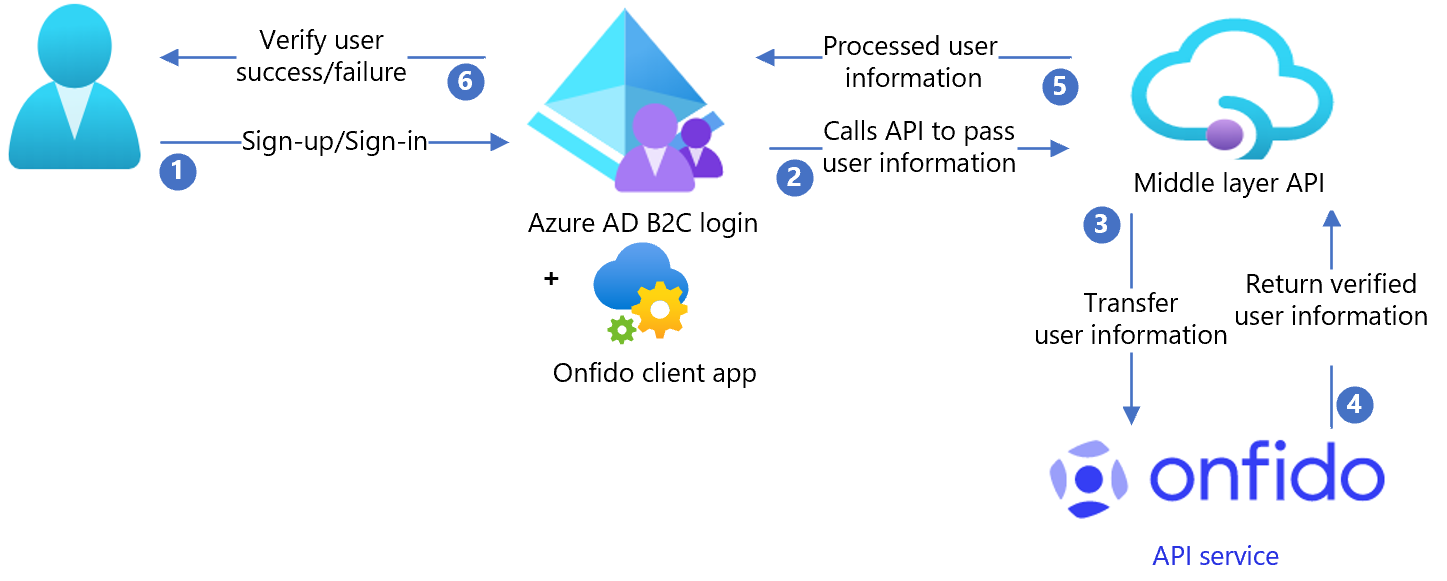

案例描述

Onfido 整合包括下列元件:

- Azure AD B2C 租使用者 – 授權伺服器,會根據租使用者中定義的自訂原則來驗證使用者認證。 它也稱為識別提供者 (IdP) 。 它會裝載 Onfido 用戶端應用程式,它會收集使用者檔,並將其傳輸至 Onfido API 服務。

- Onfido 用戶端 – 可設定的 JavaScript 用戶端檔集合公用程式,部署在網頁中。 它會檢查檔案大小和品質等詳細資料。

- 中繼 REST API – 提供 Azure AD B2C 租使用者的端點,以便與 Onfido API 服務通訊。 它會處理資料處理,並遵守這兩者的安全性需求。

- Onfido API 服務 – 後端服務,可儲存和驗證使用者檔。

下列結構圖顯示該實作。

- 使用者註冊以建立新的帳戶並輸入屬性。 Azure AD B2C 會收集屬性。 裝載于 Azure AD B2C 的 Onfido 用戶端應用程式會檢查使用者資訊。

- Azure AD B2C 會呼叫仲介層 API 並傳遞屬性。

- 仲介層 API 會收集屬性,並將其轉換成 Onfido API 格式。

- Onfido 會處理屬性來驗證使用者識別,並將結果傳送至仲介層 API。

- 仲介層 API 會處理結果,並以 JavaScript 物件標記法 (JSON) 格式,將相關資訊傳送至 Azure AD B2C。

- Azure AD B2C 會接收資訊。 如果回應失敗,則會出現錯誤訊息。 如果回應成功,則會驗證使用者並寫入目錄中。

建立 Onfido 帳戶

- 建立 Onfido 帳戶:移至 onfido.com 與我們連 絡並填寫表單。

- 建立 API 金鑰:移至 開始使用 (API v3.5) 。

注意

您稍後將需要金鑰。

Onfido 檔

不過,即時金鑰是可計費的,不過,您可以使用沙箱金鑰進行測試。 移至 onfido.com,以取得 沙箱和即時差異。 沙箱金鑰會產生與即時金鑰相同的結果結構,不過,結果是預先決定的。 文件不會進行處理或儲存。

如需更多 Onfido 檔,請參閱:

使用 Onfido 設定 Azure AD B2C

部署 API

- 將 API 程式碼部署至 Azure 服務。 移至 samples/OnFido-Combined/API/Onfido.Api/。 您可以從 Visual Studio 發佈程式碼。

- 設定 CORS) (跨原始來源資源分享。

- 將 [允許的原始來源 ] 新增為

https://{your_tenant_name}.b2clogin.com。

注意

您需要已部署的服務 URL,才能設定Microsoft Entra識別碼。

新增敏感性組態設定

在Azure App服務中設定應用程式設定,而不將它們簽入存放庫。

REST API 設定:

- 應用程式設定名稱:OnfidoSettings:AuthToken

- 來源:Onfido 帳戶

部署 UI

設定儲存體位置

- 在Azure 入口網站中,建立容器。

- 將 UI 檔案儲存在 Blob 容器中的 /samples/OnFido-Combined/UI中。

- 允許 CORS 存取您所建立的儲存體容器:移至 [設定>允許的來源]。

- 輸入

https://{your_tenant_name}.b2clogin.com。 - 使用小寫字母,以您的 Azure AD B2C 租使用者名稱取代您的租使用者名稱。 例如:

https://fabrikam.b2clogin.com。 - 針對 [允許的方法],請選取

GET和PUT。 - 選取 [儲存]。

更新 UI 檔案

- 在 UI 檔案中,移至 samples/OnFido-Combined/UI/ocean_blue。

- 開啟每個 html 檔案。

- 尋找

{your-ui-blob-container-url},並將其取代為您的 UI ocean_blue、 dist和 assets 資料夾 URL。 - 尋找

{your-intermediate-api-url},並將其取代為中繼 API 應用程式服務 URL。

上傳檔案

- 將 UI 資料夾檔案儲存在您的 Blob 容器中。

- 使用Azure 儲存體總管來管理 Azure 受控磁片和存取權限。

設定 Azure AD B2C

取代設定值

在 /samples/OnFido-Combined/Policies中,尋找下列預留位置,並以實例中的對應值取代它們。

| 預留位置 | 取代值 | 範例 |

|---|---|---|

| {your_tenant_name} | 您的租用戶簡短名稱 | 來自 yourtenant.onmicrosoft.com 的「您的租使用者」 |

| {your_tenantID} | 您的 Azure AD B2C TenantID | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_IdentityExperienceFramework_appid} | 在 Azure AD B2C 租使用者中設定的 IdentityExperienceFramework 應用程式應用程式識別碼 | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_ ProxyIdentityExperienceFramework_appid} | 在 Azure AD B2C 租使用者中設定的 ProxyIdentityExperienceFramework 應用程式應用程式識別碼 | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_appid} | 您的租使用者儲存體應用程式應用程式識別碼 | 01234567-89ab-cdef-0123-456789abcdef |

| {your_tenant_extensions_app_objectid} | 您的租使用者儲存體應用程式物件識別碼 | 01234567-89ab-cdef-0123-456789abcdef |

| {your_app_insights_instrumentation_key} | 您的應用程式深入解析實例* 檢測金鑰 | 01234567-89ab-cdef-0123-456789abcdef |

| {your_ui_file_base_url} | UI 資料夾 的位置 URL ocean_blue、 dist和 資產 | https://yourstorage.blob.core.windows.net/UI/ |

| {your_app_service_URL} | 您設定的應用程式服務 URL | https://yourapp.azurewebsites.net |

*應用程式深入解析可以位於不同的租用戶中。 此為選用步驟。 如果不需要,請移除對應的 TechnicalProfiles 和 OrchestrationSteps。

設定 Azure AD B2C 原則

如需設定 Azure AD B2C 租使用者和設定原則的指示,請參閱 自訂原則入門套件 。 自訂原則是一組上傳至 Azure AD B2C 租用戶的 XML 檔案,可以定義技術設定檔和使用者旅程圖。

注意

建議您在屬性集合頁面上新增同意通知。 通知使用者資訊會移至協力廠商服務以進行身分識別驗證。

測試使用者流程

- 開啟 Azure AD B2C 租用戶。

- 在 [ 原則] 底下,選取 [ 身分識別體驗架構]。

- 選取您先前所建立的 SignUpSignIn。

- 選取 [執行使用者流程]。

- 針對 [應用程式],選取已註冊的應用程式 (範例為 JWT) 。

- 針對 [回覆 URL],請選取 [重新導向 URL]。

- 選取 [執行使用者流程]。

- 完成註冊流程。

- 建立帳戶。

- 建立使用者屬性時,會在流程期間呼叫 Onfido。

注意

如果流程不完整,請確認使用者已儲存在目錄中。