教學課程:使用 Azure Active Directory B2C 設定 Keyless

瞭解如何使用 Sift 無密碼解決方案設定 Azure Active Directory B2C (Azure AD B2C) 。 使用 Azure AD B2C 作為識別提供者 (IdP) ,將 Keyless 與客戶應用程式整合,以提供無密碼驗證。 無金鑰 Zero-Knowledge 生物特徵辨識 (ZKB) 是無密碼多重要素驗證,可協助消除詐騙、網路釣魚和認證重複使用,同時增強客戶體驗並保護隱私權。

移至 keyless.io 以深入瞭解:

必要條件

若要開始,您需要:

- Azure 訂用帳戶

- 如果您沒有帳戶,請取得 Azure 免費帳戶

- 連結至 Azure 訂用帳戶的Azure AD B2C 租使用者

- 無金鑰雲端租使用者

- 移至 [要求示範] keyless.io

- 安裝在使用者裝置上的無金鑰驗證器應用程式

案例描述

Keyless 整合包括下列元件:

- Azure AD B2C – 驗證使用者認證的授權伺服器。 也稱為 IdP。

- Web 和行動應用程式 – 使用無金鑰和 Azure AD B2C 保護的行動或 Web 應用程式

- 無金鑰驗證器行動應用程式 – Sift 行動應用程式,以向已啟用 Azure AD B2C 的應用程式進行驗證

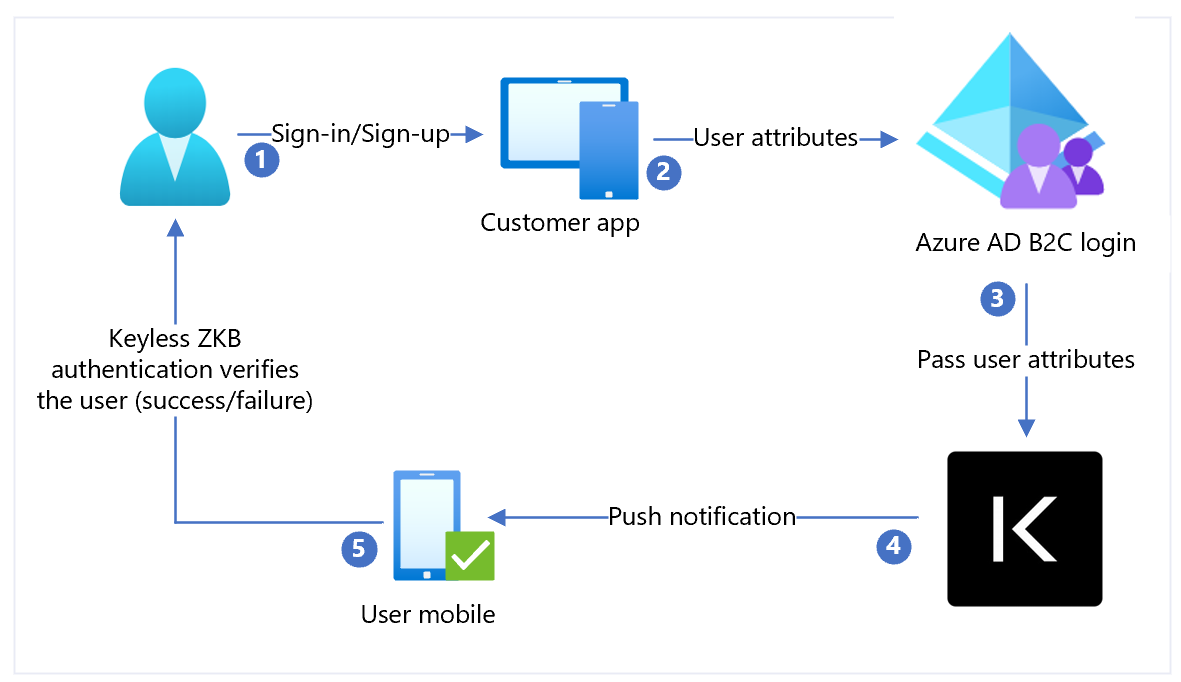

下列架構圖說明實作。

- 使用者抵達登入頁面。 使用者選取登入/註冊,並輸入使用者名稱。

- 應用程式會將使用者屬性傳送至 Azure AD B2C 以進行身分識別驗證。

- Azure AD B2C 會將使用者屬性傳送至無金鑰進行驗證。

- 無金鑰會將推播通知傳送給使用者註冊的行動裝置以進行驗證,這是臉部生物特徵辨識掃描。

- 使用者會回應推播通知,並被授與或拒絕存取權。

新增 IdP、設定 IdP,以及建立使用者流程原則

使用下列各節來新增 IdP、設定 IdP,以及建立使用者流程原則。

新增識別提供者

若要新增識別提供者:

- 以 Azure AD B2C 租使用者的全域管理員身分登入Azure 入口網站。

- 選取 [目錄 + 訂用帳戶]。

- 在 [ 入口網站設定] 的 [目錄 + 訂 用帳戶] 頁面上,于 [ 目錄名稱 ] 清單中尋找您的 Azure AD B2C 目錄。

- 選取 [切換]。

- 在Azure 入口網站左上角,選取[所有服務]。

- 搜尋並選取 [Azure AD B2C]。

- 瀏覽至 [儀表板]>[Azure Active Directory B2C]>[識別提供者]。

- 選取 [識別提供者]。

- 選取 [新增]。

設定識別提供者

若要設定 IdP:

- 選取 [識別提供者類型]>[OpenID Connect (預覽)]。

- 針對 [名稱],選取 [無金鑰]。

- 針對 中繼資料 URL,插入託管的無金鑰驗證應用程式 URI,後面接著路徑,例如

https://keyless.auth/.well-known/openid-configuration。 - 針對 [用戶端密碼],選取與無金鑰驗證實例相關聯的秘密。 秘密稍後會在無金鑰容器組態中使用。

- 針對 [用戶端識別碼],選取用戶端識別碼。 用戶端識別碼稍後會在無金鑰容器組態中使用。

- 針對 [範圍],選取 [openid]。

- 在 [回應類型] 中,選取 [id_token]。

- 在 [回應模式] 中,選取 [form_post]。

- 選取 [確定]。

- 選取 [對應此識別提供者的宣告]。

- 針對 [UserID],選取 [從訂用帳戶]。

- 針對 [顯示名稱],選取 [從訂用帳戶]。

- 針對 [回應模式],選取 [從訂用帳戶]。

- 選取 [儲存]。

建立使用者流程原則

無金鑰會顯示為具有 B2C 識別提供者的新 OpenID Connect (OIDC) IdP。

- 開啟 Azure AD B2C 租用戶。

- 在 [原則] 底下,選取 [使用者流程]。

- 選取新的使用者流程。

- 選取 [註冊並登入]。

- 選取 版本。

- 選取 [建立]。

- 輸入原則的名稱。

- 在 [識別提供者] 區段中,選取已建立的無金鑰識別提供者。

- 輸入名稱。

- 選取您建立的 IdP。

- 新增電子郵件地址。 Azure 不會將登入重新導向至無金鑰;畫面隨即出現,其中包含使用者選項。

- 保留 [多重要素驗證 ] 欄位。

- 選取 [強制執行條件式存取原則]。

- 在[使用者屬性和權杖宣告] 底下的 [收集屬性] 選項中,選取[Email Address]。

- 使用 Azure AD B2C 傳回至用戶端應用程式的宣告,新增使用者屬性Microsoft Entra識別碼。

- 選取 [建立]。

- 選取新的 [使用者流程]。

- 在左側面板上,選取 [應用程式宣告]。

- 在 [選項] 底下,選取 [電子郵件] 核取方塊。

- 選取 [儲存]。

測試使用者流程

- 開啟 Azure AD B2C 租用戶。

- 在 [原則] 底下,選取 [ 身分識別體驗架構]。

- 選取已建立的 SignUpSignIn。

- 選取 [執行使用者流程]。

- 針對 [應用程式],選取已註冊的應用程式, (範例為 JWT) 。

- 針對 [回復 URL],選取重新導向 URL。

- 選取 [執行使用者流程]。

- 完成註冊流程並建立帳戶。

- 建立使用者屬性之後,會在流程期間呼叫無金鑰。

如果流程不完整,請確認使用者是或未儲存在目錄中。